Cisco Meraki MRの802.1X 無線認証にSecureW2のクラウドRADIUSを利用する

Aruba IAP(インスタントAP)でEAP-TLS認証を実現する方法

無線によるクレデンシャル盗難攻撃によるデータ漏洩を回避するため、多くの組織が、優れたセキュリティを提供する証明書ベースの認証に切り替えています。証明書を使用すると、クレデンシャルを覚えておく必要がなくなったり、パスワード・リセット・ポリシーの頭痛の種に対処する必要がなくなったりするため、ユーザの観点からも有益です。証明書はデバイスの有効期間を設定できるため、ユーザーがWi-Fiを設定するのはデバイスごとに1回だけで済みます。

Aruba

IAPを使い続けながら、EAP-TLS認証に簡単に切り替え、証明書認証を実装できます。当社のワールドクラスのPKIサービスを既存のインフラに接続し、オンボーディングSSIDを設定するだけで、ユーザーはIT部門を煩わせることなく証明書を自己登録できます。当社のPKIサービスにはマネージド・デバイス・ゲートウェイも含まれているため、管理対象デバイスは自動的に証明書を登録できます。

ここでは、SecureW2を使用してEAP-TLS用にAruba

IAPを設定するプロセス全体の概要を簡単に説明します。その後、EAP-TLS用にAruba

IAPを設定するためのステップ・バイ・ステップのガイドを説明します。

技術概要

-

SecureW2 PKI サービスの設定

- 独自のPKIを設定して維持するのは可能ではありますが、骨の折れる作業です。SecureW2のPKIサービスは、既存のネットワーク・インフラストラクチャに迅速かつ簡単に導入・統合することができ、お客様の不都合を解消することができます(管理ソフトウェア、CA、CRLなど)。

-

IdP(アイデンティティ・プロバイダー)との統合

- SecureW2は、主要なSAML IDPやLDAP IDPとシームレスに接続し、ユーザを認証して証明書に登録します。以下は、それらと連携する手順を示すガイドです:

-

証明書のユーザー登録

-

BYODセルフサービス証明書登録用オンボーディングSSIDの設定

- SecureW2 JoinNowスイートは、証明書を自己登録するデバイスを設定するための業界最高のソリューションです。オンボーディングにオープンSSIDを使用することで、確実な登録プロセスがガイドされます。

-

ゲートウェイAPIを使用した管理対象デバイスの証明書自動登録

- すべての管理対象デバイスに手動で証明書を登録するのではなく、当社のManaged Device Gateway APIを使用して、主要なMDMソフトウェアを通じて、すべての管理対象デバイスにマシン証明書やユーザー証明書を自動登録します。

-

BYODセルフサービス証明書登録用オンボーディングSSIDの設定

-

RADIUS (AAA) サーバの設定

-

SecureW2 PKIサービスとRADIUSサーバーの統合

- SecureW2のPKIサービスは、主要なRADIUSサーバときれいに統合されます。SecureW2は、お客様の既存のインフラストラクチャと連携して、まったく問題なく実装できます。RADIUSインフラストラクチャがなくても問題ありません。SecureW2には、クラウドRADIUSが組み込まれています。RADIUSソリューションの詳細については、ここをクリックしてください。

-

Aruba IAPとRADIUSサーバーの統合

- まだ設定されていない場合は、SecureW2でRADIUSサーバーとAruba IAPを統合できます。以下はその手順です。

-

SecureW2 PKIサービスとRADIUSサーバーの統合

証明書登録オンボーディングSSID用のAruba IAPの設定

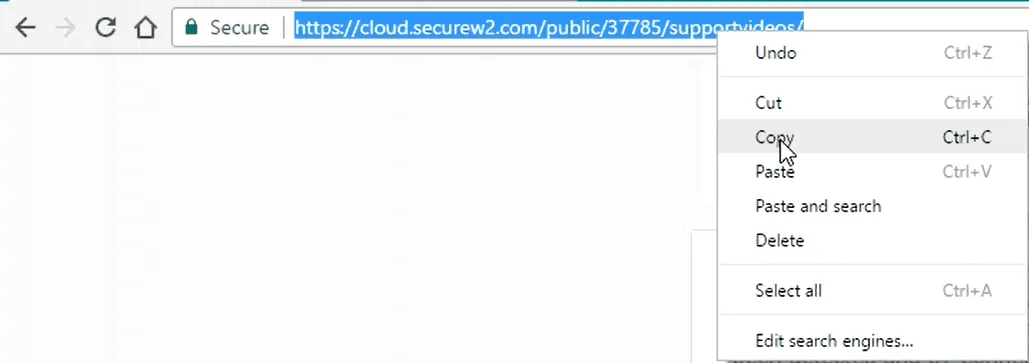

SecureW2 管理ポータルで

- [デバイス管理]の[ネットワークプロファイル]をクリックします。

-

作成したネットワークプロファイルの機能セクションで[表示]をクリックします。

- IAP 設定で使用するために開くページのURLをコピーします。

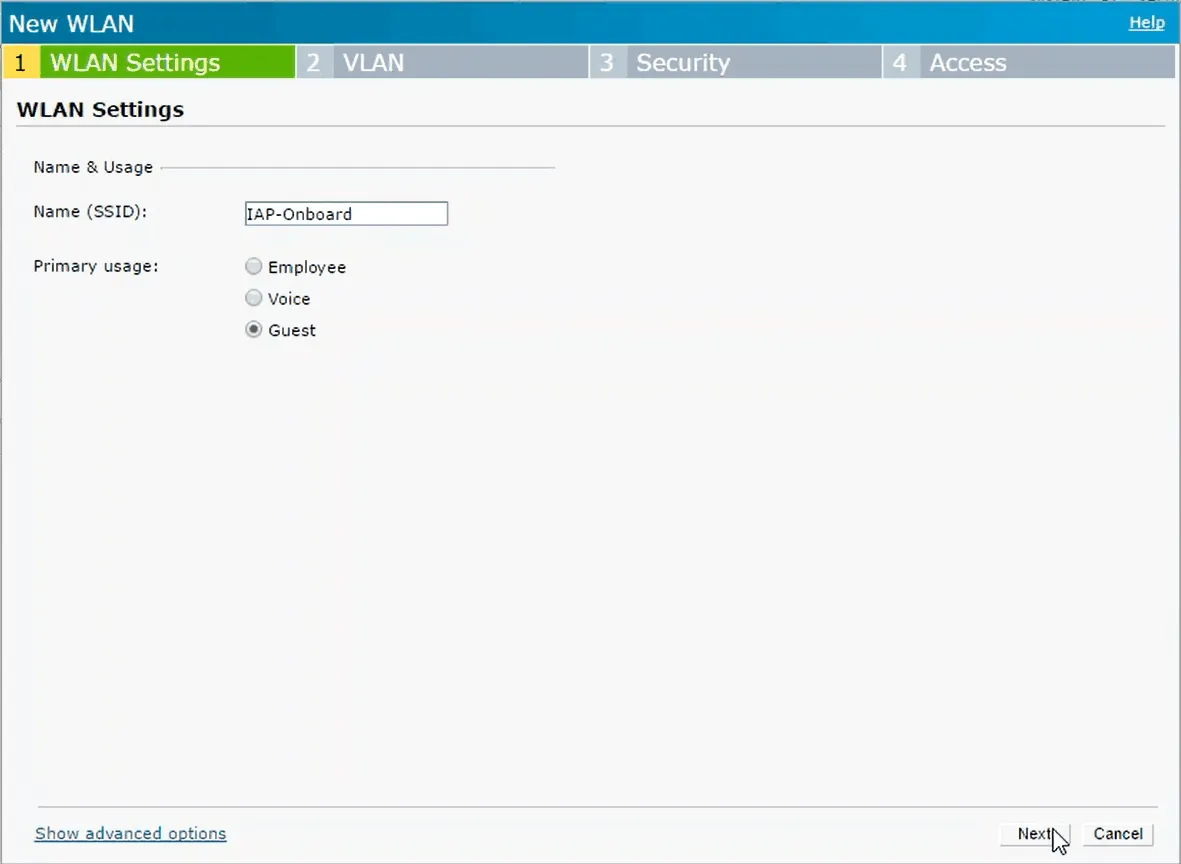

- Aruba Management Portalに移動します。

- [ネットワーク]セクションで[新規]をクリックします。

- ステップ1で、ネットワークプロファイルで設定したのと同じSSID名を入力し、プライマリ使用をゲストに設定して、[次へ]をクリックします。

- ステップ2をデフォルトのままにして、[次へ]をクリックします。

-

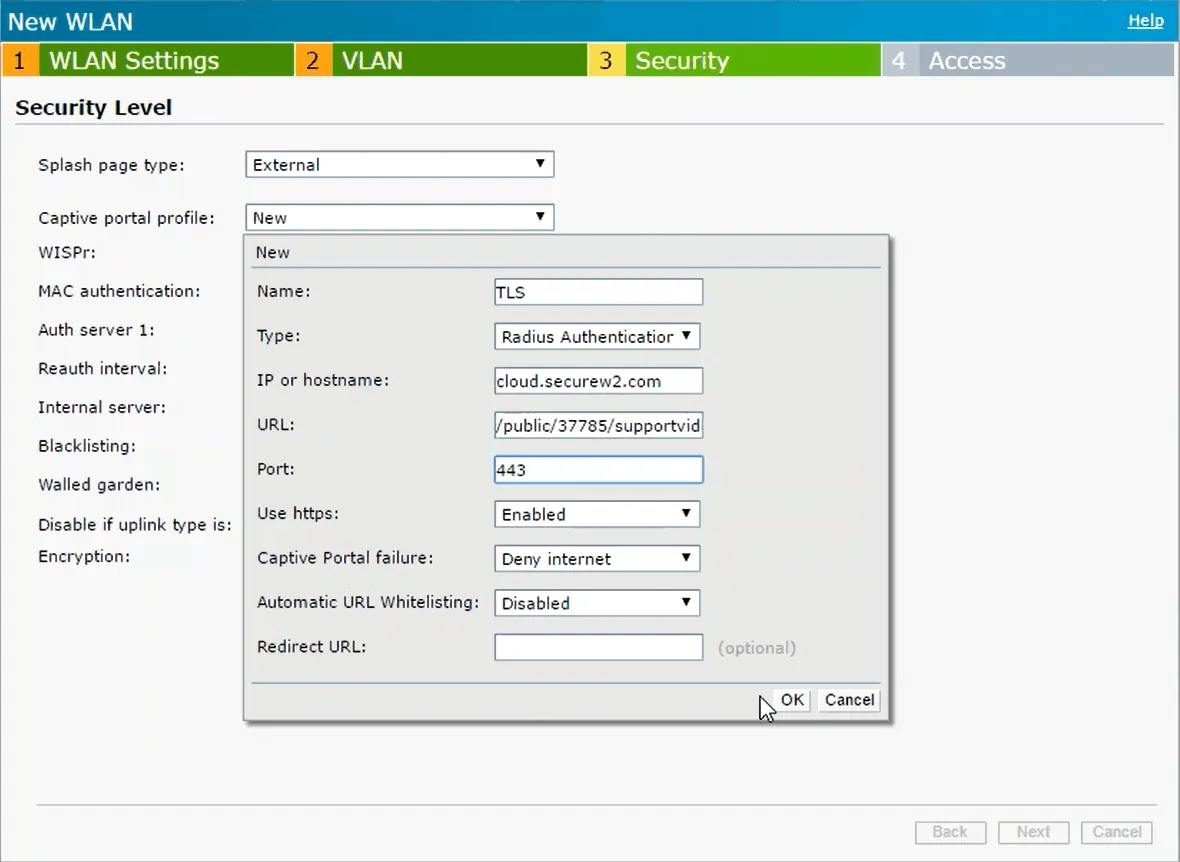

ステップ3で、スプラッシュページのタイプを「External」に設定し、「New

Captive Portal Profile」を作成して、以下の情報を入力します:

- [Name] セクションに任意の名前を入力します。

- [タイプ]を[RADIUS 認証機能]に設定します。

- IPまたはホスト名はsecurew2.comとする。

- [URL]セクションに、先ほどコピーした URLのパスを貼り付けます(パスとは、URLの.com以降のすべてです)。

- ポートセクションに443と入力する。

- その他はデフォルトのままにして、Okをクリックし、Nextをクリックします。

- アクセスルールをロールベースに設定する

- 「Roles(ロール)」セクションの「New(新規作成)」をクリックして、新しいロールを作成します。

- ロールに必要な情報を入力するには、SecureW2管理ポータルに戻り、GeneralセクションのDocumentationをクリックします。

- 「SecureW2 JoinNow Deployment Guide」を選択します。

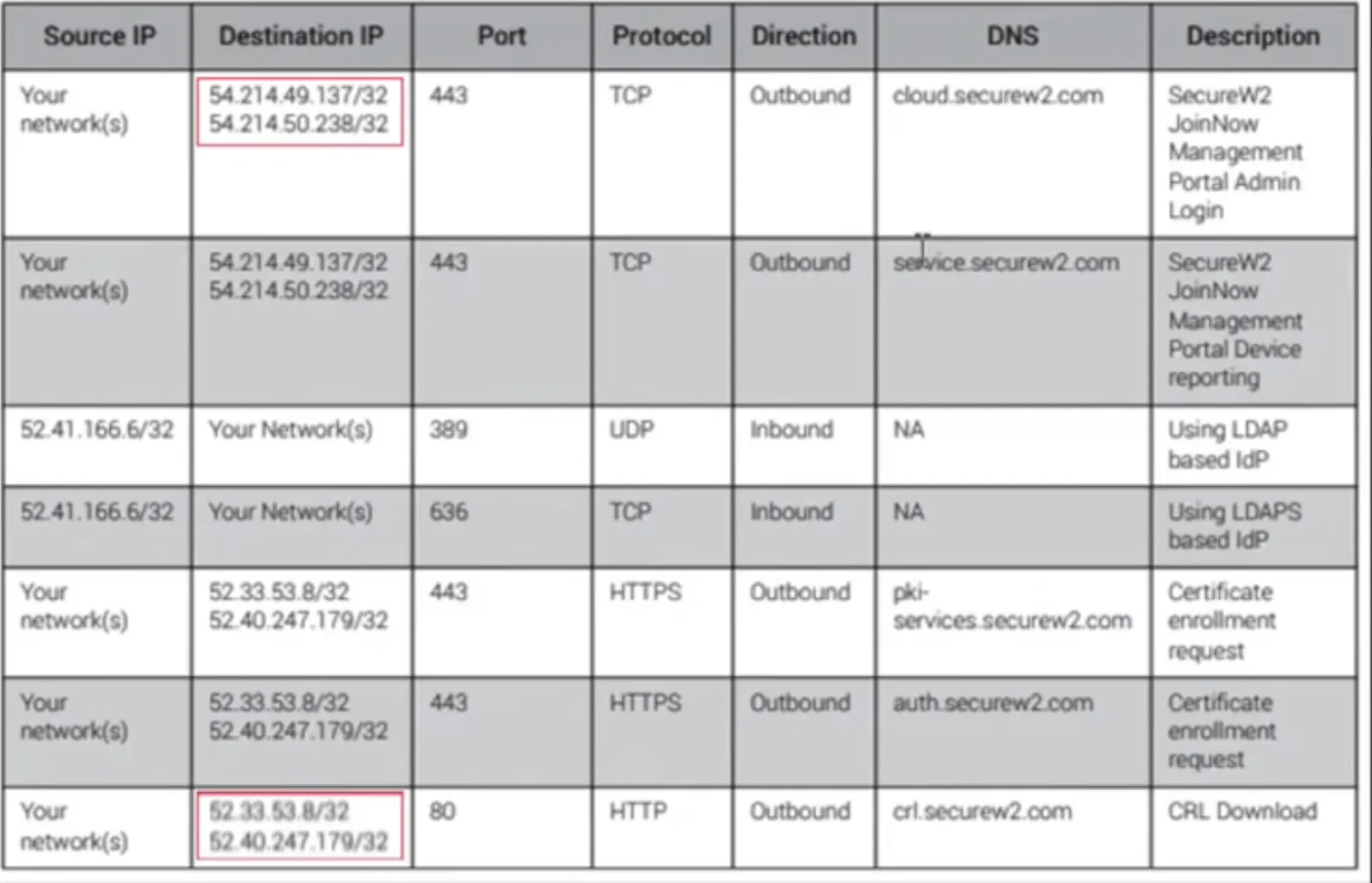

- Firewall Rulesセクションまでスクロールすると、Role Policyに入力する必要があるIPが表示されます。

セクション2.3「DNSリストの追加」には、オンボーディングプロセスを円滑に進めるために追加すべきリソースが他にもあります。導入ガイドのこのセクションでは、どのセクションを追加すべきかを説明します。

- ロール・ポリシーにIPを追加したら、[事前認証ロールの割り当て]ドロップダウン・メニューで新しいロール・ポリシーを選択し、[完了]をクリックします。

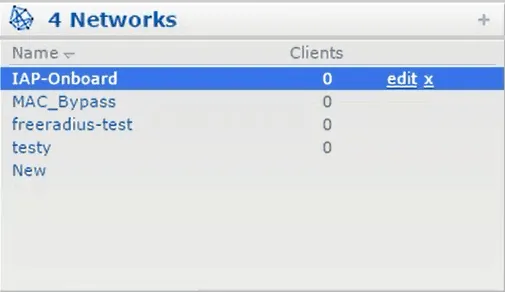

- 数秒後、[Networks]セクションにネットワークが表示され、テスト用のオンボーディングSSIDが設定されます。

Aruba IAPセキュアSSID (RADIUS) の設定

証明書のためにユーザーを登録するオンボーディングSSIDを設定したので、セキュアSSIDを設定する必要があります。このSSIDは、EAP-TLS WPA2-Enterprise 認証用に設定する必要があります。また、RADIUSサーバー(この場合はSecureW2クラウドRADIUS)と統合する必要があります。

-

[AAA Management(AAA管理)]で、[AAA

Configuration(AAA設定)]をクリックします。

- ここにRADIUS情報が表示されます。

- Arubaホームページに移動し、[Networks]の[New]をクリックします。

- SSIDの名前を入力し、プライマリ使用をEmployeeに設定したまま、[Next]をクリックします。

- VLAN設定をデフォルトのままにして、[次へ]をクリックします。

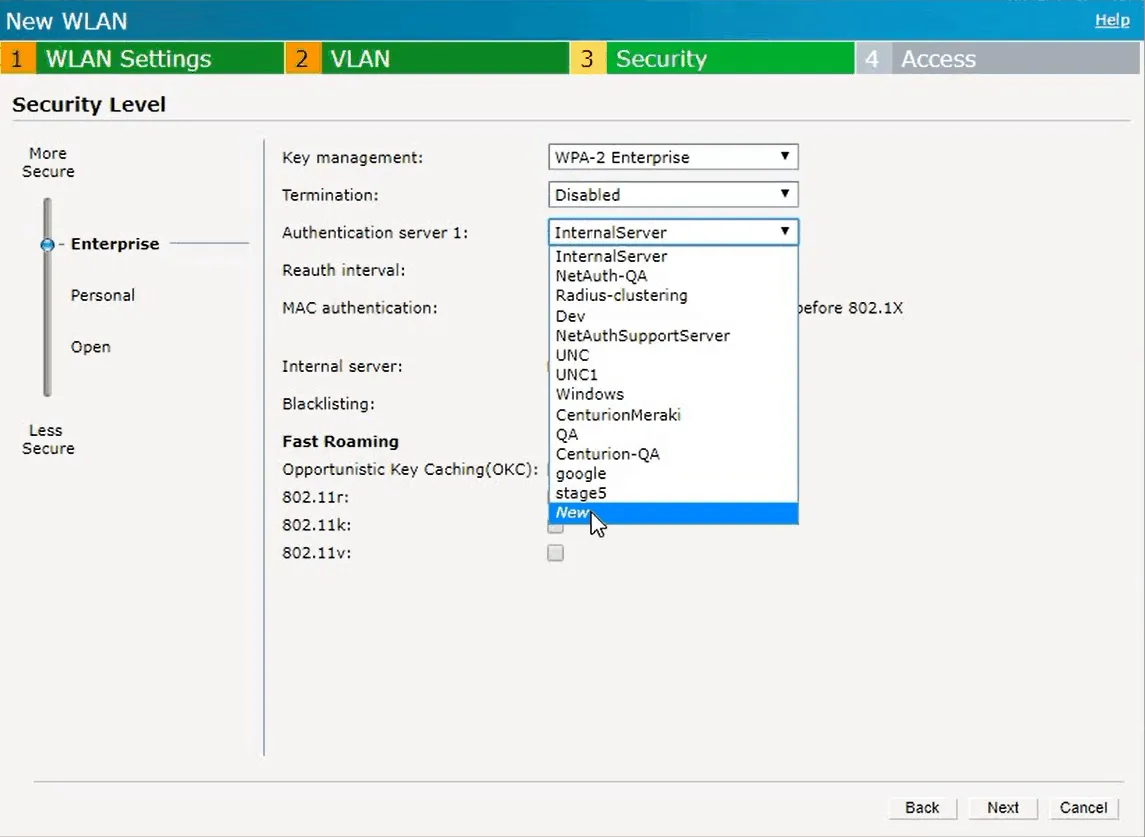

- セキュリティレベルをエンタープライズに調整します。

- [Authentication Server 1]のダイアログボックスで[New]を選択します。

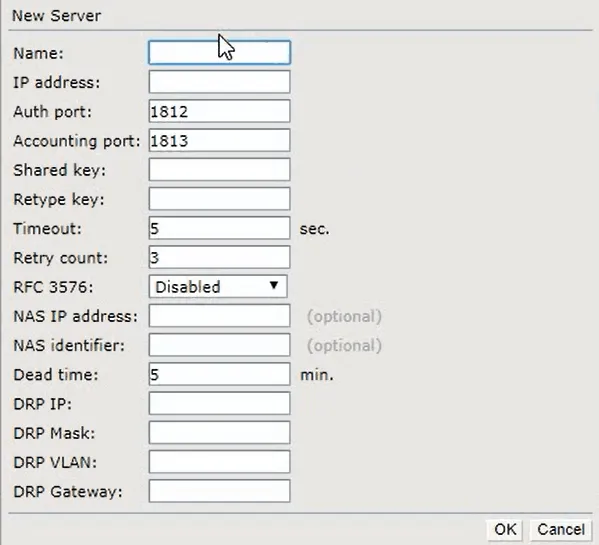

- SSIDの名前を入力します。

- SecureW2 Management PortalからプライマリIPアドレスをコピーして、IP Addressボックスに貼り付けます。

- SecureW2 Management Portalからポート番号をコピーし、Auth portボックスに貼り付けます。

- SecureW2 Management PortalからShared Secretをコピーし、Shared keyボックスおよび Retype keyボックスに貼り付けます。

- [OK] をクリックします。

-

認証サーバ2についても上記の手順を繰り返しますが、SecureW2

Management PortalからセカンダリIPアドレスをコピーし、IP

Addressボックスに貼り付けます。

- 認証サーバ2用に同じポートと共有シークレットを入力し、[Ok]をクリックします。

- [Next]をクリックし、[Access Rules]を[Unrestricted]に設定して[Finish]をクリックします。

- 新しいSSIDがArubaホームページの[ネットワーク]セクションに表示されます。

Arubaは、米国およびその他の国におけるAruba Networksの登録商標または商標です。本サイトで使用されているその他の商標、ロゴ、サービスマークは、SecureW2またはその他の第三者の財産です。