Cisco Meraki MRの802.1X 無線認証にSecureW2のクラウドRADIUSを利用する

Oktaを利用して無線LANやVPNへのEAP-TLS認証をRADIUSで実現するには

パスワード不要の安全なネットワーク認証を実現するために、Cloud

RADIUSはデジタル証明書を主要な認証手段として使用しています。このガイドでは、Oktaのユーザー/デバイスに証明書を登録し、Cloud

RADIUSに対する認証に使用できるようにする方法を詳しく説明し、その後、OAuthアプリを作成してCloud

RADIUSとOkta間のRADIUS Lookupを構成できるようにします。

統合プロセスの概要

-

SecureW2でOkta Identity Providerを作成する

- アイデンティティプロバイダは、Cloud Connectorシステムに、Oktaユーザデータベースへの接続方法、ユーザの確認方法、および証明書の発行方法を指示するコンテキストを提供します。

-

OktaでSAMLアプリケーションを作成する

- 証明書の登録プロセスでユーザがOktaの認証情報を入力すると、IDPはユーザを検証し、SAMLアプリケーションを介してユーザ属性をSecureW2に送信します。属性がSecureW2に送信されると、ユーザーは自分のIDとデバイスのIDに結びついたカスタマイズされた証明書を発行することができます。

-

SecureW2におけるOktaユーザーポリシーの構成

- ユーザーをユーザーグループに分類し、ネットワークユーザーの体験を決定づけるポリシーのカスタマイズを開始することができます。管理者は、各ユーザーグループがアクセスできるアプリケーション、ファイル、Webサイトなどを決定することができます。

-

属性マッピングの設定

- 管理者は、ネットワークユーザーを同じグループにセグメント化するために、属性マッピングをカスタマイズすることができます。例えば、大学では学生用と教授用のユーザーグループを分けたいので、ユーザーを自動的にどちらかのグループに振り分けるような属性を設定します。属性のマッピング後、Oktaメタデータをアップロードし、ネットワークをセグメント化します。

-

OAuth経由のRADIUSルックアップのセットアップ

- クラウドRADIUSは、クラウドIDプロバイダ(IDP)と安全に通信できる唯一のRADIUSサーバであるため、証明書を持つ組織に力を与えてくれます。管理者は、ユーザーのポリシーが変更された場合に、新しい証明書を再発行する必要がなくなり、システムは直ちに更新されます。

SecureW2でのIDプロバイダーの作成

IDPは、ユーザーやデバイスのアイデンティティを証明するシステムです。

SecureW2でIDPを作成すると、Cloud

Connectorシステムに、Oktaユーザーデータベースへの接続方法、ユーザー認証情報の確認、および証明書の発行方法を指示します。

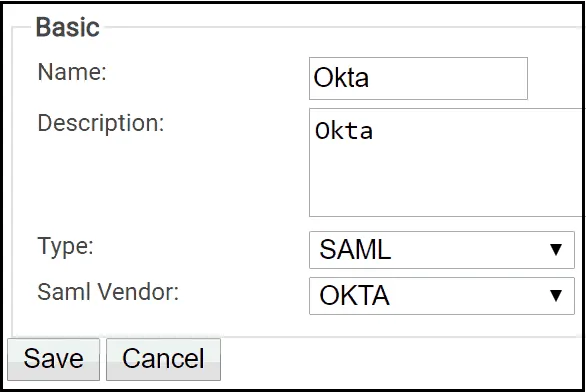

SecureW2でIDPを作成するには、以下の手順に従います:

- SecureW2 管理ポータルから、Identity Management > Identity Providers に進みます。

- [IDP の追加]をクリックします。

- [Name(名前)]に、名前を入力します。

- 「Description(説明)」には、説明を入力します。

- [タイプ]ドロップダウンをクリックし、[SAML]を選択します。

- [Saml Vendor]ドロップダウンをクリックし、[OKTA]を選択します。

-

[保存]をクリックします。

これで、SecureW2 Cloud Connectorは、Oktaユーザーデータベースと情報を交換する方法を知ることができました。

OktaでSAMLアプリケーションを作成する

SAMLアプリケーションは、IDPとSecureW2との間の重要な接続です。

SAMLアプリケーションでは、ユーザーがOktaの認証情報を入力し、その情報は検証のためにIDPに渡されます。IDPはユーザーの身元を確認した後、属性をSAMLアプリケーションに送信し、SAMLアプリケーションはその属性をSecureW2に渡して証明書を発行させます。

SecureW2とともに使用するSAMLアプリケーションを作成する:

- Oktaのダッシュボードから、「Dashboard」ページに移動します。

- Oktaのダッシュボードから、「Dashboard」ページに移動し、「Shortcuts」の下にある「Add Applications」をクリックします。

- Create New App(新規アプリケーションの作成)]をクリックします。

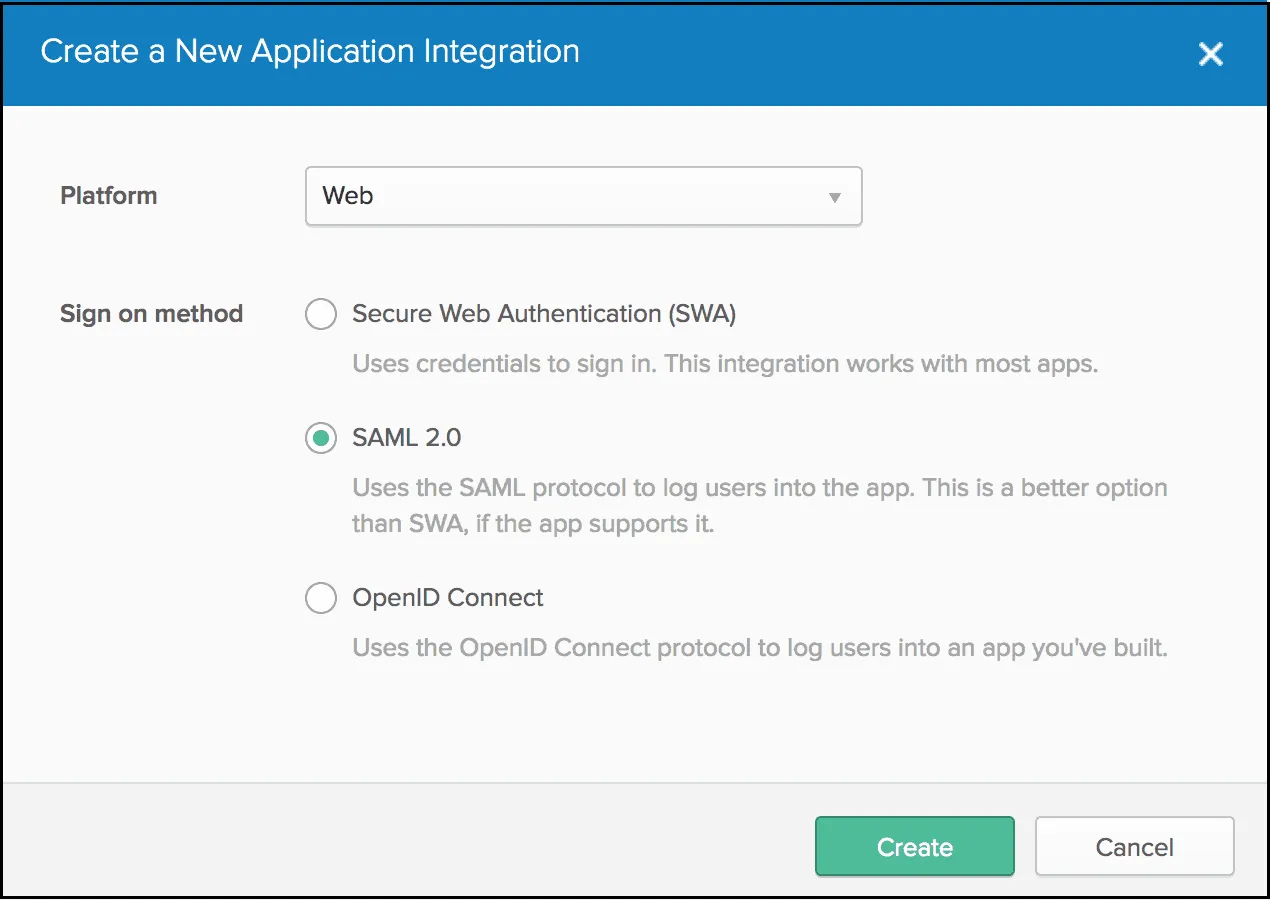

-

Create a New Application

Integration(新しいアプリケーションの作成)]のプロンプトが表示されます:

- [プラットフォーム]のドロップダウンをクリックし、[Web]を選択します。

- [サインオン方法]で、[SAML 2.0]のラジオボタンを選択します。

- [作成]をクリックします。

- [1General Settings]ステップで、[App name(アプリ名)]に名前を入力します。

- [次へ]をクリックします。

- 新しいブラウザのタブ/ウィンドウで、SecureW2 Management Portal にログインし、[Identity Management] > [Identity Providers]に進みます。

- 「SecureW2でIDプロバイダを作成する」のセクションで作成したIDPの[編集]をクリックします。

- Configuration(構成)タブを選択します。

-

以下のようにコピー&ペーストします:

- SecureW2から、ACSのURLとEntityIdの情報をコピーして

- Single sign on URLとAudience URI (SP Entity ID)をOktaの(2 Configure SAML step)にそれぞれ貼り付けます。

- 「次へ」をクリックします。

- 「3 フィードバック」ステップで、「お客様ですか、パートナーですか」のラジオボタンで、該当するものを選択します。

- 「Finish(完了)」をクリックします。

SecureW2におけるOktaポリシーの構成

SecureW2でのプロファイルポリシーの更新

SecureW2でプロファイルポリシーを更新するには、次の手順に従います:

- 「SecureW2管理ポータルから、「Policy Management(ポリシー管理)」 > 「Profile(プロファイル)」に移動します。

- プロファイルポリシーの [編集]をクリックします。

- [設定]タブを選択します。

- Identity Provider]ドロップダウンをクリックし、「SecureW2 で Identity Provider を作成する」のセクションで作成した IDP を選択します。

- [更新]をクリックします。

SecureW2におけるユーザーロールポリシーの更新

SecureW2でユーザーロールポリシーを更新するには、以下の手順に従います:

- SecureW2管理ポータルから、「Policy Management(ポリシー管理)」 > 「User Roles(ユーザーロール)」に進みます。

- DEFAULT ROLE POLICY 1 の[Edit]をクリックします。

- [条件]タブを選択します。

- 「Identity Provider」ドロップダウンをクリックし、「SecureW2 で Identity Provider を作成する」のセクションで作成した IDP を選択します。

- [更新]をクリックします。

SecureW2の登録ポリシーとロールポリシーを更新する

SecureW2で登録ポリシーを更新するには、以下の手順に従います:

- SecureW2管理ポータルから、「ポリシー管理」>「登録」に進みます。

- 「DEFAULT ENROLLMENT POLICY 1」の「Edit(編集)」をクリックします。

- [条件]タブを選択します。

- [ユーザー役割]リストで[DEFAULT ROLE POLICY 1]を選択します。

- デバイスの役割]リストで[DEFAULT DEVICE ROLE POLICY 1]を選択します。

- [更新]をクリックします。

Oktaで属性マッピングを構成する

Oktaで属性マッピングを設定するには、次の手順に従います:

- Oktaのダッシュボードから、「Applications」ページに移動します。

- 「OktaにSAMLアプリケーションを作成する」で作成したSAMLアプリケーションをクリックします。

- 「General」タブを選択します。

- 「SAML Settings」セクションで、「Edit」をクリックします。

- 「1 General Settings(一般設定)」ステップで、「Next(次へ)」をクリックします。

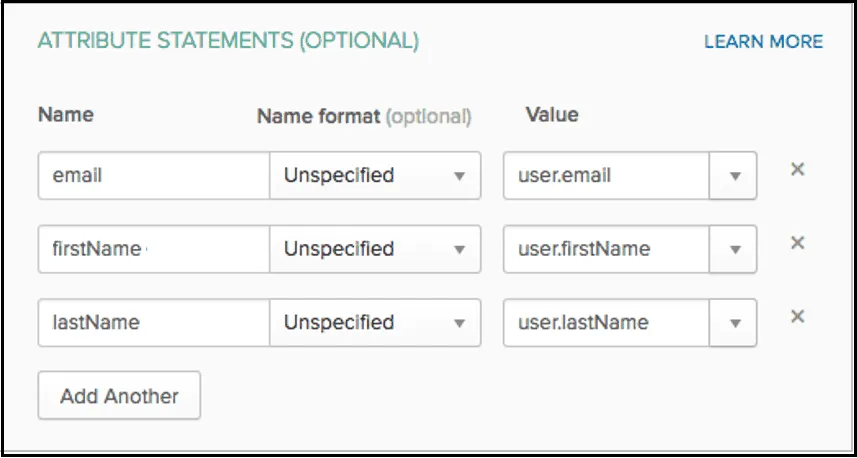

-

「2 Configure SAML」ステップで、「ATTRIBUTE STATEMENTS

(OPTIONAL)」セクションで、属性を構成します:

- 「Name」には「email」と入力し、「Value」には「user.email」を選択します。

- Add Anotherをクリックします。

- 「Nameには「firstName」と入力し、Valueには「user.firstName」を選択します。

- Add Anotherをクリックします。

- 「Name」には「lastName」を入力し、「Value」には「user.lastName」を選択します。

- Preview the SAML Assertion(SAMLアサーションのプレビュー)」をクリックします。

- 表示された .xml データをコピーします。

- テキスト・ファイルを開き、.xml データをファイルに貼り付ける。

- 拡張子 .xml を使用してファイルを保存します。

OktaのメタデータをSecureW2へアップロードする

OktaのメタデータをSecureW2にアップロードするには、次の手順に従います。:

- SecureW2管理ポータルから、「Identity Management」>「Identity Providers」に進みます。

- 「SecureW2におけるIDプロバイダの作成」のセクションで作成したIDPの「編集」をクリックします。

- 「Configuration(構成)」タブを選択します。

- 「Identity Provider (IDP) Info」の下にある「Metadata」の「Choose File」をクリックします。

- 表示されるウィンドウで、前のセクションでコンピュータに保存したOktaメタデータファイル(.xml)を選択します。

- [Upload]をクリックします。

- [更新]をクリックします。

SecureW2における属性マッピングの構成

SecureW2で属性マッピングを構成するには、次の手順に従います:

- SecureW2 管理ポータルから、「Identity Management(アイデンティティ管理)」 > 「Identity Providers(アイデンティティプロバイダ)」に進みます。

- SecureW2管理ポータルから、「Identity Management」>「Identity Providers」と進み、「Create an Identity Provider in SecureW2」のセクションで作成したIDPのEditをクリックします。

- 「Attribute Mapping(属性マッピング)」タブを選択します。

- [Add]をクリックします。

- Local Attribute(ローカル属性)に「upn」と入力します。

- [Remote Attribute]ドロップダウンをクリックし、[USER_DEFINED]を選択します。

- 表示されるフィールドに、「email」を入力します。

- [次へ]をクリックします。

- [Add]をクリックします。

- Local Attribute(ローカル属性)に「email」と入力します。

- [リモート属性]ドロップダウンをクリックし、[USER_DEFINED]を選択します。

- 表示されるフィールドに「email」を入力します。

- [次へ]をクリックします。

- [Add]をクリックします。

- Local Attributeに「displayName」と入力します。

- リモート属性のドロップダウンをクリックし、USER_DEFINEDを選択します。

- 表示されるフィールドに「firstName」を入力します。

- [Next]をクリックします。

OAuthによる動的なCloud RADIUS Lookupのセットアップ方法

Cloud RADIUSは、Oktaディレクトリと通信し、認証時にユーザーポリシーを適用するように設定することができます。Cloud RADIUSは、Cloud Identity Provider(IDP)と安全に通信できる唯一のRADIUSサーバであるため、証明書を持つ組織を強化します。管理者は、ユーザーのポリシーが変更された場合に、真新しい証明書を再発行する必要がなくなり、システムは直ちに更新されます。

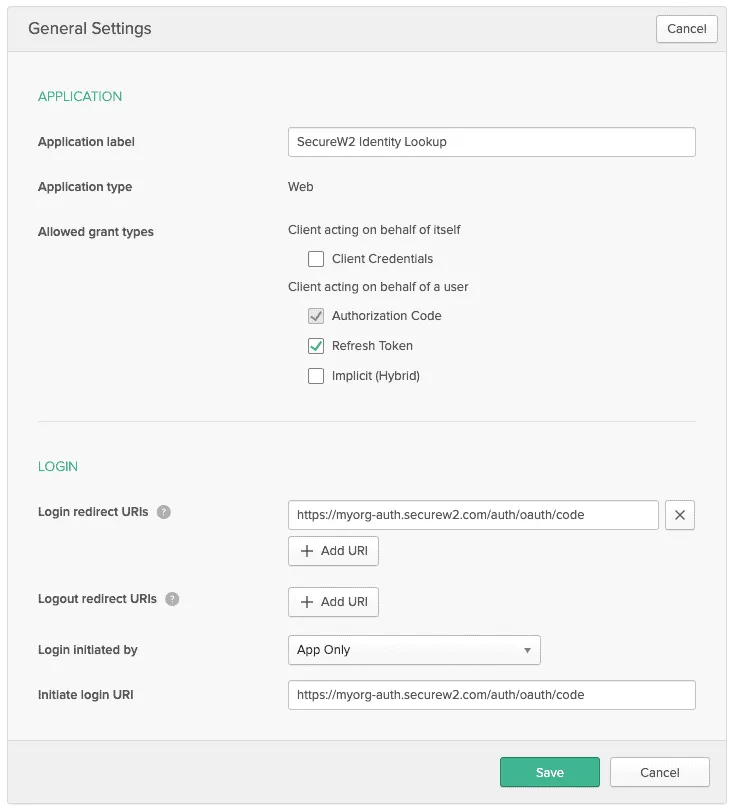

Webアプリケーションの作成

- Oktaにログイン

- アプリケーションに移動する

- [新しいアプリケーションの作成]をクリックします。

- プラットフォームとして「Web」を選択し、「Next」をクリックします。

-

以下の設定を構成します:

- 注:ログインリダイレクトURIとして、独自のSecureW2 Organization URLを使用し、その後に/auth/oauth/codeを続けます。注:ベースURIを入力する必要はありません。

- [保存]をクリックします。

- Client Credentials(クライアント資格情報)までスクロールダウンします。

- クライアントIDをコピーして保存します。

- Client Secretをコピーして保存します。

Okta APIスコープ

最後に、このアプリケーションにOktaディレクトリのデータにアクセスする権限を与える必要があります。

- Manageセクションにある「Okta API Scopes」に移動します。

-

以下のAPI Scopesを付与します:

- Okta.users.read

- Okta.users.read

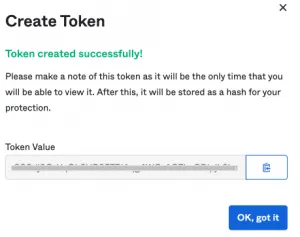

Okta API Tokenを作成する

- Oktaポータルにログインします。

- 左ペインの「セキュリティ」メニューから、「API」を選択します。

-

Tokensをクリックし、表示された画面で「Create

Token」ボタンをクリックします。

- トークンの名前を入力し、[Create Token]をクリックします。

-

以下の画面が表示されるので、コンソール上のトークン値をコピーします。

IDルックアッププロバイダの作成

IDP(アイデンティティプロバイダ)とは、ユーザー/デバイスのアイデンティティを証明するシステムです。SecureW2でIDPを作成すると、Cloud

Connectorシステムに、Oktaユーザーデータベースへの接続方法、ユーザー認証情報の確認方法、証明書の発行方法を指示します。

認証プロセスにおいて、IDルックアップは、識別情報をアイデンティティプロバイダの既存のユーザーと照合することで、ユーザーが組織内でアクティブであることを検証します。

- [Identity Management] > [Identity Providers]に移動します。

- Add Identity Providerをクリックします。

-

[Basic]セクションで、[Add Identity

Provider]をクリックします:

- ルックアッププロバイダの名前を入力します。

- オプションで、説明を入力します:説明を入力します。

- [type]ドロップダウン・リストから、[OKTA Identity Lookup]を選択します。

- 保存]をクリックします。

-

Identity

Provider編集メニューのまま、Configurationをクリックします。

-

Provider URLには、Oktaの組織URLを入力します。

- 例: https://dev-123456.okta.com/

- 組織IRLに「admin」を使用すると、ルックアップに失敗するため、使用しないでください。

-

Provider URLには、Oktaの組織URLを入力します。

- [API Token]フィールドに、Oktaポータルから取得したトークンを入力します。

- [更新]をクリックします。

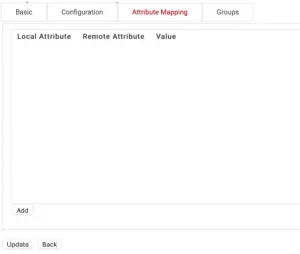

属性の追加

IDルックアッププロバイダにカスタム属性を追加するには、次の手順に従います。

-

「Attribute

Mapping」タブをクリックします。次の画面が表示されます。

-

追加]をクリックします。

- [Local Attribute]フィールドに、属性の名前を入力します。

- [Remote Attribute]フィールドで、Local Attributeにマッピングされる属性を選択します。USER_DEFINEDを選択した場合、マッピングされる値を入力します。

- [次へ]をクリックして、適切なマッピングを持つカスタム属性を作成します。

グループの構成

.Cloud RADIUS は、ユーザー グループ ルックアップを実行できます。そのため、ユーザーが所属しているグループに基づいてネットワークアクセスポリシーを作成することができます。

- [Groups]タブに移動します。

- Add をクリックします。

- Local Group に任意の名前を作成します。

- この名前は、SecureW2管理ポータルでポリシーを構成する際に、「グループ」として表示されます。

まとめ

SecureW2を使用すると、OktaディレクトリをセキュアWi-Fiアクセスに使用するのが非常に簡単になります。当社のターンキー・マネージドPKI、802.1xオンボーディング、およびクラウドRADIUSサーバーを使用すれば、優れたエンドユーザー・エクスペリエンスとともに、優れたネットワーク・セキュリティを利用できます。

*本サイトに掲載されている製品またはサービスなどの名称及びロゴは、各社の商標または登録商標です。