18種のMFA多要素認証

OneLoginで使用可能なMFA(18種)

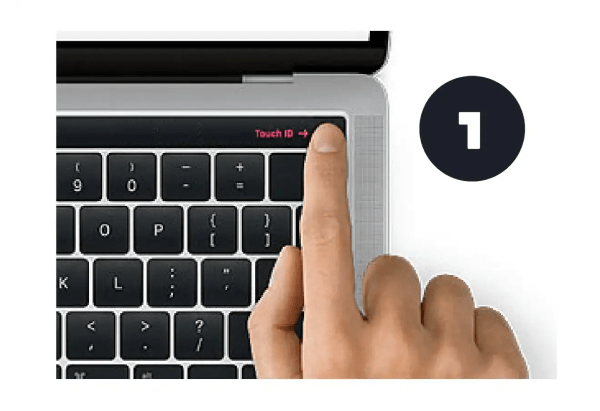

OneLoginでは、多数のMFA(多要素認証)を利用可能です。スマートフォンOTPはもちろんのこと、 証明書による端末・利用者ベースの認証や、指紋認証や顔認証機能を搭載したPCでの生体認証もMFAとしてご利用いただけます。

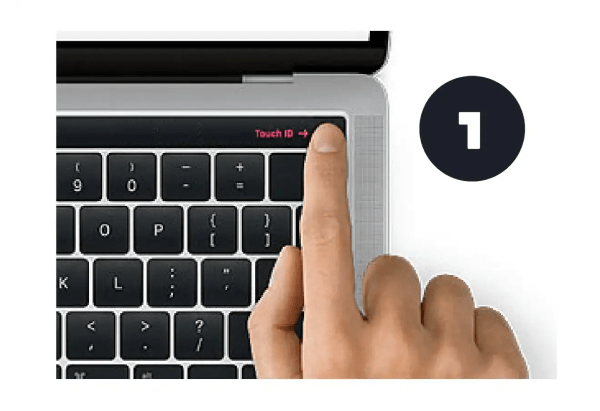

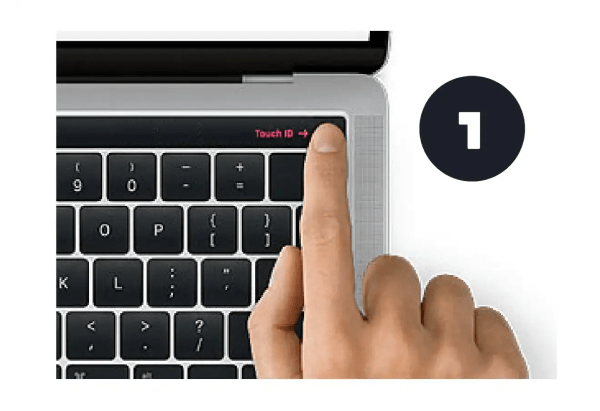

Touch ID

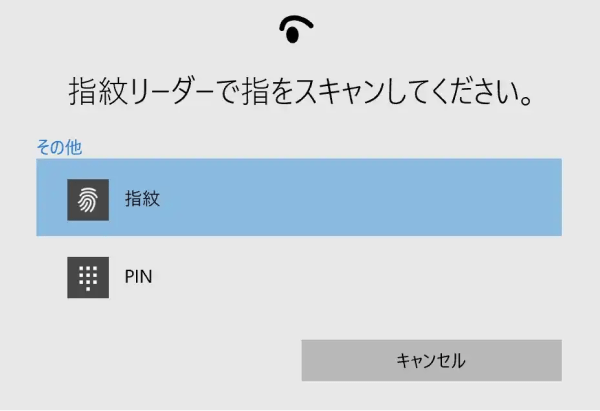

Windows Hello

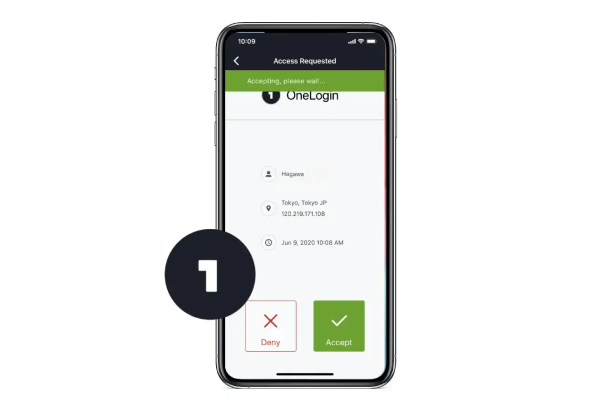

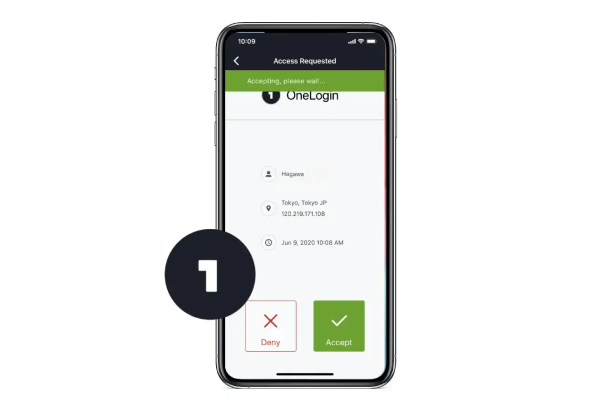

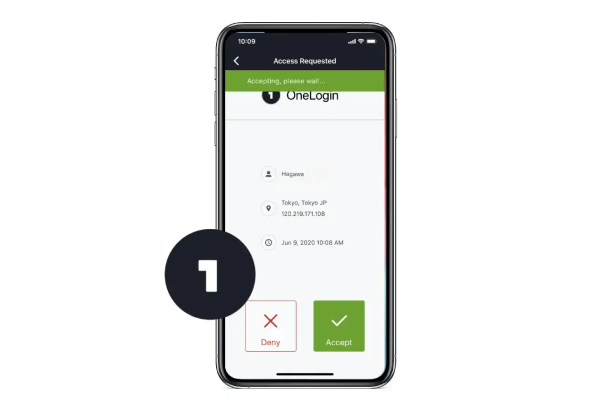

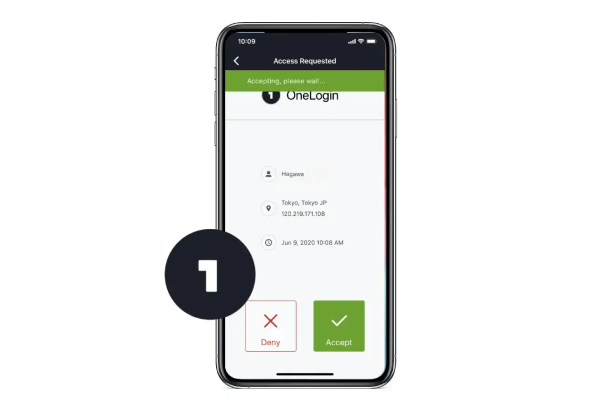

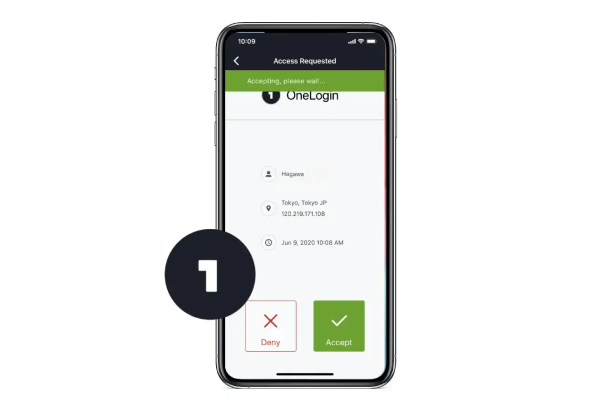

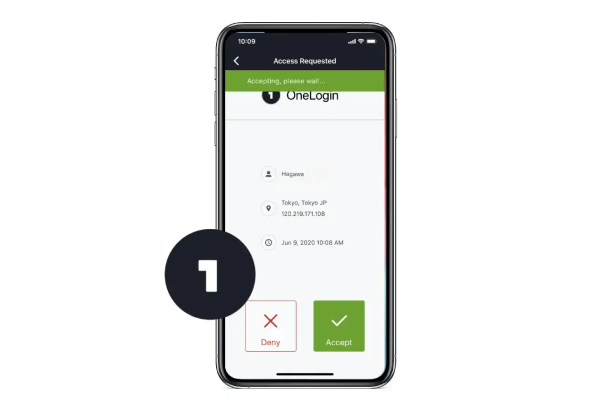

OneLogin Protect

(OneLogin OTP App)

SMS OTP・Email OTP・WebAuthn(対応デバイス)

Voice OTP (音声通話OTP)・Security Questions (秘密の質問)

Symantec VIP Access

RSA SecurID

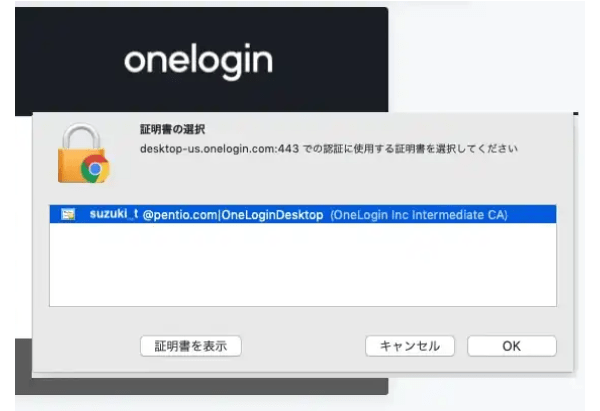

SecureW2が発行する証明書

SecureW2はデバイスにはデバイス固有の証明書・秘密鍵、OneLoginなどのIDaaSには中間認証局の証明書(公開鍵)・秘密鍵を発行します。 これにより、会社管理端末だけがOneLoginなどのIDaaSにアクセスでき、安全な認証を実現します。

SecureW2 デバイス認証とは?

User Cert.

OneLoginが提供するユーザー証明書

Device Cert.

OneLogin Desktop

Optionが提供する端末証明書

3rd Party Cert.

自社のサードパーティー証明書

統合Windows認証

リスクベース認証

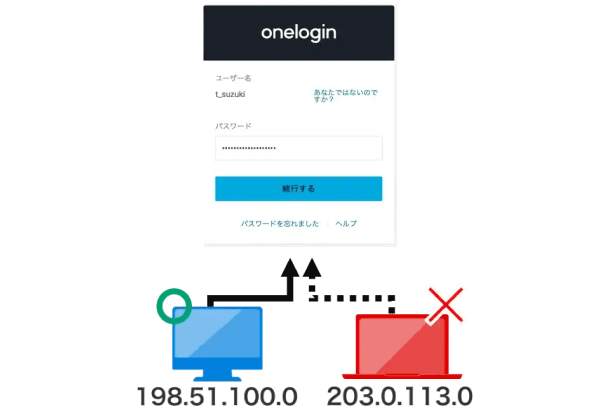

グローバルIPアドレス

エンドユーザーが既存のMFAでログインできなくなったときには?

既存のMFAが使用不可能になったときには、Admin Generated OTPがご利用いただけます。Admin Generated OTPとは、管理者が、MFAを必要とするエンドユーザーのために一時的なトークンを生成できる機能のことです。エンドユーザーが既存のMFAでログインできなくなった時などに、この一時的なトークンをMFAの代わりに使用できます。OSに関係なく、ご利用いただけます。(このトークンは、Primaryトークンになるのではなく、一時的に使用可能なトークンです)

適切なMFAを選択するには

これまでの日本では「利用者」でなく「端末デバイス」を特定するために証明書が好まれる傾向でした。

最近では日本でもIT系企業や先進企業においては生体認証とOTPトークンが併用で使われるようになってきています。

適切な認証要素を選択するためには以下の手順を踏むことをおすすめします。

- 利用するアプリの認証方式を知る

- 利用する端末デバイスを知る

- 使い勝手を体感する

- 初期登録はだれが作業するか知る

- 置き忘れ・紛失時の対応に複数MFAを利用する

1. 利用するアプリの認証方式を知る

OneLoginにログインで利用するMFAは、他のシーン(例えばSAML認証)でも利用することになります。

PCやスマートフォンで利用するアプリケーションのサインインにもMFAを利用することになります。

例えば、Office

365を利用する場合、OneLoginにMFAでログインした後で、Office

365サービスサイトへSSOします。これ以外にも、PC内で利用するWord, Excel,

PowerPoint

などのアプリケーション内でもサインインをおこないます。この時にもOneLogin

+ MFAでサインインをおこないます。

他にも、G Suite, Slack,

Salesforce

などのアプリケーションサインインでもMFAを利用します。アプリケーションへのサインインでも該当するMFAが利用できるか確認してください。アプリケーションサインインMFAではOTPや証明書は利用できるが、生体認証が利用できるかはアプリごとに確認が必要です。

多くのアプリケーションが対応している、おすすめのMFA

OTPトークン

証明書認証

2. 利用する端末デバイスを知る

OneLoginにログインに利用する端末は、何をお使いになりますか?

会社支給のWindows PCだけからMFAを利用する場合、在宅リモートワークでは自宅の私有mac

PCもMFAを利用する場合があるか、外出時はスマートフォンでもMFAを利用することがあるか、まずはこれらを把握しましょう。

その選択肢は可能性を広くとるのではなく、例外を除く重要である中心的な端末デバイスのみを選定してください。

例えば、社給WIn PC、私有mac PC、社給iPhoneを利用する場合は、OTPトークンがオススメです。

生体認証であると社給WIn PC、私有mac

PC、社給iPhoneの3つのデバイスをそれぞれ登録する必要があります。証明書の場合も同様で、社給WIn

PC、私有mac

PC、社給iPhoneのデバイスそれぞれに証明書配布とインポートを実現することができるか、ADでの証明書配布やMDMでの証明書配布の運用を実現する必要があります。OTPトークンは利用する端末デバイスとの接続がないので利用デバイスに依存しません。

利用デバイスに依存しない、おすすめのMFA

OTPトークン

3. 使い勝手を体感する

OneLoginで利用できるMFAは、それぞれの使い勝手があります。

生体認証はPCやスマートフォンに内蔵されているデバイスが多いです。ワンタッチで利用できる使い勝手は抜群です。OTPデバイスは二つの種類に分類できます。スマートフォンアプリで動作するタイプと、物理デバイスのハードウエアのタイプです。

例えば、OneLogin ProtectのOTPソフトウエアはスマートフォンにインストールして持ち歩きます。利用する端末デバイスが複数でもどんなOSでも非接続である為に、確実に安定して利用できる安心感が高いです。物理デバイスのYubico YubiKeyでも使い勝手は同様で安定しています。PCやmacにはドライバーレスでUSB接続で確実にOTP利用できます。Yubico YubiKey 5C NFCはスマートフォンにも非接触NFCでタッチするだけでOTP利用できます。

使い勝手から選ぶ、おすすめのMFA

生体認証

OTPトークン

4. 初期登録はだれが作業するか知る

OneLoginで利用するMFAを誰がキッティングするかも重要なポイントです。

生体認証は登録作業には、端末デバイスそのものとデバイス管理者と生体登録する本人の3者を確実に揃える必要があります。機種変更などの際にも遠隔で再登録することはできません。キッティング業務が重たいです。

これに比べOTPトークンは、ログオンする本人が初回ログオン時に初期設定することができます。OTPアプリをインストールしていたスマートフォン変更などによる再登録も、ログオンする本人が再登録おこないます。一方、証明書の初期登録と設定は、端末デバイスと登録する証明書、デバイス管理者の3者でおこないます。さらに証明書には有効期限があり、数年ごとに証明書登録と設定を実施する必要があるため、キッティング作業は一度限りとはなりません。これらの比較でもOTPトークンとYubiKey

OTPも同様に優位性があります。

セットアップ難易度から選ぶ、おすすめのMFA

OTPトークン

YubiKey

5. 置き忘れ・紛失時の対応に複数MFAを利用する

OneLoginで利用するMFAは、ひとつだけに限定して利用するものではなく、複数MFAを利用しましょう。

普段利用するPCは一番利用頻度が高いので、まずは最も使い勝手の良い生体認証(Windows Hello, Touch ID)を検討しましょう。この場合は言うまでも無く利用者と利用端末を特定することにもつながり安心です。

その上で、一部のアプリケーションMFAなどで生体認証が利用できない場合や、社給端末を持たない出張や海外旅行での急なアクセス要求に応えるためにも、スマートフォンのOTPトークンアプリを併用する選択が効果的です。

さらに万一のスマートフォンを自宅に置き忘れた場合やスマートフォン紛失時などに備えて、YubiKeyのOTPトークンをオフィスの鍵のかかる引き出しに忍ばせておく事も有効です。

1つのMFAではなく、複数MFAの利用がおすすめです

生体認証

OTPトークン

YubiKey

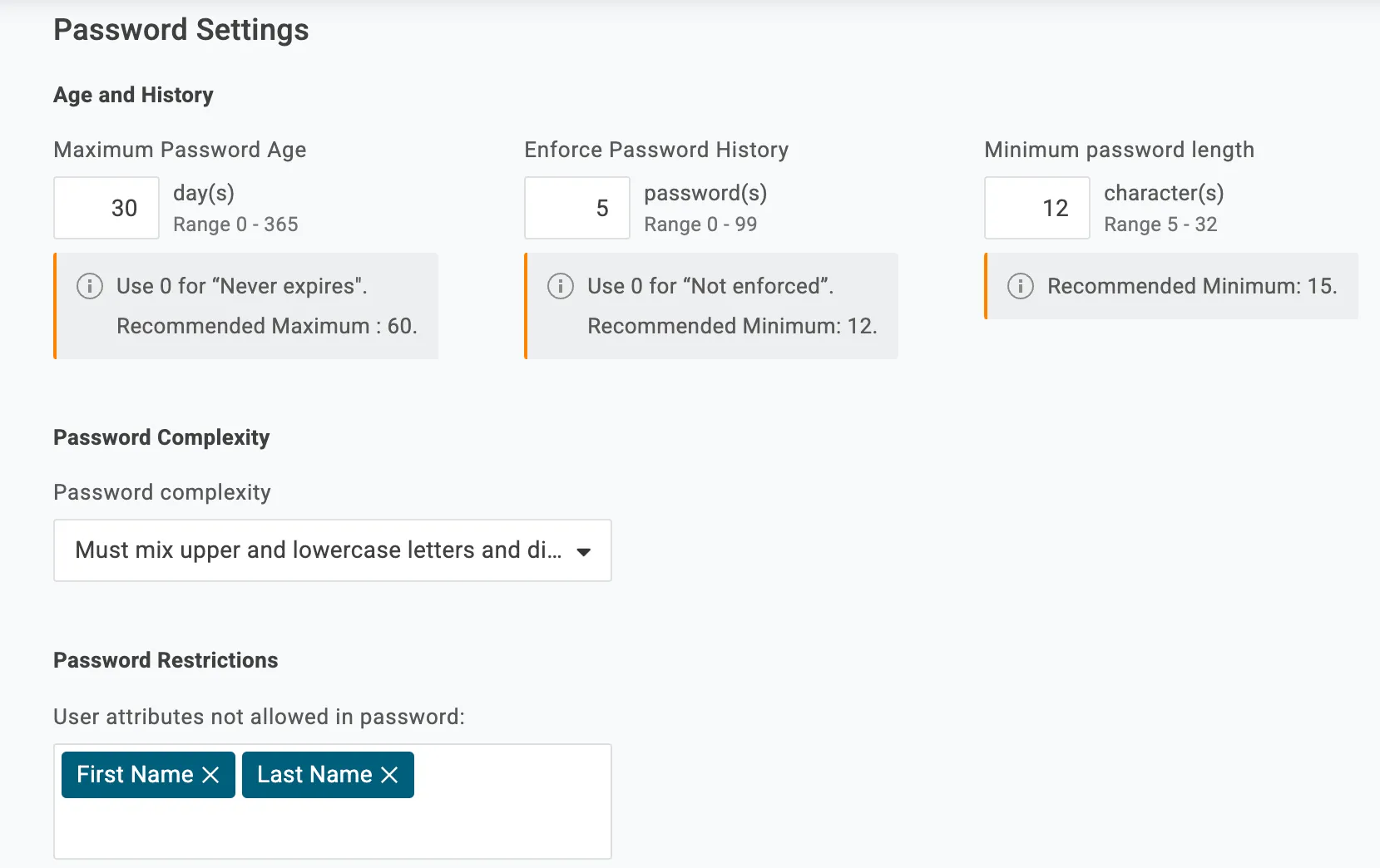

MFAを制御するOneLoginポリシー

ポリシーとは、OneLoginにおいてユーザー認証やアクセス管理に関連するセキュリティルールを定義する仕組みです。このポリシーをユーザーに割り当てることでセキュリティルールが適用され、組織全体の安全性を確保します。

ポリシーを通じて、以下のようなセキュリティルールが実現可能です。

- 多要素認証(MFA)の適用条件設定

- ログイン試行の制御

- パスワードの複雑さや有効期限

- OneLogin タイムアウト時間 など

業務委託者と従業員、部署ごとに異なるセキュリティポリシーを適用したいと考えたことはありませんか?

そんな時に役立つのがGroup機能です。Groupを使うと、ユーザーを特定のグループに分類し、グループ単位で認証ポリシーやセキュリティ設定を適用することができます。

==== 設定例 ====

・業務委託者:Touch ID(生体認証)

・従業員:OneLogin Protect(OTP認証)

・営業部:User Cert.(証明書認証)

・開発部:グローバルIPアドレス(連携・ネットワーク)

このように、ユーザー属性(業務委託者や従業員)や部署ごとの特性に応じて柔軟に設定を変えることで、セキュリティと利便性の両方を実現できます。管理者の負担を減らしつつ、安心して使えるセキュリティポリシーを導入しませんか?

Smart Hooksを利用したログインフローのカスタマイズ

Smart

Hooksとは、OneLoginへのログイン時に発生した特定のイベントに基づいて、ユーザーポリシーの変更や自動的なユーザーの移行などOneLoginのログインフローをカスタマイズすることができるOneLoginの拡張機能です。

Smart Hooksをご利用いただくことで、モバイル端末からのアクセス時には要求するMFAを変更したり、社外IPからのアクセスには証明書の認証を求める、などのカスタマイズが可能となります。

詳しくは

こちら

をご確認ください。