SecureW2 証明書ソリューション 〜ペンティオが提供する証明書活用ソリューション〜

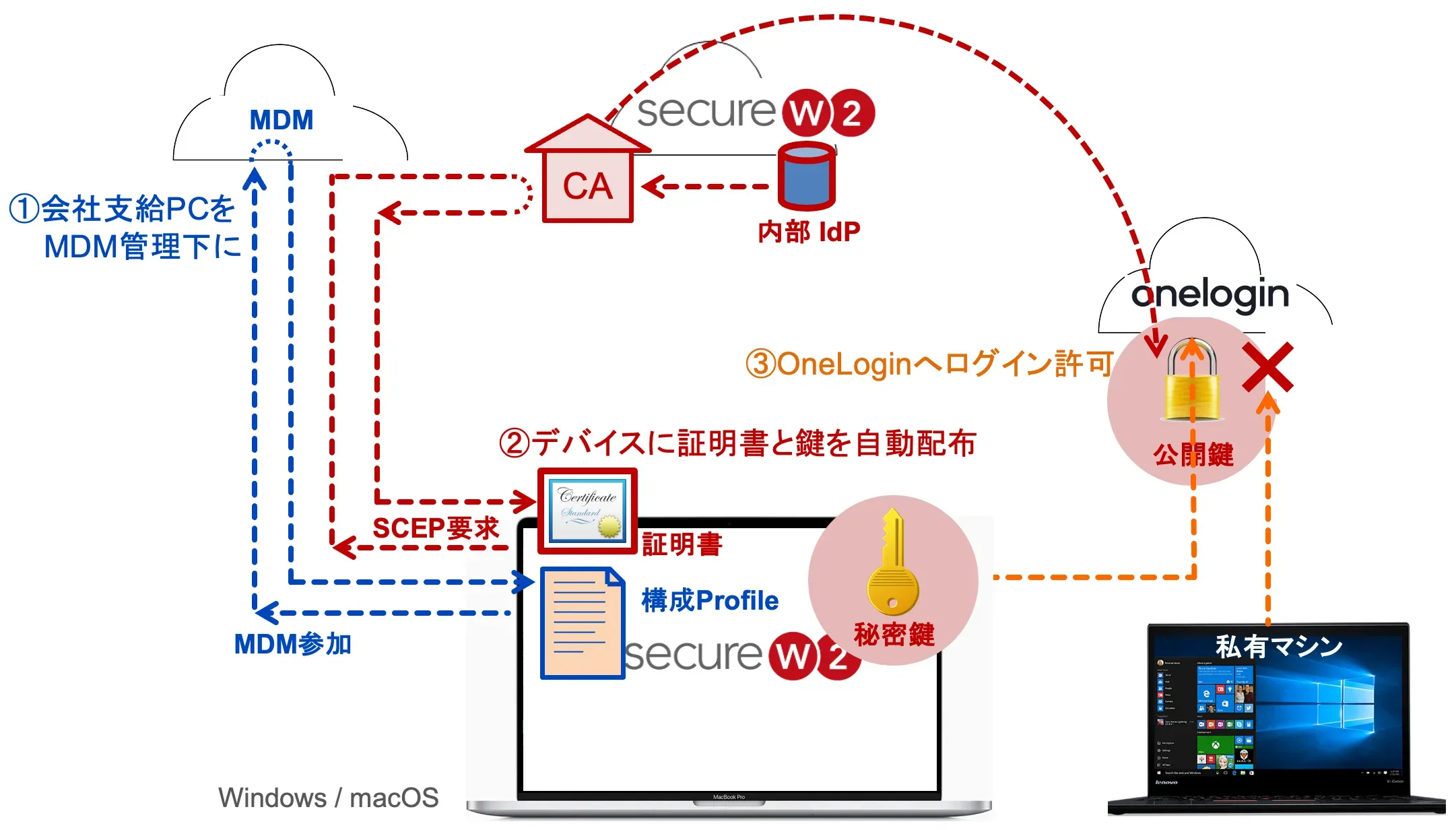

IDaaSデバイス認証

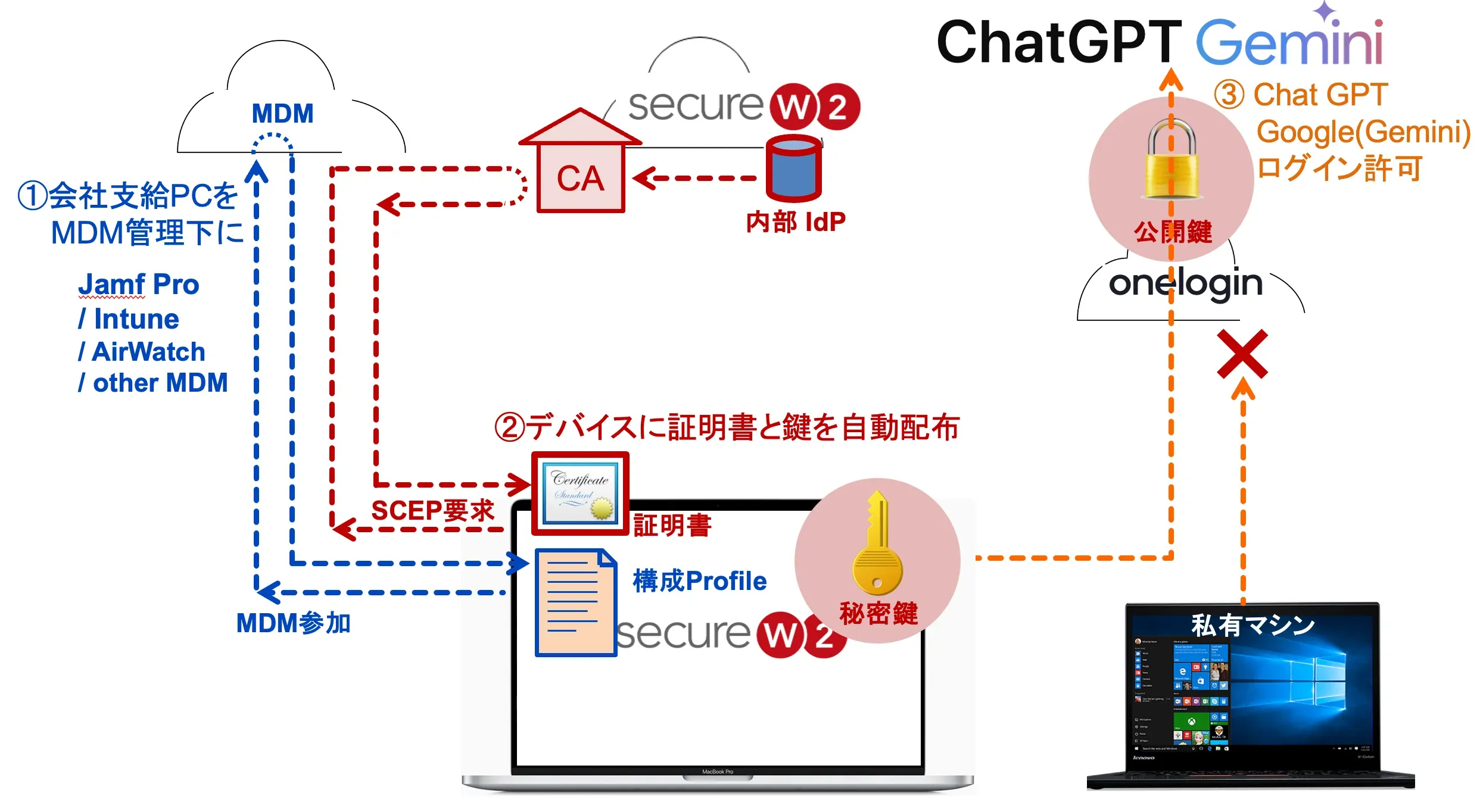

クラウド利用の入り口であるIDaaS(OneLogin/ Entra ID/...)に接続できる端末を、MDM管理下の会社デバイスのみに制限するソリューションです。会社が社員に提供するクラウドサービス利用はIDaaSで管理します。IDaaSへログイン接続できるデバイスを会社支給デバイスだけに特定するデバイスMFAを提供します。

SecureW2が発行する証明書

- デバイスにはデバイス固有の証明書・秘密鍵を発行

- IDaaSには中間認証局の証明書(公開鍵)・秘密鍵を発行

- どちらにもトラストアンカーとしてのルート証明書を発行

SecureW2とMDMのSCEP連携とセルフオンボーディング

SecureW2は多数のMDMサービスと連携できます。主要なSCEP連携に対応するMDMサービスは Jamf Pro, Intune, Google MDM, Ivanti, Workspace ONE, Kandji, etc. また、SecureW2独自の証明書配布ツール JoinNow を利用することでMDM管理下にないデバイスにも証明書を配布することが可能です。 ペンティオではSecureW2と各種MDMサービスとの連携を検証し、連携手順を 「SecureW2と各種MDMサービスとの連携手順」にて公開しております。

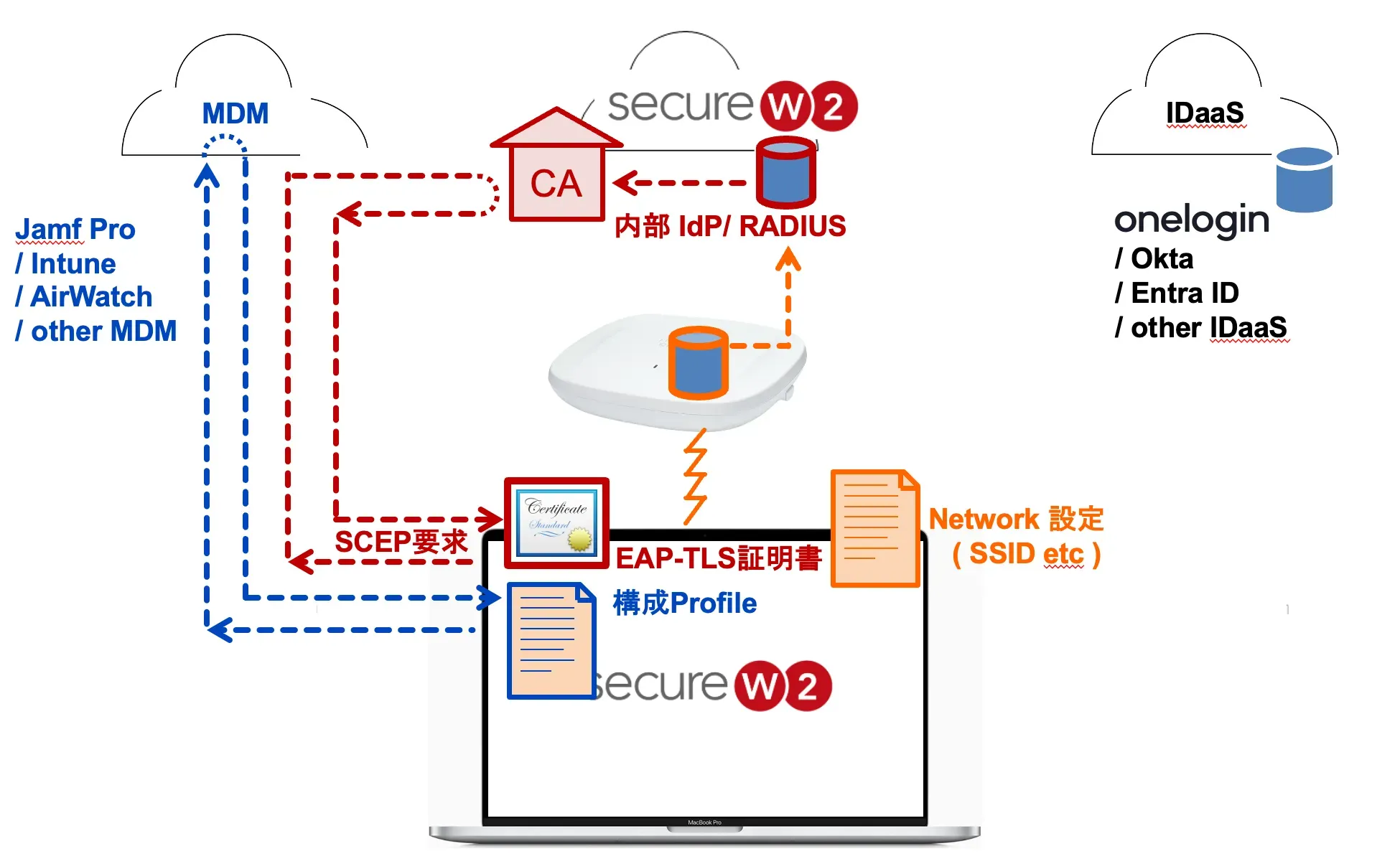

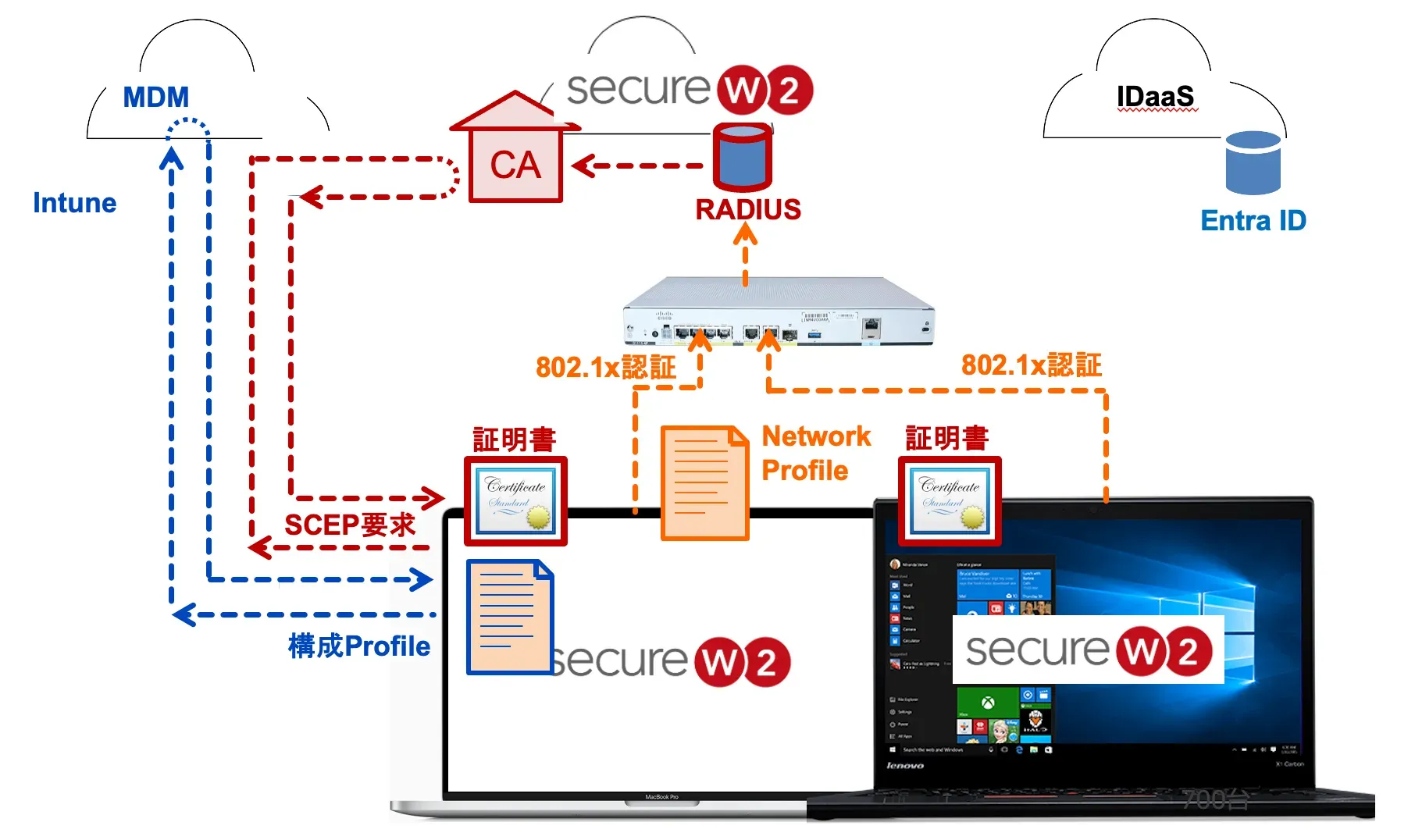

無線AP EAP-TLS認証

自社の無線ネットワークはオフィス隣接場所でも電波を拾います。このため、無線ネットワークの接続は、堅牢なセキュリティ鍵で端末を判定することが肝要です。そして堅牢なセキュリティ鍵としては「EAP-TLS認証にクライアント証明書を利用するRADIUS活用」が最も安全な方法です。SecureW2は世界6リージョンのうち2リージョンのRADIUSエンドポイントを日本のお客様に標準で提供しております。

SecureW2とRADIUSで実現する無線AP認証の流れ

SecureW2は無線APコントローラーから証明書認証のリクエストを受け、RADIUSは証明書の真贋と有効性を判定します。有効な場合はAcceptをAPコントローラーへ返答します。

- SecureW2は、MDMのSCEPで証明書とネットワーク設定を配布※

- デバイスは受け取った設定に従い無線APにクライアント証明書で接続要求

- 無線APコントローラーが接続要求をSecureW2 クラウドRADIUSに問い合わせ

- SecureW2 クラウドRADIUSが証明書の真贋と有効性を確認

- デバイスはEAP-TLSで安全に無線APに接続

※ 証明書・秘密鍵とネットワーク設定の配布には、MDM連携によるSCEP連携による配布と、ユーザー操作によるセルフオンボーディングによる配布とふたつの方法があります。オンボーディングについては 「証明書の自動配布を実現するオンボーディングとは」をご覧ください。

SecureW2クラウドRADIUSが、各種無線APとどのように連携できるのかをわかりやすくまとめた資料を無料でご提供中です。お使いの無線環境に合わせた最適な構成を検討されている方は、ぜひダウンロードしてご活用ください。

対象無線AP

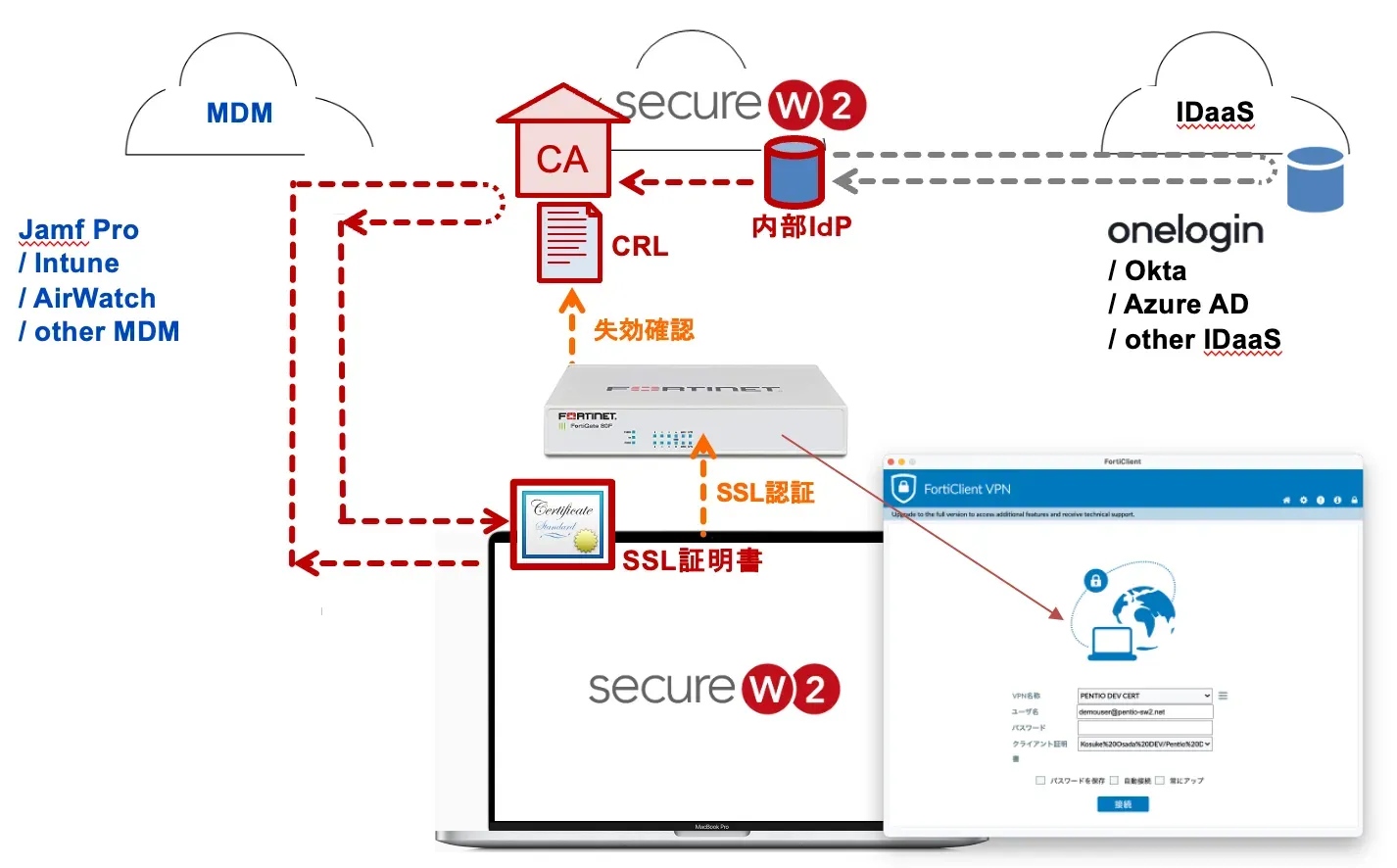

SSL-VPN認証

在宅業務の増加に伴い遠隔からリモートアクセスによるネットワーク接続が拡大しています。リモートアクセスの入り口は社外にむきだしになる為、安全性を高めた認証方式を採用することが必要です。リモートアクセスのログインにID/PWだけで運用している盲点が社外からのアタックポイントとしてセキュリティ事故を招くことにつながりたいへん危険です。

SecureW2によるリモートアクセスVPN認証の流れ

SecureW2はリモートアクセスVPNにあらかじめ証明書(公開鍵)を発行し、リモートアクセスデバイスには証明書・秘密鍵を発行します。リモートアクセスVPNへの接続には証明書の真贋判定と同時にCRLによる有効性の判定を行います。有効な場合のみ、VPN機器はリモートアクセスデバイスの接続を許可します。

- SecureW2は、MDMのSCEPで証明書とネットワーク設定を配布※

- デバイスがVPN機器へクライアント証明書で接続要求

- VPN機器がクライアントが提示する証明書の真贋を判定

- VPN機器が提示された証明書の有効性をSecureW2 CRLに問い合わせ

- デバイスは安全なSSL認証でVPN機器に接続

※ 証明書・秘密鍵とネットワーク設定の配布には、MDM連携によるSCEP連携による配布と、ユーザー操作によるセルフオンボーディングによる配布とふたつの方法があります。オンボーディングについては 「証明書の自動配布を実現するオンボーディングとは」をご覧ください。

FortiGateのSSL-VPN認証にSecureW2発行のクライアント証明書を使用する方法については、「FortiGateのSSL-VPN認証にSecureW2発行のクライアント証明書を使用する」をご覧ください。

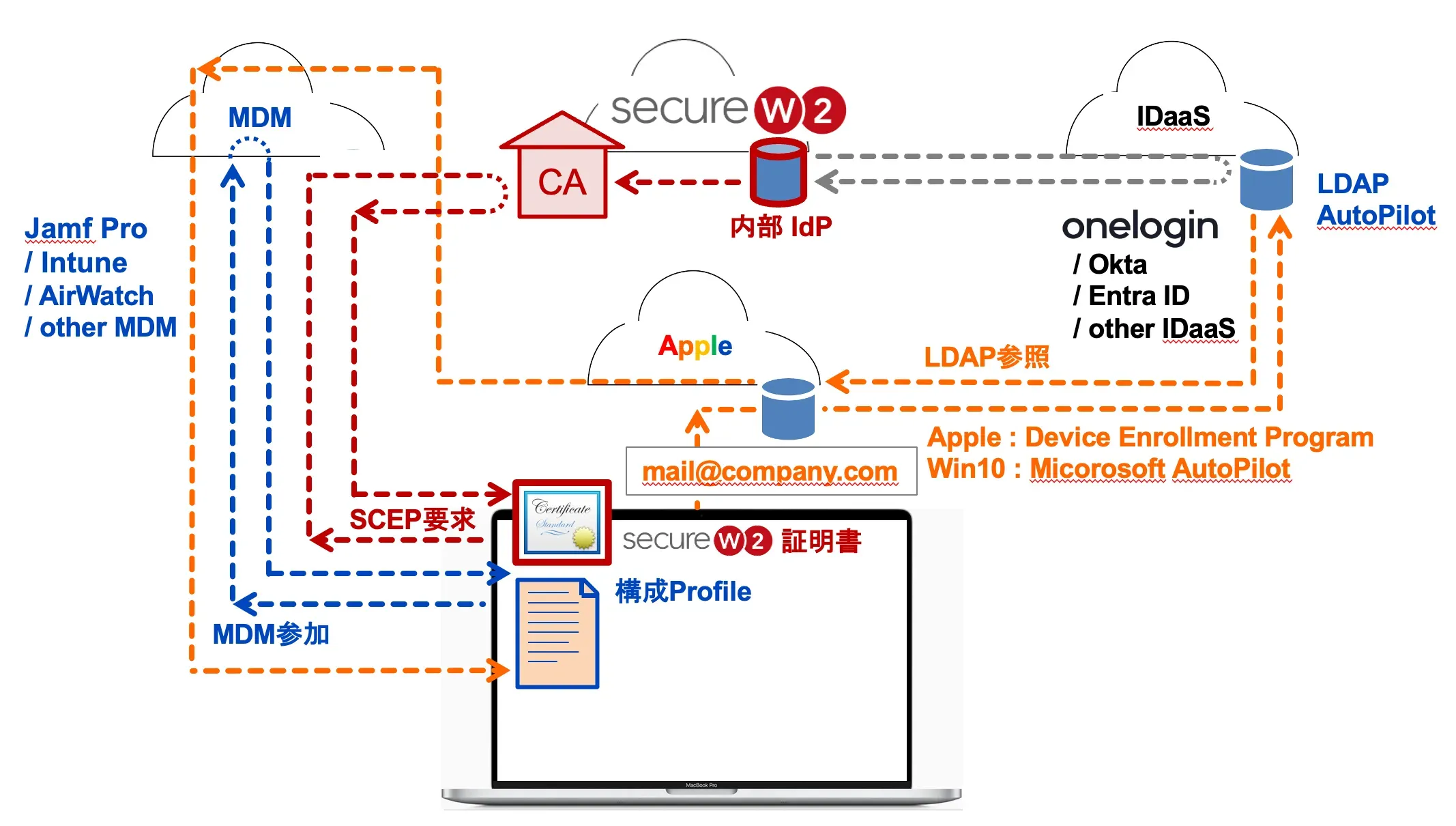

ゼロタッチデプロイ

在宅業務の増加に伴い、入社社員が会社支給デバイスを初めて利用する場所がオフィスだけでなく自宅などである場合が増えてきました。在宅で新品デバイスの利用を開始しても、会社デバイスとして必要とする設定・ツール・証明書などを受け取らなければ業務を開始できません。業務デバイスとしての必要な設定をリモートでも実現できる方法がゼロタッチデプロイです。

SecureW2連携によるゼロタッチデプロイの流れ

SecureW2のゼロタッチデプロイは、WindowsでもmacOSでも同様の方式で証明書を配布できます。上記の構成図のように「初回起動を検知、MDMへ登録、構成Profile配布、SCEP要求、SecureW2から証明書取得」という流れで実現されます。これにより、オフィスでも在宅でも業務に必要なデバイス証明書を受け取ってスムーズな業務開始を実現できます。

- WindowsまたはmacOSデバイスの初回起動を検知。ログインIDからリポジトリを参照して対象デバイス管理MDMを特定

- 対象デバイスの起動がMDMに通知され、デバイスに構成Profileが配布される

- 構成Profileに記載されたSCEP要求に従い、デバイスからSecureW2へ証明書発行を要求

- SecureW2がMDMのSCEPで証明書・ネットワーク設定を配布 ※

- MDM管理下の対象デバイスに必要な設定・ツール・証明書が配布される

※ 証明書・秘密鍵とネットワーク設定の配布には、MDM連携によるSCEP連携による配布と、ユーザー操作によるセルフオンボーディングによる配布とふたつの方法があります。オンボーディングについては 「証明書の自動配布を実現するオンボーディングとは」をご覧ください。

有線LAN 802.1x認証

社内ネットワークには無線ネットワークと有線ネットワークが併用されることがあります。有線ネットワークの利用は移動がないデバイスが利用する場合に加えて、重要なデータを取り扱う場合でも活用されます。重要なデータを取り扱うネットワークとして有線LANの接続には高度なセキュリティ要件が求められます。クライアント証明書による802.1x認証であれば高度なセキュリティ要件に応えることが可能です。

SecureW2とRADIUSで実現する有線LAN 802.1x認証の流れ

SecureW2は有線LANコントローラーから証明書認証のリクエストを受けます。RADIUSは証明書の真贋と有効性を判定します。有効な場合は証明書を受け入れるAcceptを有線LANコントローラーに返答します。

- SecureW2は、MDMのSCEPで証明書とネットワーク設定を配布※

- デバイスは受け取ったネットワーク設定に従い、有線LANにクライアント証明書による接続要求

- 有線LANコントローラーは接続要求をSecureW2 クラウドRADIUSに問い合わせ

- SecureW2 クラウドRADIUSが証明書の真贋と有効性を確認

- デバイスは安全な802.1x認証で有線LANに接続

※ 証明書・秘密鍵とネットワーク設定の配布には、MDM連携によるSCEP連携による配布と、ユーザー操作によるセルフオンボーディングによる配布とふたつの方法があります。オンボーディングについては 「証明書の自動配布を実現するオンボーディングとは」をご覧ください。

SecureW2と各種有線LANコントローラーとの具体的な連携手順については「SecureW2 スイッチ検証に関する記事」をご覧ください。

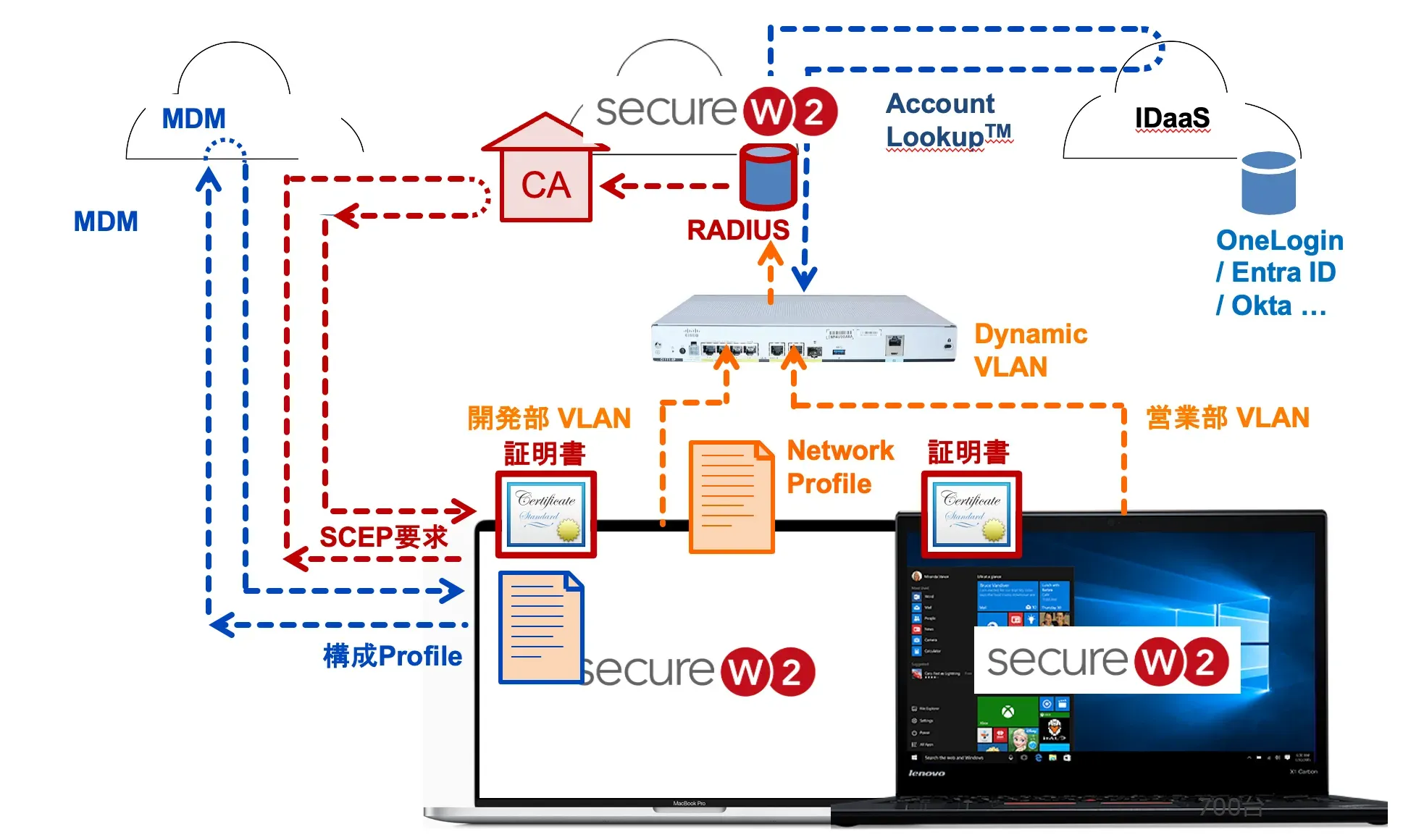

ロールBase VLANコントロール

無線ネットワークと有線ネットワーク、どちらのネットワークにおいてもユーザーグループごとに利用できるネットワークセグメントを分割して権限に応じた利用領域での運用が安全な運用を実現します。デバイスからの接続要求の都度、デバイス利用者の所属をIDaaSを参照してリアルタイムに所属に応じたVLAN接続コントロールを実現します。

ロールBase VLANコントロールの流れ

SecureW2は有線LAN/無線APコントローラーから証明書認証のリクエストを受けます。RADIUSは証明書の真贋と有効性の判定を行います。有効な場合、接続要求を行ったデバイス利用者の所属情報をIDaaSに照会します。IDaaSの所属情報を元に接続VLANを選択して有線LAN/無線APコントローラーに返答します。これにより管理者は所属異動社員の情報をIDaaSに登録するだけで接続セグメントを変更できます。

- SecureW2が、MDMのSCEPで証明書とネットワーク設定を配布※

- デバイスが受け取ったネットワーク設定に従い有線LAN/無線APコントローラーにクライアント証明書による接続要求

- 有線LAN/無線APコントローラーが接続要求をSecureW2 クラウドRADIUSに問い合わせ

- SecureW2 クラウドRADIUSが接続要求証明書の真贋と有効性を確認

- SecureW2の Account Lookup™ でIDaaSユーザー情報を照会

- IDaaSの所属情報を元に接続セグメントを指定して有線LAN/無線APコントローラーへ返答

- デバイスは安全な802.1x認証で対象VLANセグメントに接続または、EAP-TLS認証で対象SSID/VLANセグメントに接続

※ 証明書・秘密鍵とネットワーク設定の配布には、MDM連携によるSCEP連携による配布と、ユーザー操作によるセルフオンボーディングによる配布とふたつの方法があります。オンボーディングについては 「証明書の自動配布を実現するオンボーディングとは」をご覧ください。

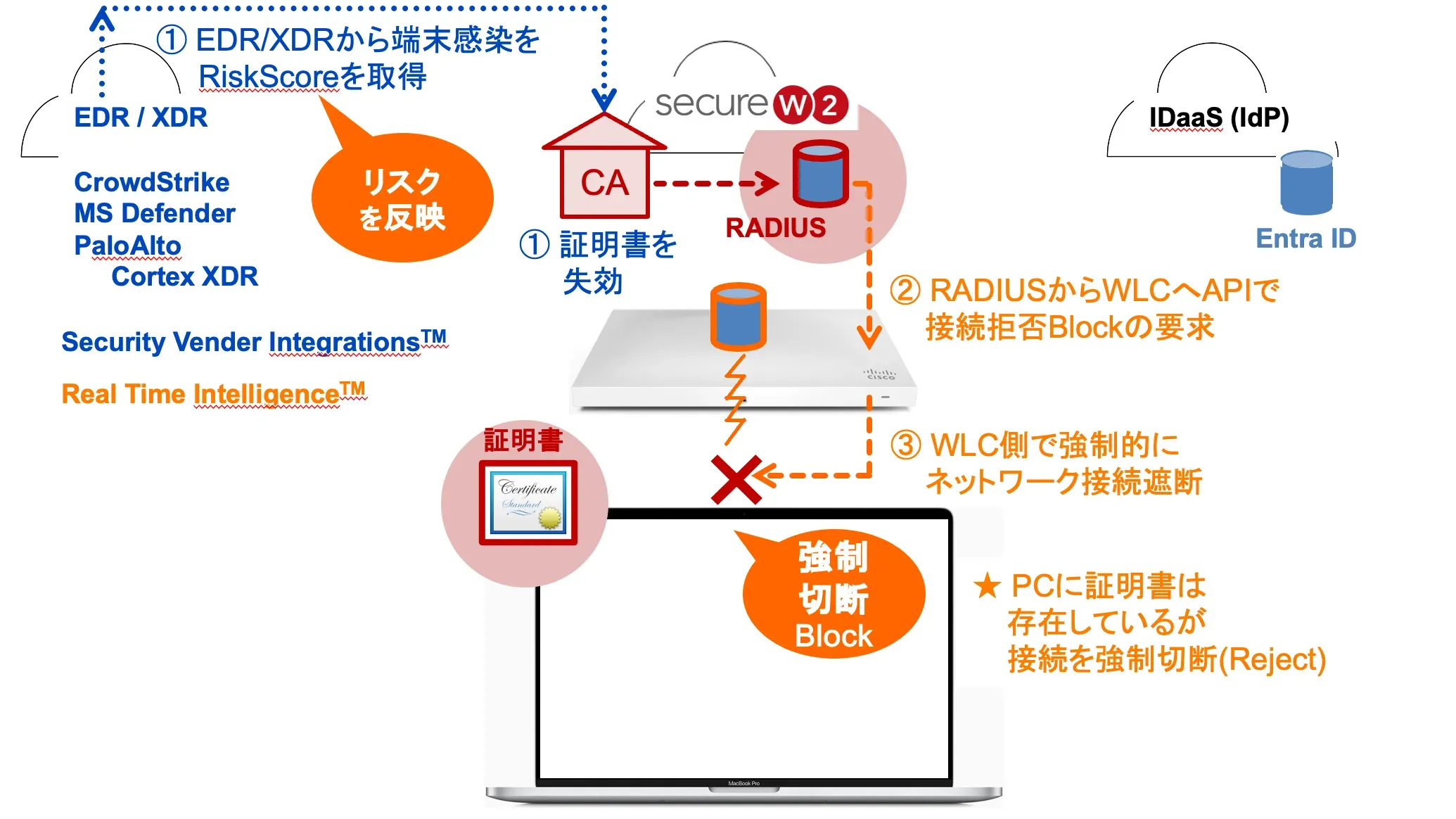

EDRスコアBase 接続Reject

EDR/XDRを導入する企業が増えてきました。ところがEDRが検知したリスクスコアが高いデバイスを管理者が対策するまでに時間を要することで、社内セキュリティ侵害を拡大させる事態が散見されます。SecureW2はRADIUSを通じて有線または無線のネットワークに接続している侵害デバイスを強制的に切断する機能を提供します。管理者操作が遅滞する夜間などの時間帯においても、管理者操作なくデバイスをネットワークから即時切断できます。

EDRスコアBase 接続Rejectの流れ

SecureW2はEDR/XDRが判定するデバイスのリスクスコアを受け取ります。リスクスコアが閾値を超えたことを検知した場合、対象デバイスの証明書を失効させます。さらにSecureW2 RADIUSは有線LAN/無線APコントローラーに対して、対象デバイスの接続をBlockするようにAPIで要求します。有線LAN/無線APコントローラーはSecureW2からの要求に従い侵害対象デバイスを即時切断します。

- 端末は有線/無線に802.1X / EAP-TLSで接続中

- EDR/XDRが高リスク端末を検知

- SecureW2の Security Vendor Integrations™でスコア取得

- SecureW2が対象証明書を失効

- 同時にSecureW2 RADIUSのReal Time Intelligence™がAPIでブロック要求

- コントローラーが端末を強制遮断(Reject)

AI SaaS認証

どの企業にとっても自社が利用するAI環境は重要な領域となってきました。会社支給デバイスのみをAI環境に接続させて、私有デバイスでの接続を排除したいと考える企業が増えてきました。SecureW2が発行するデバイス証明書を利用して、IDaaSからAI SaaS環境にSSOする際に証明書認証を利用することができます。この利用により会社支給デバイスのみをAI環境に接続させて、私有デバイスでの接続を排除することが可能となり、AI SaaS認証としてクライアント証明書を利用する強固なデバイス制限を提供します。

SecureW2が発行する証明書

SecureW2はAI SaaSの錠として3rd Party中間証明書を発行します。デバイスにはデバイス秘密鍵と証明書をMDMを通じて発行します。デバイスは受け取った秘密鍵を利用してAI SaaSへのSSO時に証明書ログインリクエストします。提示された鍵の真贋を確認して同時に有効性をSecureW2に問い合わせ、問題がなければデバイスを企業のAI SaaS環境へ誘導します。

SecureW2はデバイスにデバイス証明書と、IDaaS(OneLoginなど)からAI SaaSにSSOに必要な中間認証局の証明書、認証全体のトラストアンカーとしてルート証明書を発行します。

- デバイスにはデバイス固有の証明書・秘密鍵を発行

- IDaaSのSSOコネクターには中間認証局の証明書(公開鍵)・秘密鍵を発行

- 双方にトラストアンカー(Trust Anchor Certificate)としてルート証明書を発行

SecureW2とMDMのSCEP連携とセルフオンボーディング

SecureW2は多数のMDMサービスと連携できます。主要なSCEP連携に対応するMDMサービスは Jamf Pro, Intune, Google MDM, Ivanti, Workspace ONE, Kandji, etc. また、SecureW2独自の証明書配布ツール JoinNow を利用することでMDM管理下にないデバイスにも証明書を配布することが可能です。 ペンティオではSecureW2と各種MDMサービスとの連携を検証し、連携手順を 「SecureW2と各種MDMサービスとの連携手順」にて公開しております。