Cisco Meraki MRの802.1X 無線認証にSecureW2のクラウドRADIUSを利用する

クラウドRADIUSの認証をOneLoginに委任してEAP-TLS認証を行う方法

このドキュメントでは、SecureW2を使い始めてから基本的なセットアップを行うまでの手順をご説明します。このセットアップ手順は、以下のような状況を実現したいお客様向けになります。

- BYOD、あるいはMDM管理対象外の会社管理端末に無線LAN認証用の証明書を配布したい

- 証明書配布時は、OneLoginで認証をかけたい

なお、このページでは Identity Providerとして OneLogin、 無線LAN機器として Cisco Meraki を使用しています。

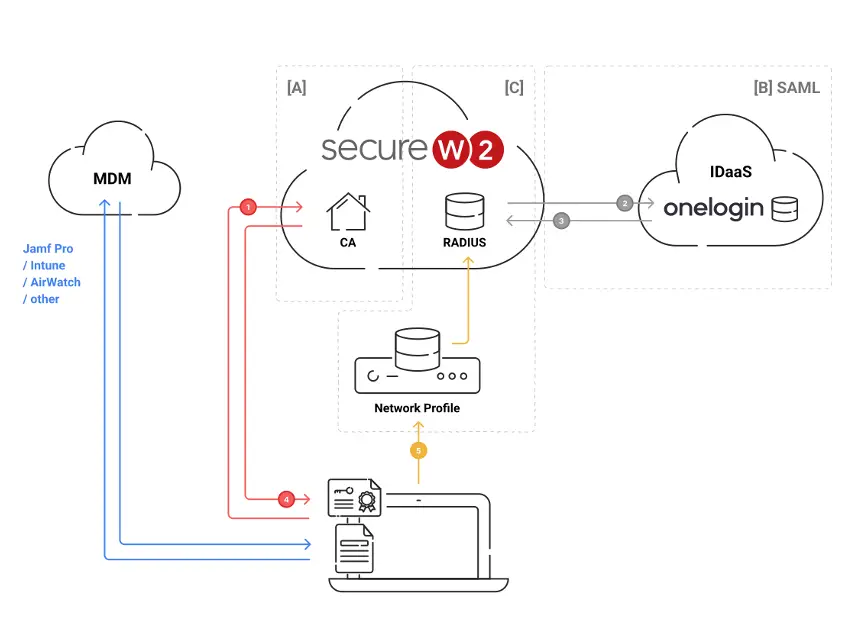

本構成における証明書配布と利用イメージを以下の図に示します。流れとしては以下のとおりです。

- エンドユーザーがSecureW2に証明書発行を依頼する

- SecureW2 は 認証をOneLogin に委任し、エンドユーザーはOneLogin で認証を行う

- 正常に認証されると、ユーザーの識別情報がSecureW2に送られる

- SecureW2は受け取った情報でクライアント証明書を発行し、エンドユーザーに配布する

- エンドユーザーは、受け取った証明書で無線LANに接続できるようになる

上記の流れを実現する大まかな構築手順は以下のとおりです。

- [A] : 認証局構築など SecureW2の基本的な設定

- [B] : SecureW2とOneLoginでSAML連携の設定

- [C] : SecureW2のRadiusをCisco Merakiの認証サーバーとして設定

前提条件

- SecureW2の管理者アカウントを持っていること

- OneLoginの管理者アカウントを持っていること

- Cisco Merakiを無線機器として使っていること

[A]SecureW2の設定

ここでは、SecureW2 でネットワークプロファイルを作成し、ポリシーを構成します。ネットワークプロファイルは、証明書ベース認証用のデバイスを構成するために使用され、ポリシーは、ユーザ/グループへのアクセスを動的に配布するために使用されます。このセクションは、冒頭の構成図の [A] に相当します。

1. ネットワークプロファイルの作成

ネットワークプロファイルを作成します。このネットプロファイルをエンドユーザーに配布することにより、デバイスに証明書が格納されます。

最後にネットワークプロファイルをパブリッシュしなければいけませんが、この作業は適切なAuthenticationポリシーを作成してからでないと行えないので、伏せてAuthenticationポリシーも作成します。Authentication

ポリシーとは、ユーザーが

あるネットワークプロファイルをダウンロードする際、どのIdPで認証を行うかを定めるものです。今回の場合、OneLoginをIdPとして認証を行います。

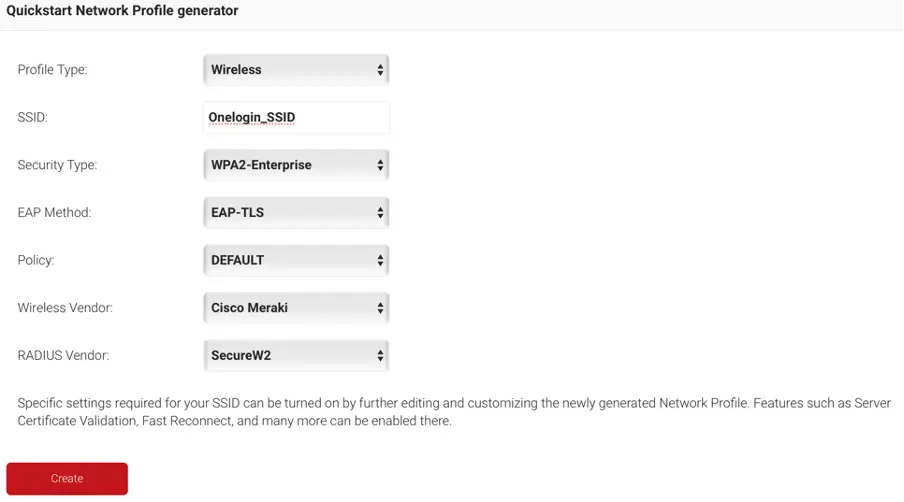

1.1 ネットワークプロファイルの作成

- SecureW2 Portal にログインし、 Device Onboarding > Network Profiles をクリックします。

- [Profile Type]のドロップダウンリストから、ネットワークタイプを選択します

- [SSID]のテキストボックスにSSID名を入力します

- [Security Type]のドロップダウンリストから、[WPA2-Enterprise]を選択します

-

[EAP Method]のドロップダウンリストから[EAP-TLS]を選択します

![]()

- [Policy]のドロップダウンリストから、[DEFAULT]を選択します

- [Wireless Vendor]のドロップダウンリストから、ベンダーを選択します

- [Radius Vendor]のドロップダウンリストで、RADIUSベンダーを選択します

- [Create]ボタンをクリックします。処理が完了するまで60~90秒かかります

以上でネットワークプロファイルを作成できました。

2. ポリシー・ロールの設定

SecureW2 Policy Engine

を使用すると、証明書およびネットワーク管理のための非常に複雑で自動化された

Zero Trust ポリシーを作成することができます。

このセクションでは、OneLogin

ユーザのRolesポリシーを作成します。次に、Authentication、Enrollment、Networkポリシーを作成します。

2.1 Roles Policy

RoleとはどのIdPに属しているユーザーかを定めたものです。SecureW2 では、特定の IdP から、特定の属性を持つユーザ、またはグループに対する Role ポリシーを作成できます。このRoleポリシーは、NetworkポリシーやEnrollmentポリシーで使用することができます。ここでは、OneLoginユーザー専用のRoleポリシーを作成します。

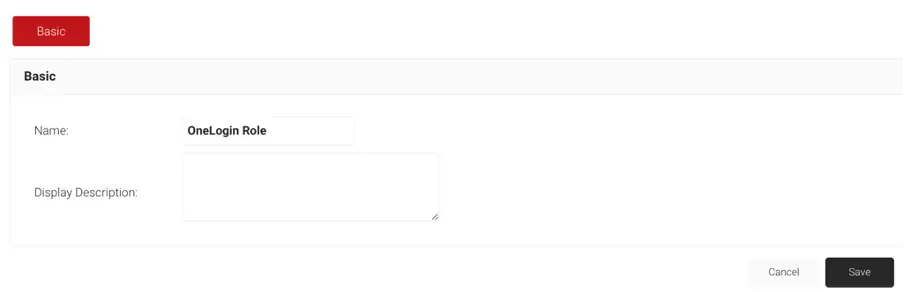

-

Policy Management > Roles Policiesを開き、[ Add Role

]をクリックします

![]()

-

Role Policy作成画面に移動します。RoleポリシーのNameとDisplay Descriptionを入力し、[Save]をクリックします

![]()

- Conditionsタブを開き、[Identity Provider]ドロップダウンリストから先程作成したIdPを選択し[ Update ]をクリックします

以上でRole Policyの作成が完了です。

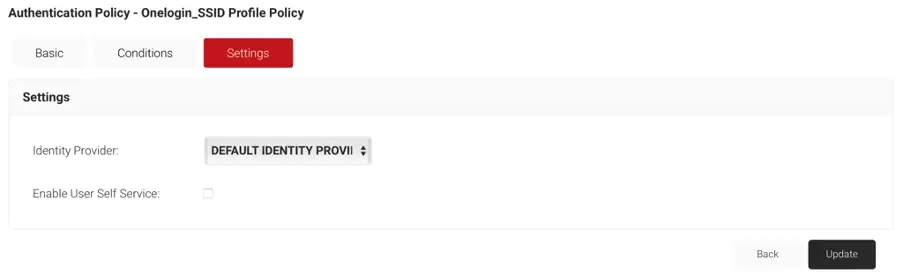

2.2 Authenticationポリシー

Authenticationポリシーは、IdPとネットワークプロファイルを結びつけます。新しく作成されたネットワークプロファイルはOneLogin IdPを使用してユーザーを証明書に登録してネットワークにオンボードします。

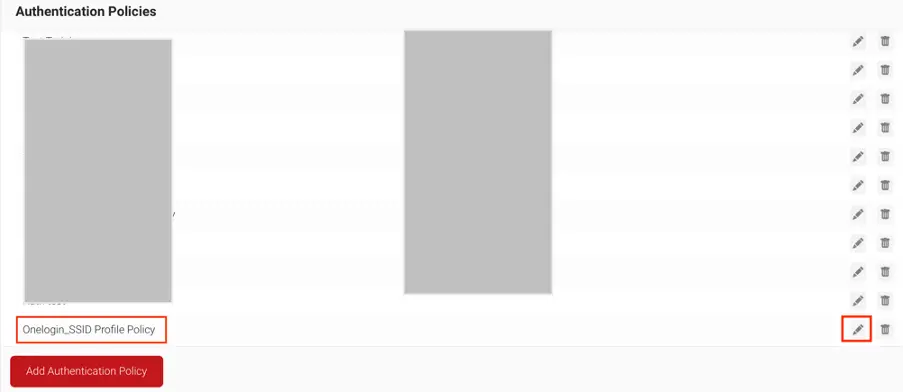

- [ Policy Management ] > [ Authentication Policies ]に進み、[ Add Authentication Policy ]をクリックします

-

Authenticationページで、ネットワークプロファイルのAuthenticationポリシーの編集ボタンをクリックします

![]()

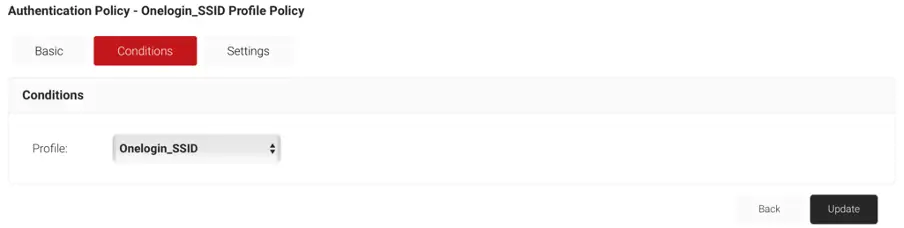

-

[ Conditions ]タブをクリックし、[ Profile

]欄に先程作成したネットワークプロファイルが表示されていることを確認します。

![]()

-

[ Settings ]タブ内の[ Settings ]セクションの[

Identity Provider ]から先程作成したIdPを選択します

![]()

- 必要に応じて[ Enable User Self Service ]のチェックボックスにチェックを入れ、[ Update ]をクリックします

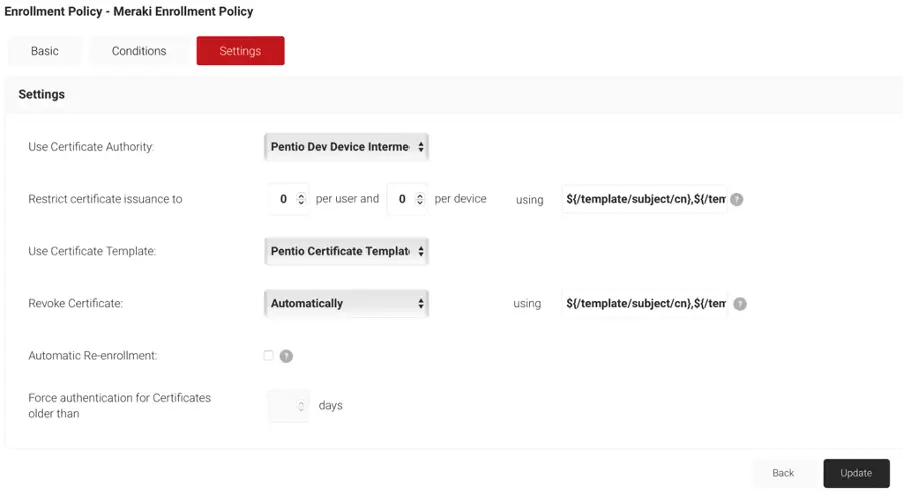

2.3 Enrollment ポリシー

Enrollmentポリシーでは、証明書を配布する際に

- どのIdPに属するユーザーの

- どのデバイスに

- どの認証局(CA)で

- どのテンプレートに基づいて

証明書を発行するのかを規定します。Enrollmentポリシーの設定手順は以下のとおりです。

-

Policy Management > Enrollmentを開きます。

![]()

-

Enrollment Policiesの一覧の下にある[ Add Enrollment Policy ]をクリックします。

![]()

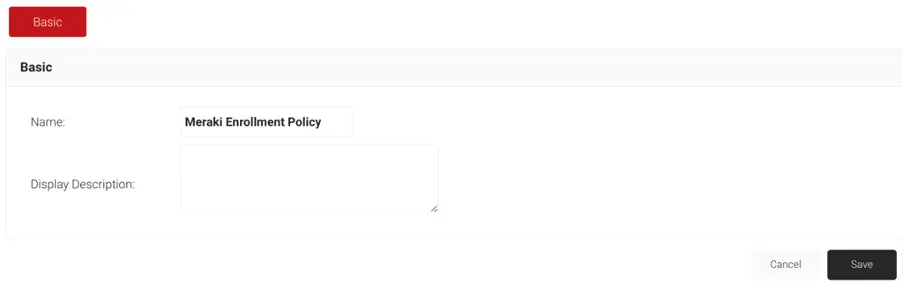

- Enrollment Policy作成画面に移動します。Enrollment Policy作成にName情報を埋め、[ Save ]をクリックします。

-

Enrollment

Policyが作成できると、Basicタブの右側にConditions,

Settingsタブが選択できるようになります。

Conditionsタブを開き Device Roleを設定し [ Update ] をクリックします。![]()

-

Roleの設定が完了したらSettingsタブを開き、Use Certificate

Authority, Use Certificate Template, Revoke

Certificateを埋め、[ Update ]をクリックします。

![]()

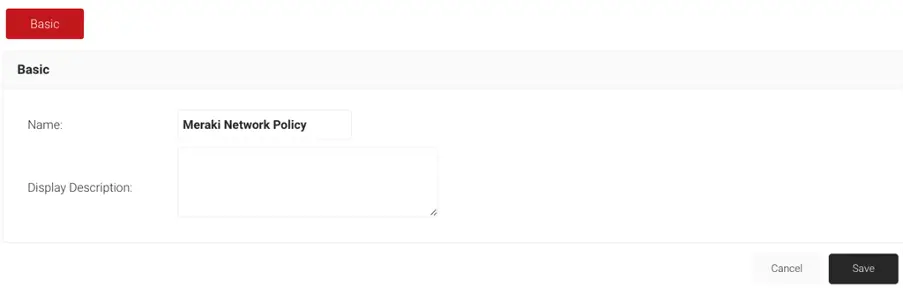

2.4 Networkポリシー

Network ポリシーはユーザーのアクセスレベル(受け入れ条件)を定義します。その条件はRADIUSクライアントから取得したRole属性、Device Role属性、証明書登録時にデバイスから取得した情報などがあります。

Networkポリシーの設定手順は以下のとおりです。

-

Policy Management >> Networkを開き、[ Add Network Policy ]をクリックします。

![]()

-

Network Policy作成画面に移動します。Network

Policy作成にName情報を埋め、[ Save ]をクリックします。

![]()

- Network Policyが作成できると、Basicタブの右側にConditions, Settingsタブが選択できるようになりますConditionsタブを開いたら、[ Add rule ]をクリックします。

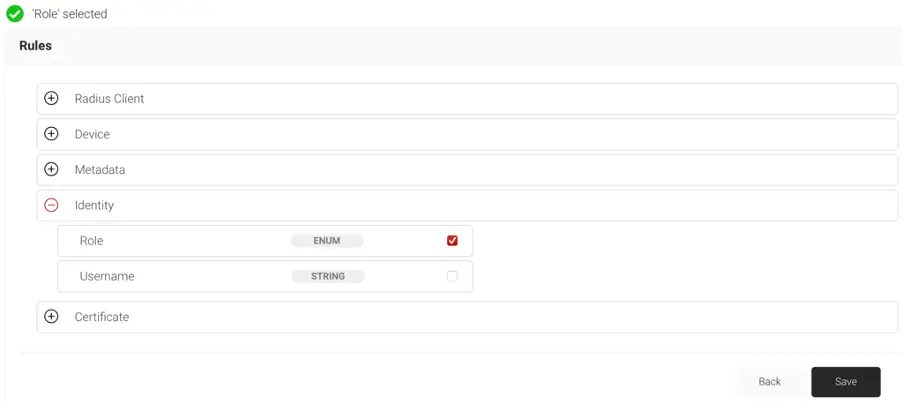

-

rule一覧の画面に移動します。項目の左側に表示されている「+」をクリックするとルールを選択できます。必要なruleを設定したら[

Save ]をクリックし保存します

![]()

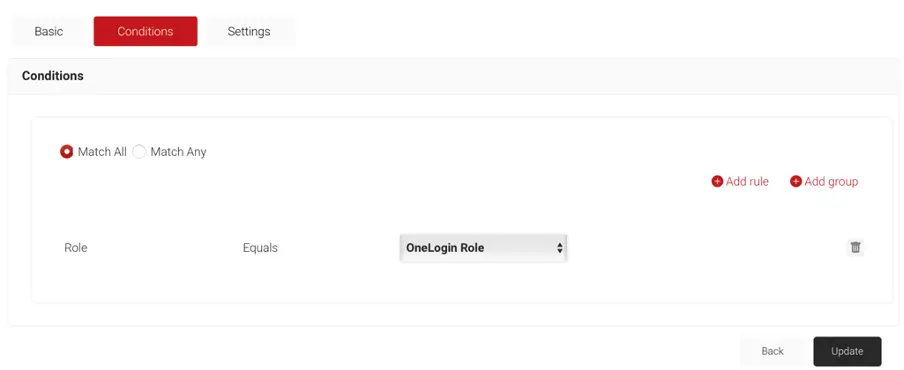

-

Conditionsタブに戻ります。Role欄の右側に「選んでください」と表示されるので、

作成したRole (例:OneLogin Role)を選択したら、[ Update ]をクリックします。

![]()

以上の設定で、エンドユーザーはSecureW2からダウンロードした証明書で 無線LANに接続できるようになりました。以上で必要なロール・ポリシーの設定は完了です。

[B]OneLoginとSecureW2のSAML連携

SecureW2とOneLoginのSAML連携を行います。この連携を行うことで、OneLoginによって認証された情報をSecureW2で利用することができるようになります。

手順は以下のとおりです。

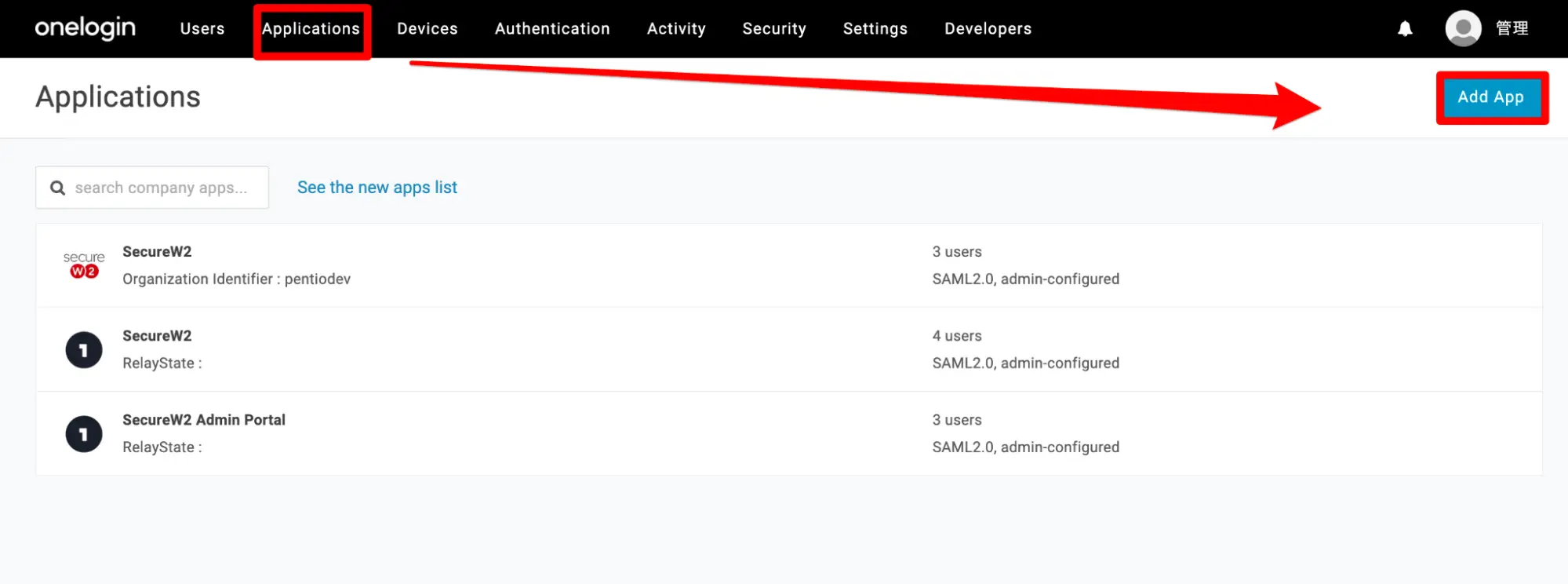

-

OneLoginに管理者としてログインし、Applications >

Applications > Add App をクリックします。

![]()

- 検索欄に「 SecureW2 」と入力し、 SecureW2をクリックします。

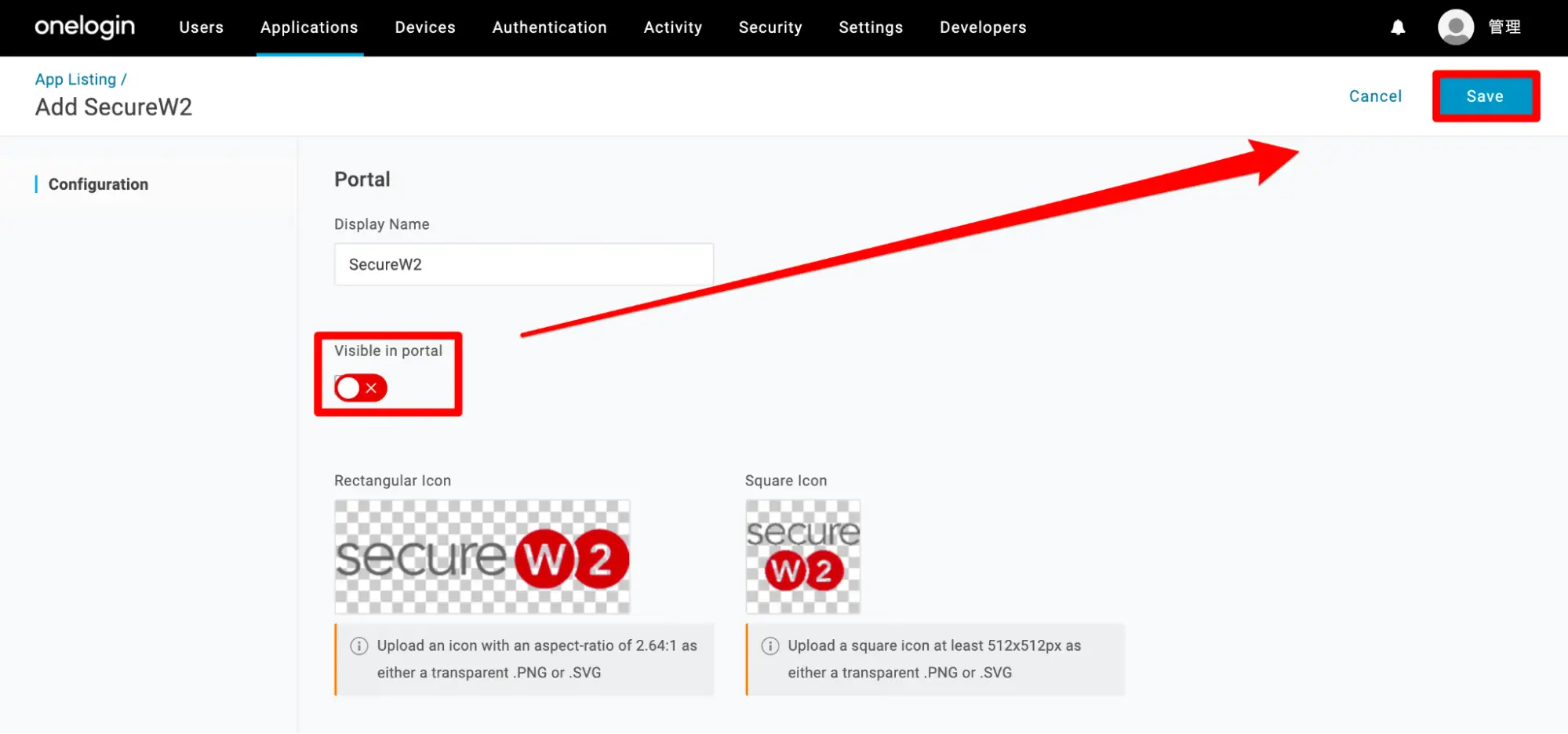

-

Visible in portalをクリックし、右上のSaveをクリックします。

![]()

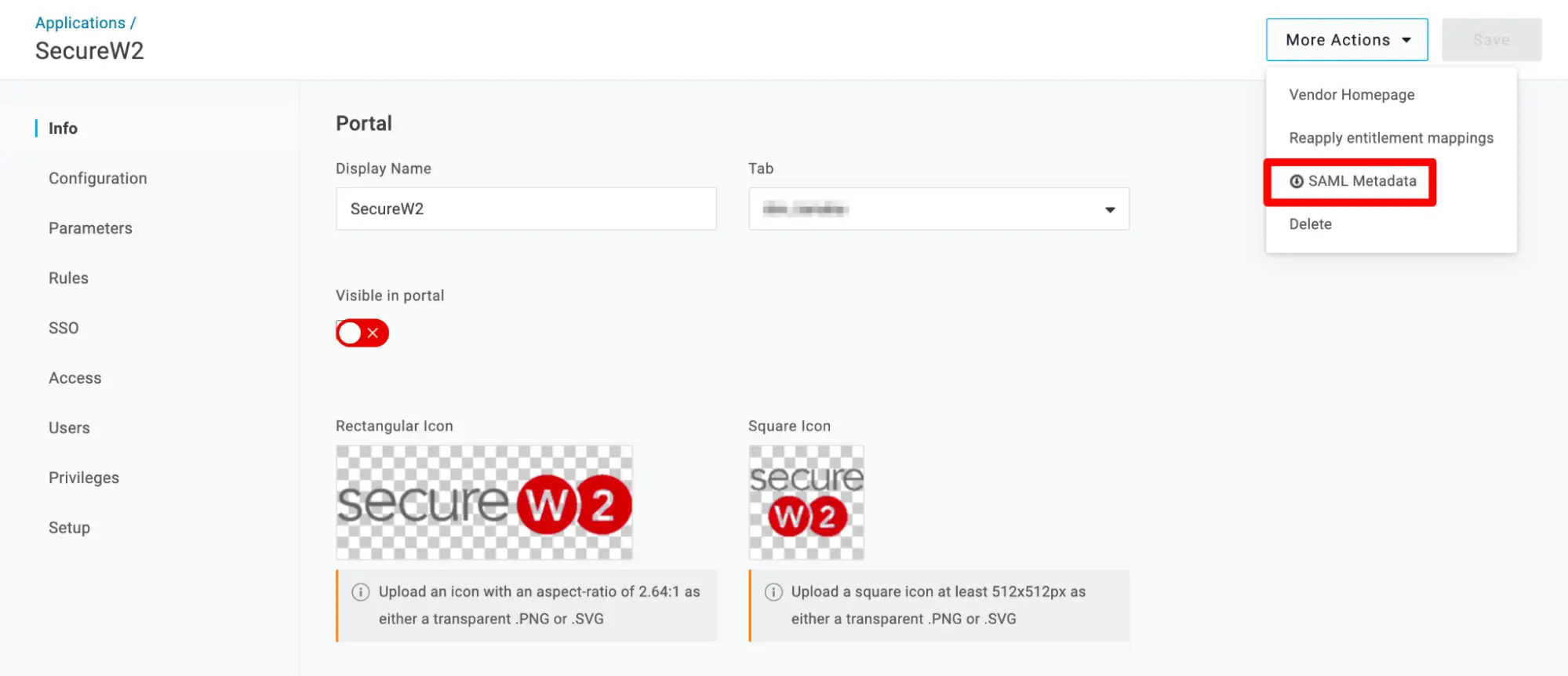

-

ページがリフレッシュされるので、More Actions > SAML Metadataをクリックし、ダウンロードします。これは後に使用するので、大切に保存しておきます。

![]()

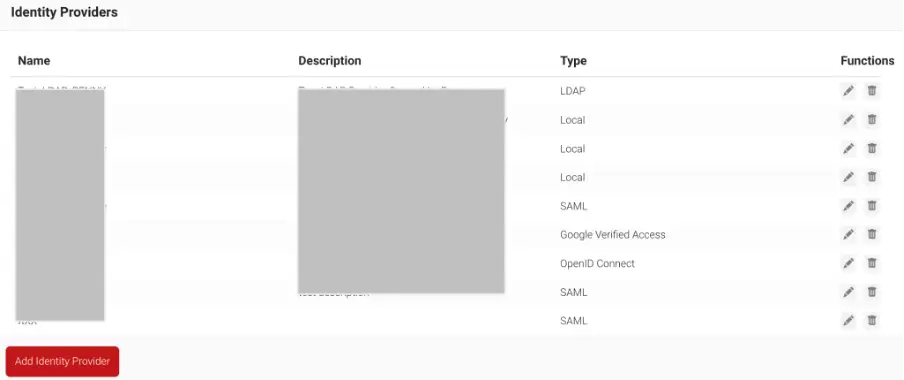

- SecureW2 JoinNow Management Portalに移動し、Identity Management > Identity Providers > Add Identity Provider をクリックします。

![]()

- Name欄にIdPの名前を入力

- Typeのドロップダウンリストから[ SAML ]を選択

- SAML Vendorのドロップダウンリストから、[ OneLogin ]を選択

- [ Save ]をクリック

![]()

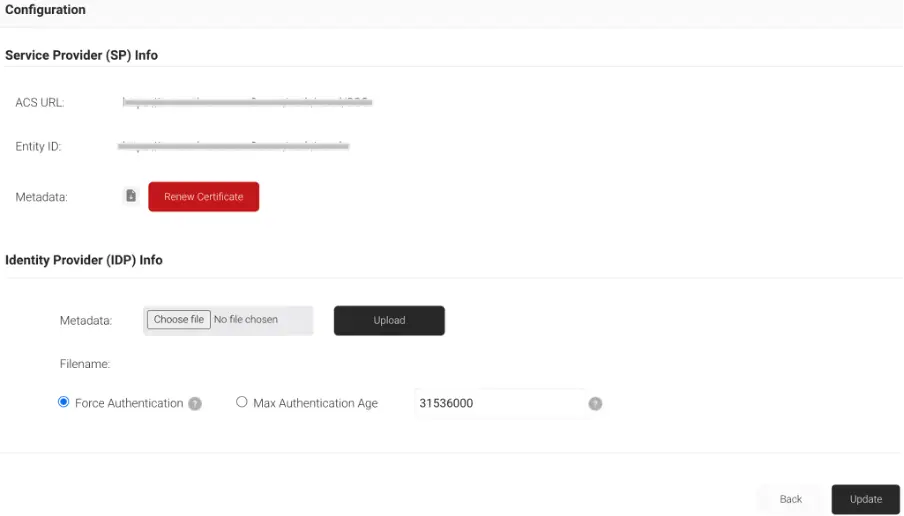

- Configuration タブに移動します。

- Service Provider (SP) Info から ACS URLとEntity IDをコピーして、メモ帳などに控えておきます。

- [ファイルを選択]をクリックし、手順4でダウンロードしたOneLoginのメタデータをアップロードします。

- [ Upload ]をクリックし、最後に[ Update ]をクリックします。

![]()

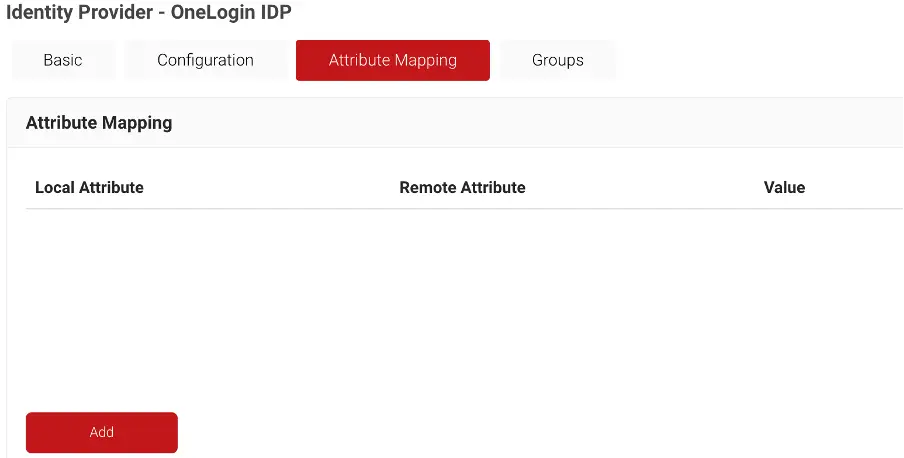

- Attribute Mapping タブに移動し、[ Add ]

をクリックします。

![]()

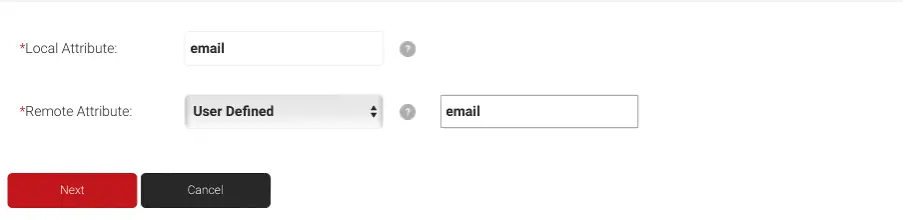

- [ Local Attribute ]フィールドに、属性をローカルで識別するための名前を入力します

-

[ Remote Attribute

]フィールドで、IdPから受信したユーザー属性を選択します

これはLocal Attributeにマッピングされる![]()

- [ Next ]ボタンをクリックします。必要な回数手順9, 10を繰り返します(Email, Display Name, UPNはSAML認証を行う上で必須です)

-

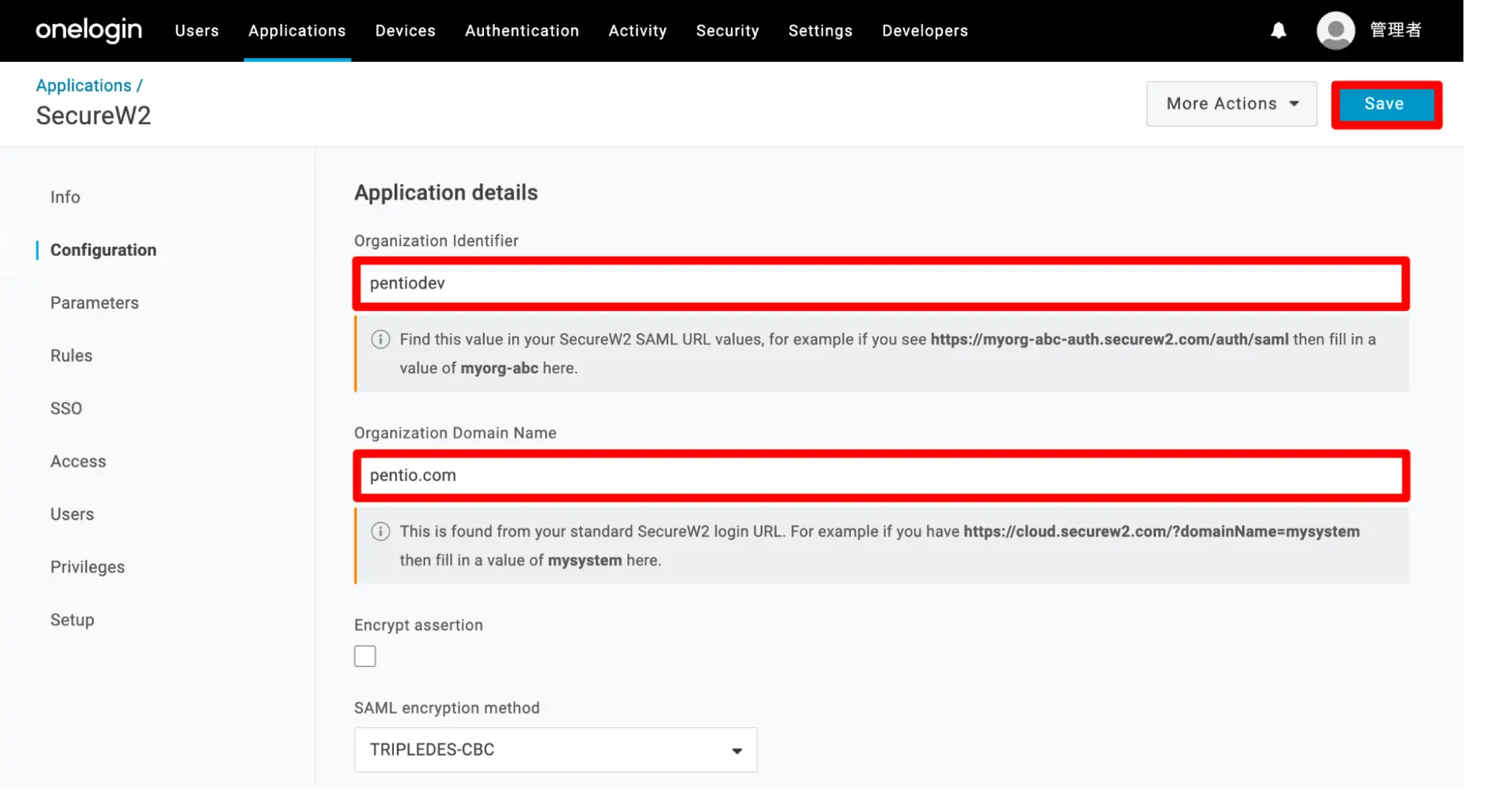

OneLoginポータルに戻り、SecureW2の設定画面に戻ります。ConfigurationタブでOrganization

Identifier, Organization Domain Nameを入力し、右上の[ Save

]をクリックします。

![]()

-

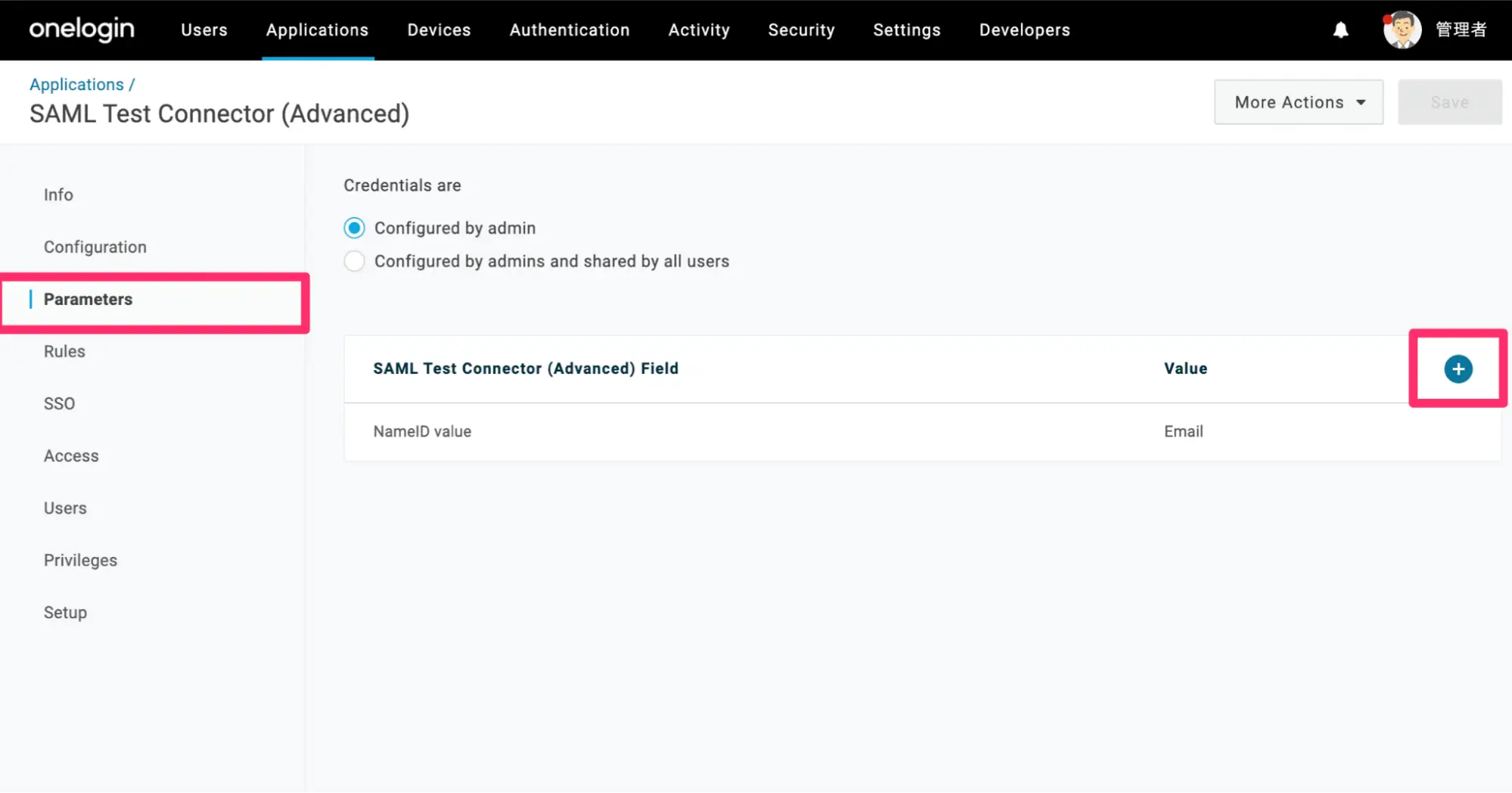

次に Parameters タブに移動します

![]()

- [ Credentials are ]フィールドで[ Configured by admin ]を選択します

- 画面右側の[+]ボタンをクリックしSAML認証に必要なフィールド(Email, UPN, displayName)を追加します

- 表示された画面の[ Field name ]テキストボックスに管理ポータルで取得した属性マッピング値を入力して[ Save ]をクリックします

-

Valueのドロップダウンリストから

- UPN用のEmail

- Email用のEmail

- displayNameに[ firstname ][ lastname ]

- [ Save ]をクリックします

- メニューから、Usersタブに移動します

- ユーザーを選択し、画面の左側から、[ Applications ]タブをクリックします

- Rolesから、ロールを選択し、[ Select Application ]のドロップダウンリストから作成したSAMLアプリケーションを選択します

- [ Continue ]をクリックします

- 表示された画面で[ Save ]をクリックします

- [ Save User ]をクリックします

- 手順a.〜e.を必要な回数繰り返します

以上でOneLoginとのSAML連携が完了しました。

これで、SecureW2 Cloud Connectorは、Oktaユーザーデータベースと情報を交換する方法を知ることができました。

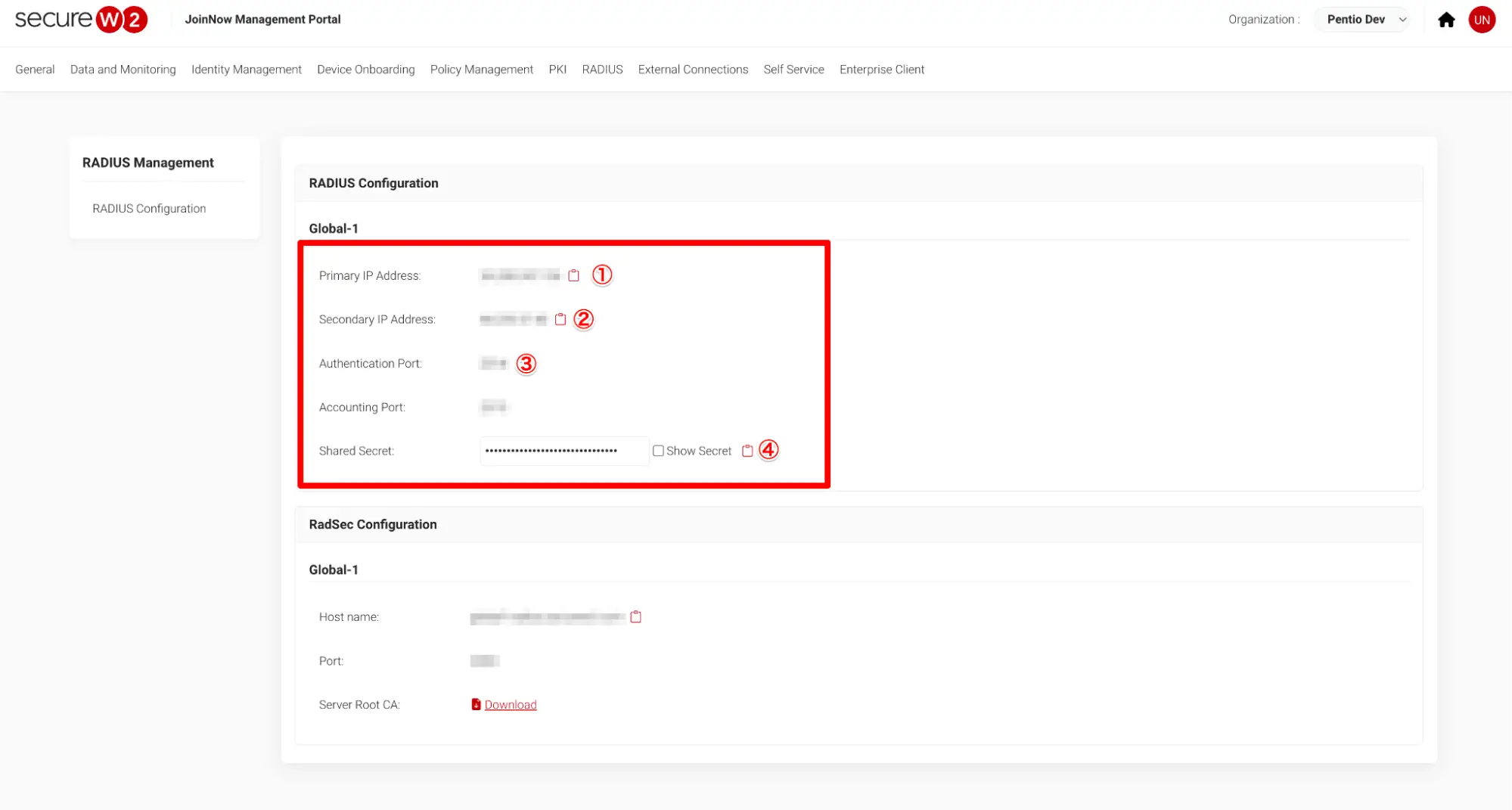

[C]SecureW2のRADIUSをCisco Merakiの認証サーバーとして設定する

このセクションでは、SecureW2のRADIUSをCisco Merakiの認証サーバーとして設定する方法を説明します。これは、はじめに示した構成図の中の[C]に該当する設定です。

この設定では、エンドユーザーにアクセスさせるセキュアなSSID (Cisco Meraki) を作成し、SecureW2から証明書を配布されたデバイスのみ、認証を通過し、そのSSIDに接続できるように設定します。認証は SecureW2の クラウドRADIUSによって行われます。

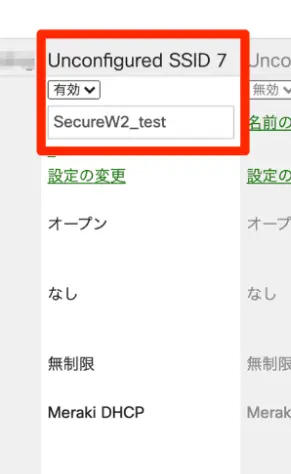

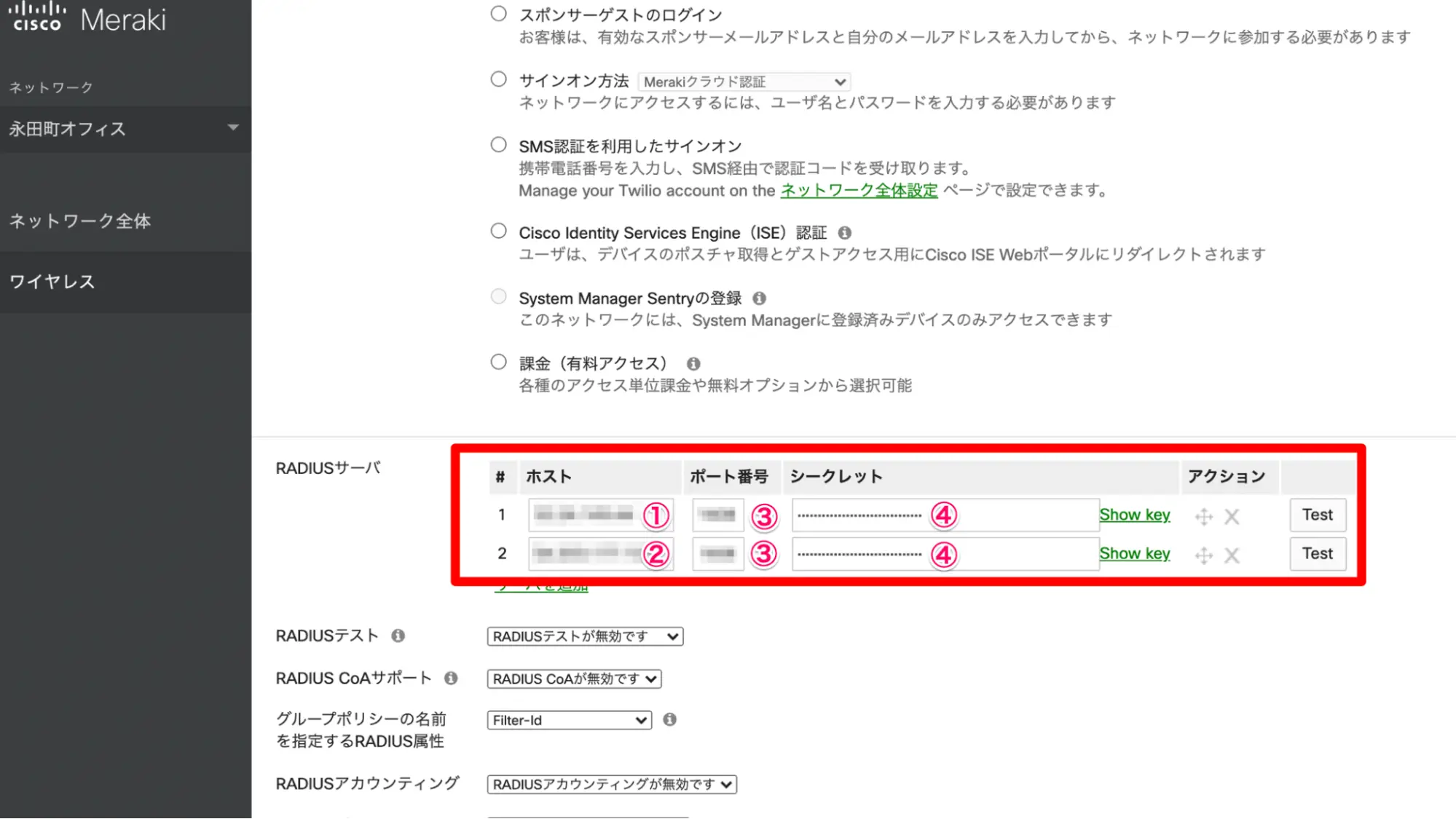

-

Merakiの管理ページにログインし、SSID一覧ページ

から、未使用のSSIDを有効化し、名前を付けます。(

例:SecureW2_test )

設定ができたら、右下の[ 保存 ] をクリックします。![]()

![]()

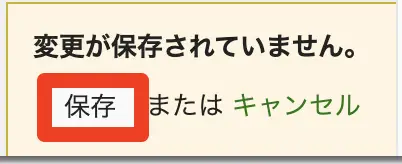

-

ワイヤレス > アクセス制御をクリックします。

![]()

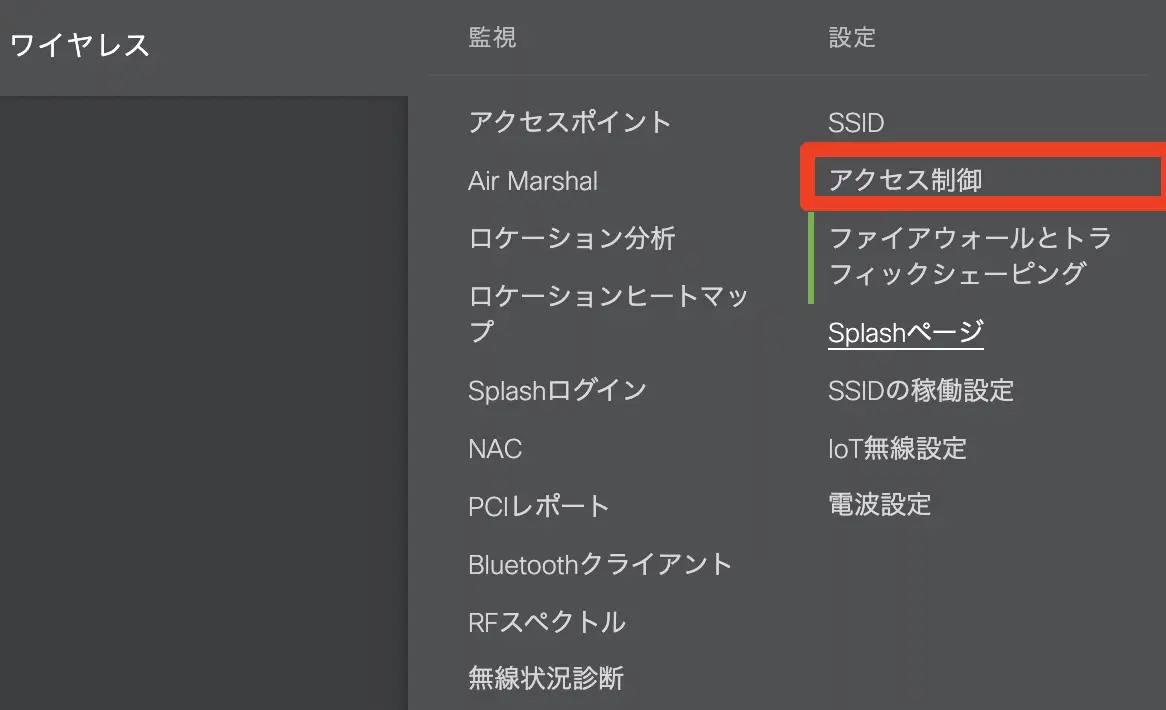

-

適切なSSIDが選択されていることを確認して、接続条件, WPA

暗号化モード, Splashページを設定します。

![]()

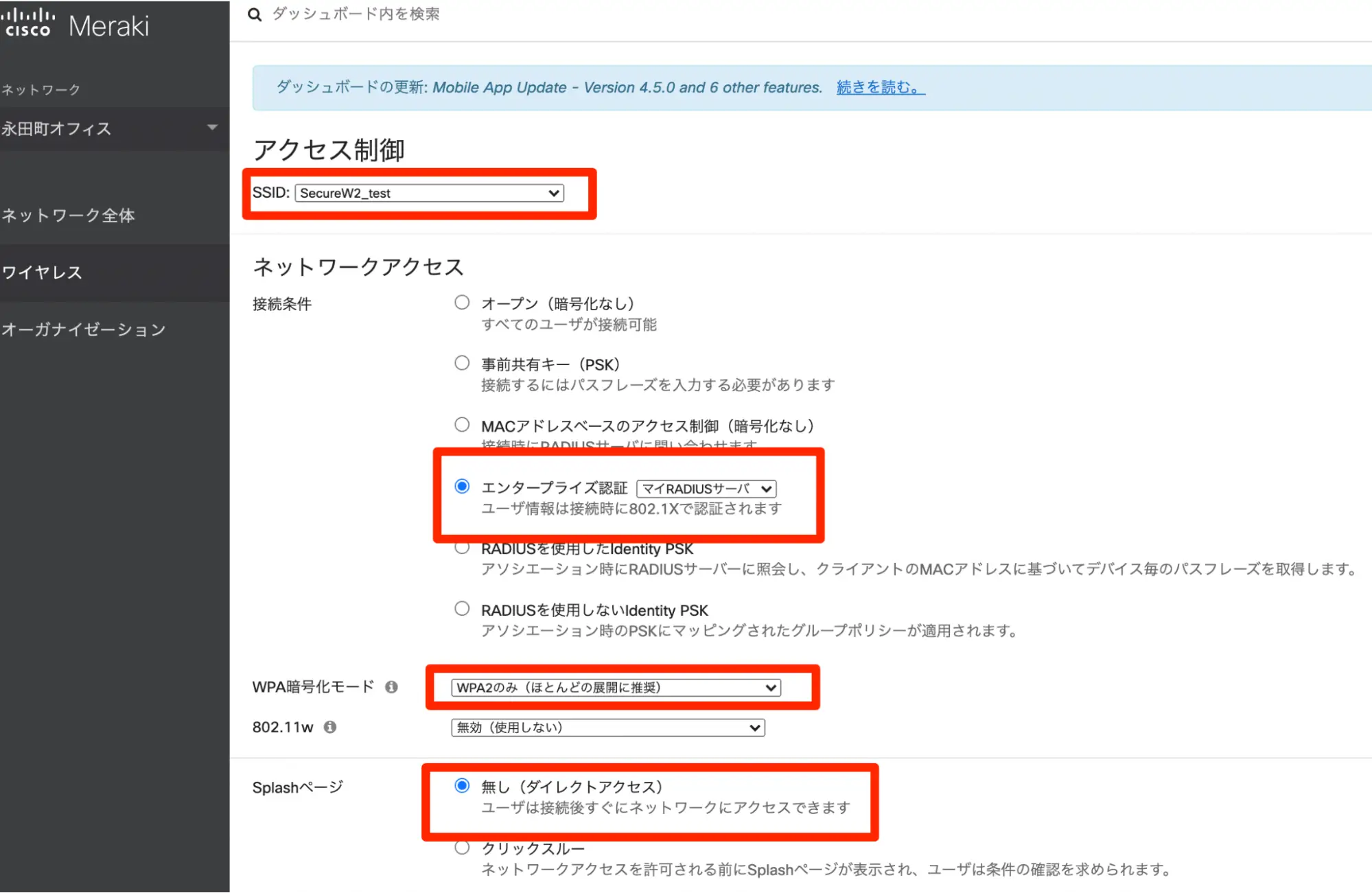

-

ページをスクロールすると、使用するRADIUSサーバーの情報を登録する箇所があるので、「サーバーを追加」を2回クリックします。

SecureW2 Portal に移動し、AAA Management > AAA Configuration をクリックすると、RADIUS情報に ホスト, ポート番号, シークレットを設定します。![]()

![]()

-

IPアドレスとトラフィックを、クライアントへのIP割り当て,

RADIUS応答による上書きを設定します。

![]()

- [ 変更内容を保存 ]をクリックします。

以上の設定で、Cisco Merakiへの接続認証をSecureW2のRADIUSに問い合わせるように設定することができました。

*本サイトに掲載されている製品またはサービスなどの名称及びロゴは、各社の商標または登録商標です。