Cisco Meraki MRの802.1X 無線認証にクラウドRADIUS(SecureW2)を利用する

検証概要

今回は、無線LANへの接続にクライアント証明書を利用する802.1X認証(EAP-TLS)を設定したSSIDに接続するため、Iru (旧 Kandji)で管理されたAppleデバイスに対し、SecureW2のクラウドPKIおよびSCEP(証明書自動発行プロトコル)連携機能を活用したクライアント証明書の自動発行・配布の検証を実施しました。

この構成により、組織が信頼する管理デバイスのみがネットワークに参加できる状態を実現できます。

本ソリューションの導入によって、以下のようなメリットが得られます:

- 証明書ライフサイクル(発行・失効)の自動化による証明書更新作業をはじめとするPKI運用負荷の大幅な軽減

- 証明書の有効期限管理や失効漏れ防止によるセキュリティの維持

- 証明書を用いたアイデンティティベースのネットワーク認証の実現

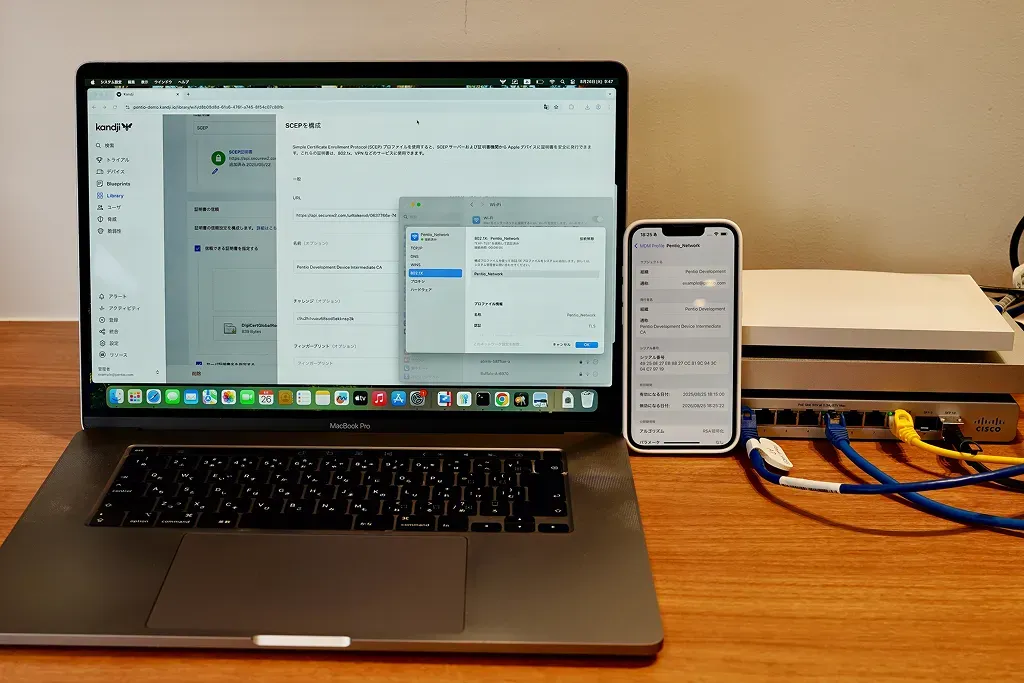

検証で使用した端末・サービス情報

今回の検証で使用した端末やサービス情報を以下の表に示します。

※Kandjiは2025年10月よりIruに名称変更されました。本記事ではKandjiと記載しております。

製品名 | メーカー | 役割・機能 | バージョン |

|---|---|---|---|

Kandji | Kandji | MDM(構成プロファイル配布) | 2025.3.19 |

SecureW2 JoinNow | SecureW2 | RADIUSサーバー・認証局/発行局 | 7.9.0.GA1 |

MR-33-HW | Cisco Meraki | RADIUSクライアント・アクセスポイント | MR30.6 |

MacBook Pro | Apple | 802.1Xサプリカント | macOS Sequoia 15.5 |

iPhone 16e | Apple | 802.1Xサプリカント | iOS 18.4.1 |

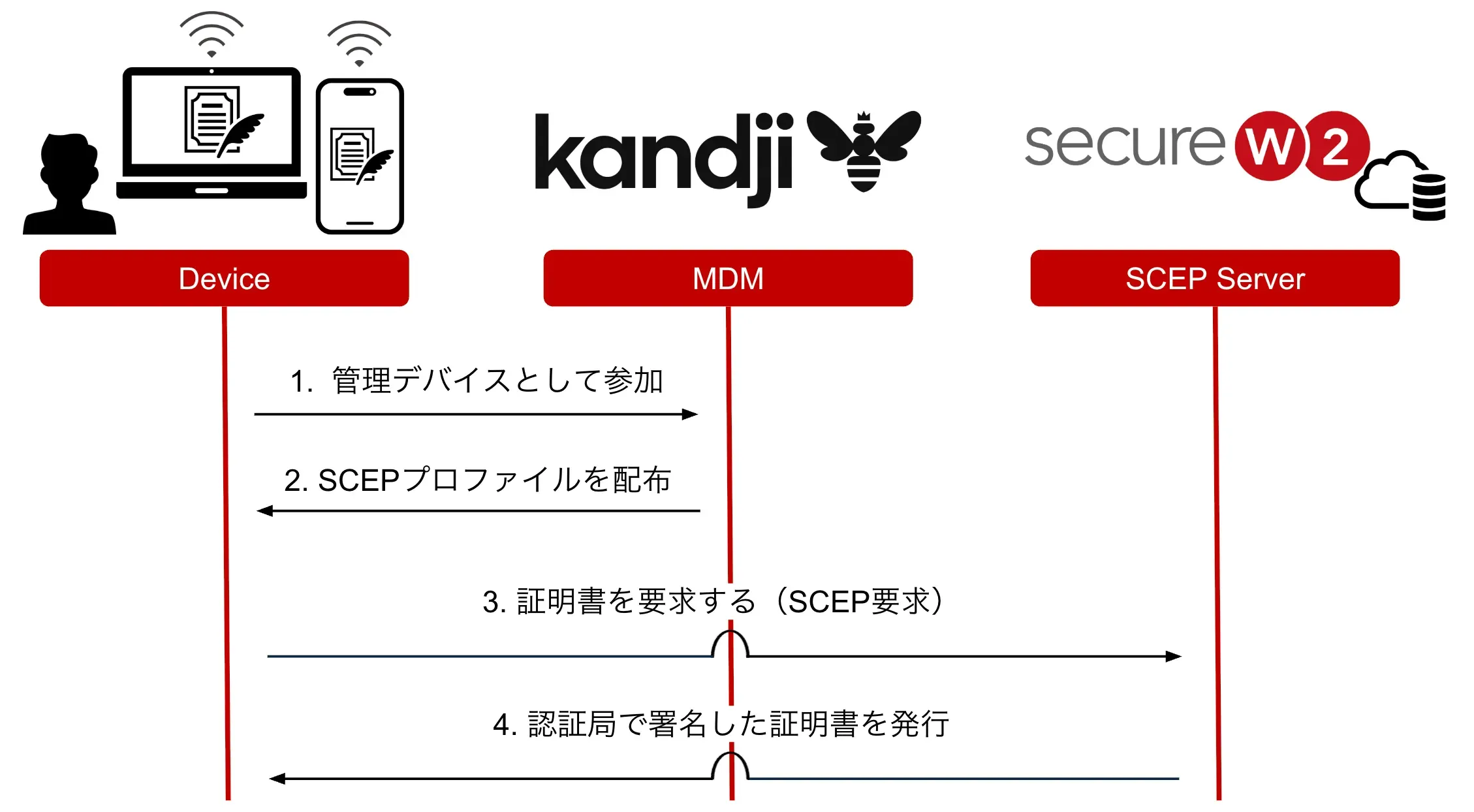

今回の検証における連携構成

今回の構成で証明書が発行される流れを下図に示します。

- デバイスがKandjiに管理デバイスとして参加します

- KandjiがSCEP設定を基に、デバイスに対してSCEPプロファイルを配布します

- デバイスは、プロファイル情報をもとにSecureW2へSCEPリクエストを直接送信します

- SecureW2は指定された証明書テンプレートに基づき、認証局(CA)で署名済みのクライアント証明書をデバイスに発行します

本記事でご紹介する構成を導入する前後で、デバイスおよびPKI管理にどのような違いが生まれるのかを、具体的なユースケースでご紹介します。

シナリオ | 従来の運用(Before) | 導入後の運用(After) |

|---|---|---|

| 急成長中のSaaS企業でのゼロタッチ導入 |

Kandjiで端末管理を行っているが、Wi-Fi接続や証明書配布は案内メールとユーザーの手動操作に依存。 |

端末登録と同時にSecureW2からSCEPで証明書が配布され、構成プロファイルでネットワーク設定も自動化。 |

| 教育機関(iPad導入校)のIT部門 |

新入生は配布サイトにアクセスして手動で証明書申請・インストールし、マニュアル通りにWi-Fi設定。 |

Kandjiによる端末管理とSecureW2による証明書自動発行により、新入生には適切な構成プロファイルと証明書が配布され、在校生の証明書は自動で更新される。 |

| 支店・支社への社用Mac貸与 |

出張や異動時にユーザーが端末受領後、手動で証明書をインストール。 |

端末がKandjiに同期するとSecureW2がSCEP経由で証明書を自動発行し、期限を迎える前に自動で更新。 |

今回の検証における前提条件

本検証は、以下の環境および構成が整備されていることを前提としています。

- SecureW2およびKandjiの管理者アカウントを保有していること

- SecureW2上で、ルートCAおよび中間CA、証明書テンプレートが事前に作成されていること

- Kandjiに Apple プッシュ通知用の証明書のアップロードおよび Appleデバイスを登録済みであること

-

認証に利用するRADIUSサーバーの設定が、アクセスポイント側で完了していること

- 本検証では、Cisco Meraki MRシリーズを使用しています

- 各種アクセスポイントにおけるRADIUSベースのEAP-TLS認証の構成例については、こちら の検証記事をご参照ください

作業概要

- SecureW2で認証局の構成、証明書テンプレート作成、SCEP URL生成、ポリシー設定を実施

- Kandjiで信頼済み証明書・ネットワーク及びSCEP構成プロファイルを作成

SecureW2の設定

SecureW2で設定が必要な項目は以下の通りです。

- 認証局に関する設定

- Kandjiとの連携に関する設定

- 証明書発行に必要な各種設定

SecureW2における認証局(CA)とは、ルート認証局と中間認証局のことで、ルート認証局は中間認証局の中間証明書だけを発行し、中間認証局はクライアント証明書を発行します。

今回の検証では、認証局の設定および証明書発行に必要な一部の構成について、デフォルト設定または任意の簡易な値で構築可能な内容を採用しています。詳細な設定内容や構成例についてご不明な点がございましたら、ペンティオまでお問い合わせください。

本セクションでは、Kandjiとの連携に必要なAPIトークンの生成と、証明書発行に用いるEnrollmentポリシーの設定を詳しく説明します。

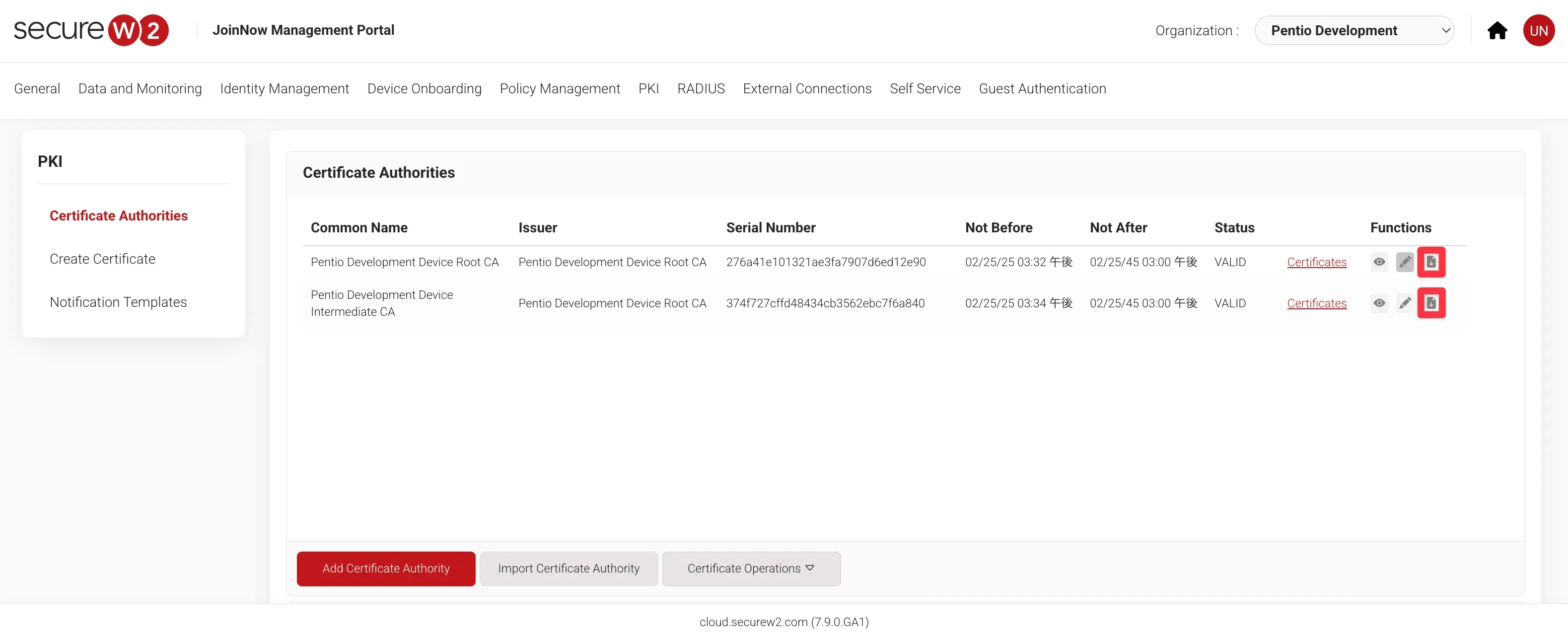

認証局に関する設定

ルート・中間認証局

今回の検証では、あらかじめ用意されているデフォルトの認証局を使用します。

画面上の赤枠で囲まれたボタンをクリックして、証明書ファイルをダウンロードしてください。

このダウンロードした証明書は、Kandji側の構成プロファイル設定時に使用します。

以上で、ルート・中間認証局のダウンロードは完了です。

証明書テンプレート

証明書テンプレートは、証明書配布時に証明書へどのような情報を含めるかを定義する要素です。

SecureW2では、証明書テンプレートに設定した変数をもとに、Kandji側のSCEPプロファイルで入力された値を自動で反映した証明書を発行することができます。

なお、ここで使用する4つの変数は、SubjectやSAN(Subject

Alternative Name)など任意の項目に設定可能です(例:Subject に

CN=${/device/clientId}

と指定するなど)。SCEPプロファイルの設定は後ほどご説明します。

以上で、証明書テンプレートの設定は完了です。

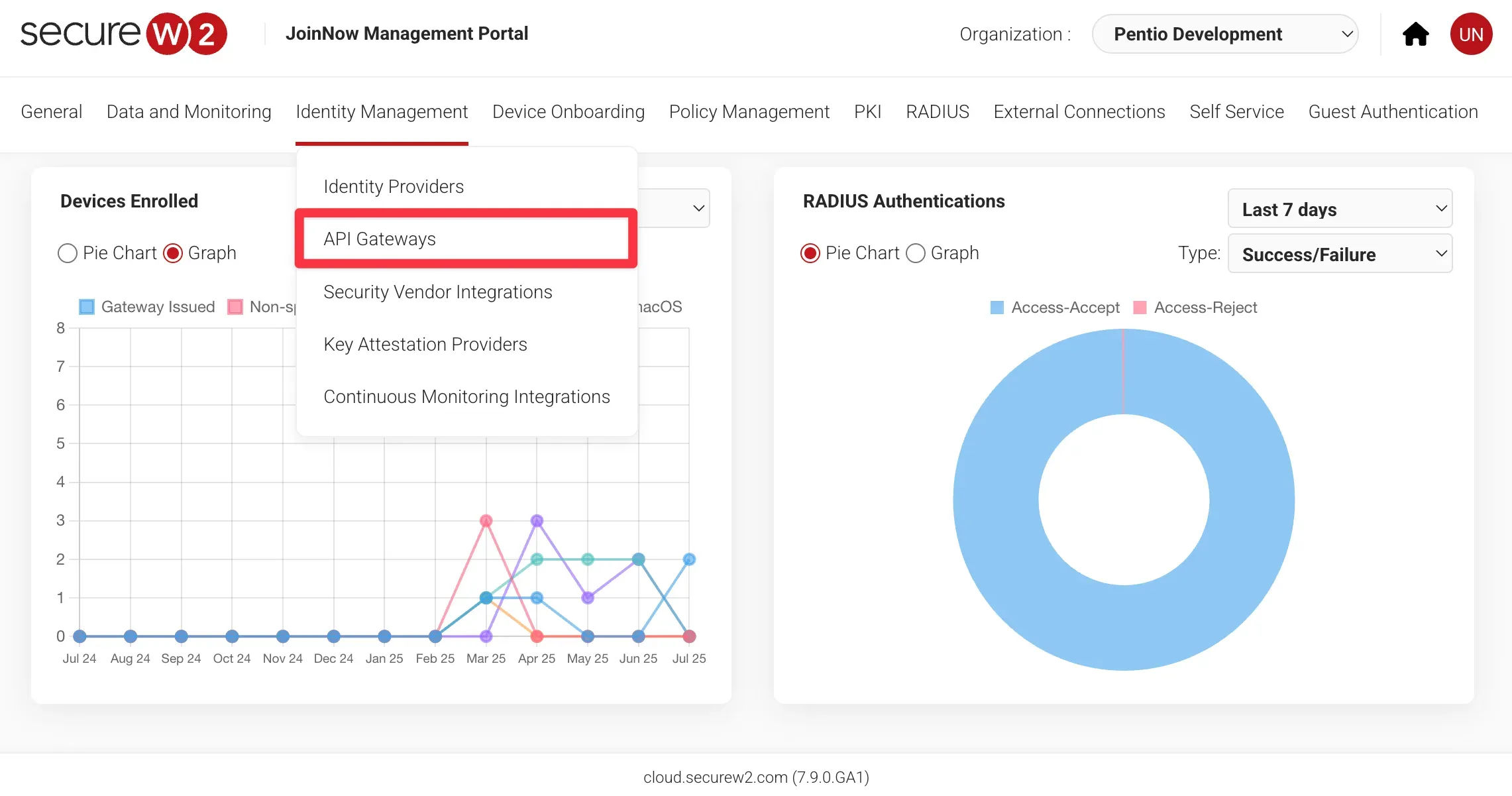

Kandjiとの連携に関する設定

SCEP連携を行うことで、Kandjiで管理されているデバイスに対して、SecureW2の認証局で発行された証明書を自動的に配布できるようになります。この連携を実現するには、SecureW2で生成したSCEP

URLをKandjiに登録する必要があります。

ここからは、SCEP

URLを生成するための「API

Gateway」の作成手順について説明します。

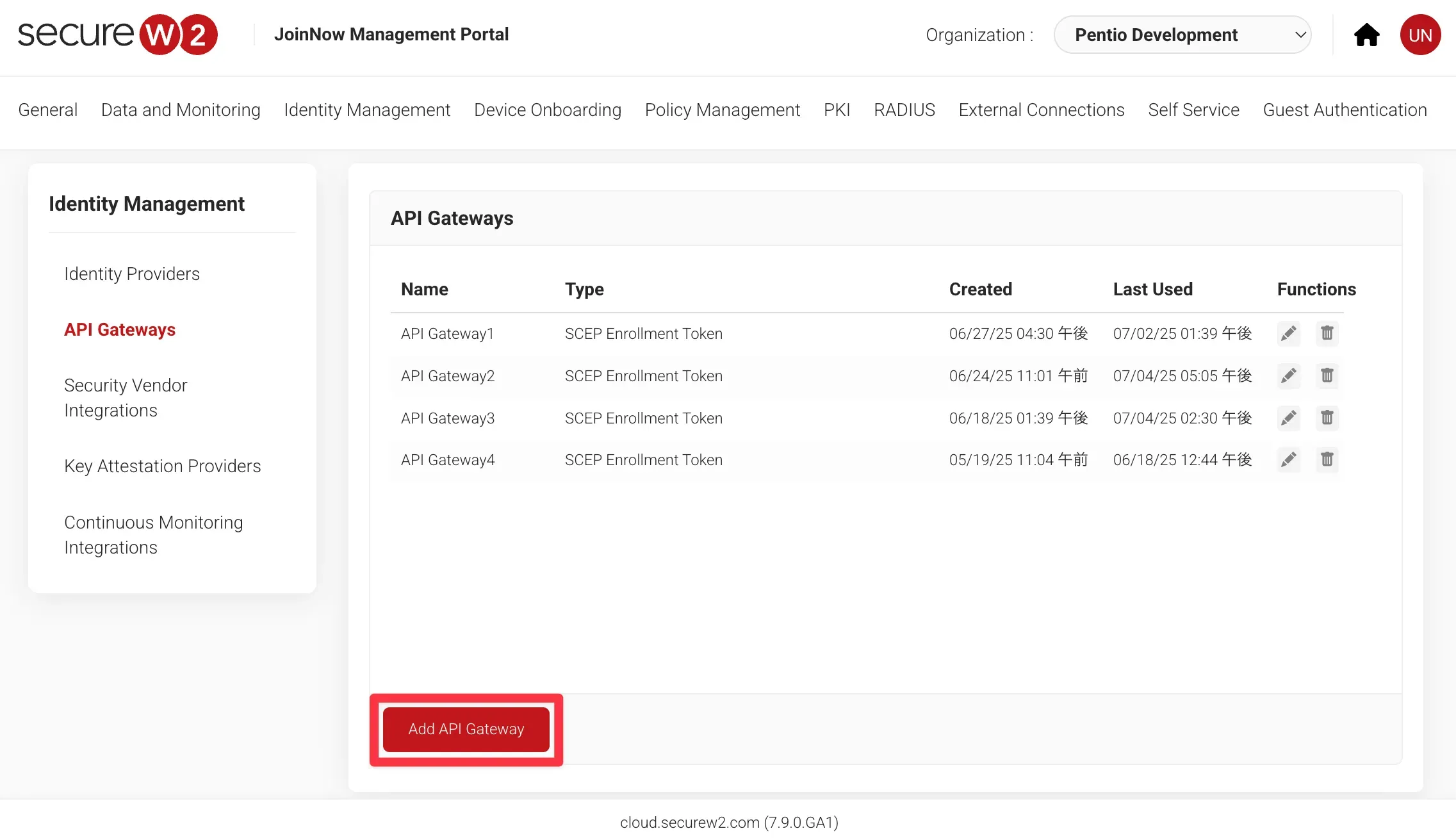

-

Identity Management > API Gateways をクリックします。

- [ Add API Gateway ] をクリックします。

-

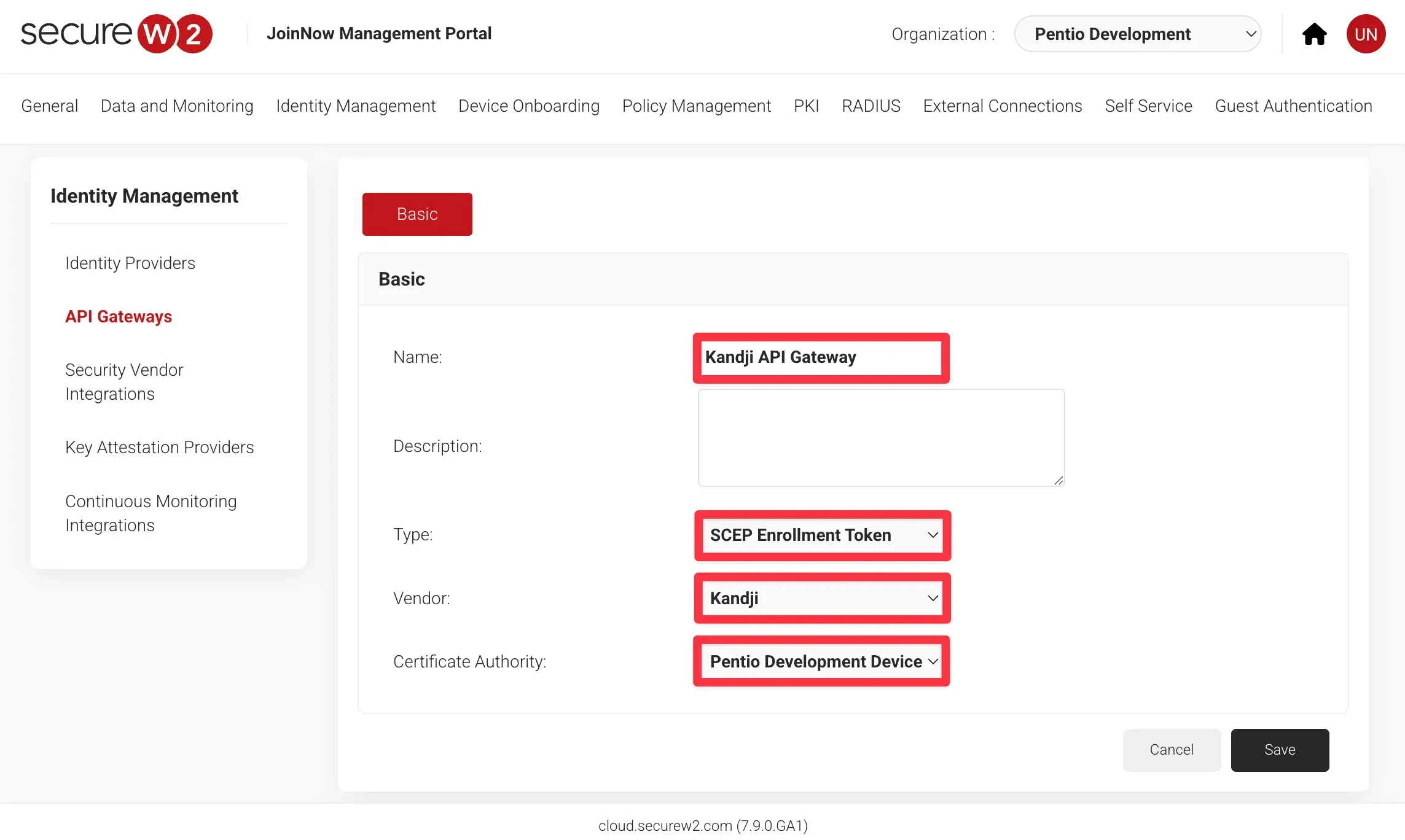

Basicタブで以下のように入力し、[ Save ]

をクリックします。

-

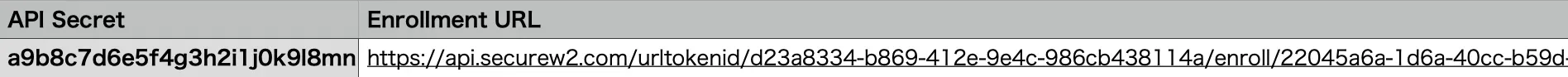

正常にAPI

Tokenが登録されると、CSVファイルがブラウザからダウンロードされるので、テキストエディタで開きます。後ほど使用するので、API Secret

と

Enrollment URL

はコピーしておき、CSVファイルは大切に保管してください。

証明書発行に必要な各種設定

Kandjiで管理されているデバイスに対して適切に証明書を配布し、無線LAN接続時に正しくRADIUS認証を行うためには、ポリシーの設定が不可欠です。具体的には、Kandji管理デバイスに証明書を発行し、その証明書を保持しているデバイスのみがRADIUS認証を通過できるように、適切なポリシーを構成します。

Policy Engine Workflows

Policy Engine

Workflowsを利用することで、Kandjiユーザー(デバイス)を識別します。

今回は名称を「Kandji Policy Engine

Workflow」とし、デフォルトの設定を使用します。

Device Role Policy

のちに設定するEnrollment Policyで必須となるポリシーです。 今回はデフォルトのものを使用します。

Enrollment Policy

Enrollment Policyは、 Policy Engine Workflow、Device Policyを利用してKandji管理デバイスに対して、どの中間認証局と証明書テンプレートを使用してクライアント証明書の発行を行うかを定義します。

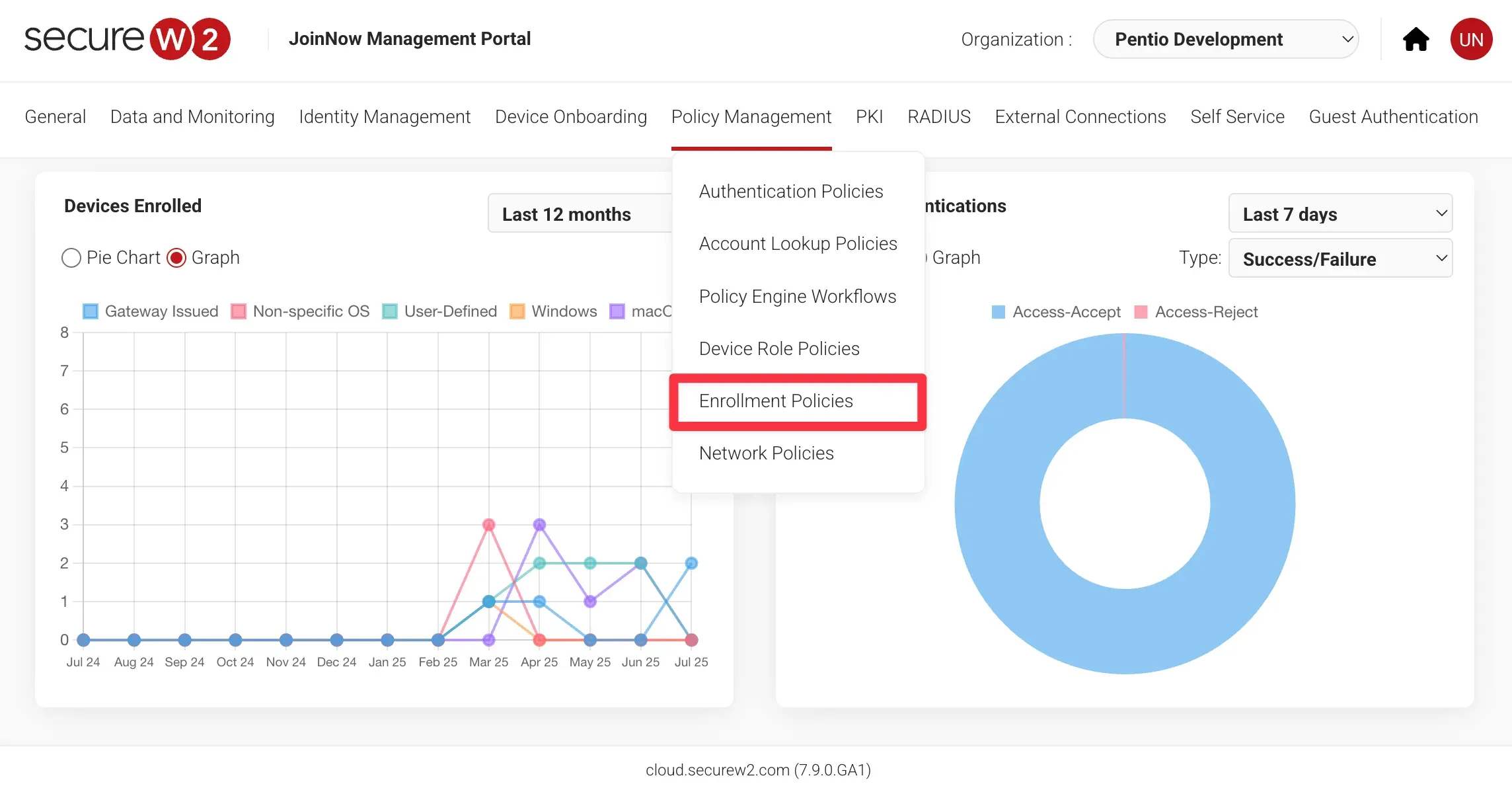

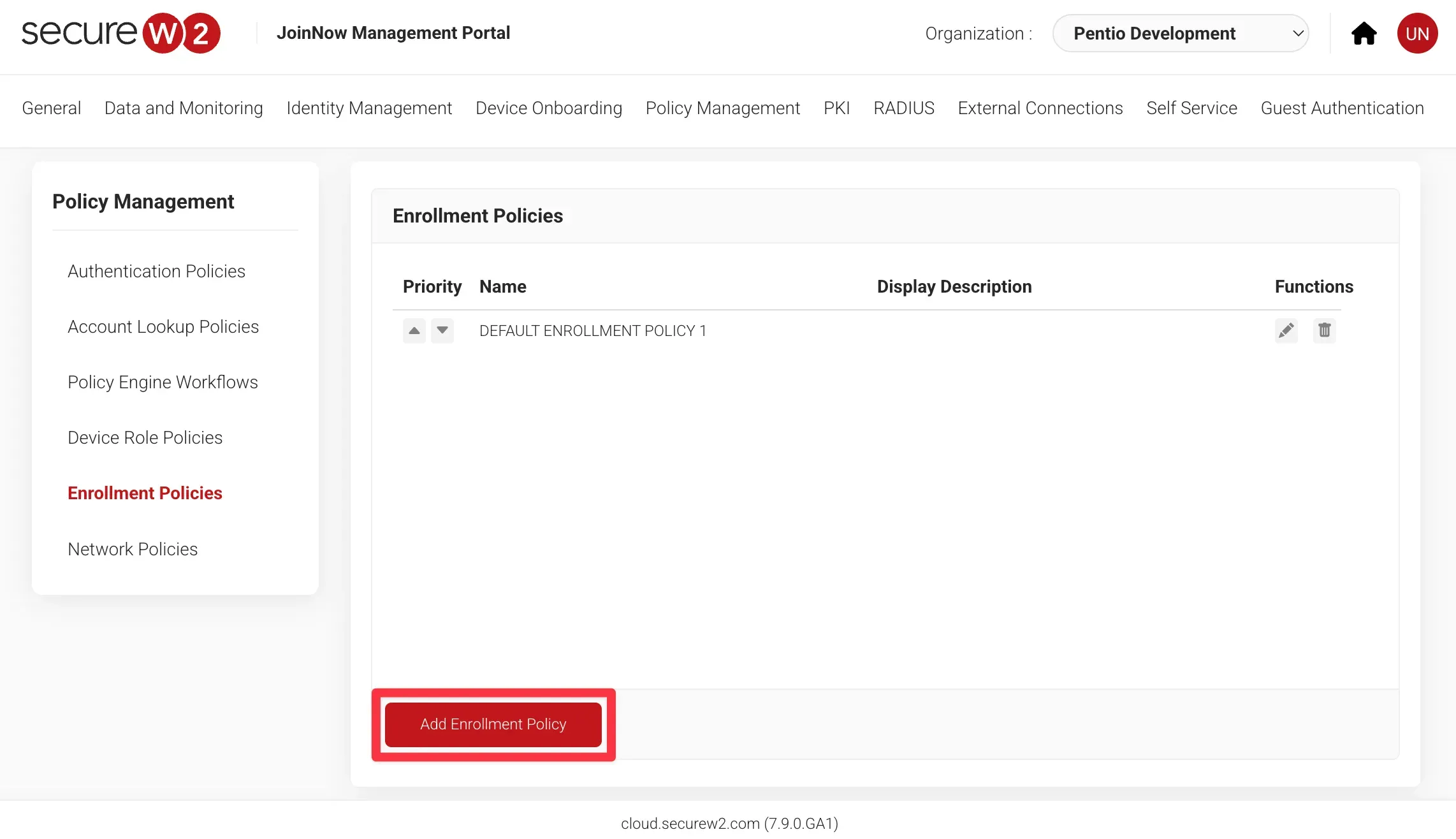

-

Policy Management > Enrollment Policies を開きます。

-

Enrollment Policiesの一覧の下にある

[ Add Enrollment Policy ] をクリックします。

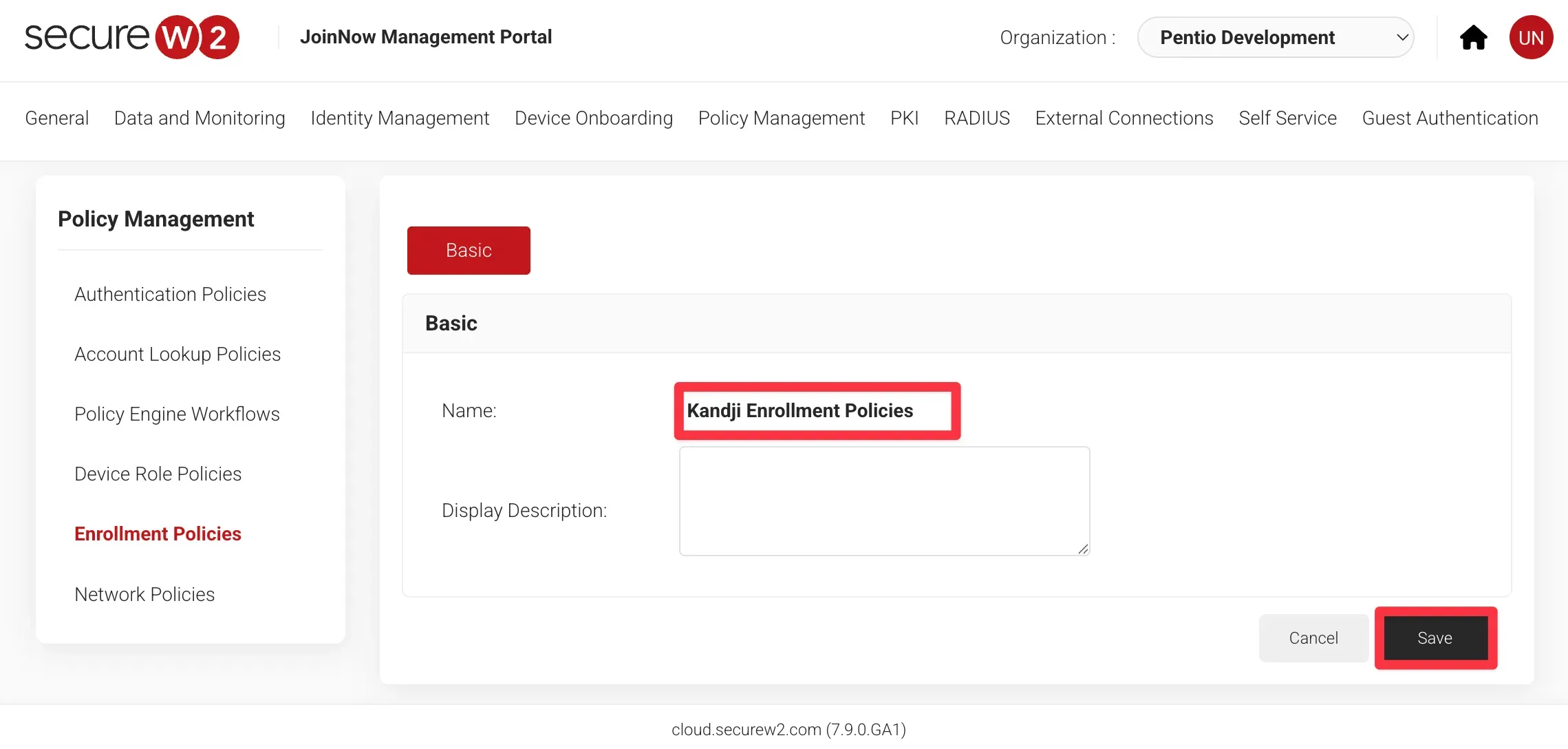

-

Enrollment Policy 作成に必要な以下の情報を入力し、[ Save ]

をクリックします。

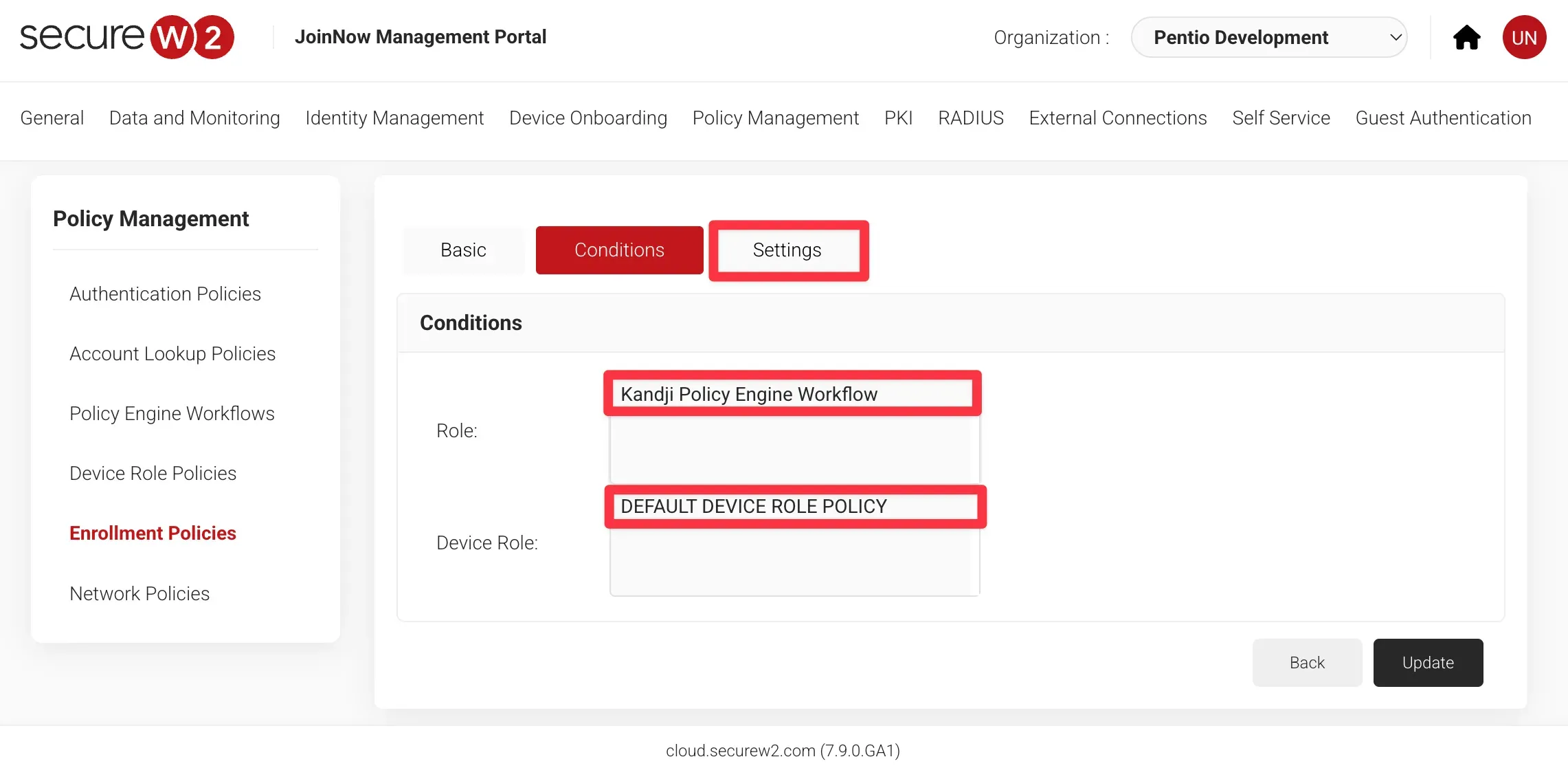

-

Enrollment

Policyが作成できると、Basicタブの右側にConditions、Settingsタブが選択できるようになります。Conditionsタブを開き、以下のように設定し、Settingsタブをクリックします。

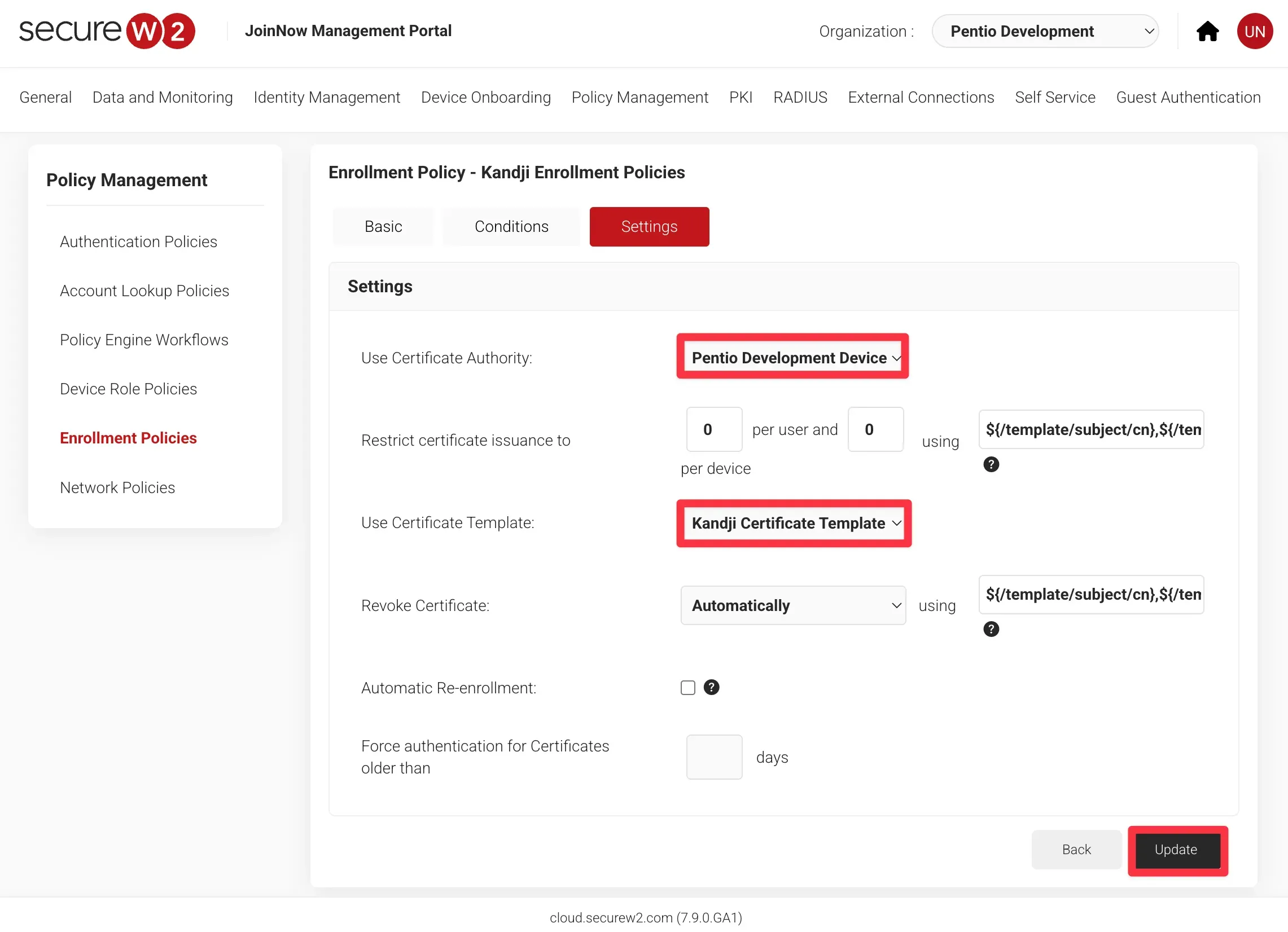

-

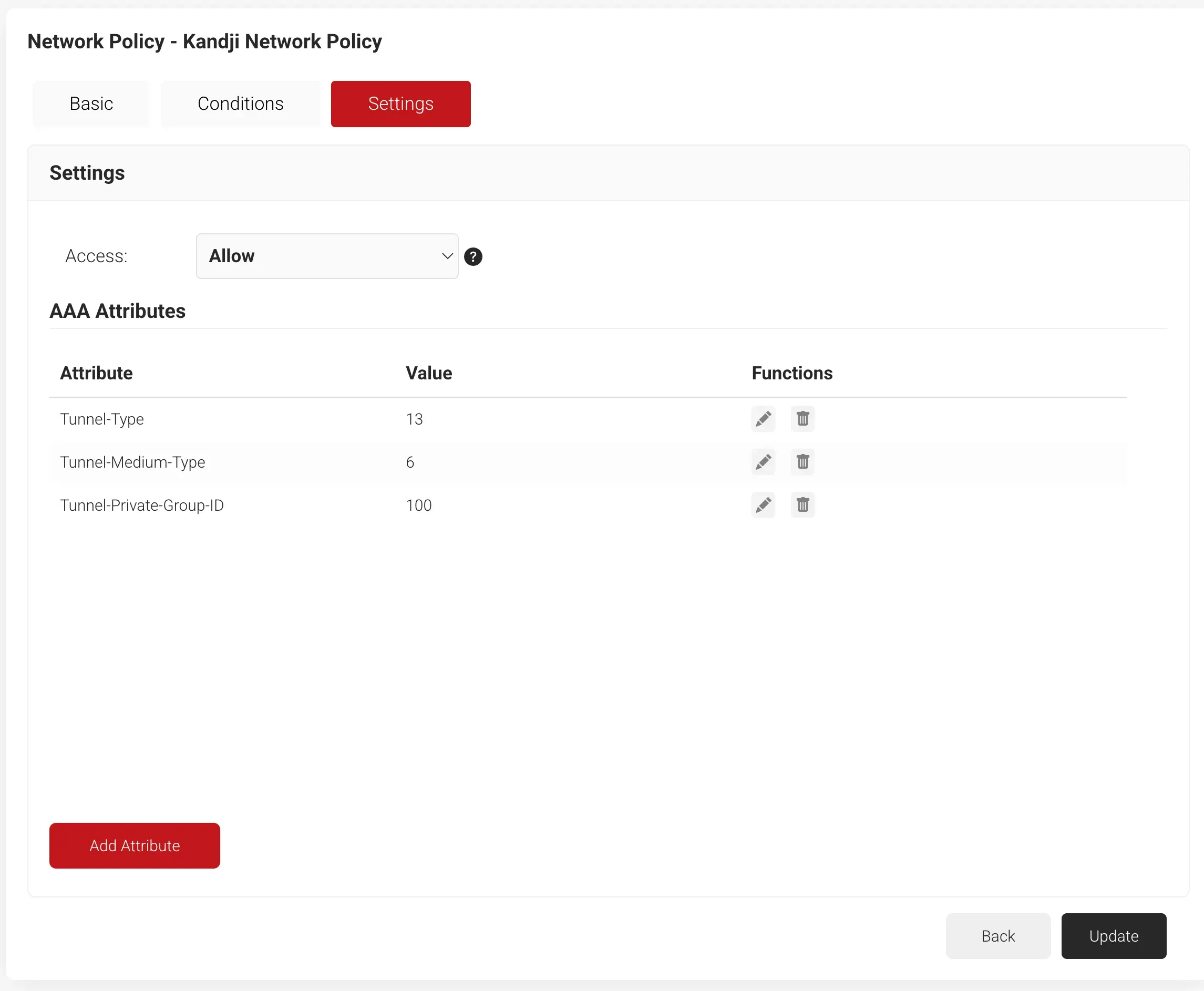

Roleの設定が完了したらSettingsタブを開き、以下の情報を入力し、[ Update ]

をクリックします。

以上で、Enrollment Policyの設定は完了です。

Network Policy

Network Policyはユーザーが無線LANに接続要求をした際のアクセスレベルを定義します。RADIUSサーバーは、証明書登録時に証明書そのものの情報やSecureW2、デバイスから取得した情報を条件として、接続の許可・拒否を判断します。 今回は名称を「Kandji Network Policy」とします。

以上で、SecureW2の設定は完了です。

次は、Kandjiで証明書を配布する設定を行います。

Kandjiの設定

次に、Kandji側での構成設定を行います。本構成では、デバイスにいきなり証明書が配布されるわけではなく、まず構成プロファイルを配布し、その中に含まれる情報をもとにクライアント証明書が取得される仕組みになっています。具体的には、以下の2つの設定を構成プロファイルとして作成し、対象デバイスに配布する必要があります。

-

信頼済み証明書の設定

- EAP-TLS認証およびSCEP連携を正しく行うために必要な信頼チェーンの設定

-

ネットワーク及びSCEP構成プロファイルの配布設定

- 実際にSCEPを通じてクライアント証明書を配布するための設定

- 配布された証明書を用いて、無線LAN(802.1X)認証を行うためのWi-Fi接続設定

それぞれ順番に詳しく説明します。

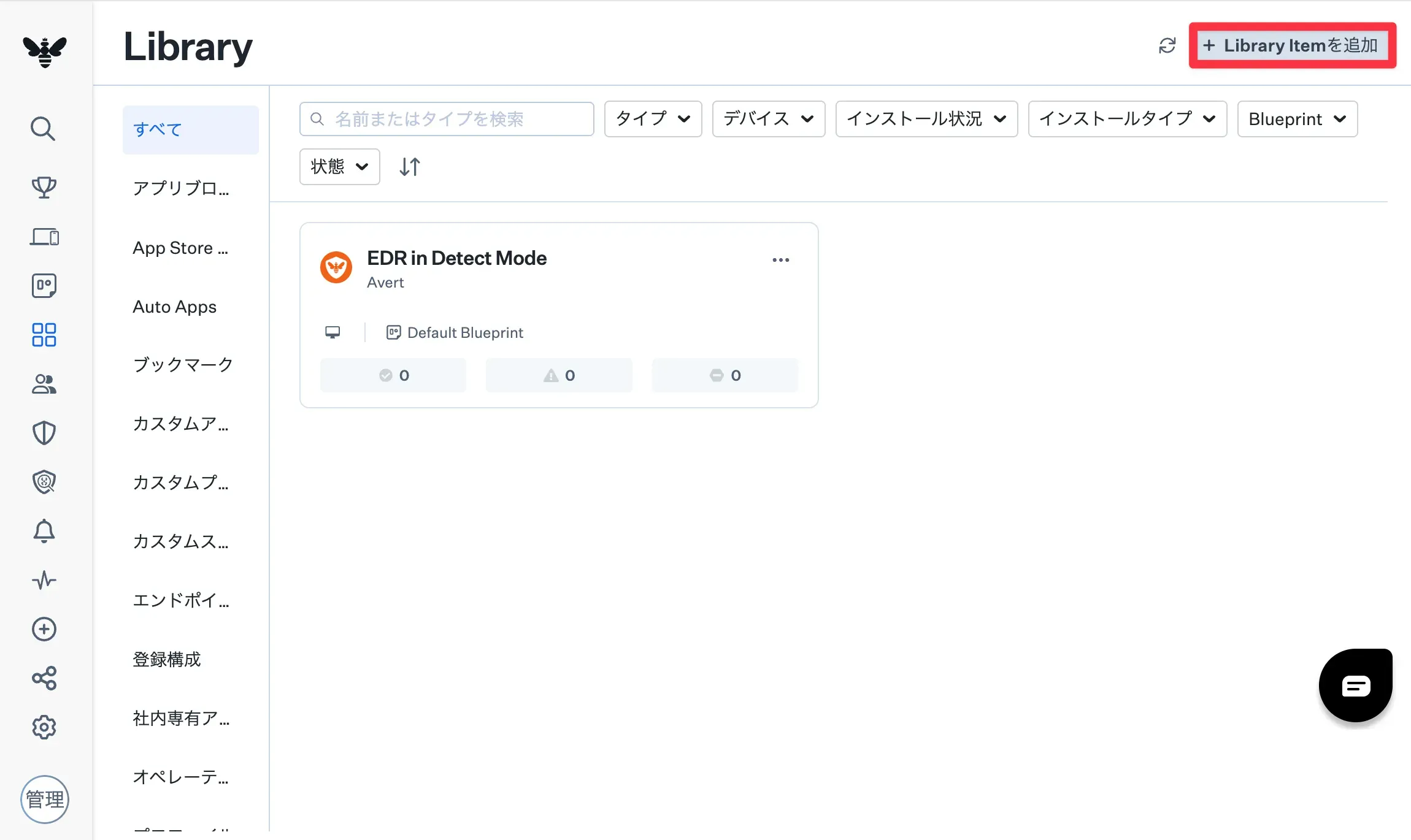

信頼済み証明書の設定

無線LANにEAP-TLS認証(証明書認証)の設定を行うために、Kandji上でファイルをアップロードすることで、以下3種類の証明書をデバイスに信頼させます。

-

DigiCert の認証局(

DigiCert Global Root G3)

- EAP-TLS 認証では、接続を要求するクライアントと認証を行う RADIUS サーバーが、相互に証明書を用いて認証し合う仕組みになっています。

- クライアントが RADIUS サーバーを正規の認証サーバーとして信頼するためには、サーバーが提示する証明書を検証する必要があります。その際に証明書チェーンの最上位として利用されるのが DigiCert Global Root G3 であり、このルート証明書がクライアント端末に格納されていることが不可欠です。

- SecureW2でダウンロードしたルート認証局(Pentio Development Device Root CA)

-

SecureW2でダウンロードした中間認証局(Pentio Development

Device Intermediate CA)

- RADIUS サーバーは、クライアント証明書を提示した端末が正規のものであることを確認するために、証明書チェーンの検証を行う必要があります。

- 証明書チェーンの基点となるのは SecureW2 が提供する認証局です。具体的には、ルート認証局と中間認証局をデバイスに信頼させる設定を行うことで、デバイスに配布されたクライアント証明書を正しく検証できるようになります。これにより、EAP-TLS の相互認証が成立します。

-

Kandjiにログインし、[ LIBRARY ] をクリックします。

- [ Library Itemを追加 ] をクリックします。

-

[ プロファイル ] > [ 証明書 ] >

[ 追加と構成 ] の順でクリックします。

-

以下のように設定し、証明書のアップロードを行ったら

[ 保存 ] をクリックします。

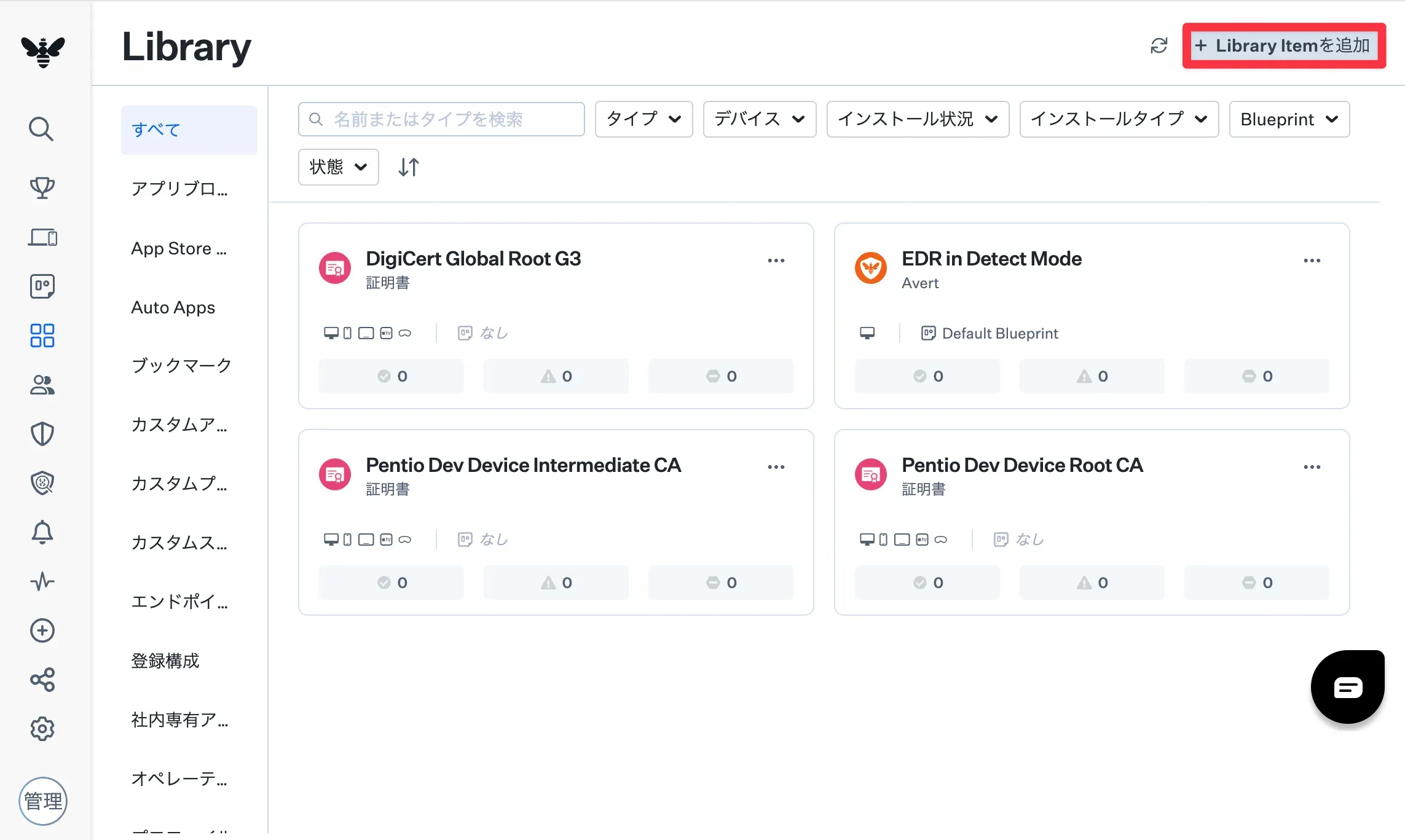

-

証明書のアップロードを、残りの2つの証明書に対しても行います。

- SecureW2で作成したルート認証局(例:Pentio Development Device Root CA)

- SecureW2で作成した中間認証局(例:Pentio Development Device Intermediate CA)

以上で、証明書プロファイルの作成が完了です。

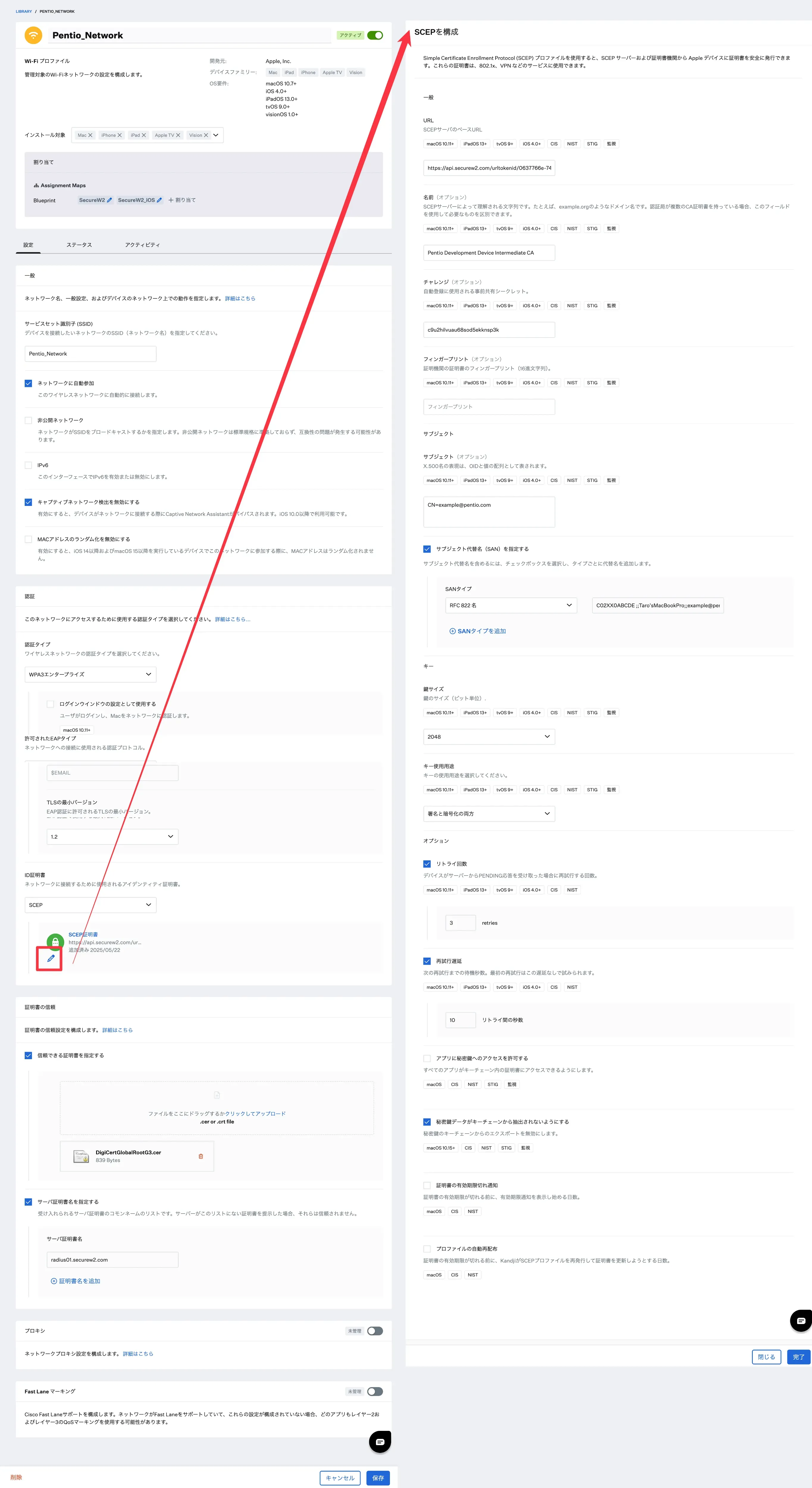

ネットワーク及びSCEP構成プロファイルの配布設定

SCEPで配付した証明書を無線LAN認証で使うためのネットワーク設定を行います。

-

Kandjiにログインし、[ LIBRARY ] をクリックします。

- [ Libraly Itemを追加 ] をクリックします。

-

[ プロファイル ] > [ Wi-Fi ] >

[ 追加と構成 ] の順でクリックします。

-

Kandjiにおいて、SCEP構成設定はネットワーク構成設定に内包されており、ネットワーク構成設定画面からSCEP構成設定画面にアクセスできる仕組みになっています。

以下の様にそれぞれ設定を行い、SCEP構成設定画面で[ 完了 ]をクリック後、ネットワーク構成設定画面で[ 保存 ]をクリックすることで設定は完了です。

ここで定義した設定に基づいて、クライアント証明書がデバイスに自動発行されます。

以上で、Kandjiの設定は完了です。

動作確認

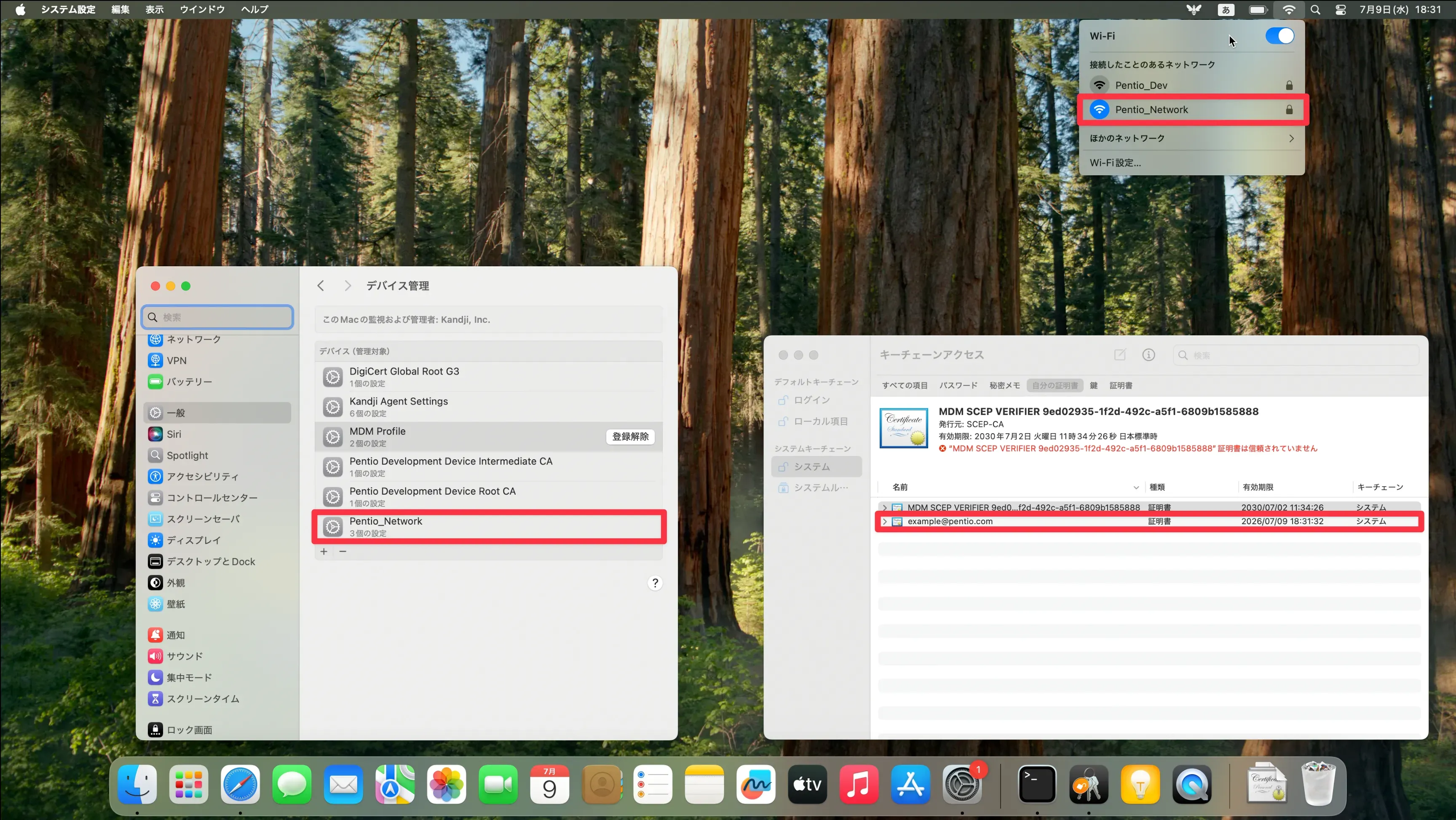

macOS

-

実際に、クライアント端末に構成プロファイルを配布し、証明書がキーチェーンに格納された後にSSIDへ自動接続される様子を動画にまとめました。ぜひご確認ください。

-

証明書が配布され、SSIDに自動接続されたことを確認します。

-

発行されたクライアント証明書のCommon-Name、発行元、シリアル番号を確認します。

-

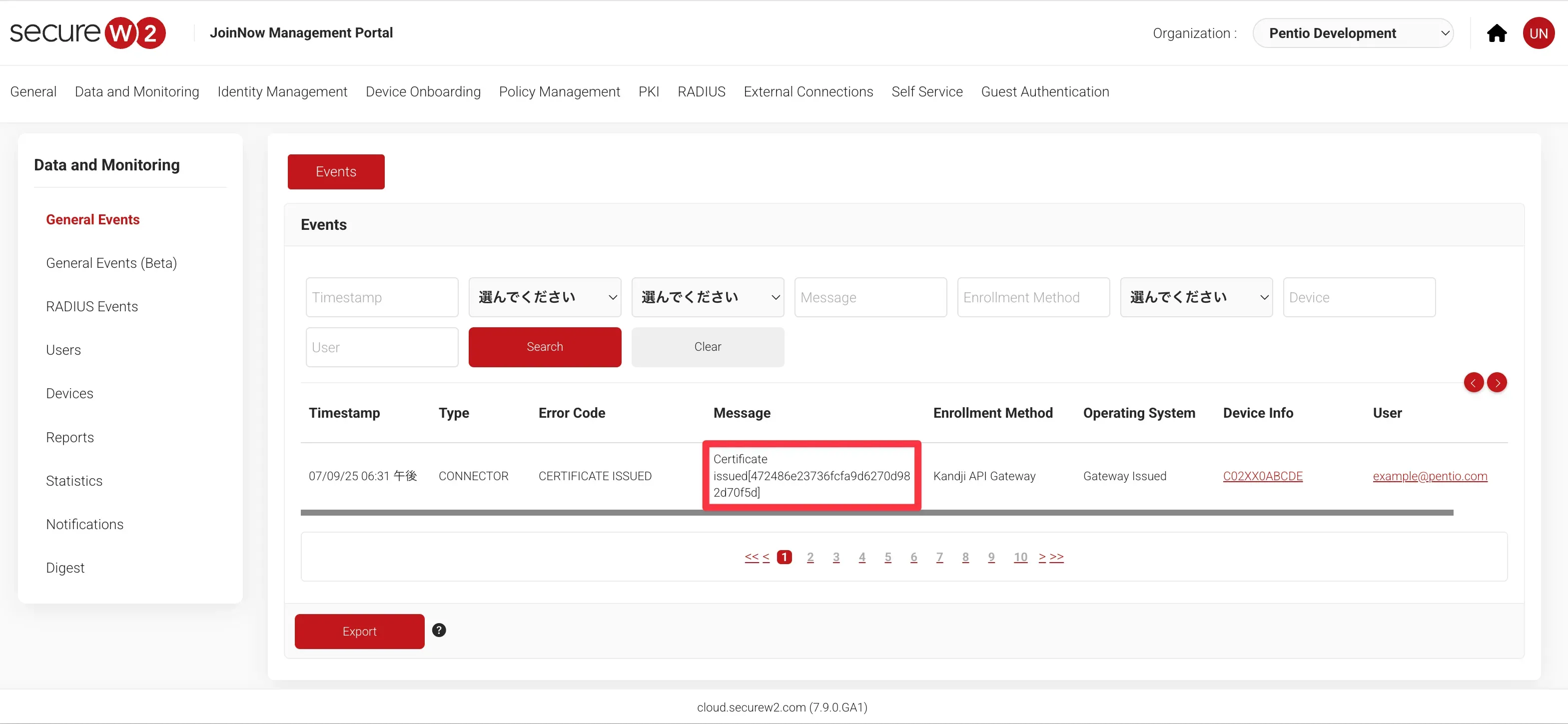

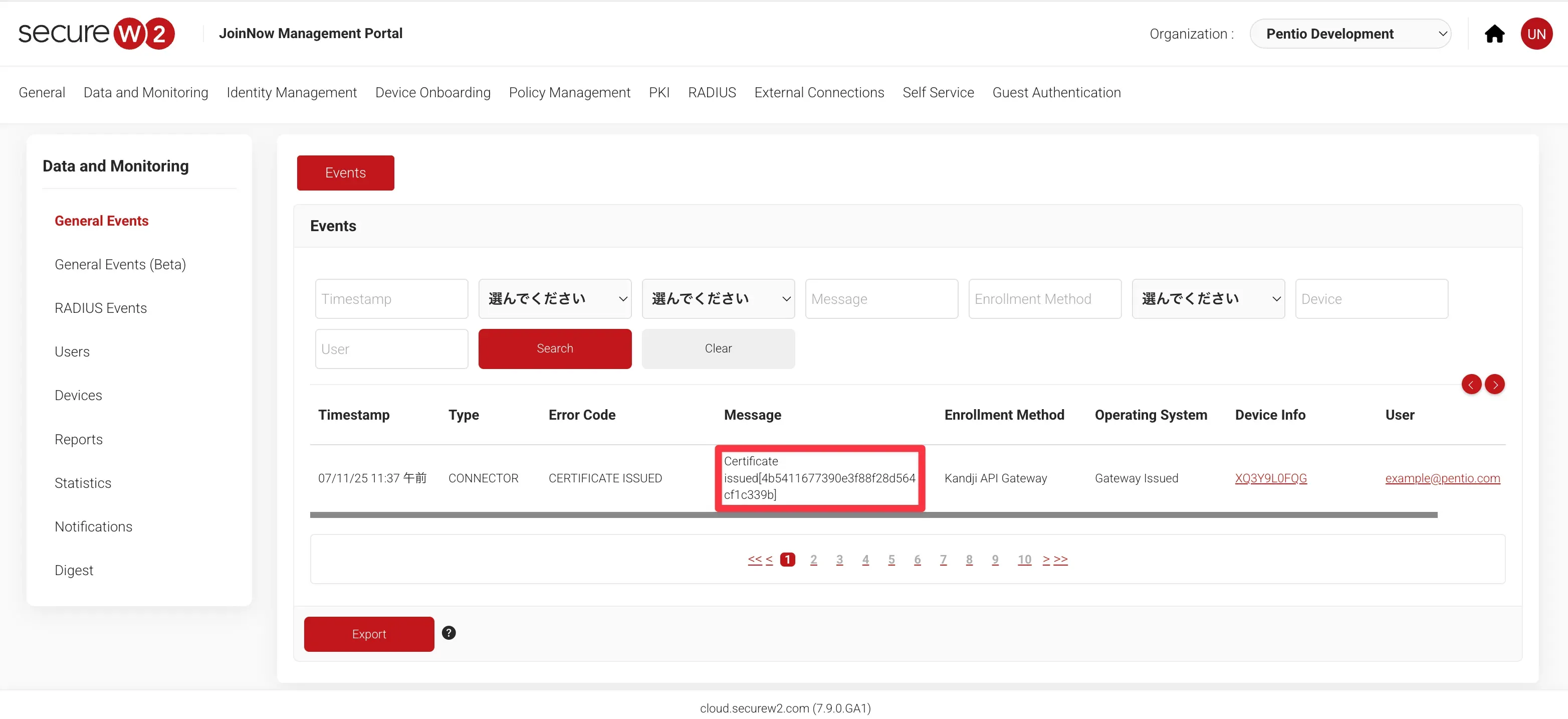

SecureW2にログインした後、[ General Events ]にアクセスします。

SecureW2が発行した証明書のシリアル番号が、手順1で確認した証明書のものと一致していることを確認します。

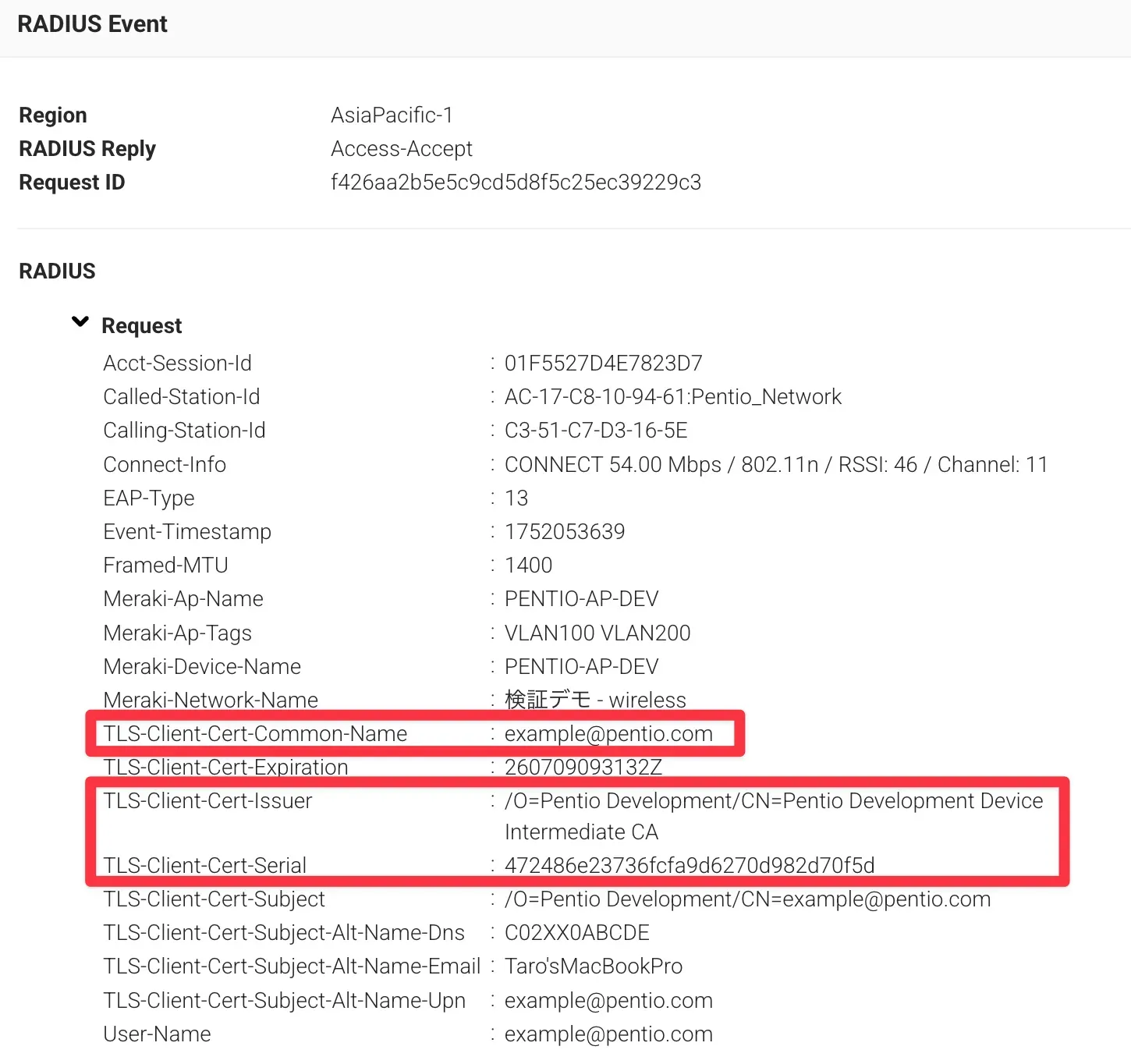

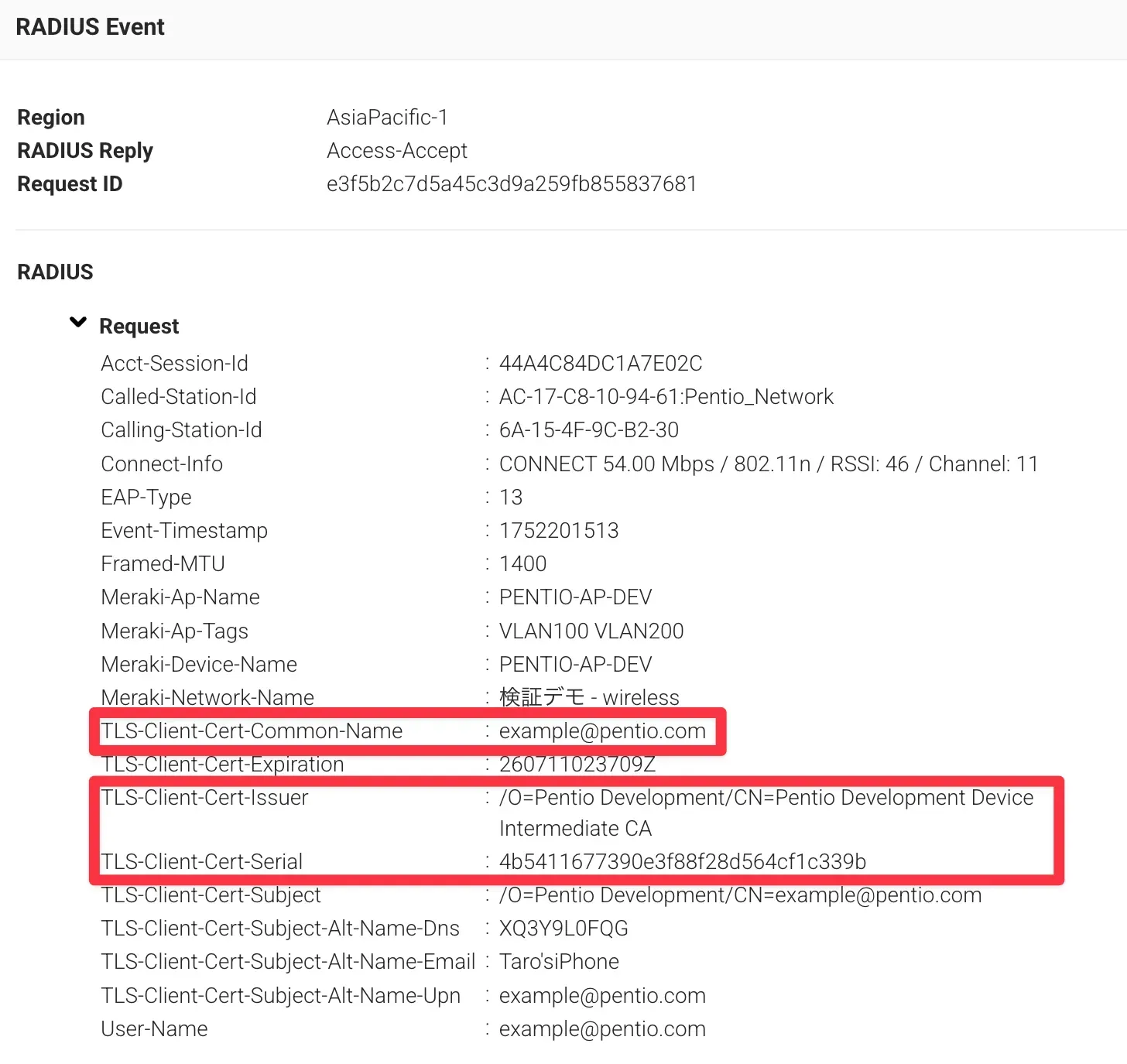

- [ RADIUS Events ]にアクセスし、無線認証が行われた際のログを確認します。

認証に使われた証明書のCommon-Name、発行元、シリアル番号が、手順3で確認したものと一致していることを確認します。

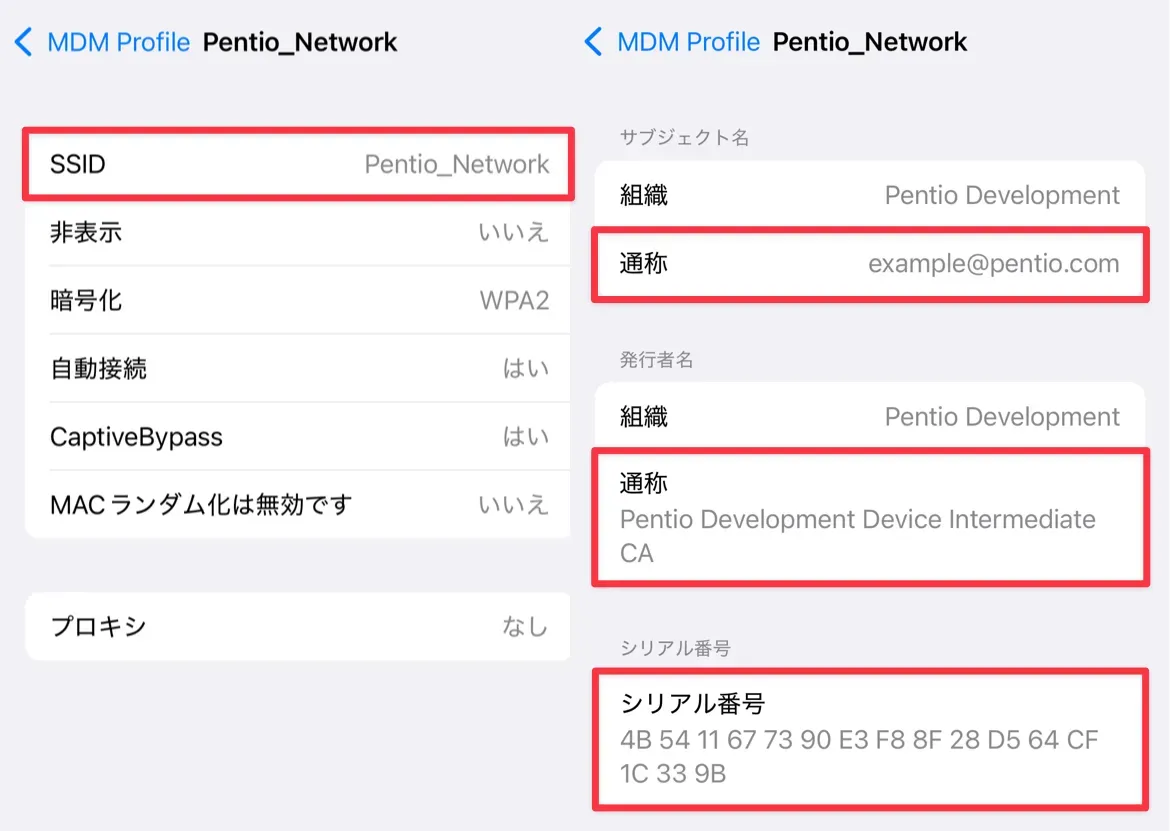

iOS

-

検証機の[設定]>[一般]>[VPNとデバイス管理]>

モバイルデバイス管理 >[MDM Profile]>[詳細]を開き、Wi-FiのプロファイルのSSIDと、SCEP証明書のサブジェクト名、発行者名、シリアル番号を確認します。

-

証明書を使って無線LANに接続できることを確認します。設定の画面から[ Wi-Fi ]を開き、配布されたWi-Fiプロファイルと同じ名前のSSIDをタップします。

-

接続が確認できました。

-

SecureW2にログインした後、[ General Events ]にアクセスします。

SecureW2が発行した証明書のシリアル番号が、手順1で確認した証明書のものと一致していることを確認します。

- [ RADIUS Events ]にアクセスし、無線認証が行われた際のログを確認します。

認証に使われた証明書のCommon-Name、発行元、シリアル番号が、手順1で確認したものと一致していることを確認します。

おわりに

本記事では、無線LAN(802.1X認証 /

EAP-TLS)に接続するためのクライアント証明書を、SecureW2で発行し、Kandjiを通じて管理対象デバイスへ自動配布する設定を検証しました。その結果、macOSデバイスにおいて無線LAN接続が正常に行えることを確認しました。

SecureW2とKandjiを組み合わせることで、MacBookをはじめとしたAppleデバイスを包括的かつ容易に管理できます。SCEP連携によるクライアント証明書の自動配布により、無線LAN認証完了までの時間を大幅に短縮でき、証明書の発行・失効も遠隔かつ自動で処理可能です。これにより、管理者の運用負担を軽減するとともに、エンドユーザーの待ち時間を削減し、「信頼された端末のみが社内ネットワークへアクセス可能」という状態を確実に実現できます。さらに、SCEP構成プロファイルはWi-Fi接続に限らず単体での配布にも対応しており、ネットワーク以外の幅広いユースケースに応用可能です。

また、KandjiのBlueprintや条件付きロジック機能を活用することで、管理対象端末を柔軟にセグメント化できます。たとえば、登録方法(手動/自動)、OSバージョン、所有者属性といった条件をもとに分類し、それぞれに適した構成プロファイルを配布可能です。これにより、端末状況に応じたポリシー適用が実現し、構成管理を効率的かつ一貫して運用できます。こうした背景から、Appleデバイスを中心に業務を行う組織において、多数の端末管理に伴うセキュリティ強化と運用効率化の双方を実現できる構成として、本構成は極めて有用であると言えるのではないでしょうか。

構成の特徴

- SecureW2の柔軟性

- クラウドPKI機能で証明書の発行、失効を一元管理

- MDMとのSCEP連携やACME連携による効率的な証明書配布

- Kandjiの直感性

- 端末に配布する構成プロファイルをドラッグ&ドロップで選択可能

- 目的ごとにネットワーク・SCEP構成プロファイルを作成可能

- 高度なセキュリティと運用効率

- 証明書配布の自動化により管理者とエンドユーザーの運用負荷を軽減

- 組織が管理するデバイスのみ証明書を受け取り可能なためネットワーク接続機器の信頼性向上

- Blueprintの条件付きロジック機能により、配布する構成プロファイルを細かく制御可能

- SecureW2の高可用性のクラウドRADIUSサービスで安全な接続を実現

以上で「Iru(旧 Kandji)で無線LAN認証用のSCEP証明書を自動配布する検証レポート」を終わります。

本記事で登場した製品

SecureW2

- 証明書の発行・失効を含むPKIのライフサイクルをクラウドで管理できるサービスです

- MDMとのSCEP連携・ACME連携によって組織が管理する端末にサイレントで証明書を自動発行・配布します

- VPNやWi-Fiの認証を統合するメンテナンスフリーのクラウド型RADIUSサービスを非常に高い可用性で提供します

Kandjiとは

- Apple製品向けのデバイス管理(MDM)サービスです

- ゼロタッチ導入、セキュリティ管理、自動化されたアップデート管理を提供します

- Apple固有のセキュリティやコンプライアンス要件を簡単に満たせる設計が特徴で、IT部門の負担を大幅に軽減します。

*本サイトに掲載されている製品またはサービスなどの名称及びロゴは、各社の商標または登録商標です。