Cisco Meraki MRの802.1X 無線認証にクラウドRADIUS(SecureW2)を利用する

ペンティオオリジナル記事

Microsoft Intuneで802.1X 無線認証用のSCEP証明書を自動配布する

〜組織が管理するデバイスにネットワーク接続を制限する〜

検証概要

今回は、無線LANへの接続にクライアント証明書を利用する802.1X認証(EAP-TLS)を設定したSSIDに接続するため、Microsoft Intune(以下、Intune)管理下のデバイスに対して、クラウドPKI機能を持つSecureW2のSCEP(証明書自動発行プロトコル)連携機能を利用したクライアント証明書の自動発行・配布について検証を行いました。 これにより、組織が管理するデバイスのみがネットワークに参加できることを担保します。

本ソリューションの導入によって、以下のようなメリットが得られます:

- 証明書ライフサイクル(発行・失効)の自動化による証明書更新作業をはじめとするPKI運用負荷の大幅な軽減

- 証明書の有効期限管理や失効漏れ防止によるセキュリティの維持

- OSの種類にとらわれない柔軟なデバイス管理とPKI運用

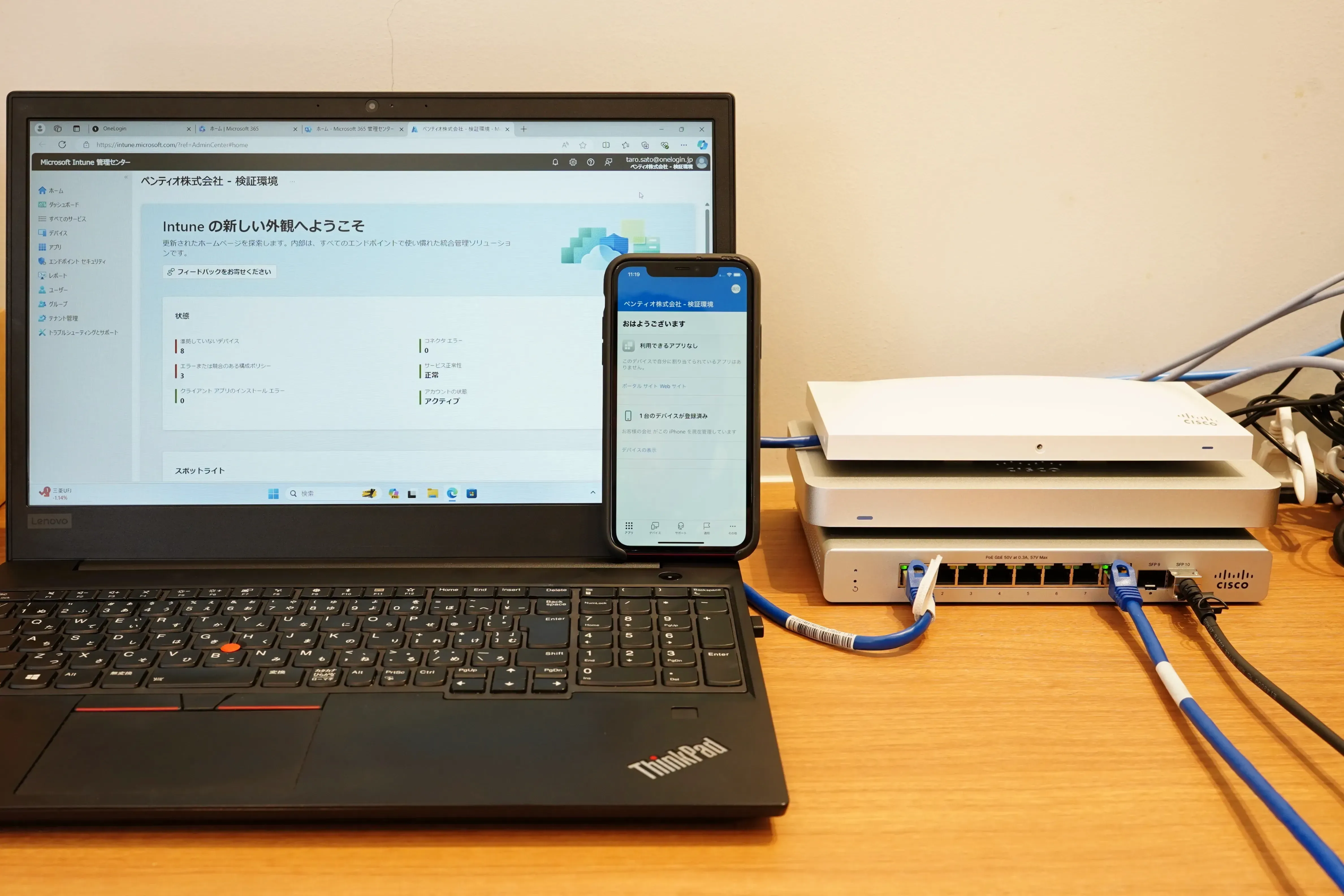

今回の検証では、クライアント証明書を配布するデバイスはWindows 11とiPhoneの2つを利用していきます。

製品名 | メーカー | 役割・機能 | バージョン |

|---|---|---|---|

Microsoft Entra ID | Microsoft | IDaaS(ユーザー管理) | - |

Microsoft Intune | Microsoft | MDM(構成プロファイル配布) | - |

| SecureW2 JoinNow | SecureW2 | RADIUSサーバー・認証局/発行局 | 7.9.1.GA1 |

MR33-HW | Cisco Meraki | RADIUSクライアント・アクセスポイント | MR30.6 |

ThinkPad E15 | Lenovo | 802.1X サプリカント(クライアントPC) | Windows 11 24H2 |

iPhone 16e | Apple | 802.1Xサプリカント(スマートフォン) | iOS18.4.1 |

今回の検証における連携構成

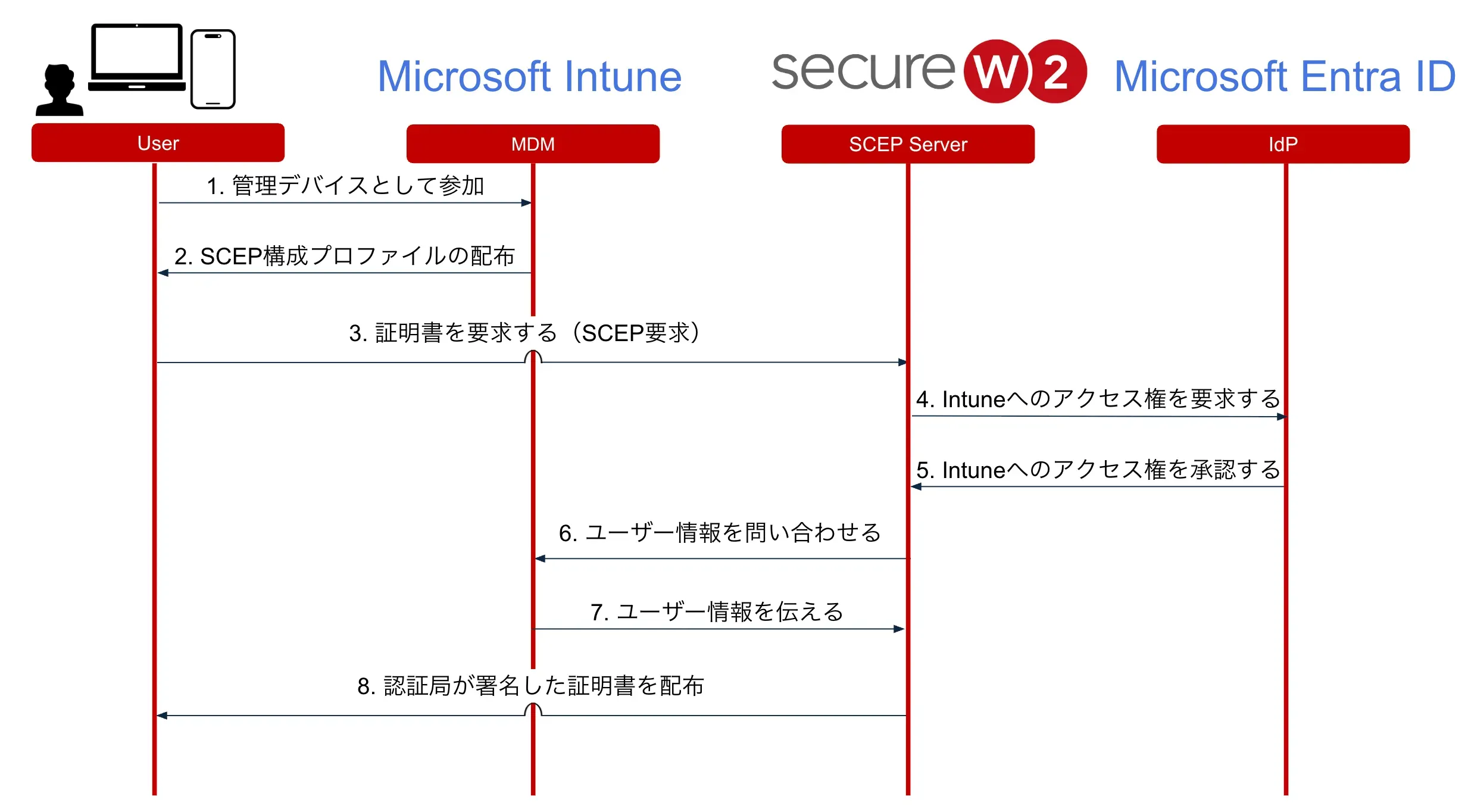

今回の構成で証明書が発行される流れを下図に示します。

- デバイスがIntuneに管理デバイスとして参加します

- IntuneがSCEP証明書プロファイルをデバイスに対して配布します

- デバイスがSecureW2に対して直接SCEP要求を行います

- SecureW2がMicrosoft Entra IDに対してIntuneへのアクセス権を要求します

- Entra IDがSecureW2にIntuneへのアクセスを承認します

- SecureW2がIntuneにユーザー情報を問い合わせます

- IntuneがSecureW2にユーザー情報を伝えます

- SecureW2が証明書テンプレートを基に、デバイスに対して直接認証局で署名した証明書を配布します

本記事でご紹介する構成を導入する前後で、デバイスおよびPKI管理にどのような違いが生まれるのかを、具体的なユースケースでご紹介します。

シナリオ | 従来の運用(Before) | 導入後の運用(After) |

|---|---|---|

急成長中のSaaS企業でのゼロタッチ導入 |

Intuneで端末管理はしているものの、Wi-Fi接続や証明書配布は案内メールとユーザーの手動操作に依存。 |

Intune登録と同時にSecureW2がSCEPで証明書を払い出し、構成プロファイルでWi-Fi設定も自動適用。 |

教育機関(iPad導入校)のIT部門 |

新入生は証明書配布サイトから手動で申請・インストールし、マニュアルに従ってWi-Fi設定。 |

Intune管理下でSecureW2が証明書と構成プロファイルを自動配布。属性に応じた設定が適用され、Wi-Fi接続も即時に可能。 |

支店・支社への社用端末貸与 |

出張や異動時に、ユーザーが端末受領後に証明書を手動でインストール。 |

Intuneに同期された端末はSecureW2がSCEP経由で自動的に証明書を発行し、Wi-Fi設定も構成プロファイルで反映。 |

前提条件

今回の検証は、以下の前提で行なっております。

- SecureW2の管理者アカウントを持っていること

- Entra IDのグローバル管理者権限を持っていること

- SecureW2上でルート・中間認証局、証明書テンプレートが作成されていること

- ルート・中間認証局の証明書(cerファイル)をダウンロードしていること

- Intuneの基本的なセットアップが終わっており、証明書を配布したいデバイスが既にIntuneに参加していること

-

アクセスポイントの設定が完了していること

- 本検証では、Cisco Meraki MRシリーズを使用しています

- 各種アクセスポイントにおけるRADIUSベースのEAP-TLS認証の構成例については、こちらの検証記事をご参照ください

作業詳細

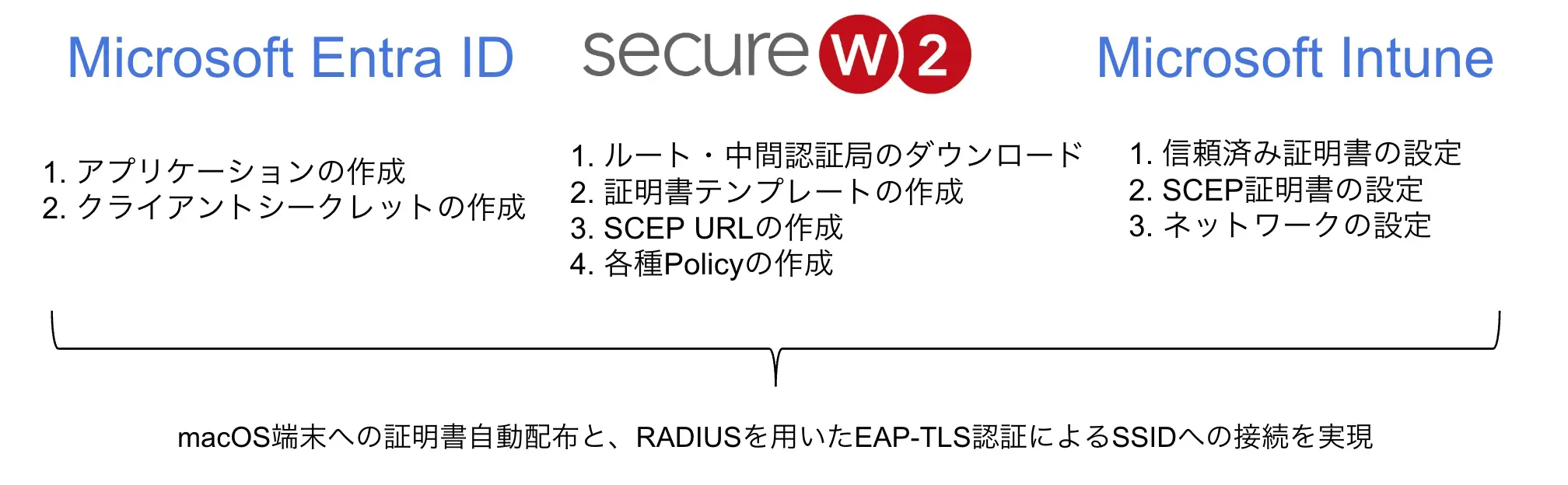

- Entra IDでアプリケーションの作成、クライアントシークレットの作成

- SecureW2で認証局の構成、証明書テンプレート作成、SCEP URL生成、ポリシー設定を実施

- Intuneで信頼済み証明書、SCEP構成プロファイル、ネットワーク構成プロファイルを作成

1. Entra IDの設定

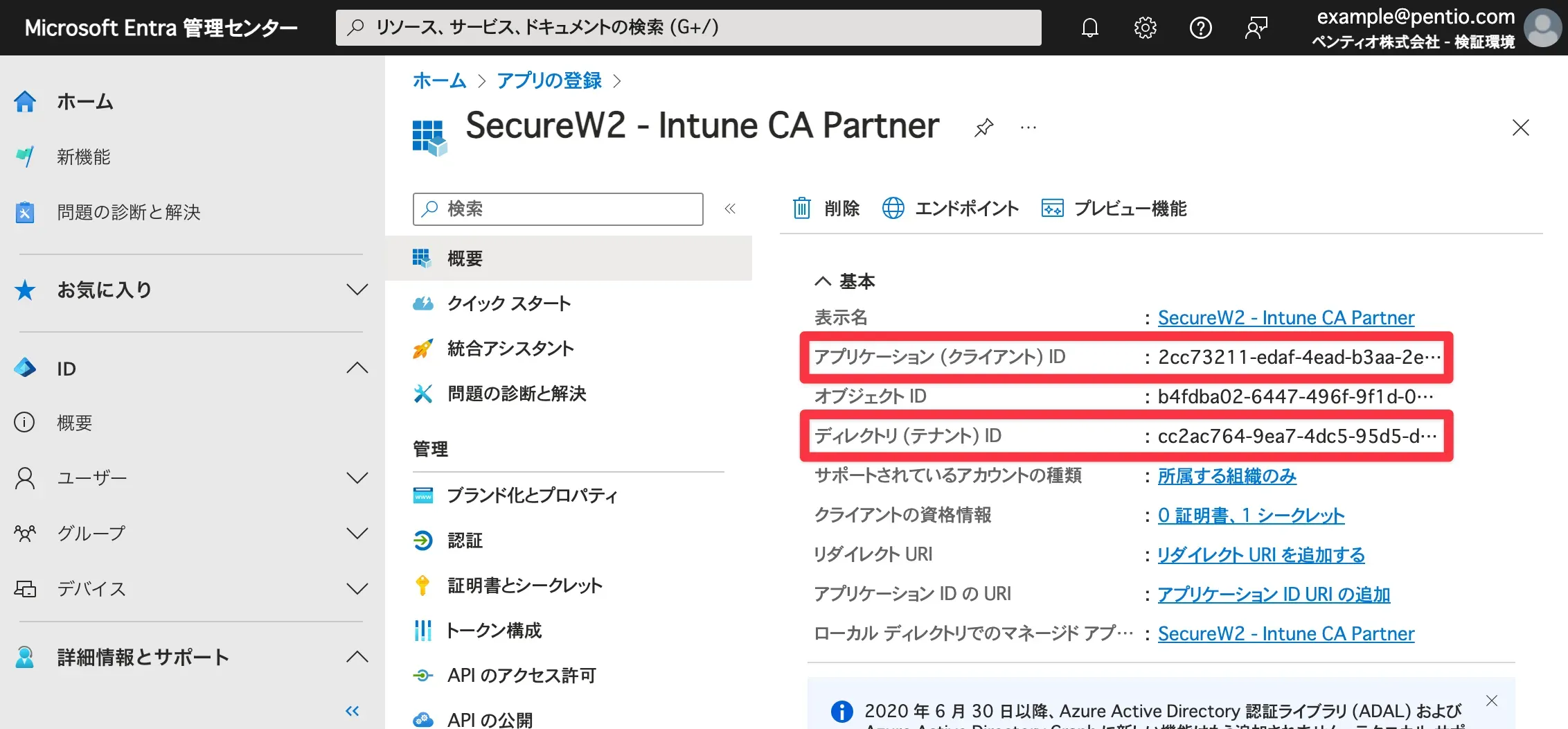

1.1. アプリの作成

Entra

IDのアプリケーションとSecureW2との連携により、Intune管理下のデバイスのステータスに基づいて、証明書の発行・失効を自動化することができます。

以下の画像のようにSecureW2とEntra IDを連携するためにEntra

IDにアプリケーションを作成します。

アプリケーション (クライアント) ID

と ディレクトリ (テナント) ID

は後ほど使用するため、メモ等に控えておきます。

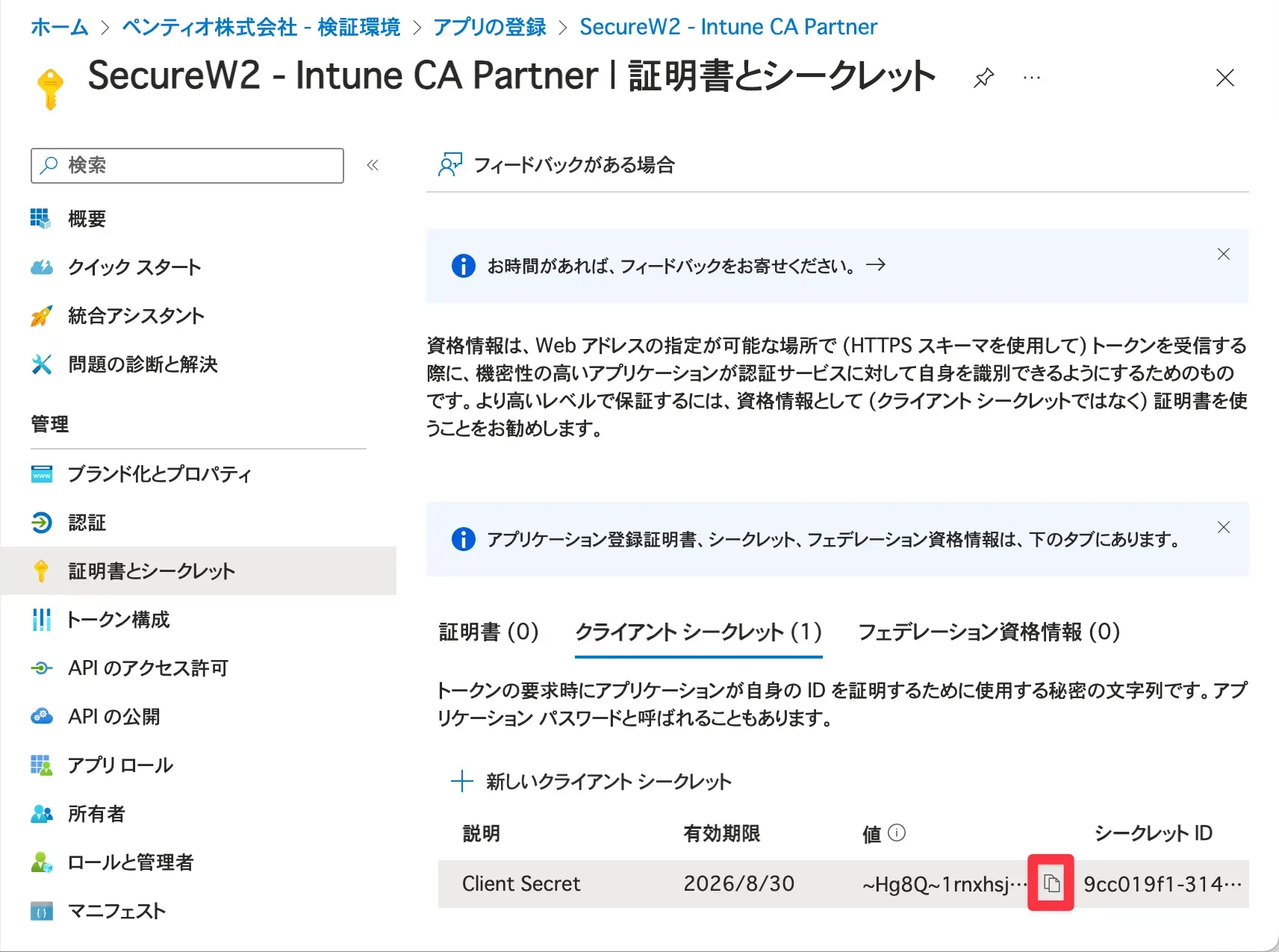

1.2. クライアントシークレットの作成

以下の画像のように、クライアントシークレットを作成します。

※1「値」にある文字列がクライアントシークレットとなります。

※2 クライアント

シークレットの作成直後を除いて、値は表示できません。ページを終了する前に、シークレットを必ず保存してください。

1.3. APIのアクセス許可 を追加

下の画像のように、[Microsoft Graph] から [Application.Read.All] と、[Intune] から [scep_challenge_provider] のアクセス許可をします。

これで、Entra IDの設定は以上です。

2. SecureW2の設定

SecureW2で設定が必要な項目は以下の通りです。

- 認証局に関する設定

- Intuneとの連携に関する設定

- 証明書発行に必要な各種設定

SecureW2における認証局(CA)とは、ルート認証局と中間認証局のことで、ルート認証局は中間認証局の中間証明書だけを発行し、中間認証局はクライアント証明書を発行します。

今回の検証では、認証局の設定および証明書発行に必要な一部の構成について、デフォルト設定または任意の簡易な値で構築可能な内容を採用しています。詳細な設定内容や構成例についてご不明な点がございましたら、ペンティオまでお問い合わせください。

本セクションでは、Intuneとの連携に必要なSCEP URLの生成と、証明書発行に用いるEnrollmentポリシーの設定を詳しく説明します。

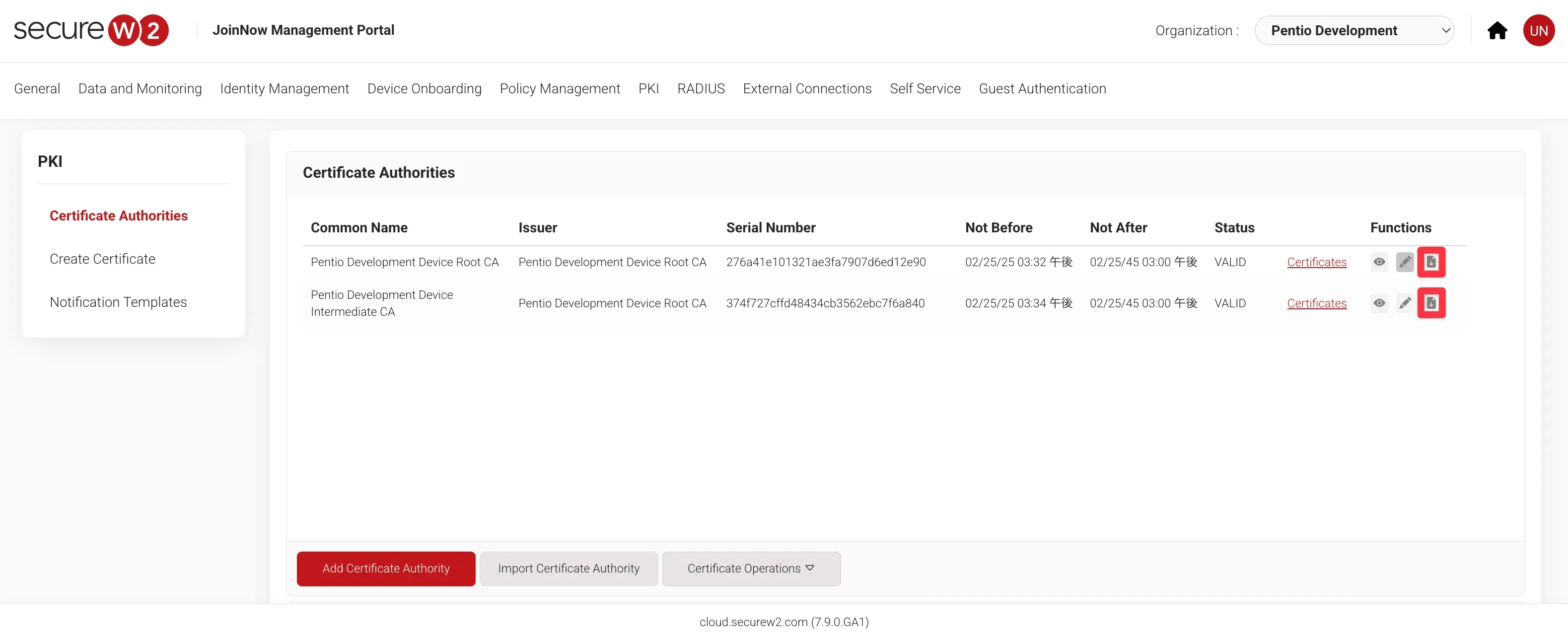

2.1. 認証局に関する設定

2.1.1. ルート・中間認証局

今回使用する認証局は事前に作成したものを使用します。

赤枠で囲ったボタンを押して証明書をダウンロードします。

ダウンロードしたファイルはIntuneの設定で使います。

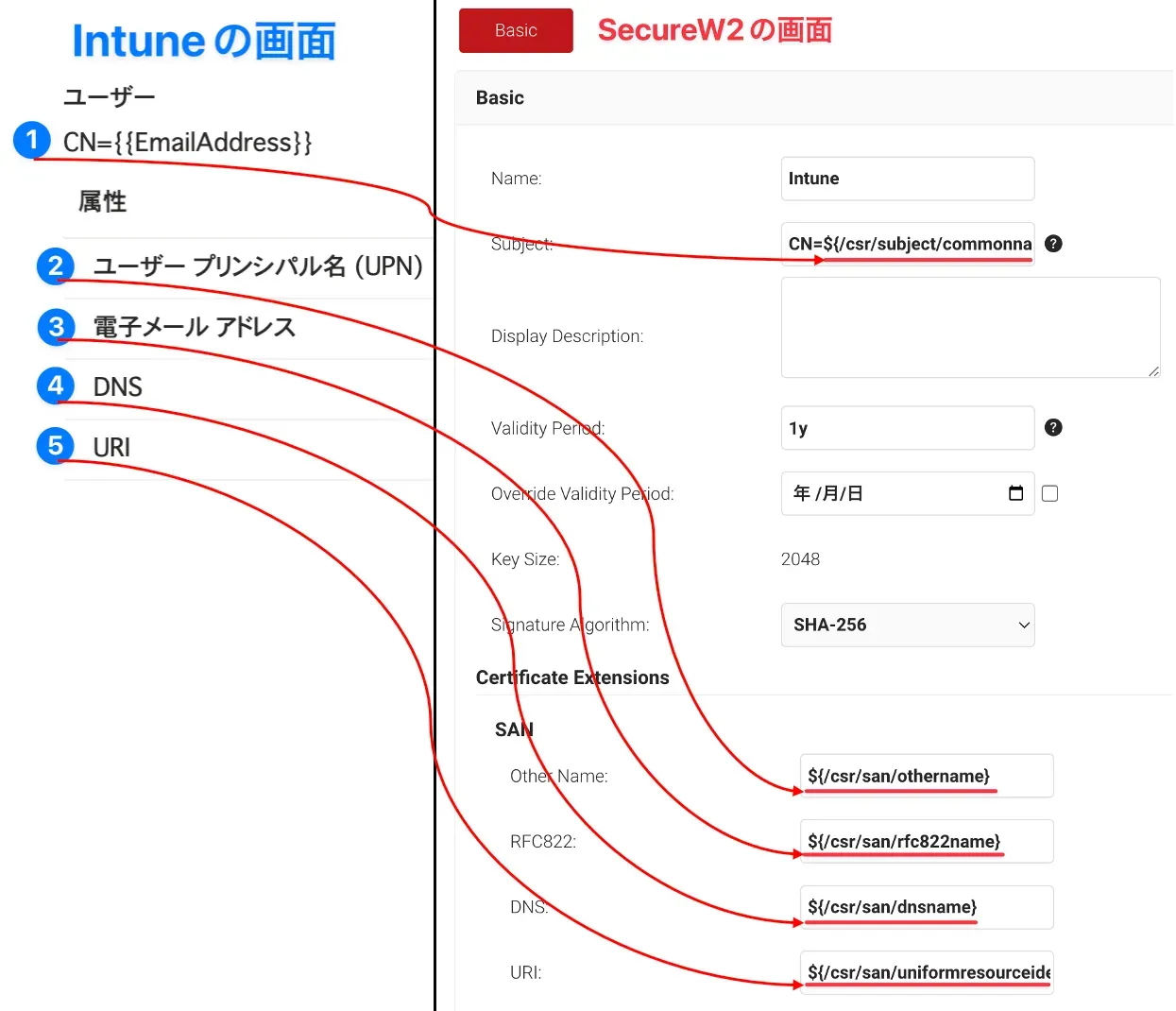

2.1.2. 証明書テンプレート

証明書テンプレートは、証明書を配布する際に証明書に含める情報を決定する要素となるものです。

SecureW2の証明書テンプレートに設定する変数によって、IntuneのSCEPプロファイルの設定に入力された値が記載された証明書を発行可能です。

今回は以下に示したように証明書テンプレートとSCEPプロファイルを設定しました。下記で紹介する5つの変数はそれぞれどの項目にも設定できます(例

: SubjectにCN=${/csr/san/dnsname}と入力する等)。SCEPプロファイルの設定は後ほどご説明いたします。

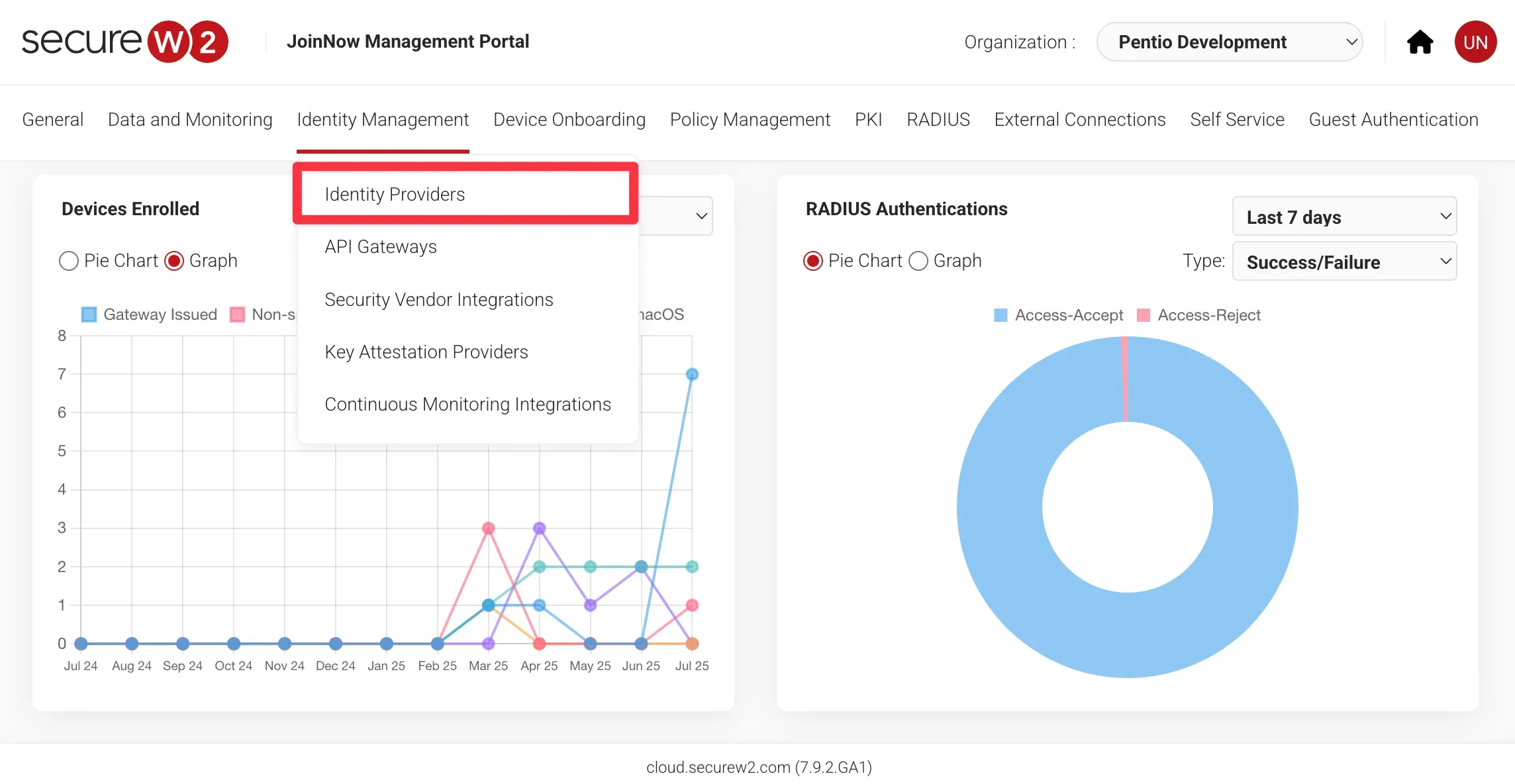

2.2. Intuneとの連携に関する設定

SCEP連携を行うことにより、Intune管理デバイスにSecureW2の認証局で発行した証明書を配布できるようになります。この連携を実現するには、SecureW2で生成したSCEP URLをIntuneに登録する必要があります。これから、SCEP URLを生成するためにIdentity Providersを作成していきます。

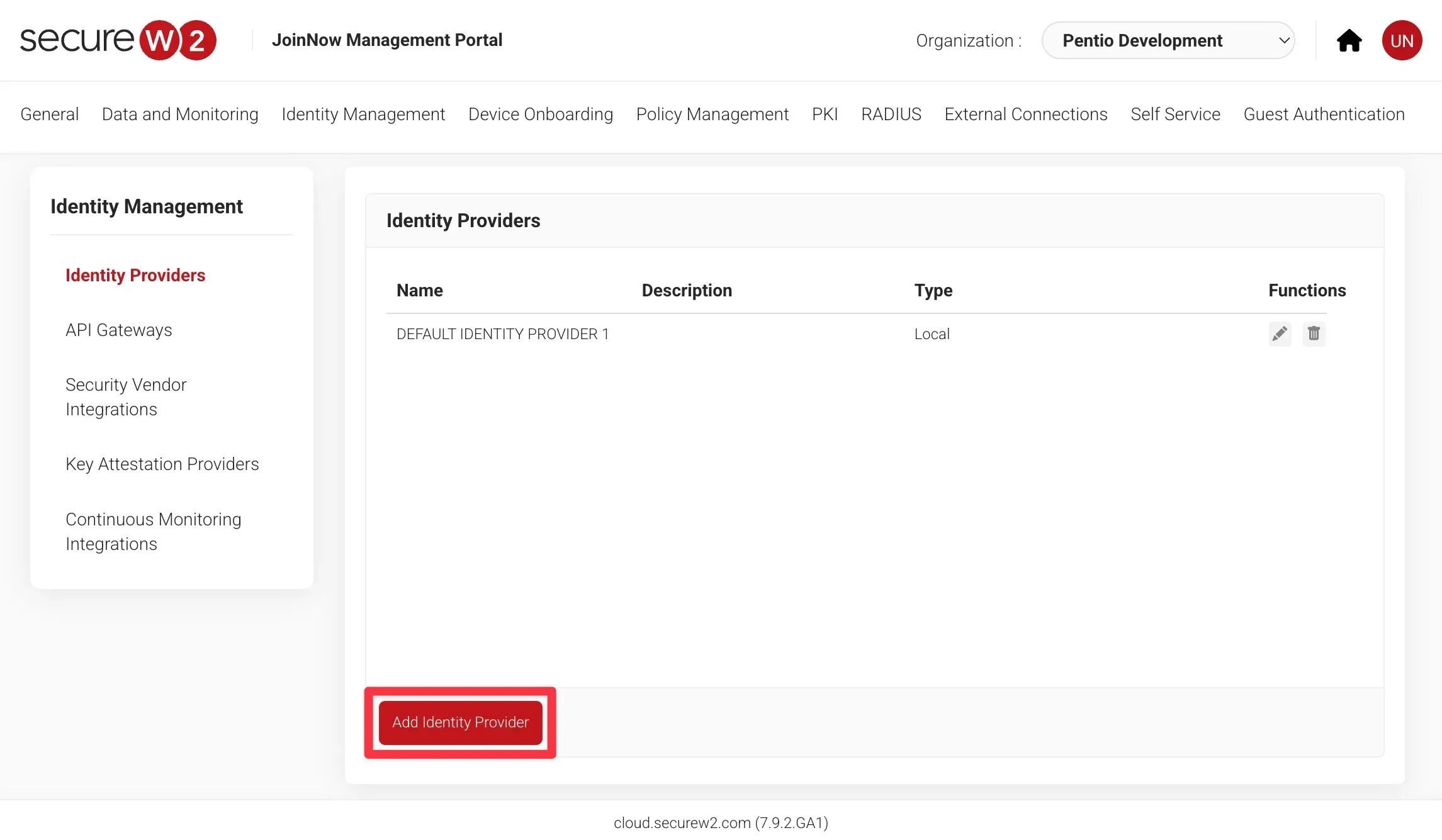

-

Identity Management > [Identity Providers] をクリックします。

- [Add Identity Provider] をクリックします。

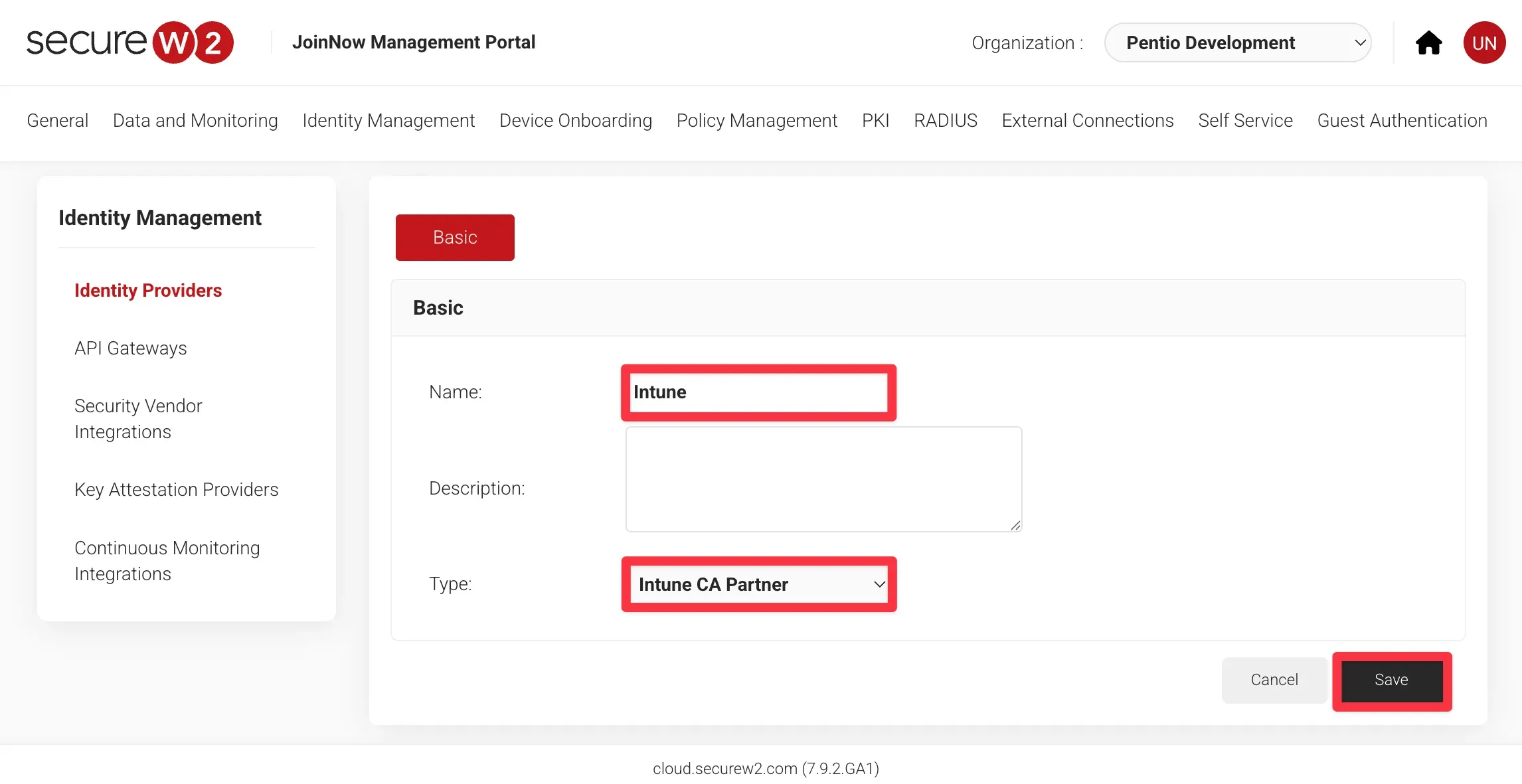

-

以下のように値を入力して、[Save] をクリックします。

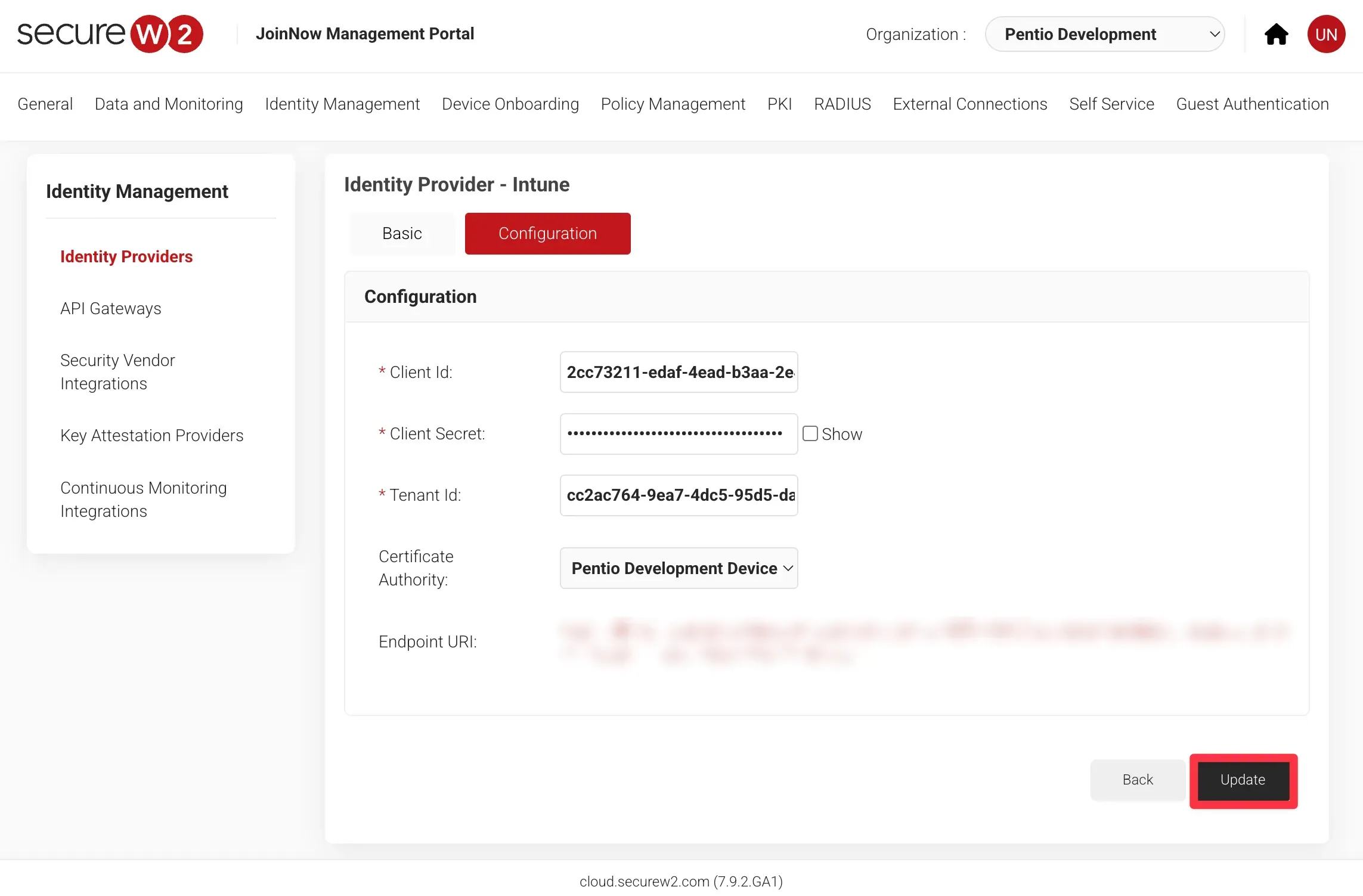

- Configurationタブ に移動し、以下のように値を入力します。Endpoint URLは後ほど使用するため、メモ等に控えておきます。

最後に [Update] をクリックします。

SCEP URLの生成は以上になります。

2.3. 証明書発行に必要な各種設定

Intune管理デバイスへの適切な証明書配布、無線LAN接続の際のRADIUS認証を正しく行うためにはポリシーの設定が必要となります。Intune管理デバイスに証明書を発行し、その証明書を持つデバイスのみRADIUS認証が成功するようなポリシー設定を行います。

2.3.1. Policy Engine Workflows

Policy Engine

Workflowsを利用することで、Intuneユーザー(デバイス)を識別します。

今回は名称を「Intune」とし、デフォルトの設定を使用します。

2.3.2. Device Role Policy

のちに設定するEnrollmentポリシーで必須となるポリシーです。

今回はデフォルトのものを使用します。

2.3.3. Enrollment Policy

Enrollment Policyは、 2.3.1, 2.3.2で設定したPolicy

Engine Workflow、Device

Policyを利用してIntune管理デバイスに対して、どの中間認証局と証明書テンプレートを使用してクライアント証明書の発行を行うかを定義します。

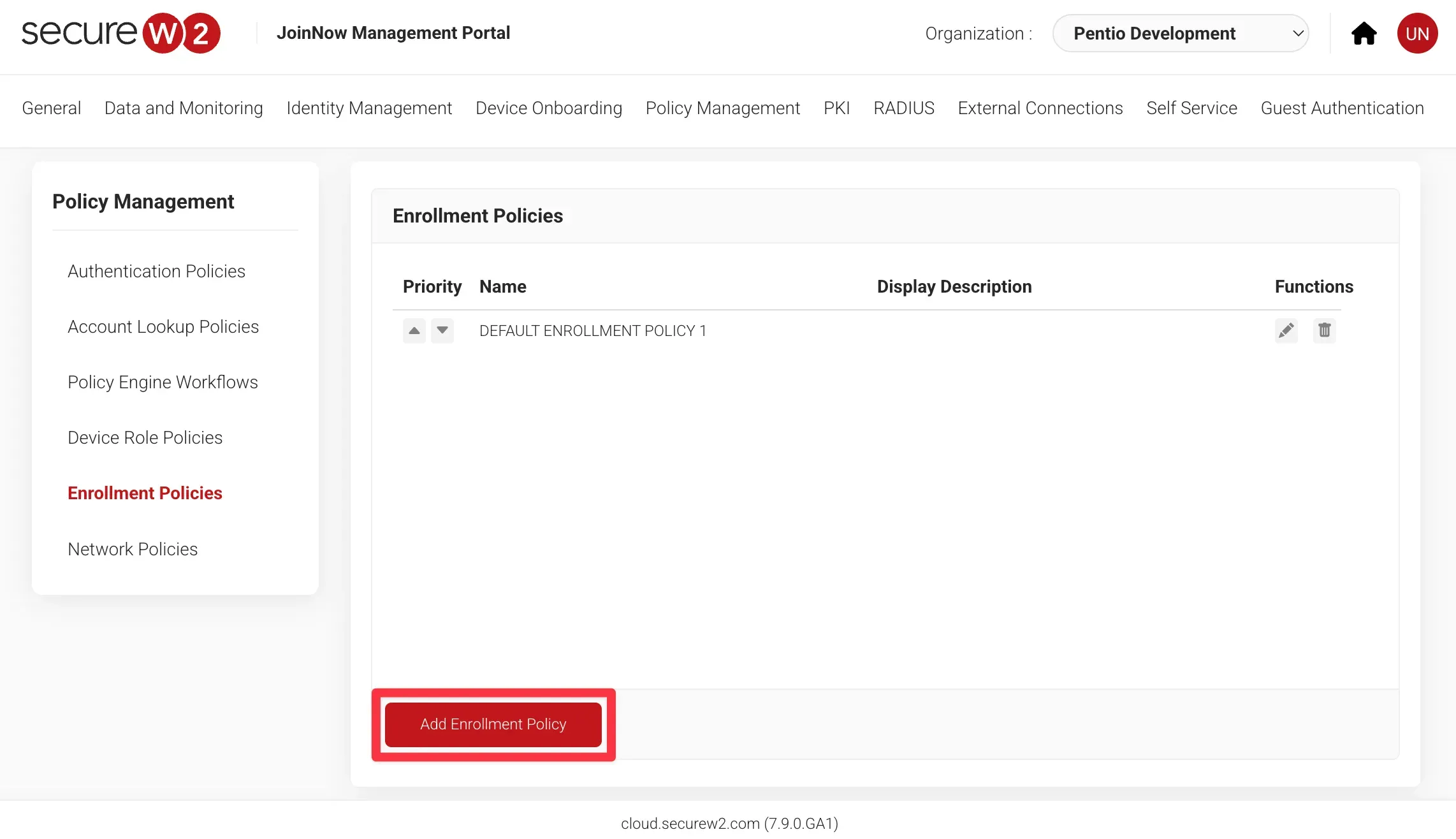

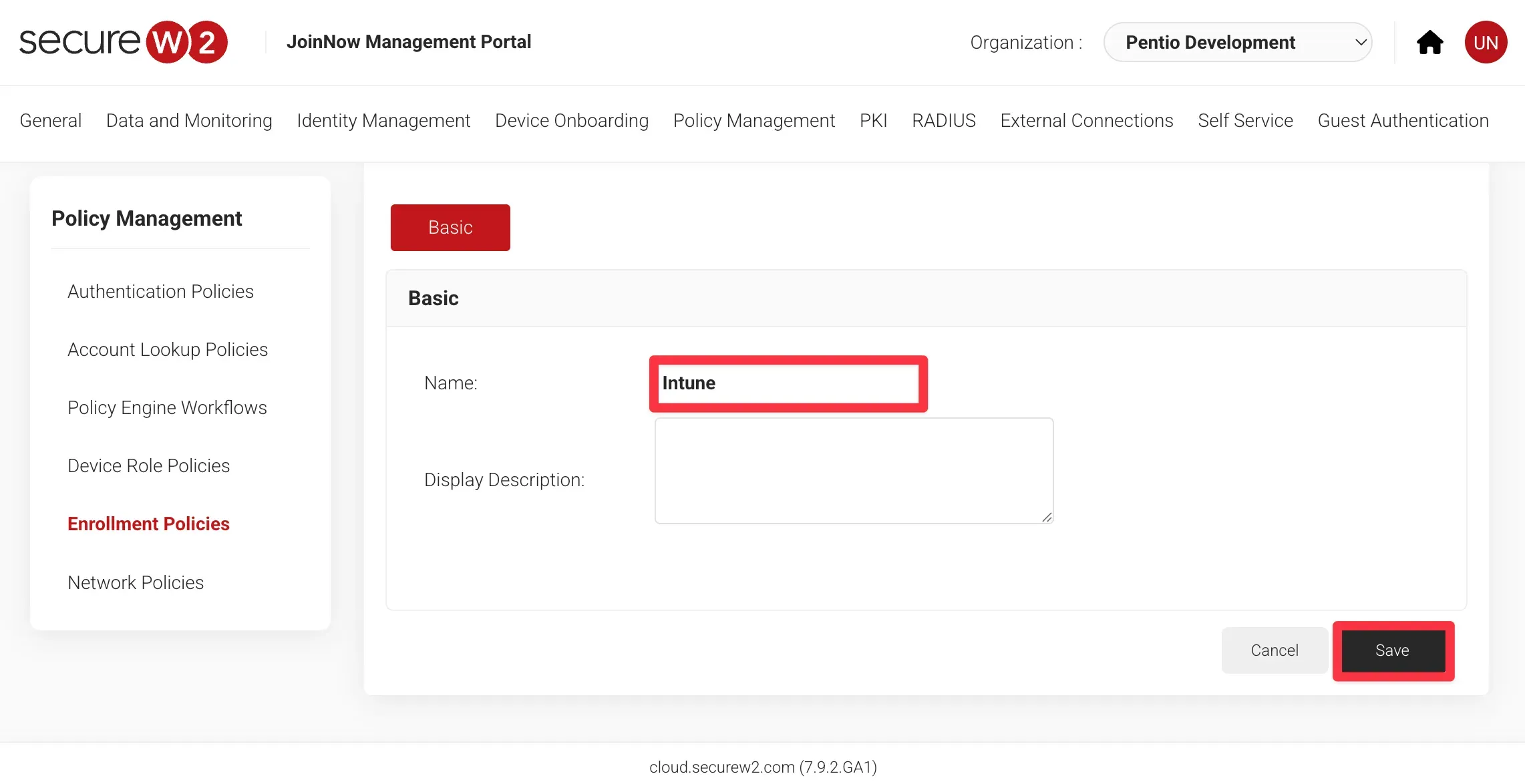

-

Policy Management > Enrollment Policiesを開き、一覧の下にある [Add Enrollment Policy] をクリックします。

-

Enrollment Policy 作成画面に移動します。名前を入力し、[Save] をクリックします。

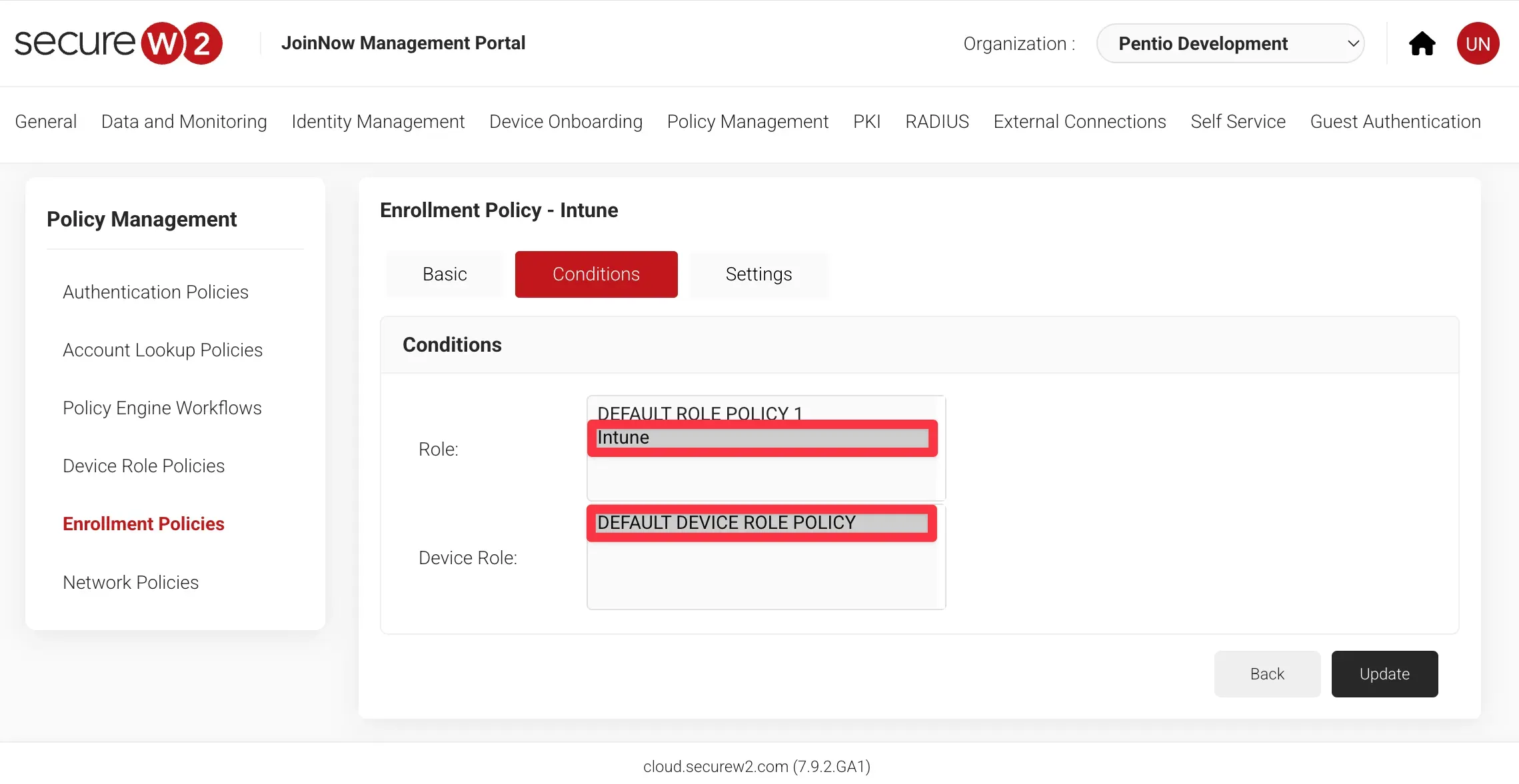

-

Enrollment

Policyが作成できると、Basicタブの右側にConditions,

Settingsタブが選択できるようになります。Conditionsタブを開き、RoleとDevice

Roleを設定します。

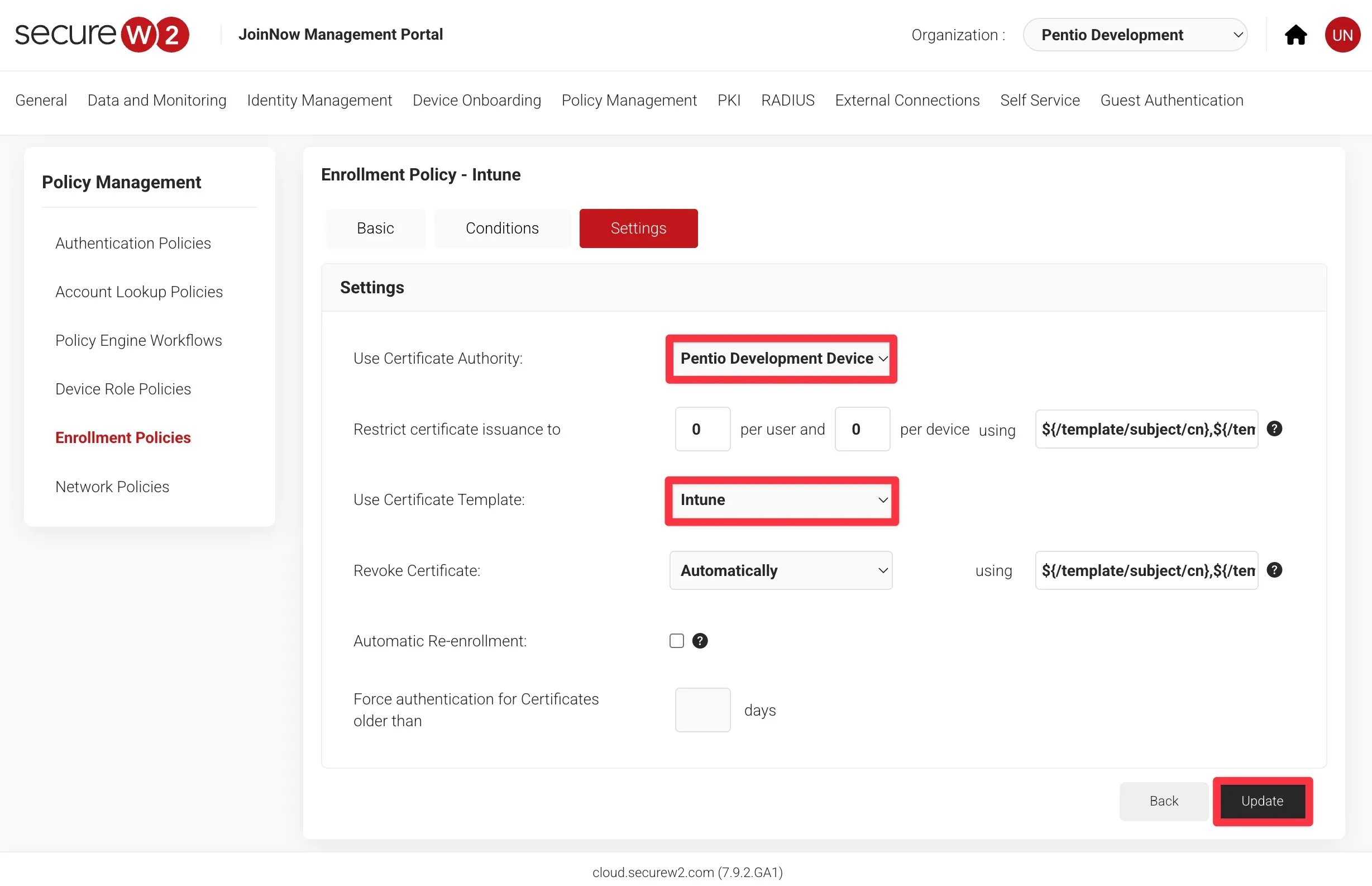

-

Conditionsタブの設定が完了したらSettingsタブを開き、画像の通りに設定を行います。

Use Certificate Authorityには中間認証局を、Use Certificate Templateには証明書テンプレートを設定します。設定が完了したら [Update] をクリックします。

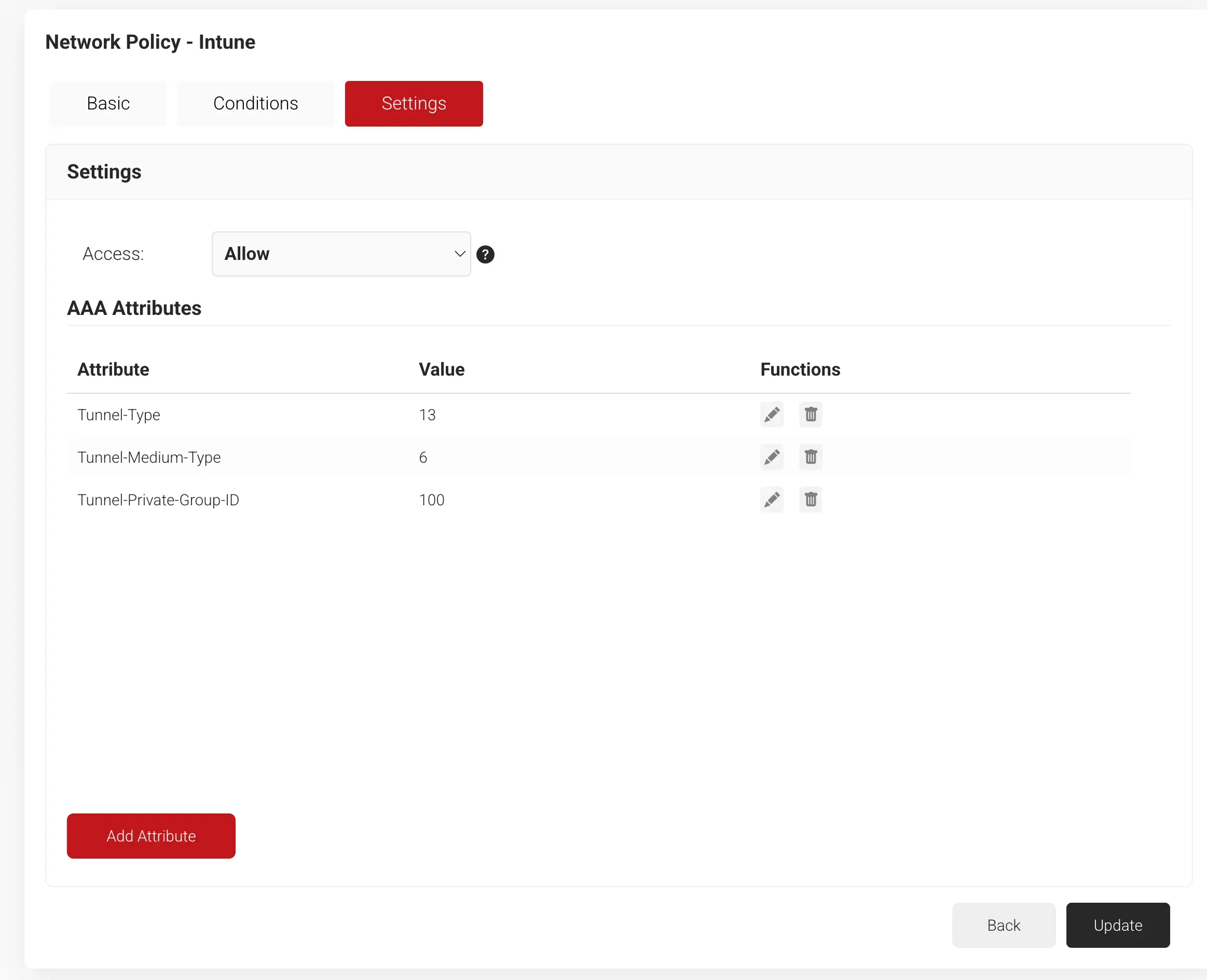

2.3.4. Network Policy

Networkポリシーはユーザーが無線LANに接続要求をした際のアクセスレベルを定義します。RADIUSサーバーは、証明書登録時にデバイスから取得した情報を条件として、接続の許可・拒否を判断します。今回は名称を「Intune」とします。

以上でSecureW2の設定が完了しました。

次は、Intuneで証明書を配布する設定を行います。

3. Intuneの設定

次に、Intuneの設定を行います。構成プロファイルという形で証明書以外にも様々な設定を配布する必要があります。具体的には、以下3つの設定をプロファイルに含めデバイスに配布する設定を行う必要があります。

-

信頼済み証明書の設定 :

- EAP-TLS認証およびSCEP要求のために必要となる信頼設定

-

SCEP証明書の配布設定 :

- 実際にクライアント証明書を配布する設定

-

ネットワーク設定 :

- SCEPで配付した証明書を無線LAN認証で使うためのネットワーク設定

お使いのOSが複数種ある場合、本記事の手順をOSごとに実行していただく必要がございますが、設定はほとんど同じなので本記事ではWindowsとiOSを例として説明します。

3.1. Windowsの設定

3.1.1. 信頼済み証明書の設定

無線LANにEAP-TLS認証(クライアント証明書認証)およびSCEP要求の設定を行うために、Intune上にファイルをアップロードすることで、以下3つの認証局をデバイスに信頼させます。

-

DigiCertの認証局(DigiCert Global Root G3,DigiCert Global G3 TLS ECC SHA384 2020 CA1)

- EAP-TLS 認証では、接続を要求するクライアントと認証を行う RADIUS サーバーが、相互に証明書を用いて認証し合う仕組みになっています。

- クライアントが RADIUS サーバーを正規の認証サーバーとして信頼するためには、サーバーが提示する証明書を検証する必要があります。その際に証明書チェーンの最上位として利用されるのが DigiCert Global Root G3 であり、このルート証明書および中間証明書(DigiCert Global G3 TLS ECC SHA384 2020 CA1)がクライアント端末に格納されていることが不可欠です。

- SecureW2でダウンロードしたルート認証局(Pentio Development Device Root CA)

-

SecureW2でダウンロードした中間認証局(Pentio Development

Device Intermediate CA)

- RADIUS サーバーは、クライアント証明書を提示した端末が正規のものであることを確認するために、証明書チェーンの検証を行う必要があります。

- 証明書チェーンの基点となるのは SecureW2 が提供する認証局です。具体的には、ルート認証局と中間認証局をデバイスに信頼させる設定を行うことで、デバイスに配布されたクライアント証明書を正しく検証できるようになります。これにより、EAP-TLS の相互認証が成立します。

デバイス > 構成プロファイル >

作成で新しいポリシーをクリックして構成プロファイルを作成します。プラットフォームはWindows

10以降、プロファイルの種類はテンプレート →

信頼済み証明書とします。

これで、配布するプロファイルに信頼済み証明書の設定を含めることができました。

SCEP証明書の設定に進みます。

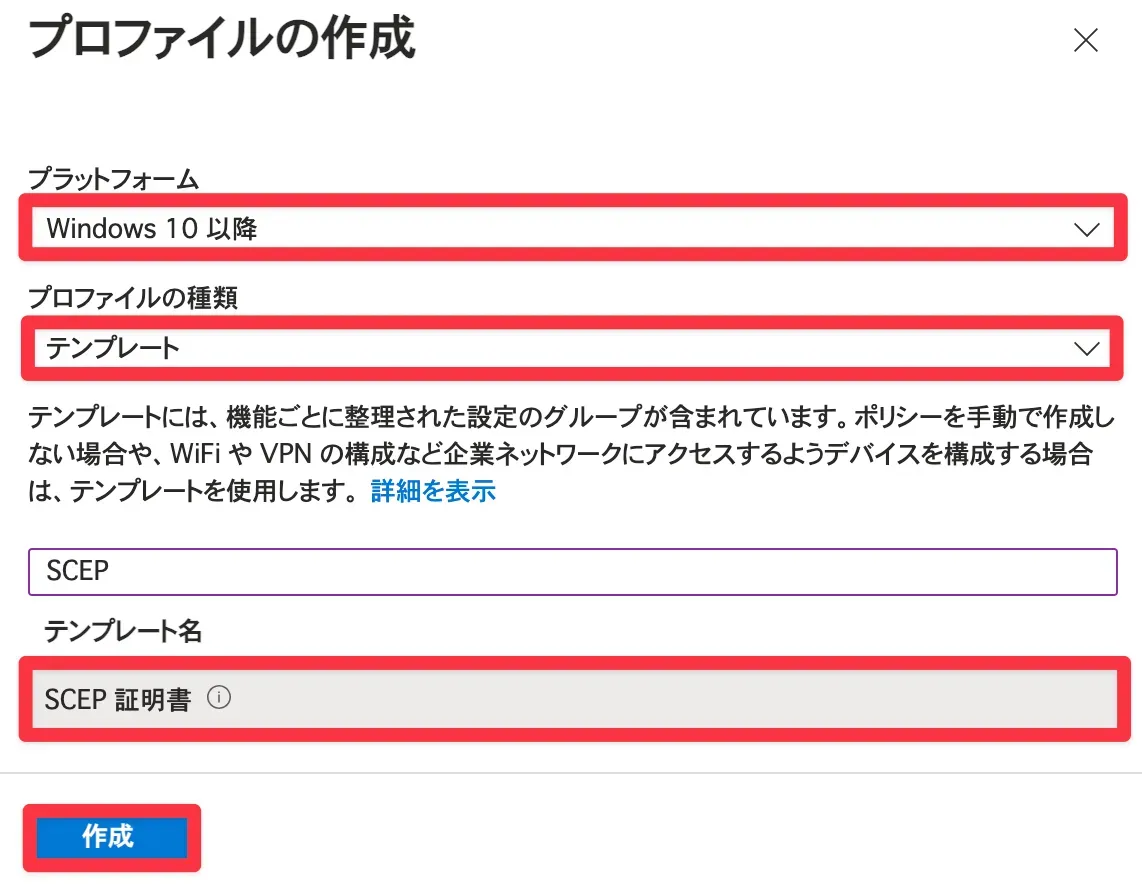

3.1.2. SCEPプロファイルの設定

次に、SecureW2からデバイスに証明書を自動発行するためのSCEPプロファイルを作成します。

-

以下のように選択し、下にある [作成]をクリックします。

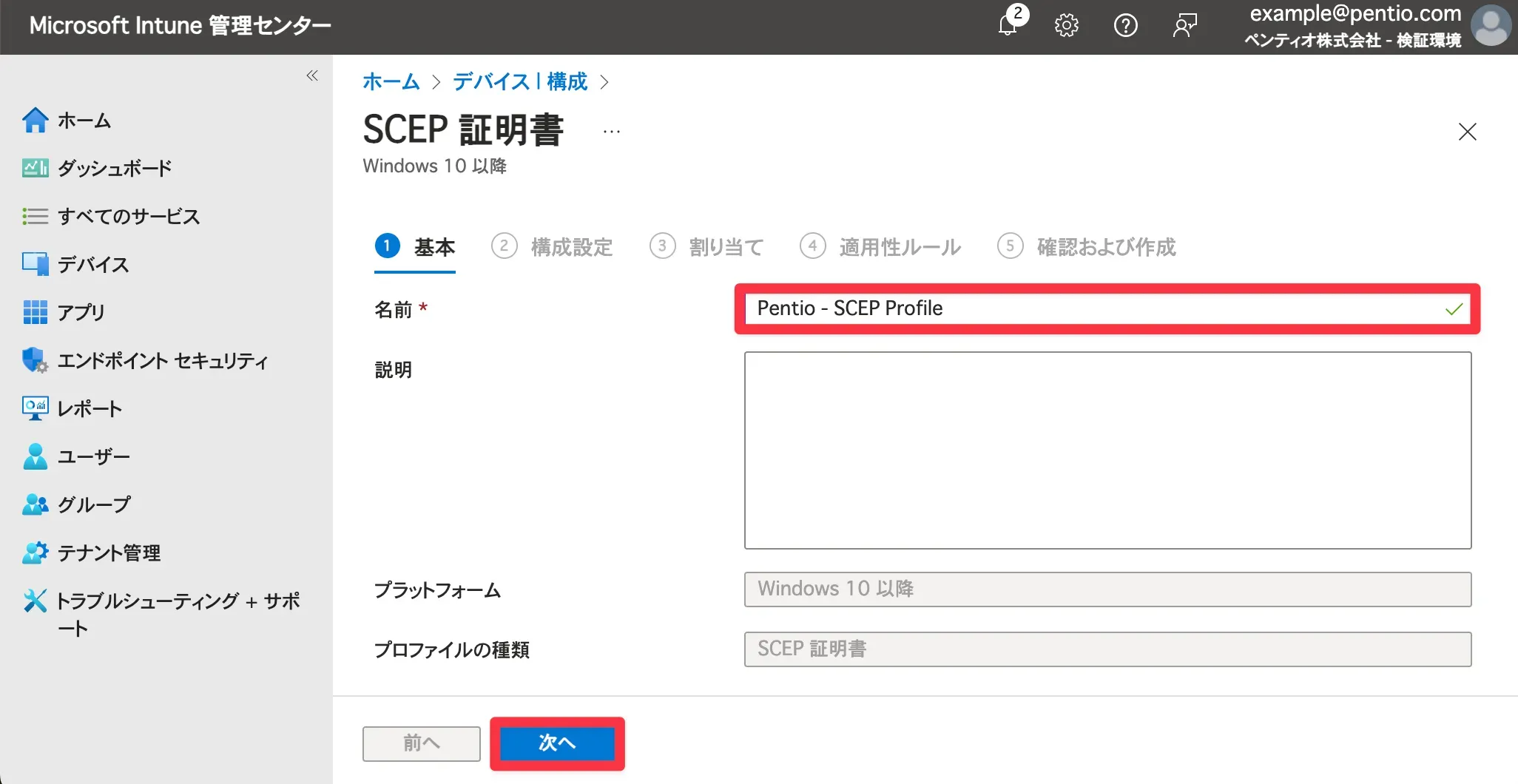

-

プロファイルの作成画面に移動するので、まずはプロファイルの名前を指定し、[次へ] をクリックします。

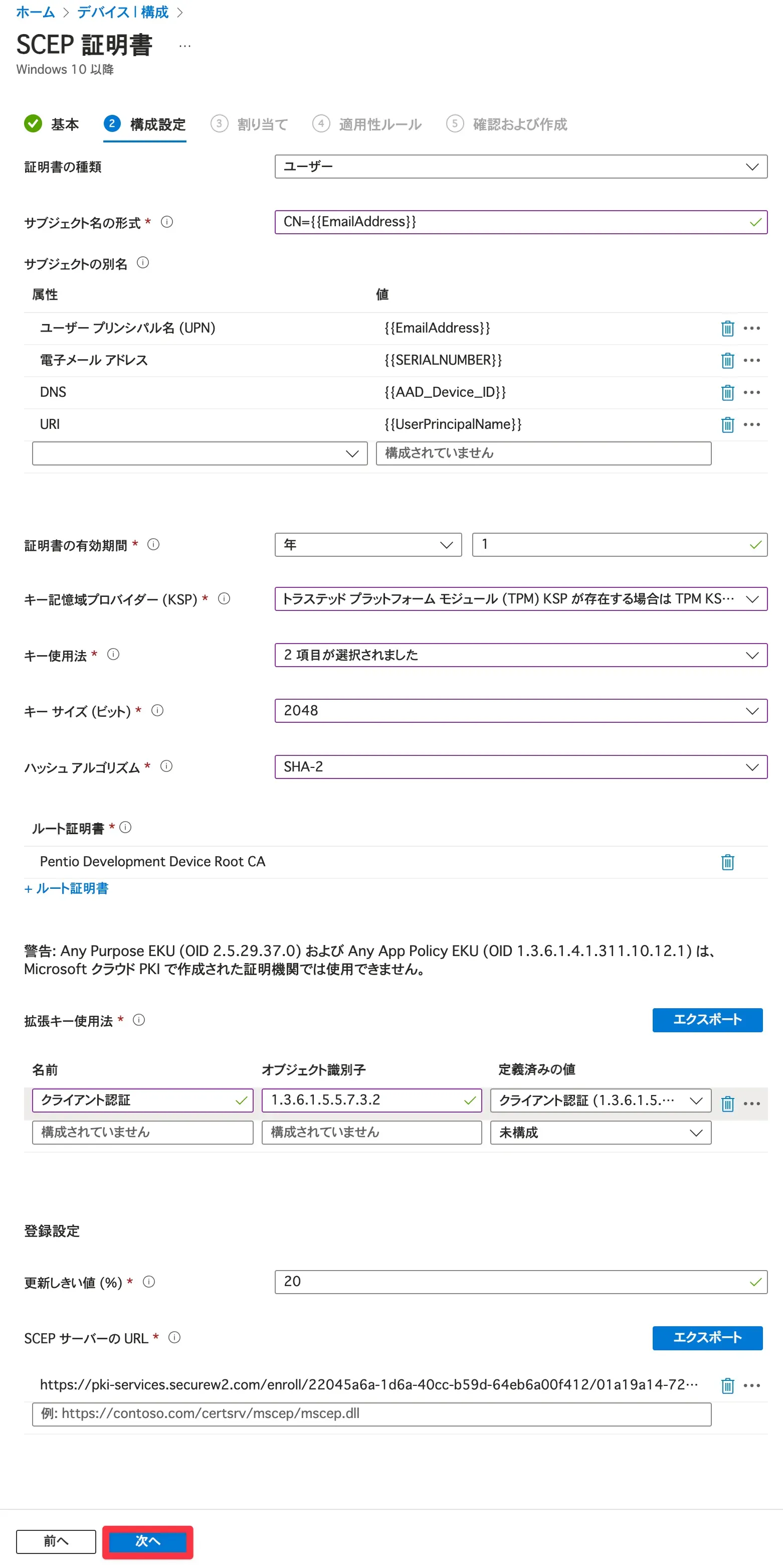

-

次に配布するSCEP証明書の設定を行います。以下のように入力したら

[次へ] をクリックしてください。

今回はユーザー証明書を作成しましたが、状況に応じてデバイス証明書を作成することも可能です。-

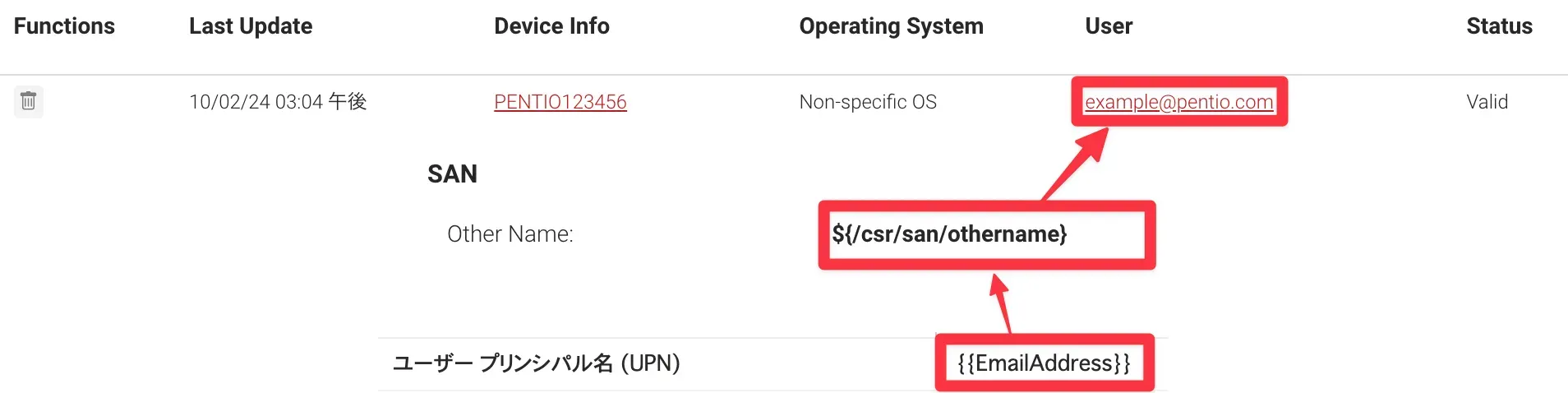

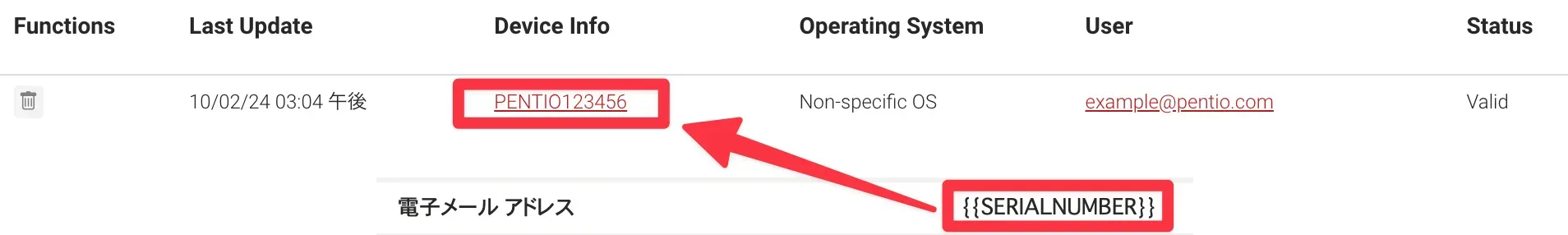

SecureW2では、証明書を配布したデバイスの管理をする際に、Device

InfoとUserに証明書の内容が反映されます。具体的に、Userには証明書テンプレートの

SAN: Other Name の値が表示されます。今回はOther

Nameにユーザープリンシパル名に設定した値を格納するよう変数を設定したので、以下の図のようにEmailAddressが表示されています。

-

Device

Infoには電子メールアドレスに設定した値が表示されます。今回はSERIALNUMBERが表示されています。

- サブジェクト名の形式とサブジェクト名の別名で設定できる変数はリンクから確認できます。

-

SecureW2では、証明書を配布したデバイスの管理をする際に、Device

InfoとUserに証明書の内容が反映されます。具体的に、Userには証明書テンプレートの

SAN: Other Name の値が表示されます。今回はOther

Nameにユーザープリンシパル名に設定した値を格納するよう変数を設定したので、以下の図のようにEmailAddressが表示されています。

-

最後に内容を確認したら、[作成]

をクリックします。

以上の設定で、選択したグループに所属するデバイスにSecureW2から証明書が発行される設定が完了しました。

3.1.3. ネットワークプロファイルの設定

最後に、Wi-Fiの接続設定が入ったネットワークプロファイルと有線LAN接続用プロファイルを作成します。このプロファイルにより、証明書を受け取った後、デバイスがセキュアなSSIDに自動で繋がります。今回設定したSSID名は「Pentio_Network」です。

SSIDやRADIUS設定、認証方法を設定したら完了です。

3.2. iOSの設定

信頼済み証明書の設定とネットワークプロファイルの設定はWindowsと同様に設定します。

3.2.1. SCEPプロファイルの設定

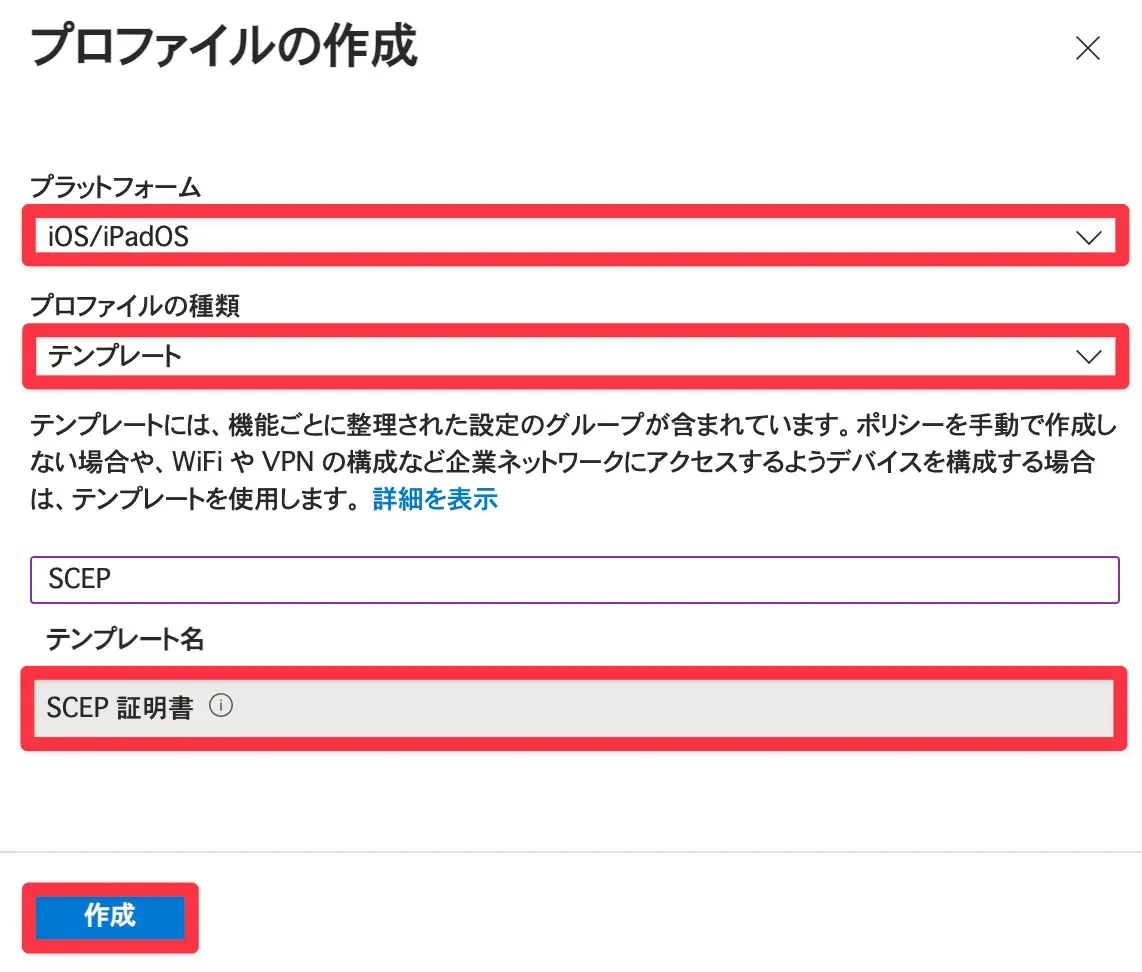

-

以下のように選択し、下にある [作成] をクリックします。

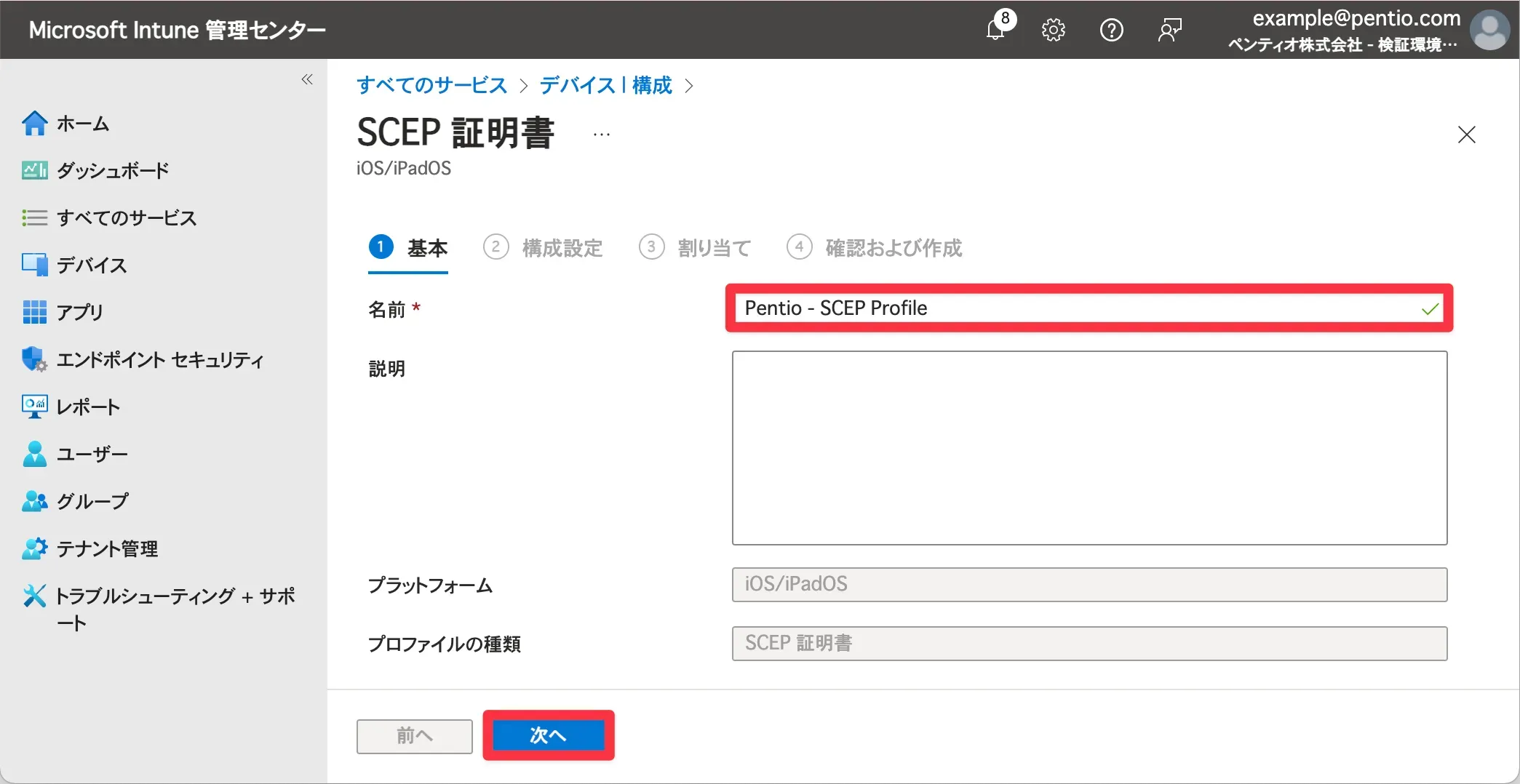

-

プロファイルの作成画面に移動するので、まずはプロファイルの名前を指定し、[次へ] をクリックします。

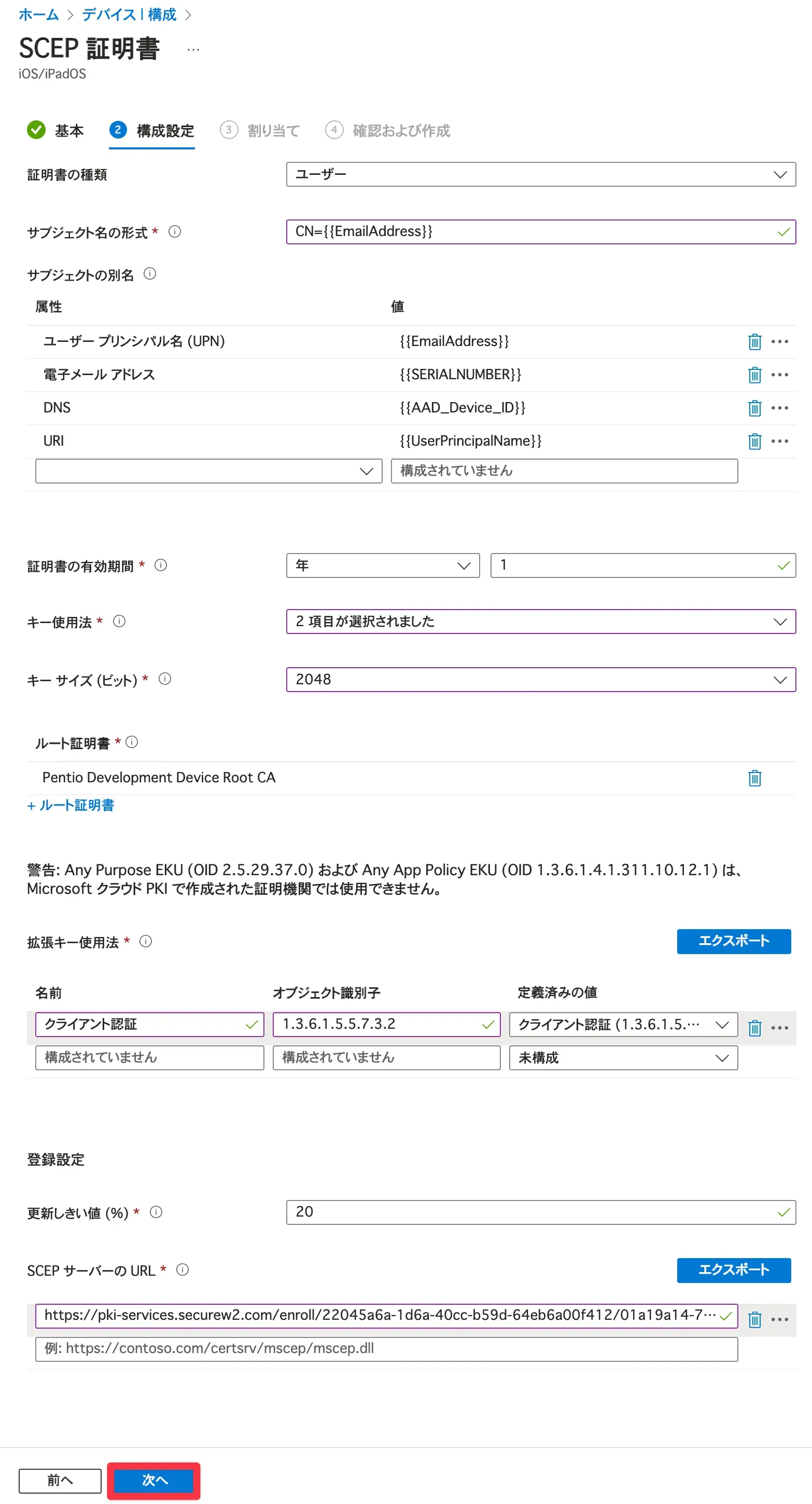

-

次に配布するSCEP証明書の設定を行います。以下のように入力したら

[次へ] をクリックしてください。

割り当ての設定はWindowsと同じように行います。

以上の設定で、デバイスにSecureW2から証明書が発行される設定が完了しました。

これで、Intuneの設定は以上になります。

動作確認

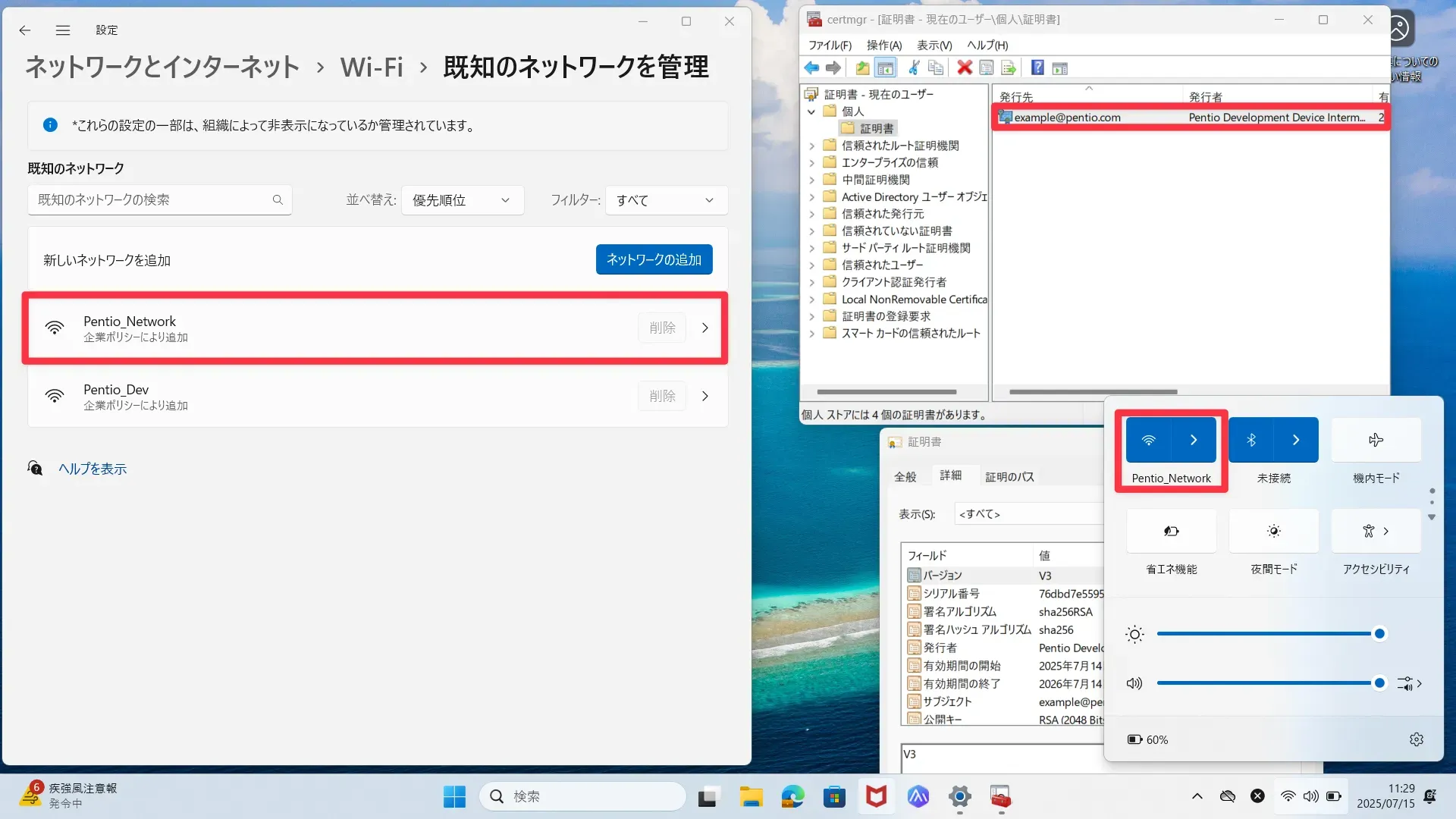

WindowsOS

-

実際に、クライアント端末に構成プロファイルを配布し、証明書を使用してSSIDへ接続する様子を動画にまとめました。ぜひご確認ください。

-

証明書が配布され、SSIDに接続できたことを確認します。

-

発行されたクライアント証明書のシリアル番号、発行元、Common-Nameを確認します。

-

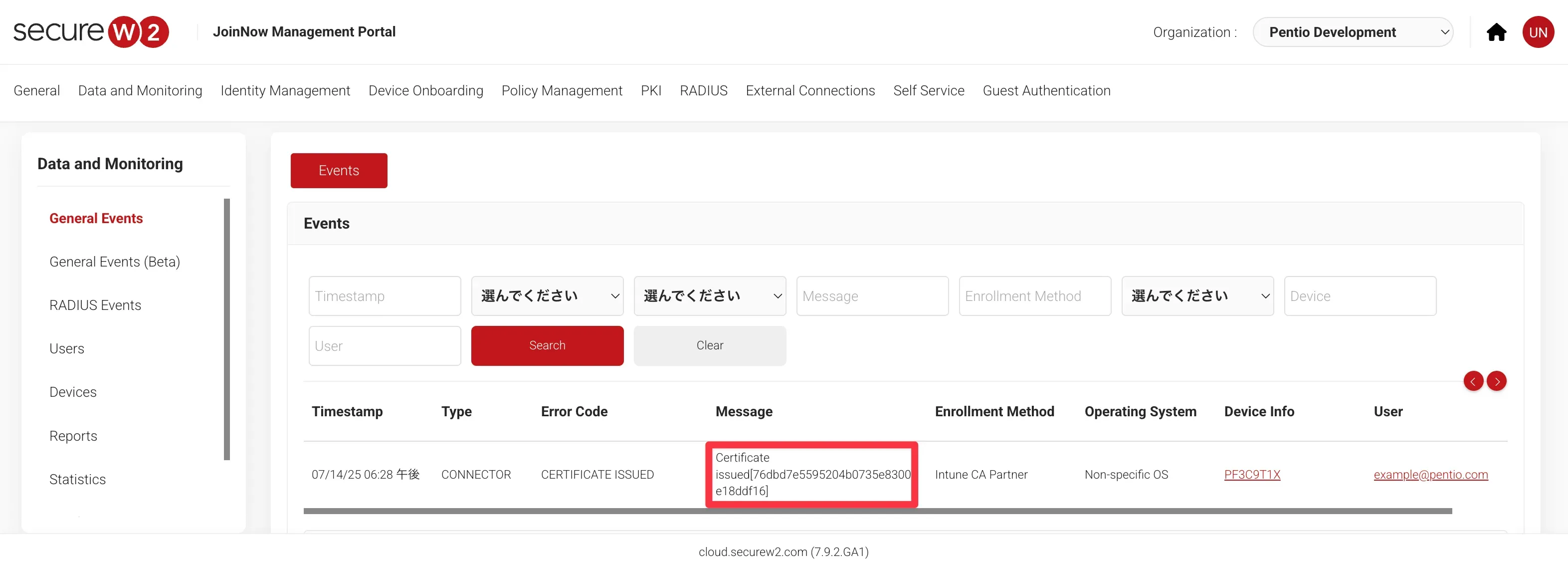

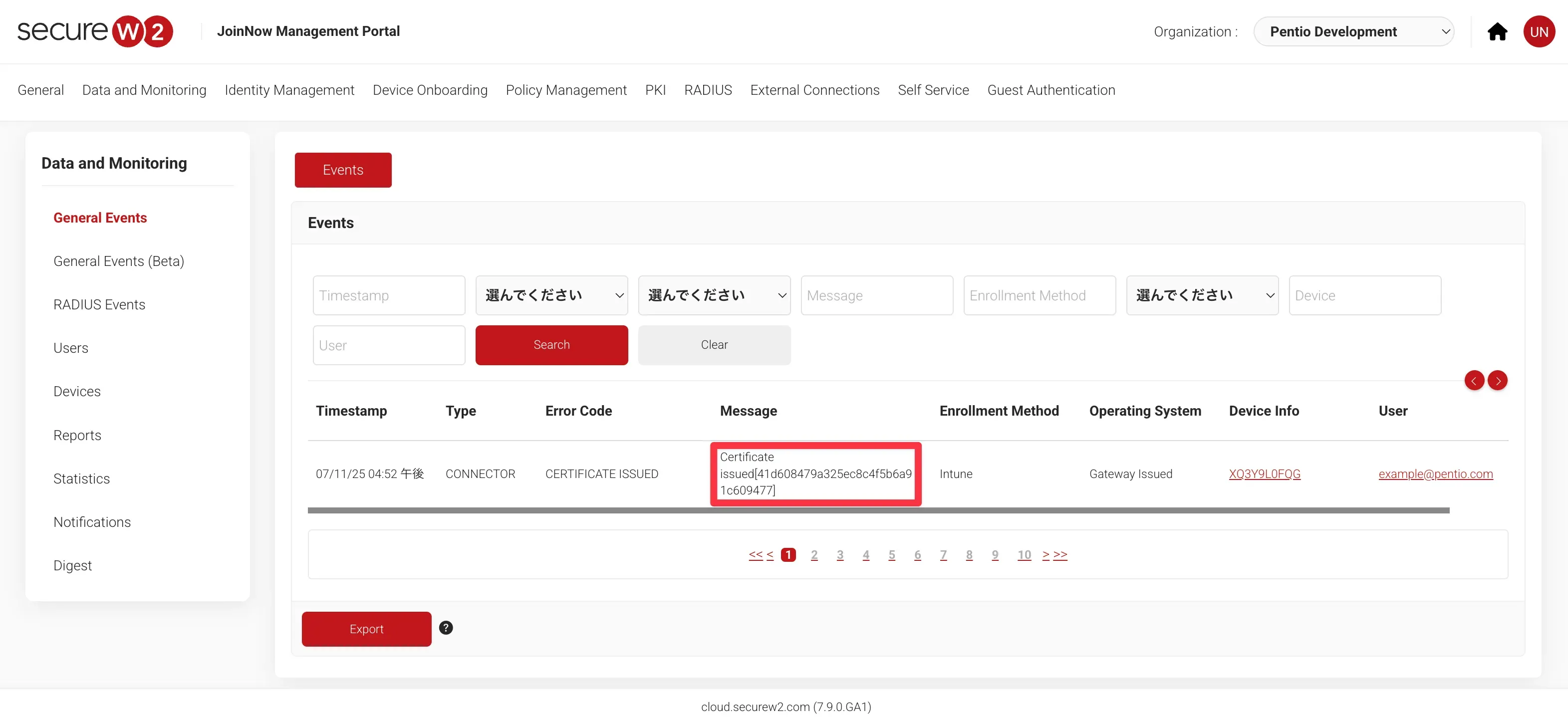

SecureW2にログインした後、[ General Events ]にアクセスします。

SecureW2が発行した証明書のシリアル番号が、手順1で確認した証明書のものと一致していることを確認します。

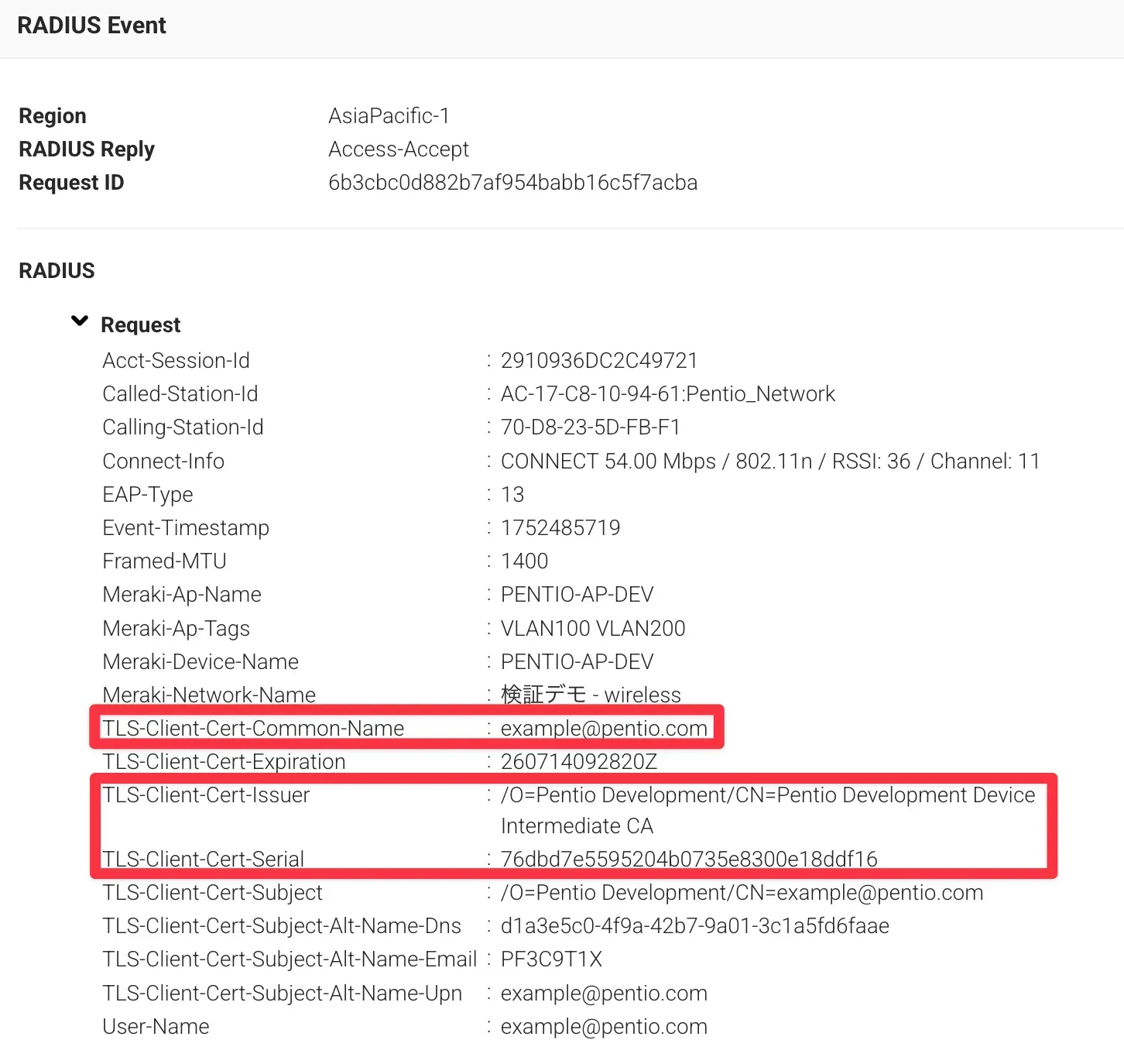

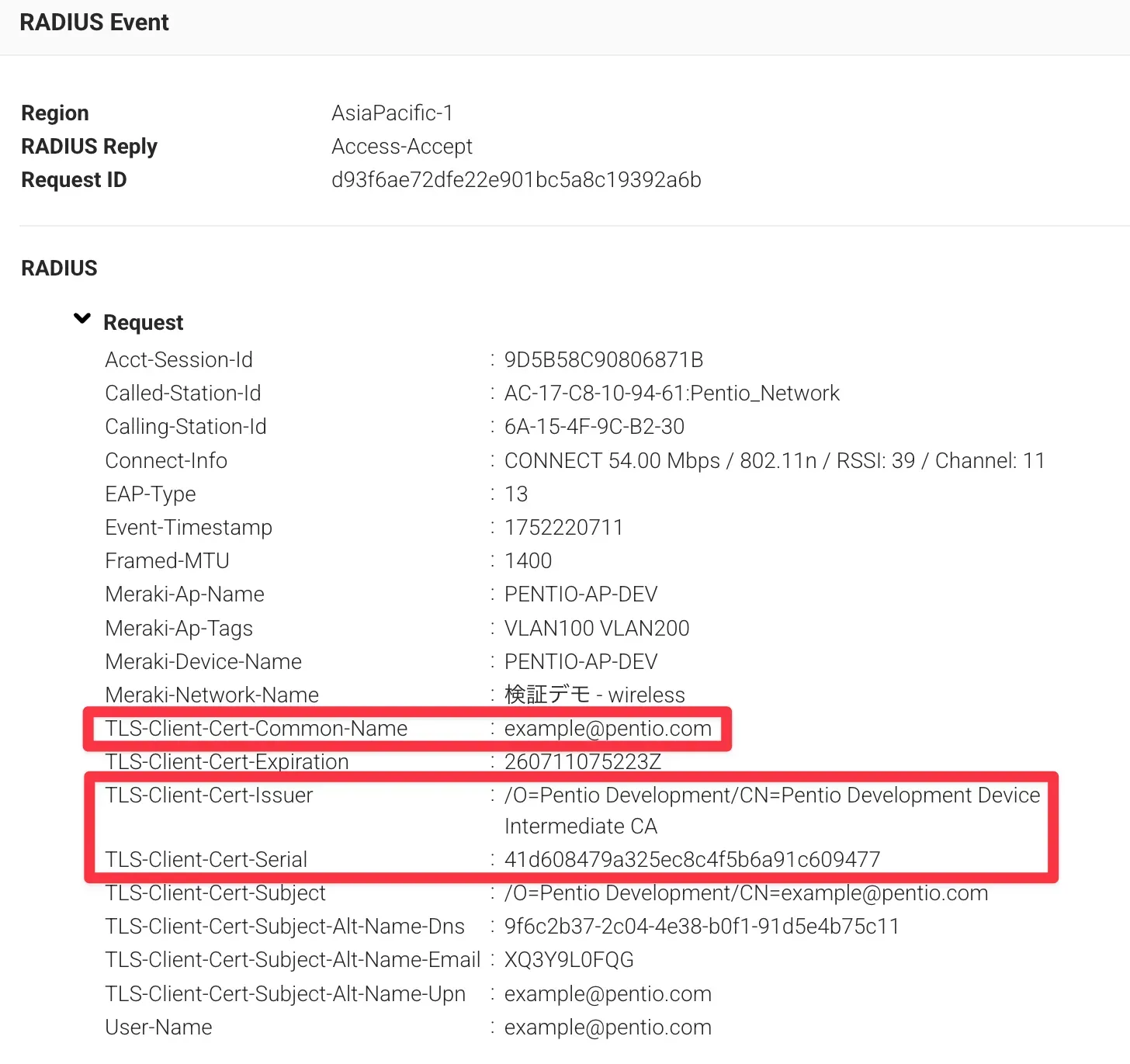

- [ RADIUS Events ]にアクセスし、無線認証が行われた際のログを確認します。

認証に使われた証明書のCommon-Name、発行元、シリアル番号が、手順3で確認したものと一致していることを確認します。

iOS

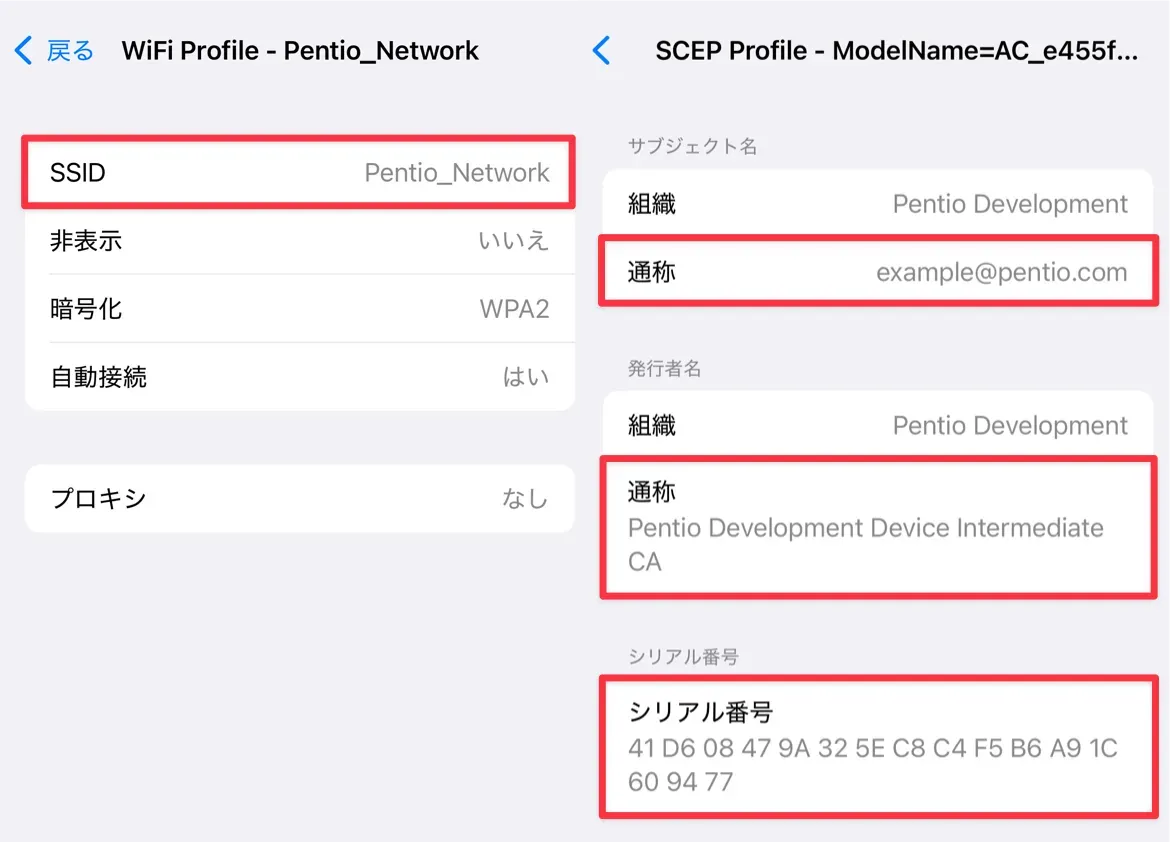

-

検証機の[設定]>[一般]>[VPNとデバイス管理]>

モバイルデバイス管理 >[MDM Profile]>[詳細]を開き、Wi-FiのプロファイルのSSIDと、SCEP証明書のサブジェクト名、発行者名、シリアル番号を確認します。

-

証明書を使って無線LANに接続できることを確認します。設定の画面から[ Wi-Fi ]を開き、配布されたWiFiプロファイルと同じ名前のSSIDをタップします。

-

接続が確認できました。

-

SecureW2にログインした後、[ General Events ]にアクセスします。

SecureW2が発行した証明書のシリアル番号が、手順1で確認した証明書のものと一致していることを確認します。

- [ RADIUS Events ]にアクセスし、無線認証が行われた際のログを確認します。

認証に使われた証明書のCommon-Name、発行元、シリアル番号が、手順1で確認したものと一致していることを確認します。

おわりに

本記事では、無線LAN(802.1X認証 / EAP-TLS)に接続するためのクライアント証明書を、SecureW2で発行し、Microsoft Intuneを通じて管理対象デバイスへ自動配布する設定を検証しました。その結果、WindowsおよびiOSデバイスにおいて無線LAN接続が正常に行えることを確認しました。

SecureW2とIntuneを組み合わせることで、異なるOSを利用する複数デバイスを包括的に管理でき、認証局・証明書運用の負荷を大幅に削減できます。証明書の取得や更新をユーザーが意識する必要がなくなるため、管理者の工数削減とユーザー体験の向上、さらに認証強度の強化を同時に実現可能です。

また、多くの組織では既にWindows端末のみをIntuneで管理しているケースが見られます。この場合でも、iPhone・Android・macOSなどを追加管理対象とすることで、既存の運用フローを崩さずに証明書配布や端末管理を拡張できます。こうした背景から、多様なデバイス環境においてセキュリティ強化と効率化を求める組織にとって、本ソリューションは非常に有用であると言えるのではないでしょうか。

構成の特徴

- SecureW2の柔軟性

- クラウドPKI機能で証明書の発行、更新、失効を一元管理

- MDMとのSCEP連携やACME連携による効率的な証明書配布

- Microsoft IntuneのOS対応力

- Windows、macOS、iOS、Androidなど主要OSを幅広くサポート

- OSごとにMDMを契約する必要がなく、すべてのOSを一元管理が可能

- 高度なセキュリティと運用効率

- 証明書配布の自動化により管理者とエンドユーザーの運用負荷を軽減

- 組織が管理するデバイスのみ証明書を受取可能なためネットワーク接続機器の信頼性向上

- SecureW2の高可用性のクラウドRADIUSサービスで安全な接続を実現

以上で「Microsoft Intuneで無線LAN認証用のSCEP証明書を自動配布する」検証レポートを終わります。

本記事で登場した製品

SecureW2

- 証明書の発行・更新・失効を含むPKIのライフサイクルをクラウドで管理できるサービスです

- MDMとのSCEP連携・ACME連携によって組織が管理する端末にサイレントで証明書を自動発行・配布します

- VPNやWi-Fiの認証を統合するメンテナンスフリーのクラウド型RADIUSサービスを非常に高い可用性で提供します

Microsoft Intune

- 組織が所有するデバイスとエンドユーザーが所有するデバイスを管理でき、様々なOSに対応しているMDMサービスです

- 例: Windows、macOS、iOS / iPadOS、Android

- アプリケーション・デバイス構成設定を遠隔から配布、管理者による一括管理を実現します

- デバイス状態に基づいたコンプライアンス状態の評価を提供します

*本サイトに掲載されている製品またはサービスなどの名称及びロゴは、各社の商標または登録商標です。