Cisco Meraki MRの802.1X 無線認証にクラウドRADIUS(SecureW2)を利用する

ペンティオオリジナル記事

BUFFALO AirStation Proの802.1X 無線認証にクラウドRADIUS(SecureW2)を利用する

今回は株式会社バッファロー様にご協力いただき、法人向け無線アクセスポイントであるAirStation ProシリーズのWAPM-AXETRをご提供いただきましたので、弊社が提供するクラウド型認証ソリューションのSecureW2との連携について検証を行いました。本記事では下記テーマについて検証レポートをまとめておりますので、これからAirStation Proの導入をお考えの方や、クラウドRADIUSによるEAP-TLS(クライアント証明書認証)にご関心がある方はぜひ最後までご覧ください。

検証テーマ

- AirStation Proの無線認証にSecureW2のRADIUSサーバーを利用する

クラウドRADIUS

クラウドRADIUS(Cloud

Radius)とは、クラウド型で提供されているRADIUSサービスのことを指します。SecureW2の提供するクラウドRADIUSは、無線LAN機器認証で利用するEAP-TLS証明書や、VPN機器認証で利用するSSL証明書に、相互の認証判定を提供します。詳しくは

クラウドRADIUS紹介ページ

をご覧ください。

ペンティオでは、Cisco Meraki、Juniper Mist、Aruba、

Extreme Networks、Ubiquiti UniFi、ACERA、

YAMAHA、FortiAP Wi-Fi、 Panasonic AIRRECT、

BUFFALO AirStation Pro

などの各種無線APとSecureW2の連携を検証しております。

SecureW2検証・設定手順一覧

AirStation Proのご紹介

今回は無線アクセスポイントのAirStation ProシリーズのWAPM-AXETRをお借りして動作検証を行いました。 機器のスペックやその他製品の詳細情報は株式会社バッファロー様の製品情報をご覧ください。

WAPM-AXETRは、Wi-Fi 6Eに対応したエンタープライズ向け無線LANアクセスポイントであり、快適な高速通信と高い安定性を求めるオフィスや学校、医療機関などに適したモデルです。6GHz帯の活用により混雑の少ない広帯域を確保でき、WPA3 / Enterpriseを用いたセキュアな無線LAN環境を構築できます。また、クラウド型ネットワーク管理サービス「キキNavi」と組み合わせることで、設定管理、状態監視、電波最適化、ファームウェア更新などを遠隔から一元的に実施でき、多拠点ネットワークの運用負荷を大幅に軽減できます。

また、WAPM-AXETRは内部RADIUS機能を備えており、EAP証明書をアップロードすることでEAP-TLSを利用することも可能です。これにより、小規模構成やシンプルなネットワークにおいても、証明書ベースの高セキュリティな無線LANを容易に導入できます。一方、企業規模の拡大やネットワークセキュリティの厳格化により、証明書の自動発行・自動失効、クライアント端末へのゼロタッチ配布など、証明書ライフサイクル全体を統合的に運用したい というニーズも高まりつつあります。

このような高度な証明書運用が求められるケースでは、SecureW2が提供するクラウドRADIUSおよびマネージドPKIサービスをWAPM-AXETRと組み合わせることで、証明書のライフサイクル管理を実現し、より包括的なPKI基盤を構築できます。これにより、キキNaviによるアクセスポイントのクラウド管理と、SecureW2によるPKI / RADIUS基盤が補完的に機能し、組織全体のネットワークセキュリティと運用効率を高いレベルで両立させることが可能になります。

前提条件

- SecureW2の管理者アカウントをお持ちであること

- SecureW2のネットワークポリシーを作成済みであること

- クライアントPCにSecureW2発行のクライアント証明書の配布・登録が完了していること

- キキNaviの管理者ユーザーをお持ちであること

- キキNaviにAPを登録していること

動作概要

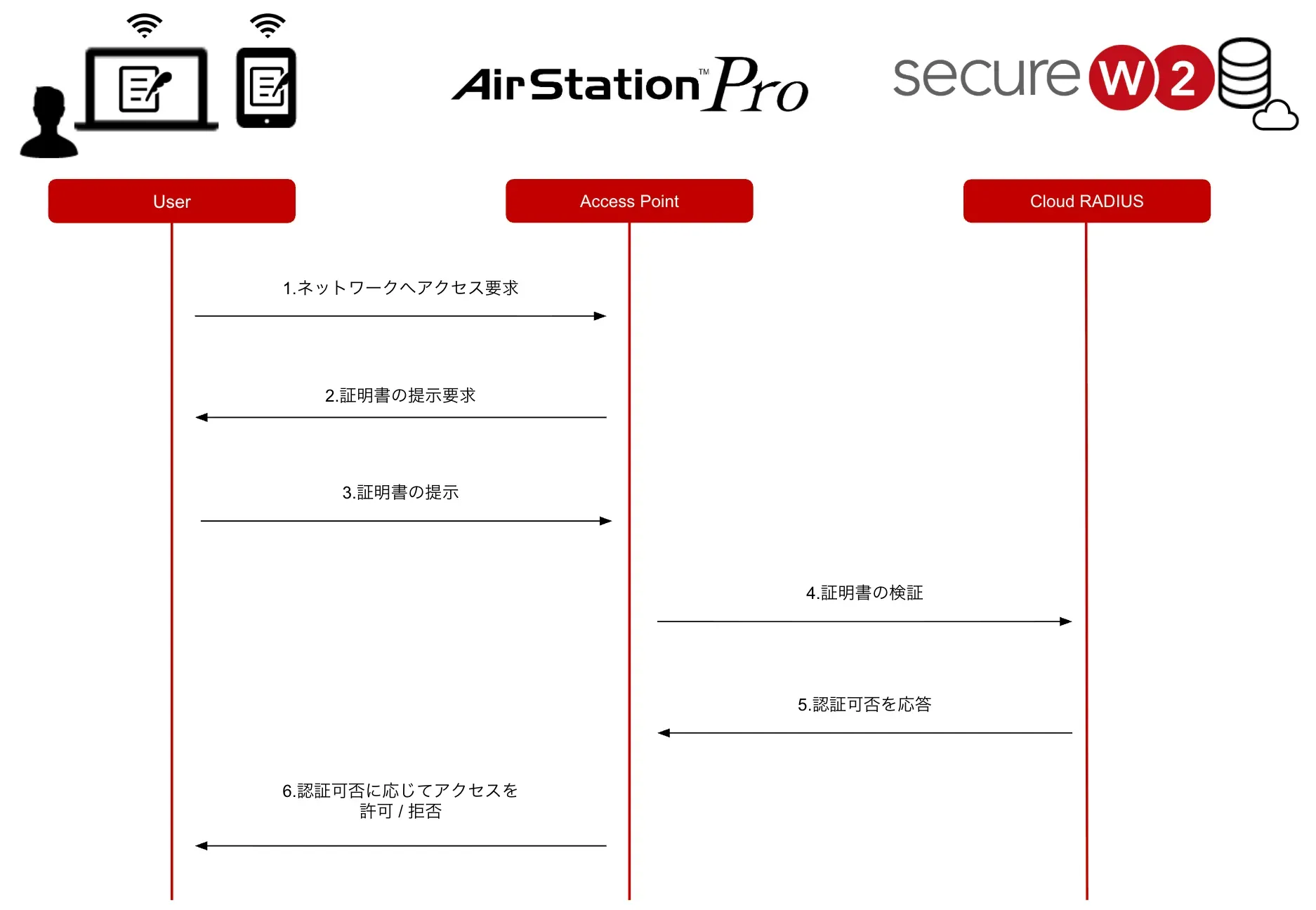

IEEE802.1Xは以下の図のようなシーケンスに従って認証を行います。

EAP-TLS認証では認証情報にID / パスワードではなく、クライアント証明書を用いることが特徴です。

EAP-TLS認証の流れは次のとおりです。

- ユーザーがアクセスポイントに対してネットワークのアクセスを要求

- アクセスポイントがユーザーにクライアント証明書の提示を要求

- ユーザーはアクセスポイントに対して適当なクライアント証明書を提示

- アクセスポイントはSecureW2に対してクライアント証明書の検証要求を行う

- SecureW2がクライアント証明書を検証し、認証結果をアクセスポイントに返す

- アクセスポイントは受け取った認証可否に従い、ユーザーのネットワークアクセスを許可または拒否する

このようにIEEE802.1XのEAP-TLS認証を行うことで、社内ネットワークへの不正な端末やユーザーによるアクセスを排除し、ID / パスワードを利用したネットワークのアクセス管理に比べより強固なセキュリティを実現できます。 加えて、RADIUSサーバーとしてActive DirectoryやIDaaSであるOneLogin, Okta などを利用する場合と比べて、重要なIdPにログインするためのID / パスワードをネットワークに流さないことも組織全体のセキュリティを向上させます。

なお、RADIUS を用いた 802.1X 認証環境において利用されることのある追加機能として、RadSec(RADIUS over TLS)やDynamic VLAN(RADIUS 属性による VLAN 割り当て)がありますが、WAPM-AXETRの管理画面および今回の検証範囲では、これらに関連する設定項目や挙動を確認することはできませんでした。本記事では、RADIUS 通信自体は標準的な構成とし、EAP-TLSを用いた802.1X認証動作を中心に検証を行っています。

作業詳細

主な作業内容は、AirStation ProとSecureW2でそれぞれ次のとおりです。

基本的なAirStation ProとSecureW2の無線アクセスポイント利用設定を行うだけで簡単にSecureW2をクラウドRADIUSサーバーとしてご利用いただけます。

基本的なAirStation ProのSSID設定

SecureW2のクラウドRADIUSをAirStation Proで参照するように設定します。

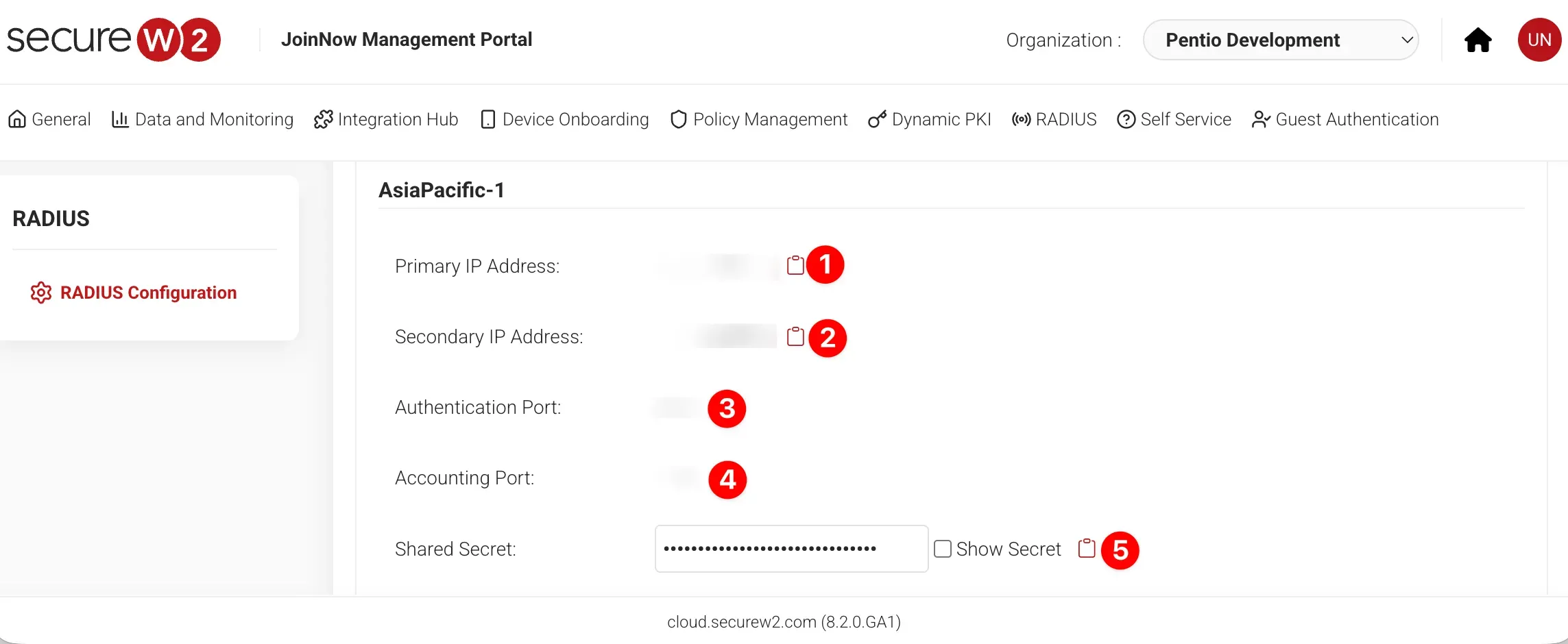

設定を始める前にSecureW2の以下の画像の情報(IPアドレス、ポート番号、シークレット)を控えておいてください。実際の値は管理コンソールのRADIUS Configurationからご確認いただけます。

補足

2023年11月より、クラウドRADIUS AsiaPacific-1リージョンの無償提供が開始されました。これにより従来のサーバーよりも地理的距離が近くなるため、レイテンシの向上と高速な通信レスポンスを実現できます。そのため、ペンティオではAsiaPacific-1リージョンをプライマリRADIUSサーバーとして設定することを推奨しております。詳しくはこちらをご覧ください。

-

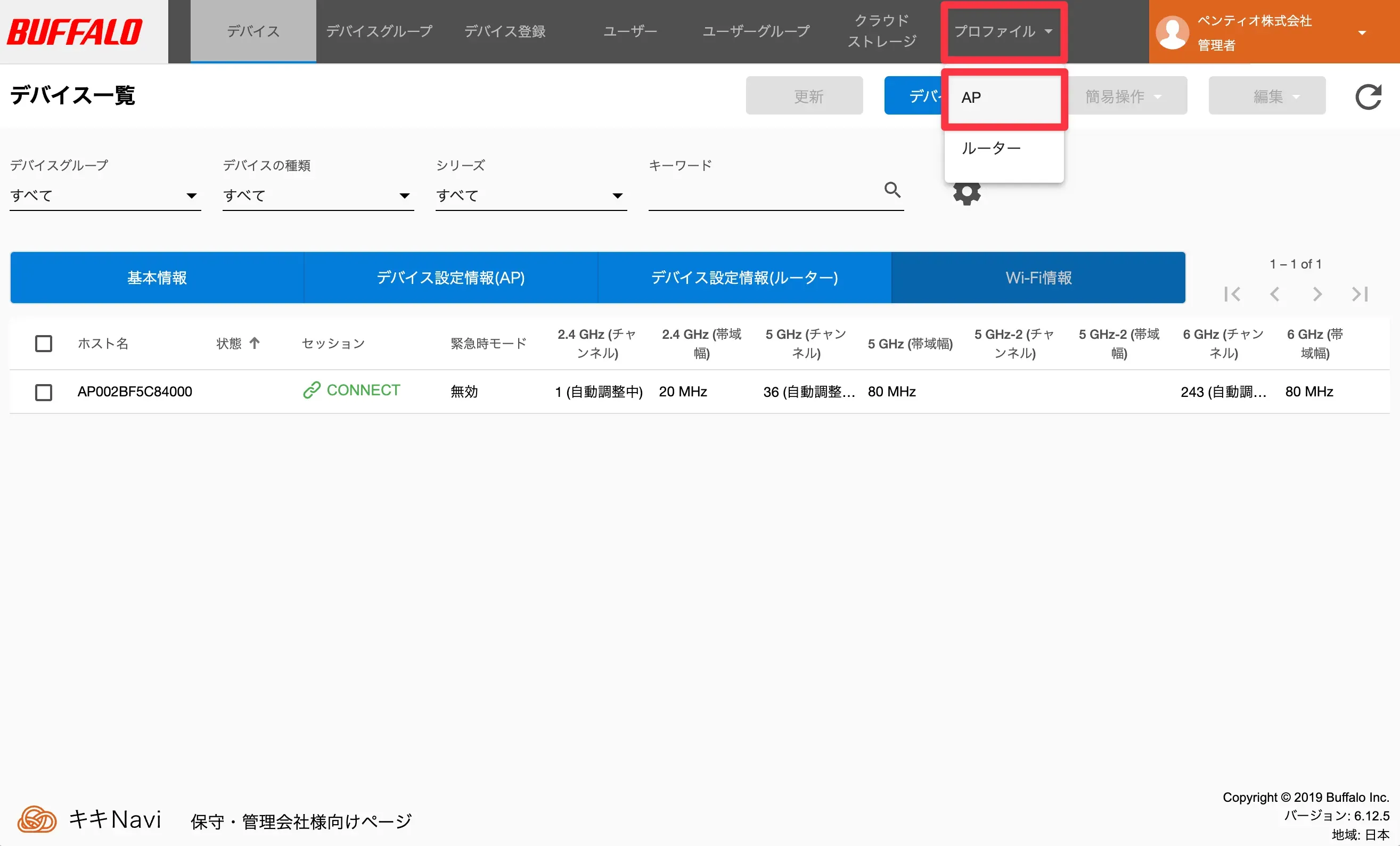

キキNaviに管理者権限でログインし、プロファイル > AP をクリックします。

-

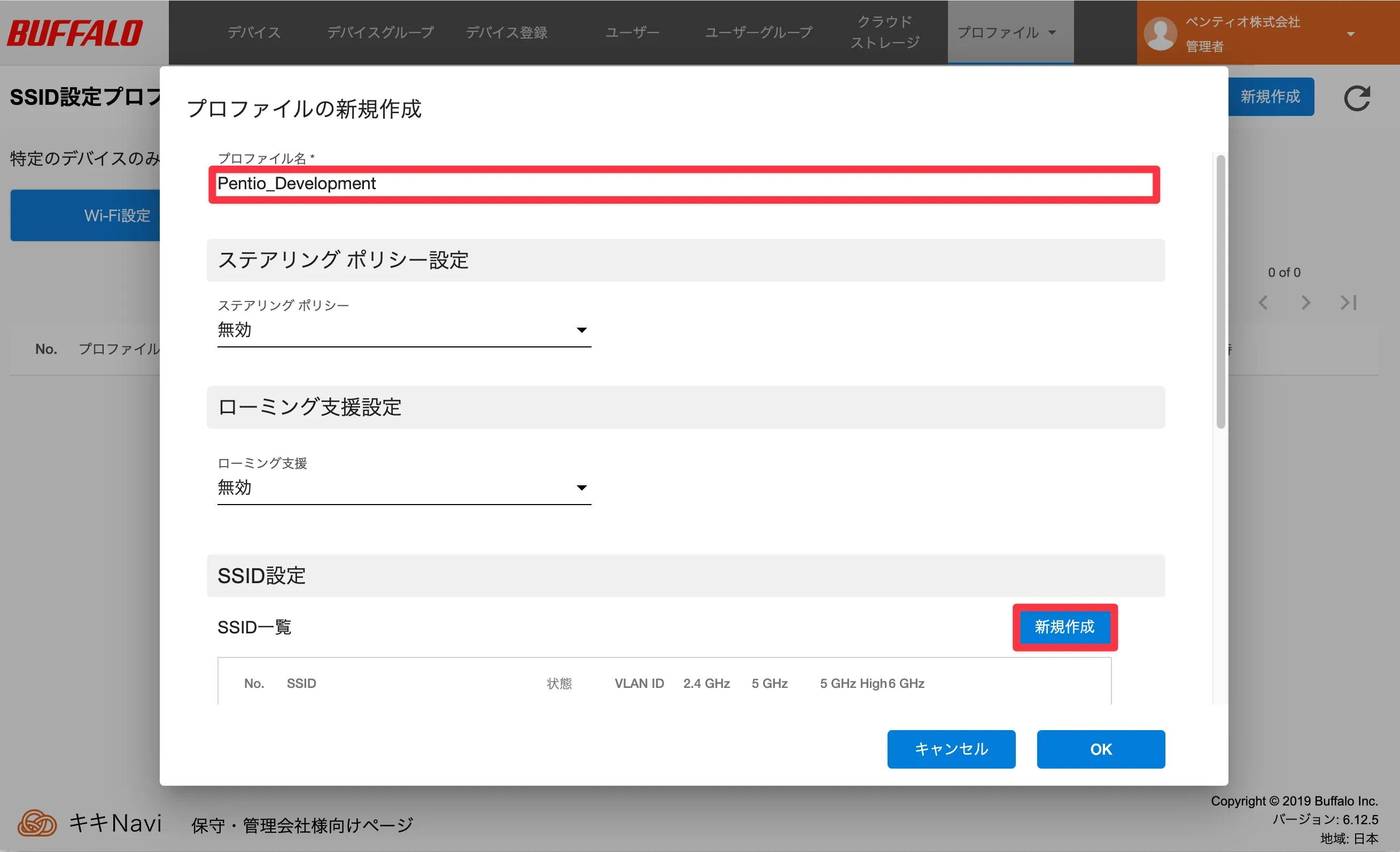

SSID設定 > 新規作成 をクリックしてください。

-

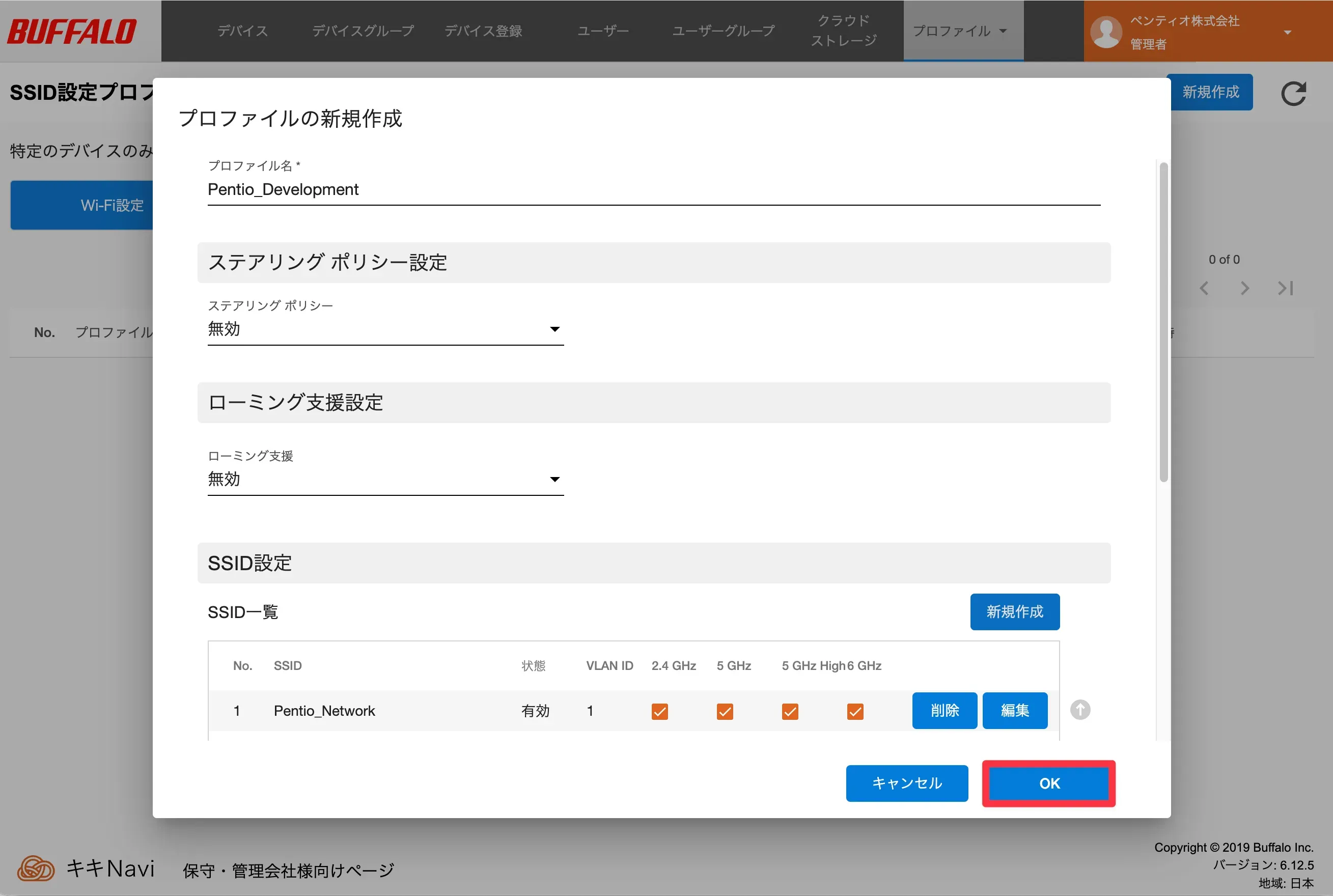

プロファイル名を入力し、SSID一覧右にある 新規作成 をクリックします。

-

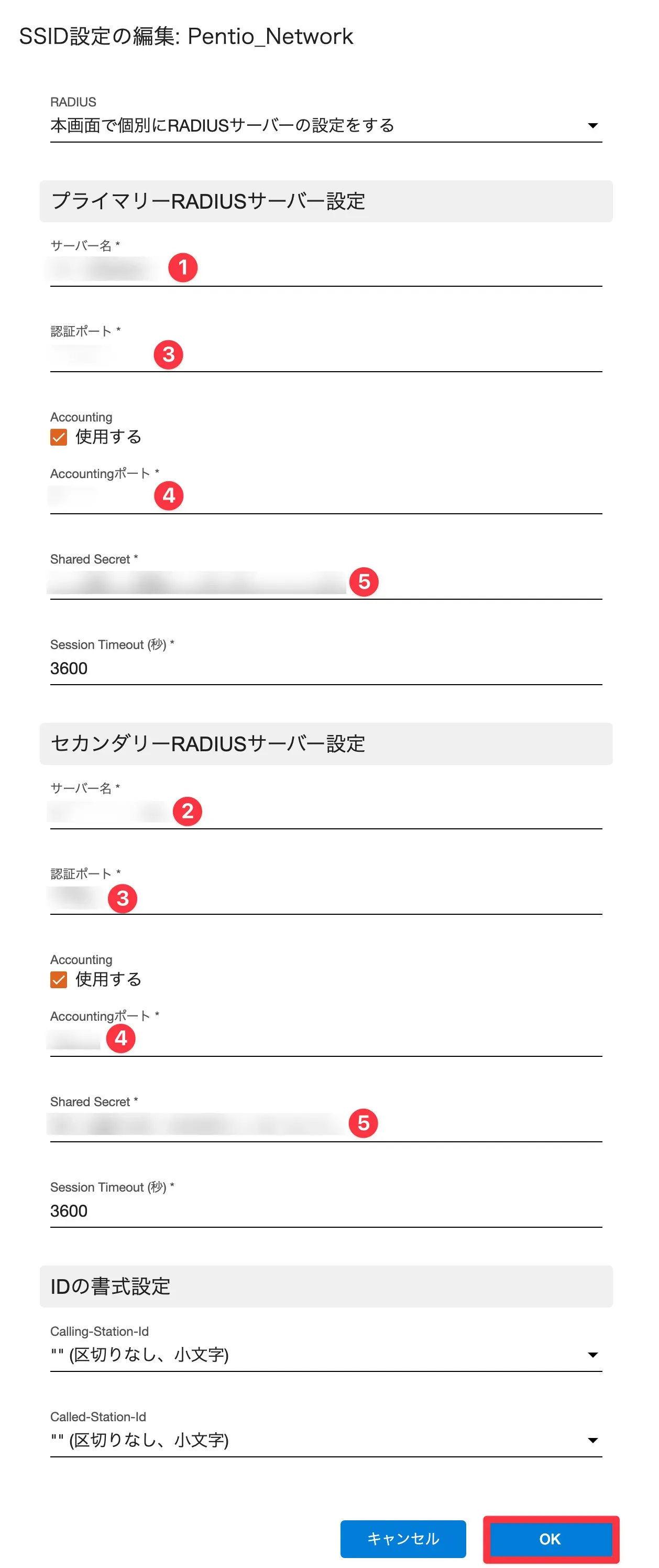

以下のように設定し、RADIUSの項目は 本画面で個別にRADIUSサーバーの設定をする を選択します。

-

以下の表のように設定を行います。設定が完了したら OK をクリックしてください。

項目名

設定値

(プライマリ)サーバー名

SecureW2のPrimary IP Address①

(プライマリ)認証ポート

SecureW2のAuthentication Port③

(プライマリ)Accountingポート

SecureW2のAccounting Port④

(プライマリ)Shared Secret

SecureW2のShared Secret⑤

(セカンダリ)サーバー名

SecureW2のSecondary IP Address②

(セカンダリ)認証ポート

SecureW2のAuthentication Port③

(セカンダリ)Accountingポート

SecureW2のAccounting Port④

(セカンダリ)Shared Secret

SecureW2のShared Secret⑤

-

OKをクリックします。

-

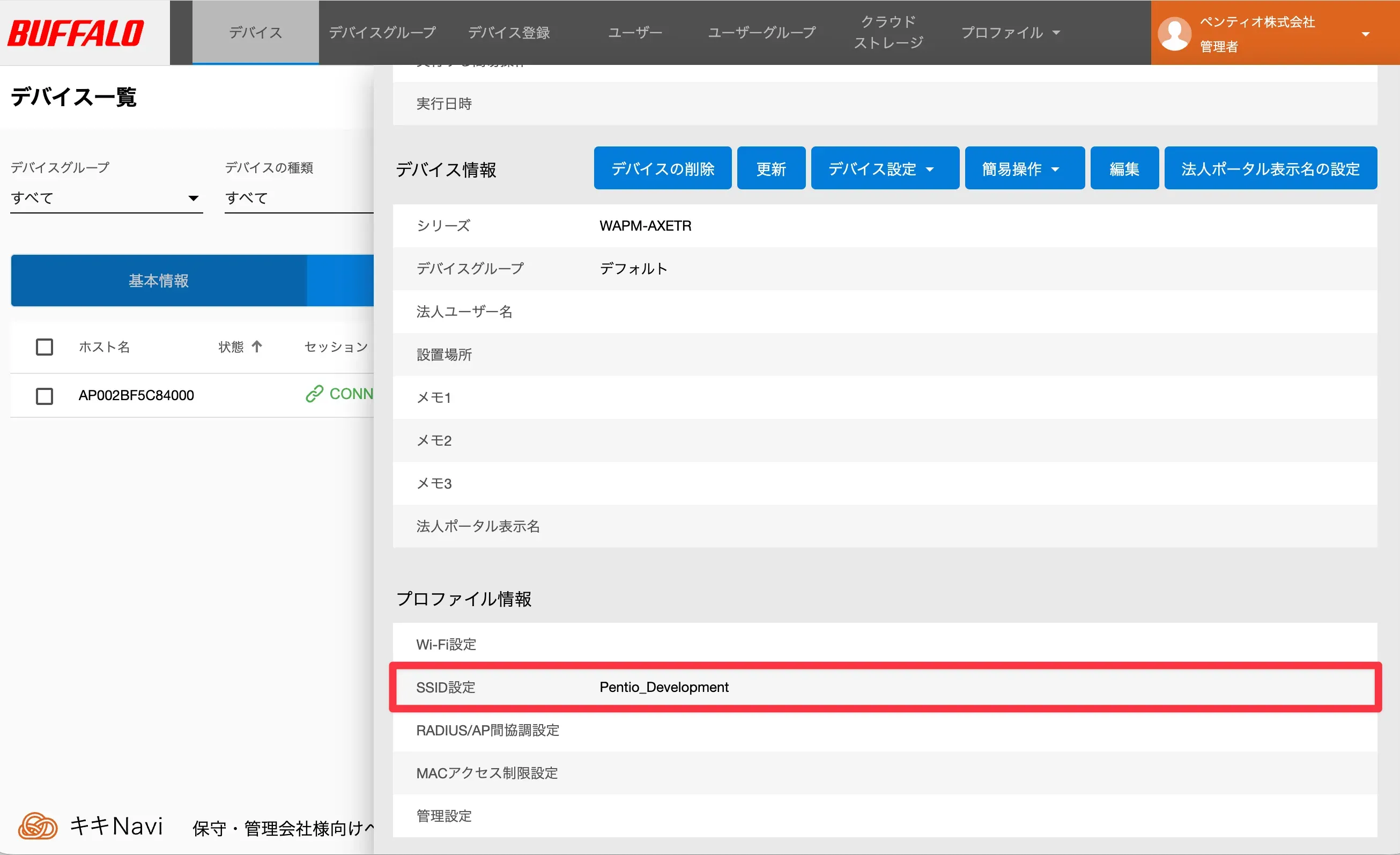

デバイス一覧に戻り、管理APをクリックします。

-

デバイス設定 > プロファイルの割り当て をクリックします。

-

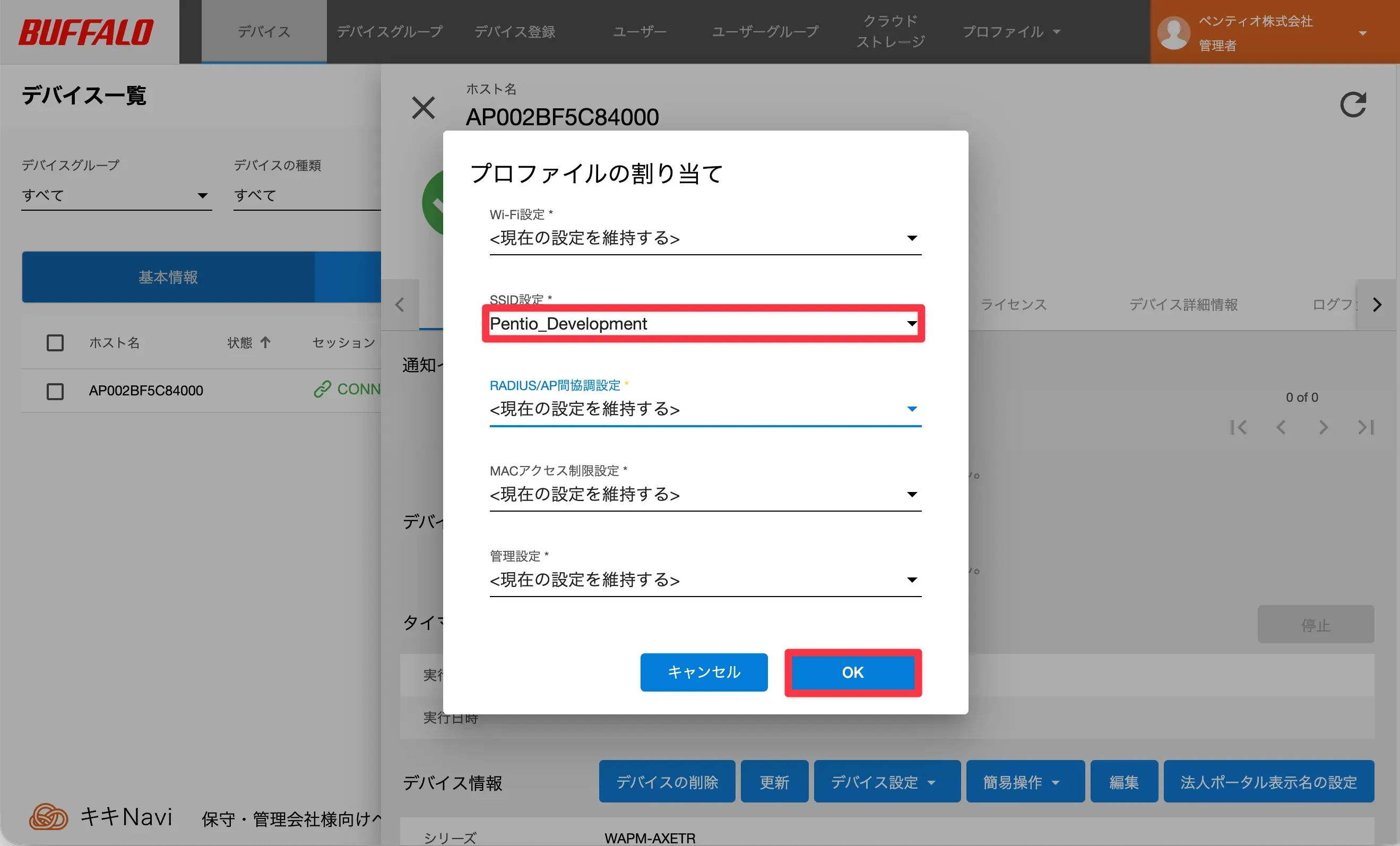

SSID設定に先ほど作成したプロファイルを割り当て、OK をクリックします。

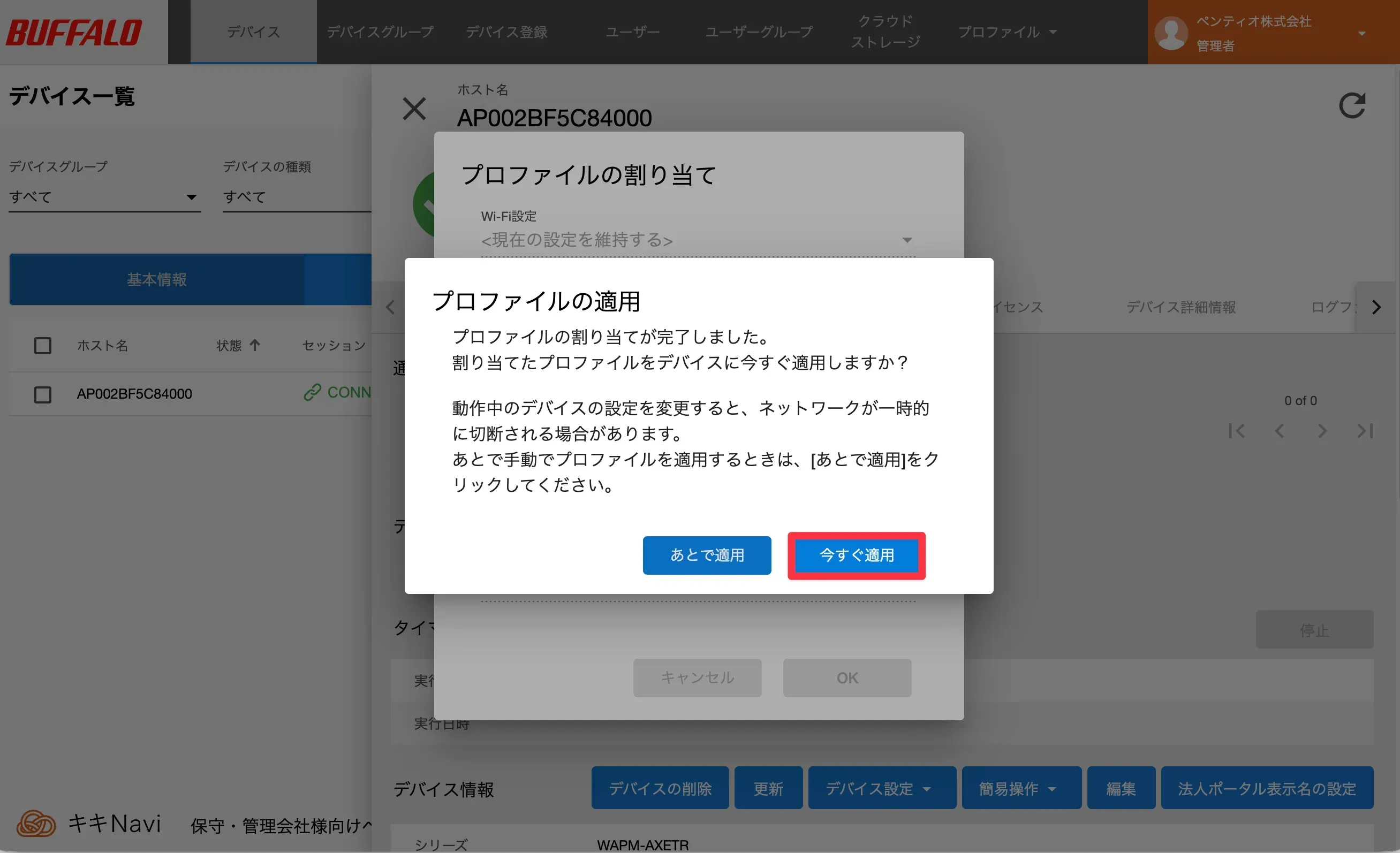

- 今すぐ適用 をクリックします。

-

プロファイル情報を確認し、適用されていることが確認できました。

以上で基本的なAirStation ProのSSID設定が完了です。

動作確認

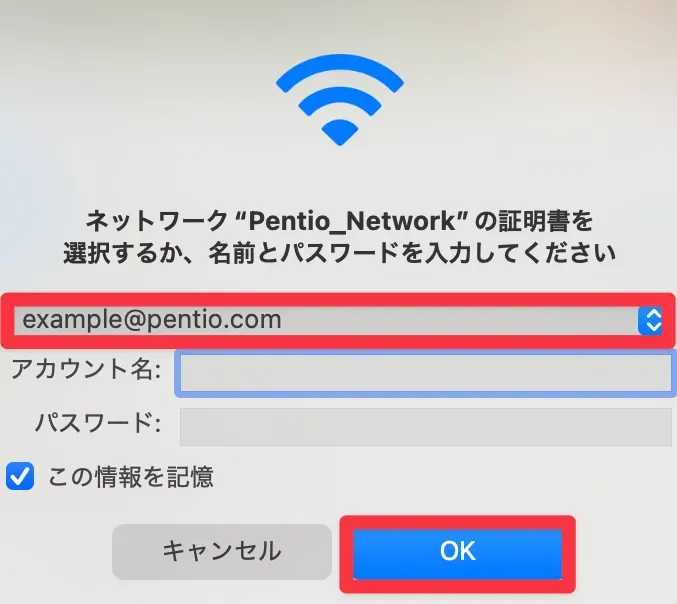

以上の設定を終えたところで、MacBook Proを使用して動作確認を行いました。今回はWi-Fiの接続設定や証明書の配布を手作業で行っていますが、Microsoft Intune、Jamf ProなどのMDM(モバイルデバイス管理)製品とSecureW2を連携しておくと、これらも自動化することができます。

-

Wi-Fi一覧から先ほど作成したSSIDのWi-Fiを選択します。

-

証明書の選択画面が出てきたら、認証に使用する証明書を選択し、OKをクリックします。

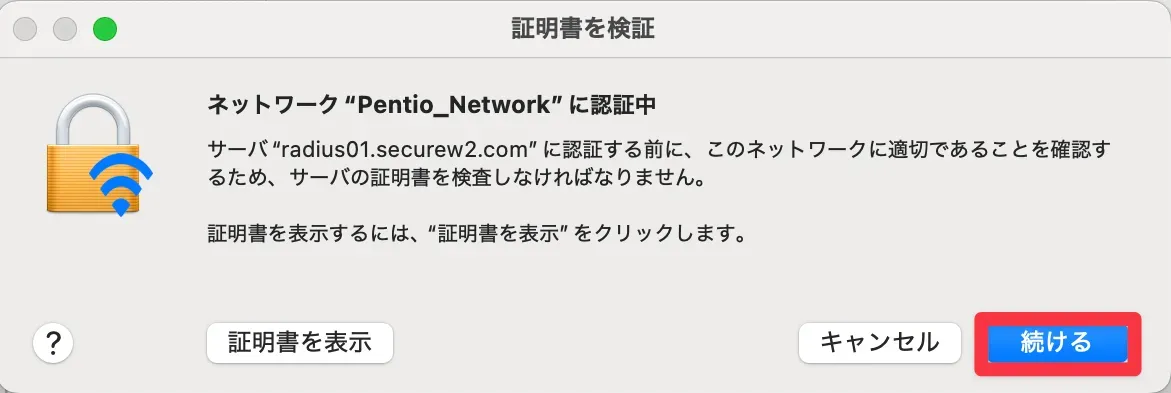

-

以下のようなウィンドウが表示されたら、続けるをクリックします。

-

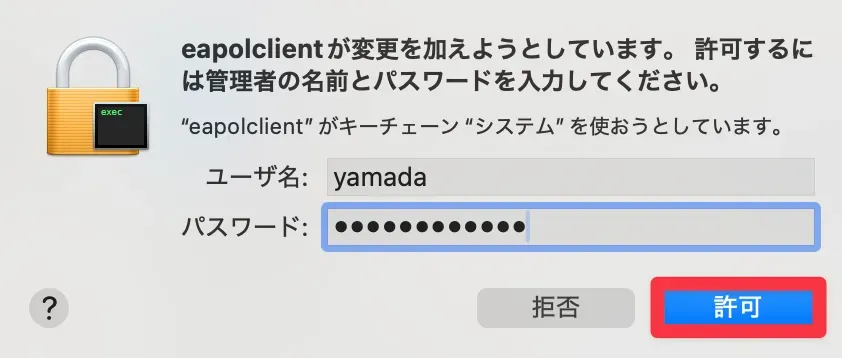

以下のようなウィンドウが表示されたら、PC管理者のユーザー名とパスワードを入力して許可します。

-

作成した無線LANへの接続ができたことが確認できました。

-

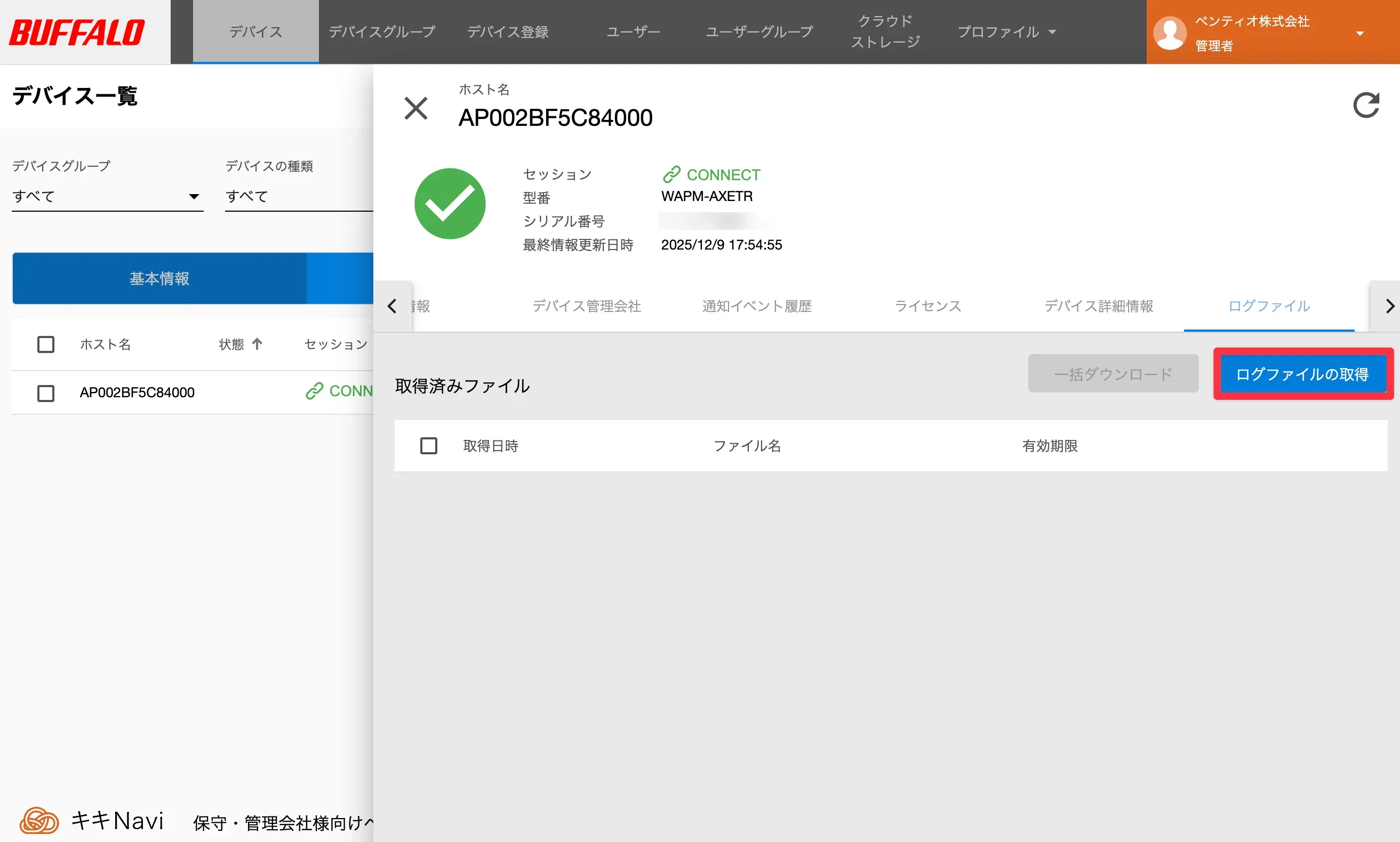

キキNaviではログファイルを取得できるので、ログファイルの取得 をクリックし、csvファイルをダウンロードします。

-

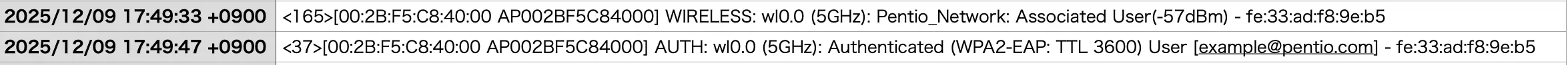

csvファイルでも接続成功ログが確認できました。

-

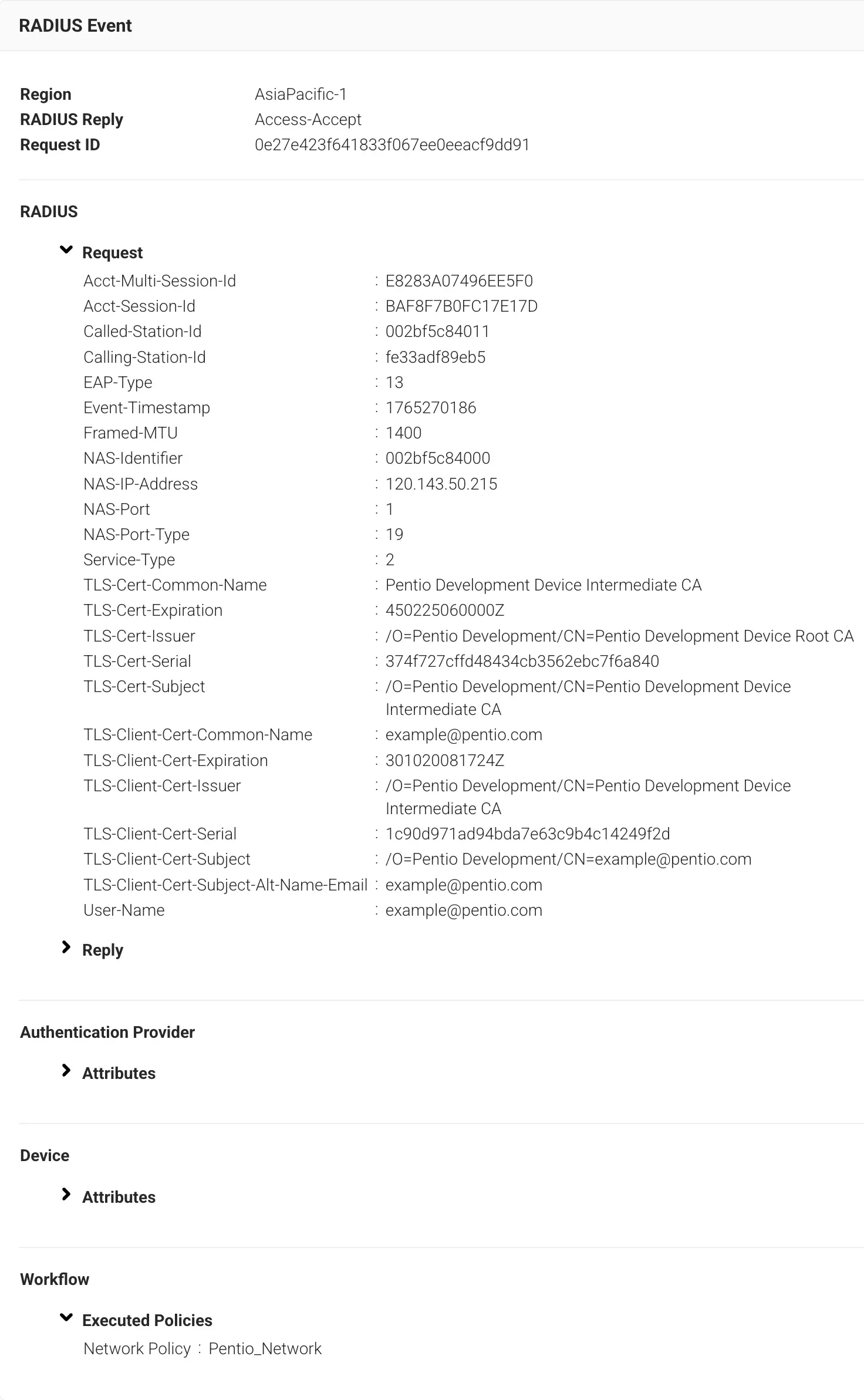

SecureW2でもRADIUS認証の成功を確認できました。

おわりに

今回の検証では、BUFFALO AirStation Proシリーズ WAPM-AXETRの無線LAN認証にSecureW2のRADIUSサーバーを利用し、SecureW2から発行されたクライアント証明書によるIEEE802.1XのEAP-TLS認証が正常に動作することを確認しました。

AirStation Proは、Wi-Fi 6E対応の高速通信に加え、クラウド管理サービス「キキNavi」との組み合わせによって、複数拠点のAP設定・監視を一元化できる点が大きな特長です。特に、遠隔管理や運用効率を重視する企業・教育機関・医療機関にとって、これらの機能はネットワーク運用負荷を大きく軽減する有効な手段となります。一方で、AP単体では証明書管理機能を持たないため、ネットワークセキュリティの強化やパスワードレス化に向けた証明書運用基盤を構築するには、外部PKIや外部RADIUSとの連携が欠かせません。

そこで、SecureW2のマネージドPKIおよびクラウドRADIUSを組み合わせることで、高度な証明書ライフサイクル管理とEAP-TLS認証をクラウドベースで実現できます。キキNaviによるAP管理と、SecureW2による証明書発行・失効の自動化を併用することで、運用コストを抑えつつ強固な無線セキュリティを提供でき、拠点拡大やリモートワークへの対応といった将来的なIT環境の変化にも柔軟に対応可能です。

AirStation ProとSecureW2の組み合わせは、単なる無線接続の安定性向上にとどまらず、「セキュリティ強化」「クラウド管理」「運用効率」を統合的に実現する次世代ネットワーク基盤の構築に最適です。802.1X / EAP-TLSの導入や、証明書ベース認証の運用を検討されている方は、ぜひ、BUFFALO AirStation ProとSecureW2の導入を併せて検討してみてはいかがでしょうか。以上で「BUFFALO AirStation Proの802.1X 無線認証にSecureW2のクラウドRADIUSを利用する」検証レポートを終わります。

参考

本検証で使用した機種のスペックシート

WAPM-AXETR | WAPM-AX4R | WAPS-AX4 | |

|---|---|---|---|

伝送方式 | CCK、DSSS、OFDM、OFDMA、MIMO | ||

周波数範囲(チャンネル) |

6GHz:5955MHz~6415MHz (191~283ch) |

5GHz:5180MHz~5720MHz( 36 / 40 / 44 / 48 / 52 / 56 /

60 / 64 / 100 / 104 / 108 / 112 / 116 / 120 / 124 /

128 / 132 / 136 / 140 / 144ch ) | |

セキュリティー | WPA3 Personal、WPA2/WPA3 Personal、WPA3 Enterprise、WPA2/WPA3 Enterprise、WPA3 Enterprise 192-bit Security、WPA2 Personal(WPA2-PSK AES)、WPA/WPA2 Personal(WPA/WPA2 mixed mode-PSK AES/TKIP)、WPA2 Enterprise(WPA2-EAP AES)、WPA/WPA2 Enterprise(WPA/WPA2 mixed mode-EAP AES/TKIP)、Enhanced Open、Any接続拒否、プライバシーセパレーター、MACアドレスフィルター | ||

アンテナ | 内蔵 レーダー波監視用アンテナ×1 BT(Bluetooth)×1 | 外部(External) 送受信(Tx / Rx):2 レーダー波監視用アンテナ×1(内蔵) | 内部(Internal) 送受信(Tx / Rx):2 |

Wi-Fiストリーム数 | 6GHz:2×2 | 5GHz:2×2 2.4GHz:2×2 | |

無線端末最大接続台数 | 768台(6GHz:256 / 5GHz:256 / 2.4GHz:256) | 256台(5GHz:128 / 2.4GHz:128) | 128台(5GHz:64 / 2.4GHz:64) |

最大消費電力 | 32.0W | 16.3W | 10.6W |

外形寸法(幅×高さ×奥行) | W275×H275×D75mm | W175×H200×D45mm | W110×H150×D35mm |

質量 | 1510g | 858g | 405g |

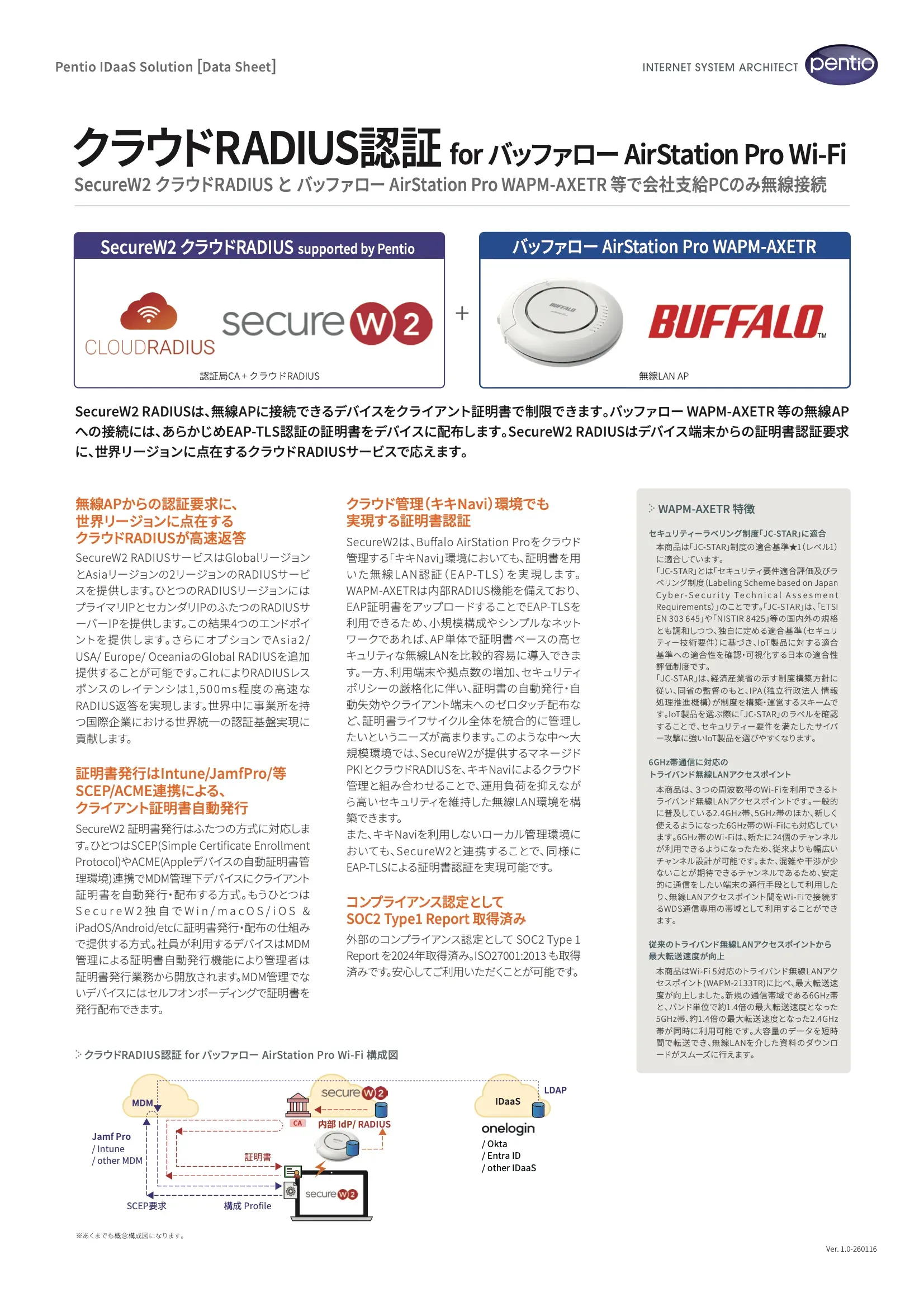

ソリューション詳細パンフレットをダウンロード

この資料でわかること

- バッファロー AirStation Pro WAPM-AXETRとSecureW2の連携

- バッファロー AirStation Pro WAPM-AXETRの特徴

- SecureW2クラウドRADIUSの機能