Adaptive Authenticationとは

MFA(多要素認証)などの標準の認証方法では、ユーザーがログインやリソースへのアクセスを試みる度に追加の認証を要求します。

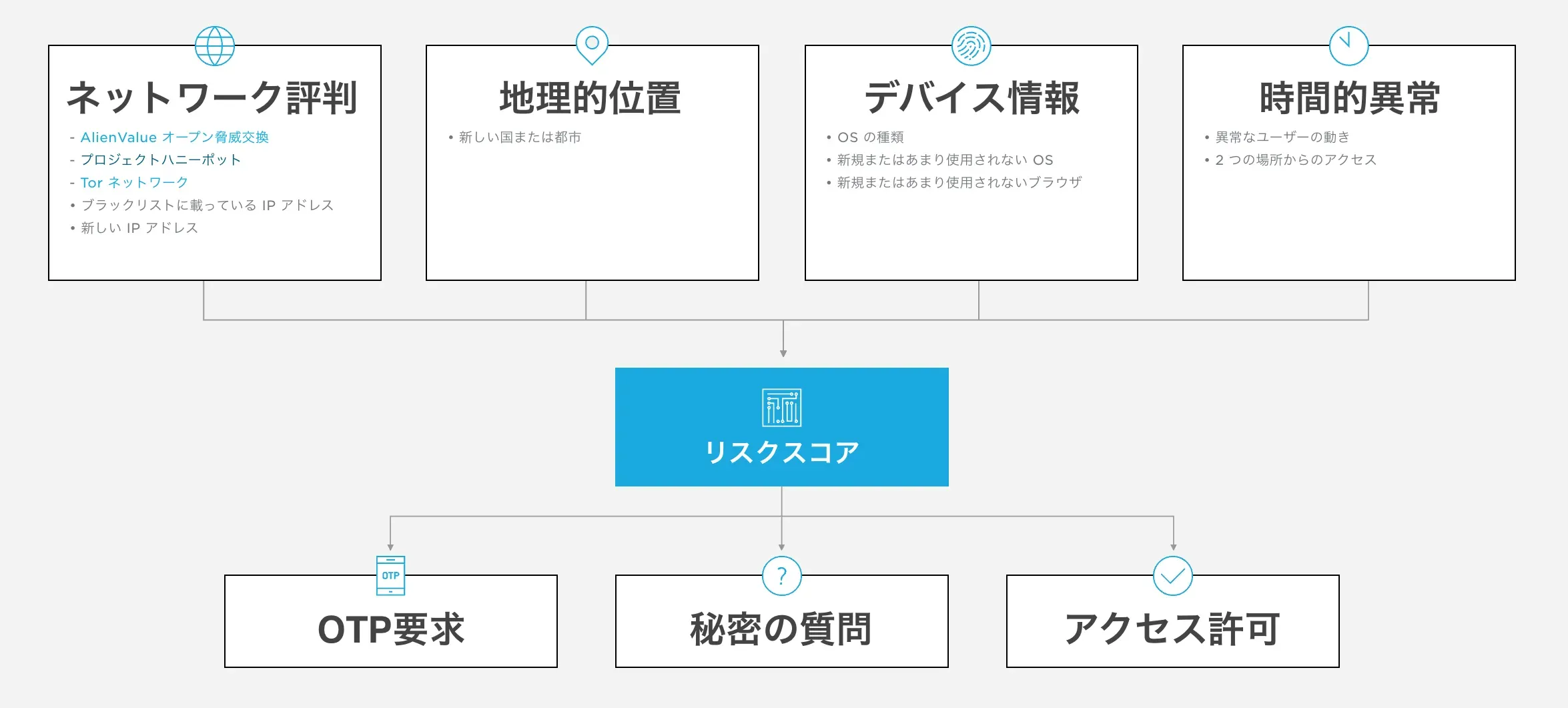

OneLogin Adaptive

Authenticationオプションは、ネットワーク・デバイス・場所・時間をAI学習でリスクを判定して、リスクレベルに応じてOTPを要求する多要素認証(MFA)機能オプションです。

OneLoginのリスクベース認証では、機械学習を使用して、ユーザーに多要素認証(MFA)を求めるかどうかを決定します。リスクの高さの判定については、ネットワーク・デバイス・場所・時間など、大きく分けて以下の4つの判定要素があります。

- ネットワークブラックリスト

- IP 知名度(AlienValue オープン脅威交換, プロジェクトハニーポット, Tor ネットワーク)

- ブラックリストに載っている IP アドレス

- ブラックリストの国

- いつもの場所(地理的位置)

- 新しい IP アドレス

- 新しい国または都市

- いつもの端末(デバイスフィンガープリンティング)

- 新しいデバイス

- OSの種類

- 新規またはあまり使用されないOS

- 新規またはあまり使用されないブラウザ

- いつもの時間帯(操作時刻)

- 普段利用しない時刻

- 異常なユーザーの動き

- 2つの場所からのアクセス

これらの判定要素はそれぞれスコア化され、スコアが高い場合にはOTPや秘密の質問が要求されるように設定することができます。スコアの基準は三段階で選択することができ、選択したスコアレベルより計算されたリスクスコアが高い場合にはユーザーに多要素認証(MFA)が要求されます。

OneLoginのAdaptive AuthenticationはMFAの機能オプションです。ご興味のある方はぜひ一度お問い合わせください。

OneLoginのAdaptive Authenticationで実現するリスクベース認証

リスクベース認証とは、ログイン時にユーザーの行動パターンと普段のユーザーの行動パターンを比較し違いがあれば追加での認証(OTPなど)を要求する認証のことです。具体的には、会社から支給された端末とは違う私物の端末からログインをしようとした際に認証を求めたり、深夜や早朝にログインをしようとした際に認証を求めるなどをすることができます。

リスクベース認証のメリットとしては、エンドユーザーの利便性を損なうことなく不正なアクセスやなりすましを防ぐことができるということが挙げられます。

実際にリスクベース認証を実現した際のログインフローは以下のとおりです。

通常の場合

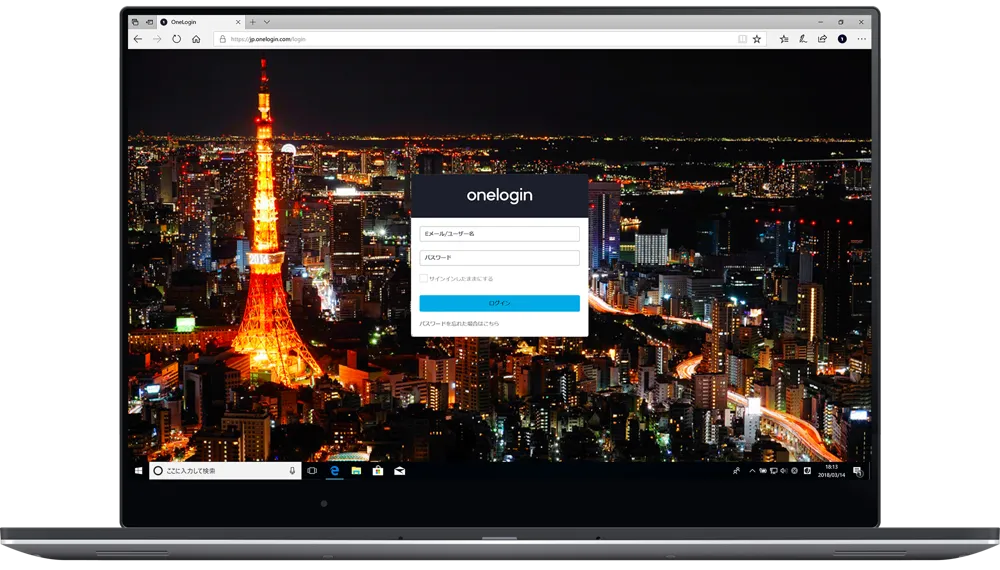

OneLoginログイン画面

ID・パスワード入力

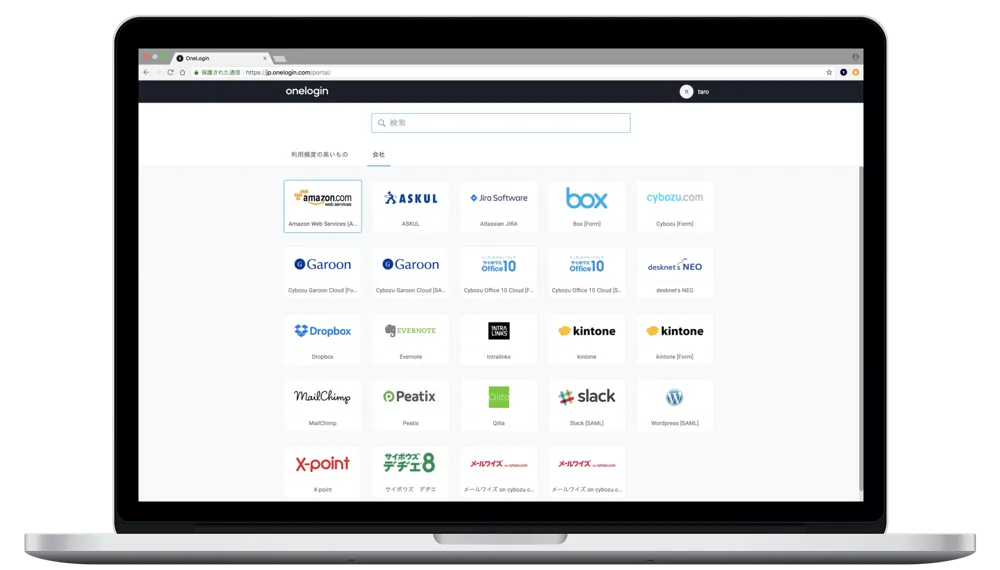

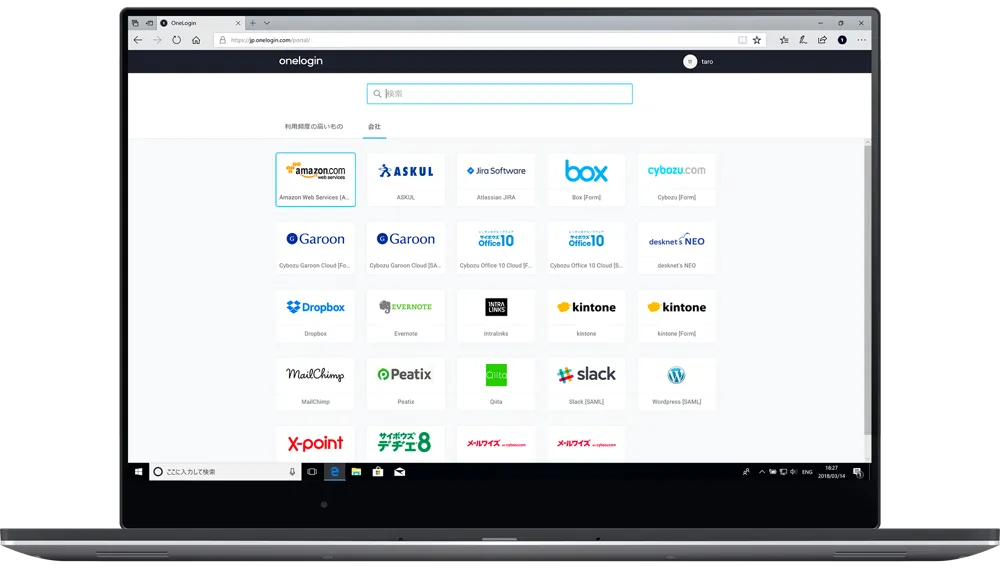

OneLogin ポータル画面

リスクがあると判断された場合

(例:いつもと違う端末を使用)

OneLoginログイン画面

ID・パスワード入力 + OTP要求

OneLogin ポータル画面

OneLogin Desktopでは、OSへのログオン後にデバイスに格納されている証明書による認証によってOneLoginログオン後のポータル画面に遷移します。