OneLogin ログ&レポート

OneLoginのログ&レポート機能とは?

OneLoginは、 SSO(シングルサインオン)、 MFA(多要素認証)、 IAM(アイデンティティ管理) に関する詳細なEventログを網羅的に記録し、ログReport機能で必要な情報のみを可視化できます。 これらの機能はOneLoginに標準搭載されており、オプション料金なしで利用可能です。OneLogin導入直後からセキュリティ管理や監査業務を効率化できるため、運用負担の軽減にも貢献します。

3つの主要な機能

Eventログ機能 – どのようなログを取得できるか

適切なアクセス管理とセキュリティ対策には詳細なEventログの取得が不可欠です。OneLoginはユーザーの認証履歴やアクセス状況、管理者の操作を記録し可視化することで、不正アクセスの検知や監査対応を支援します。これにより管理者はどのユーザーがいつどのアプリにどの認証方式でアクセスしたのか、また管理者がどのような操作を行ったのかを正確に把握でき、セキュリティポリシーの適用状況を確認しながら適切なリスク管理を実施できます。

OneLoginは、これらの要件を満たす機能を提供しており、セキュリティ監査やコンプライアンス対応を強化できます。

- すべてのアクセスを記録

ユーザーのログイン履歴や管理者の操作を詳細に記録し、監査対応に活用可能 - 管理者の操作履歴を保存

権限の変更やポリシーの更新など、システムに影響を与える操作を追跡し、監査証跡として利用 - Eventログの長期保持が可能

SOC2の要件に従い、ログデータを適切に保存し、セキュリティインシデント発生時に遡って調査できる - リアルタイムでの異常検知

不審なログインや権限の変更を即座に検知し、迅速な対応が可能

SOC2に準拠したOneLoginのEventログ機能を活用し、アクセス管理と監査対応を強化しましょう。

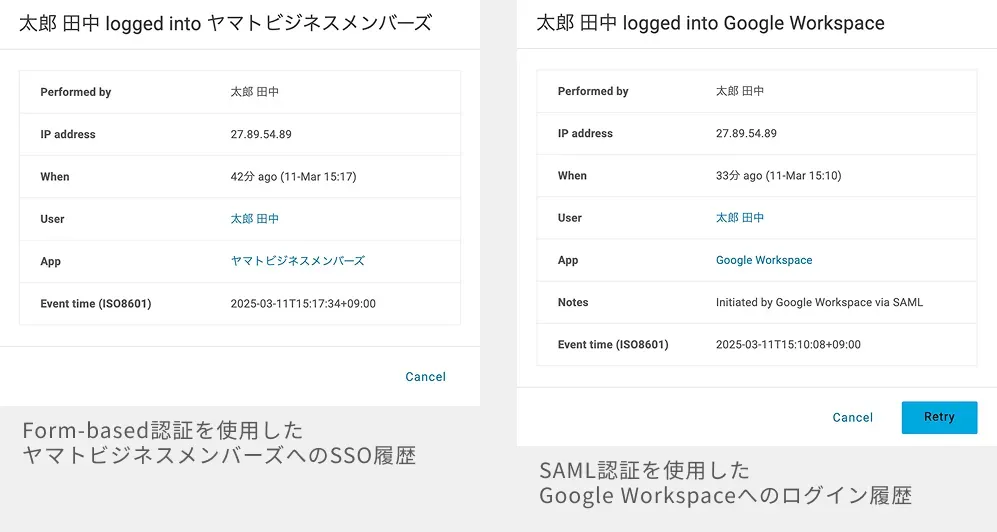

SSO(シングルサインオン)のログ

クラウドサービスの利用が拡大する中、管理者にとって「誰が、いつ、どのアプリにログインしたのか」を正確に把握することは、セキュリティ対策の基本となります。OneLoginのEventログ機能では、SSO(シングルサインオン)の詳細な記録を取得でき、適切なアクセス管理を実現します。

SSOのログを活用したセキュリティ対策

-

不正アクセスの早期発見

- 同じユーザーが短時間のうちに異なる地域からログインしている場合、不正アクセスの可能性がある

- 同一IPアドレスから複数の異なるアカウントで短時間にログインが試行されている場合、アカウントの不正共有や侵害のリスクを疑うべき

-

アプリ利用状況の最適化

- どのアプリが頻繁に利用され、どのアプリがほとんどアクセスされていないのかを可視化し、不要なライセンスを整理

- 部門ごとのアプリ利用状況を分析し、適切なアクセス制御を設計

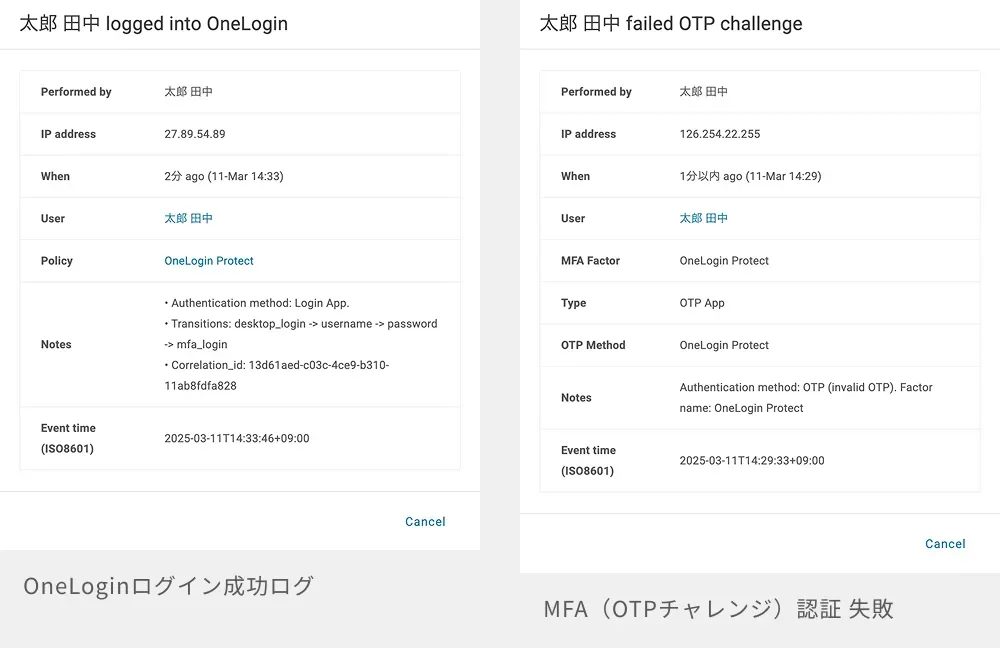

MFA(多要素認証)のログ

クラウド環境におけるアクセス管理において、MFA(多要素認証)は不正アクセスを防ぐ重要なセキュリティ対策です。 しかし、MFAが適用された認証の成功・失敗を記録しなければ、どのユーザーが適切に認証され、どのユーザーがログインに失敗しているのかを把握することは困難です。OneLoginのEventログ機能では、MFAの適用状況を詳細に記録し、管理者が認証のセキュリティ状態を可視化できるように設計されています。これにより、管理者はMFAが正しく適用されているか、異常なログイン試行が発生していないかを監視することが可能になります。

MFAの可視化

-

不正ログインの早期発見

- 短時間で複数回のMFA認証失敗が発生している場合、不正アクセスの試みとして対応を検討

- FAポリシーの最適化

- どのアプリが頻繁に利用され、どのアプリがほとんどアクセスされていないのかを可視化し、不要なライセンスを整理

- 環境に応じたMFA方式(OTP、プッシュ認証、FIDO2など)を選択し、セキュリティと利便性のバランスを調整

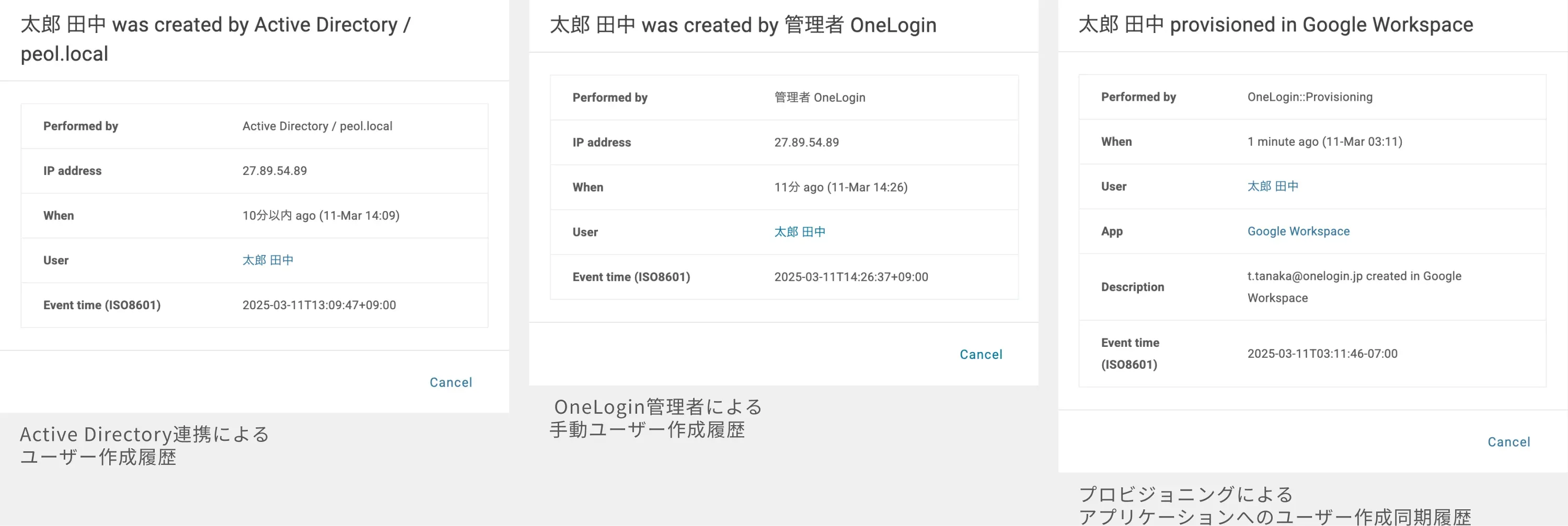

IAM(アイデンティティ管理)のログ

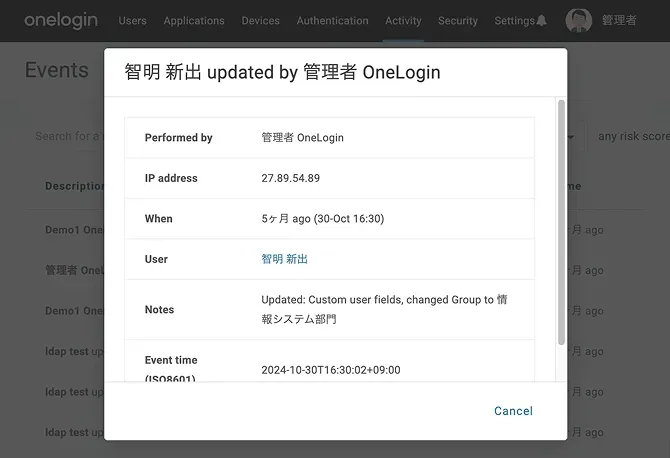

クラウド環境においてIAM(アイデンティティ管理)を適切に運用し、ユーザーの作成・削除履歴を把握することは、適切なアクセス管理を行う上で不可欠です。OneLoginのEventログ機能では、ユーザーがどのように作成され、どのアプリケーションにプロビジョニングされたのかを記録し可視化します。また、OneLogin内でのユーザー情報の変更だけでなく、ディレクトリ連携によるユーザーの作成・更新・削除、さらにProvisioningを通じたクラウドアプリケーションへのアカウント同期までを詳細に記録し、可視化します。

IAMの可視化

-

ユーザー作成プロセスの透明化

- AD、OneLogin、クラウドアプリごとにユーザー作成の流れを可視化し、不整合を防ぐ

-

セキュリティリスクの管理

- 不要な手動アカウント作成が行われていないかを定期的にチェック

- 誤ったアカウント削除や権限変更が発生した場合、ログをもとに迅速に復旧

ログReport 機能 (CSV出力) – 取得したログを活用する

アクセス管理やセキュリティ対策を強化するには、単にログを取得するだけでなく、適切に整理・分析し、運用に活かすことが重要です。OneLoginのログReport機能は、特定のイベントや期間をフィルタリングし、必要な情報を明確に可視化することで、監査対応やポリシーの適用状況を把握 できます。 また、監査証跡の確保、リスクの特定、運用の最適化といった重要な役割も担っています。例えば、「過去1ヶ月間に一度もログインしていないユーザーの特定」や「管理者の権限変更履歴の確認」など日々のセキュリティ管理の指標として活用できます。

SOC2レポートでは、適切なログの記録と可視化が求められています。OneLoginのログReport機能は、この要件に対応しています。

- 監査対応のためのデータ保持

OneLoginは、アクセス履歴や管理者の操作記録を保存し、SOC2の監査基準を満たす証跡を提供 - 特定のイベントの可視化

ログイン失敗、未ログインユーザー、管理者の権限変更など、必要な情報を抽出し、コンプライアンス対応を強化 - 外部ツールとの連携

レポートをCSV形式でエクスポートし、SIEMやBIツールと統合して詳細な分析が可能SOC2の基準に準拠したOneLoginのログReport 機能を活用し、アクセス管理と監査対応を強化しましょう。

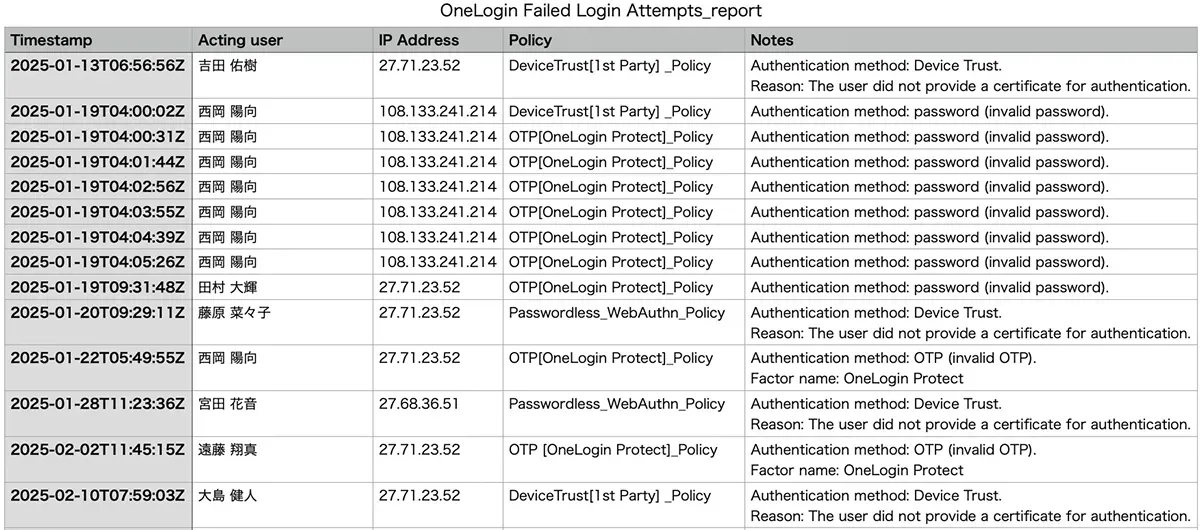

OneLogin ログイン失敗 - セキュリティリスクの特定

不正アクセスやアカウントロックの兆候を特定するために、OneLoginのログイン失敗イベントを詳細に記録したレポートです。

このレポートでは、「いつ」「どのユーザーが」「どの認証方式で」ログインに失敗したのか

を可視化し、異常なアクセス試行を特定できます。

定期的にレポートを確認し、適切なアクセス管理を実施することが、情報漏洩や不正アクセスのリスクを抑える鍵となります。

Point

- 短時間で連続した失敗ログインが発生したユーザーの特定

- 証明書(Device Trust)が不足しているデバイスの判別

どのような場面で役立つ?

-

アカウントロックの原因特定

- 同一ユーザーの連続失敗を確認し、本人確認の上で解除対応

-

不審なアクセスの検出

- 異常な時間帯やIPアドレスのパターンを分析

-

ポリシー適用の検証

- 特定の認証方式で失敗が多発している場合、設定ミスの可能性をチェック

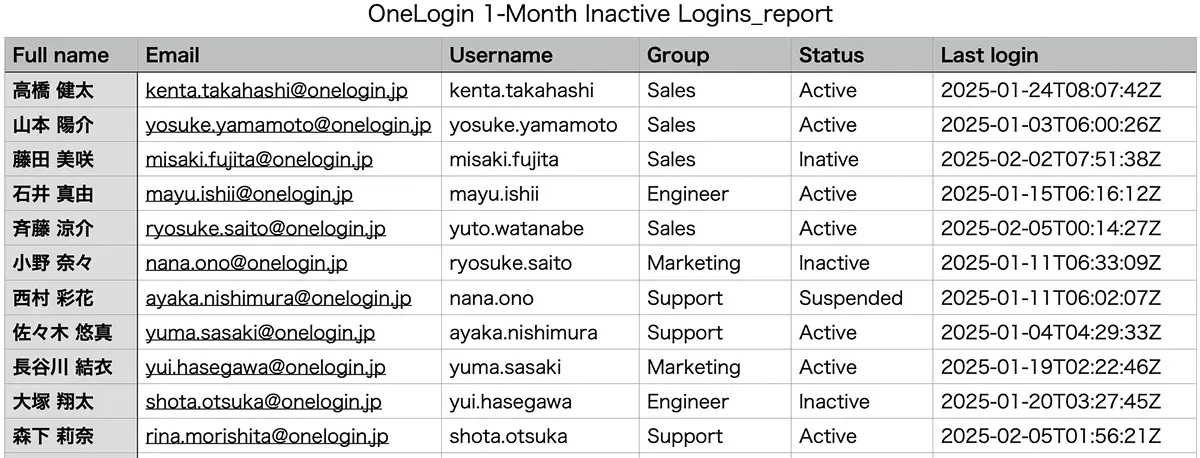

OneLogin1ヶ月未ログイン - 不要アカウントの管理

長期間ログインしていないアカウントは、不要なアカウント管理やセキュリティリスクの原因

となる可能性があります。このレポートでは、過去1ヶ月間ログイン履歴のないアカウント

を一覧化し、利用状況を可視化します。

定期的にレポートを確認し、適切なアクセス管理を実施することが、情報漏洩や不正アクセスのリスクを抑える鍵となります。

Point

- 長期間未使用のアカウントの特定

- アカウントの有効・無効状態の確認

- 不要アカウントの整理によるアクセス管理の最適化

どのような場面で役立つ?

-

退職・異動者のアカウント管理

- 不要なアカウントの削除・無効化を迅速に実施

-

セキュリティリスクの低減

- 長期間未使用のアカウントを放置すると、不正利用のリスクが高まる

-

ポリシー適用の検証

- 特定の認証方式で失敗が多発している場合、設定ミスの可能性をチェック

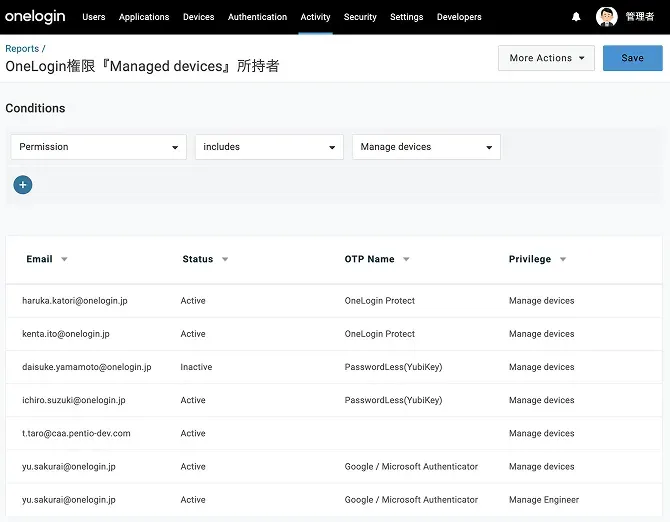

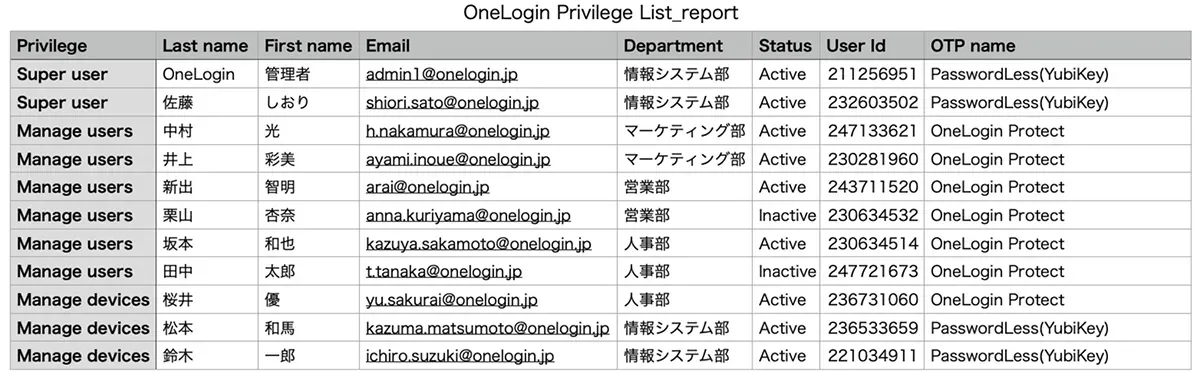

OneLogin管理者リスト - 権限管理の適正化

OneLoginの管理者アカウントは、アクセス権限の管理やセキュリティ設定 に関わる重要な役割を担います。このレポートでは、現在の管理者アカウントの一覧 を可視化し、権限の適切な運用をサポートします。 管理者アカウントは、セキュリティ管理の要となるため、定期的に見直しを行い、不要なアカウントの削除や適切なMFA設定 を行うことが推奨されます。

Point

- 現在の管理者権限を持つユーザー一覧

- 各管理者の権限レベル(Super User、Manage Users など)

- 多要素認証(MFA)の設定状況

どのような場面で役立つ?

-

不要な管理者アカウントの見直し

- 権限の適正化を行い、不要な管理者を削除

-

MFA未設定の管理者特定

- セキュリティリスクの高いアカウントを可視化

-

権限の適切な割り当て

- 最小権限の原則に基づき、適切なアクセス権限を設定

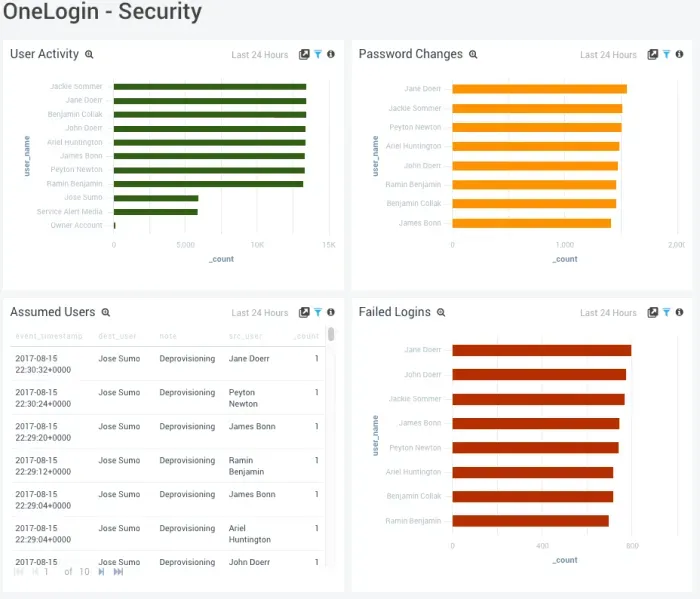

SIEM連携 機能(Sumo Logic等 SIEM出力)– 高度なセキュリティ分析

OneLoginのログ機能は、認証情報やアクセス履歴の記録を行い、管理者がユーザーの動きを把握するための強力なツールです。しかし、企業の監査要件やセキュリティリスク管理の観点からは、さらなる可視化・分析機能が求められるケースがあります。

OneLogin単体では実現できない課題として、以下のポイントが挙げられます。

- 短期間にログイン失敗が急増している

- ある特定アプリのアクセス成功率が著しく低下している異常を検知できない

- 管理者の手動操作とMFA認証失敗の相関分析が難しい

こうした課題に対応するには、SIEM(Security Information and Event Management)との連携が不可欠です。SIEMを活用すれば、OneLoginのログ情報をより高度な相関分析・リアルタイム監視に活かすことができます。

SIEM(Security Information and Event

Management)は、複数のシステムから収集したログを統合し、リアルタイム分析・監査対応を行うセキュリティ管理ソリューションです。

SIEMの役割は、以下の通りです。

- 統合ログ管理: OneLoginを含むクラウド・オンプレミスのログを一元管理

- リアルタイム監視: 異常なアクセスや不審な挙動を即時検出し、アラート発信

- 相関分析: MFA失敗・IPアドレス変更・権限昇格などのログを関連付け、潜在的な脅威を特定

- コンプライアンス対応: SOC2、ISO27001、NISTなどの監査要件に準拠したレポート生成

SIEM連携 機能(Sumo Logic等 SIEM出力)– 高度なセキュリティ分析

OneLoginとSIEM製品が連携することで、OneLoginのEventログをより高度な監査・セキュリティ管理に活用できます。特に、リアルタイム監視・長期保存・多システム連携の面で大きなメリットがあります。OneLogin単体では実現できない高度なログ分析を可能にするため、セキュリティリスクの低減や、監査対応の効率化に大きく貢献します。 Sumo Logic は、クラウドネイティブなSIEMソリューションであり、OneLoginを含む多様なシステムのログを統合し、リアルタイム分析やアラート発信を行うことができます。ペンティオはSumo Logicの公式パートナーとして、OneLoginとの連携を強力にサポートします。

OneLoginとSIEM製品[Sumo Logic]の連携メリット

- OneLoginのEventログをリアルタイムで監査・分析し、不正アクセスの早期発見を実現

- 監査基準(SOC2・ISO27001)に沿ったレポートの自動生成でコンプライアンス対応を強化

- MFA認証状況・管理者操作ログを長期間保存し、即座に検索可能に

- 異常なアクセスの検出(地理的に矛盾するログイン・短時間での失敗ログインの検知)により、脅威の即時対応を実現

- 監査時に必要な特定期間・特定ユーザーの認証履歴を迅速に抽出し、調査作業を効率化

ペンティオでは、OneLoginのログデータをSumo Logicへ統合し、監査・セキュリティ対応を強化するための環境構築を支援します。具体的には、ログの統合設定、監査要件に基づいたカスタムレポート作成、リアルタイムアラートの設定などを提供し、企業のセキュリティ運用の最適化をサポートします。