PAM Essentialsで実現する安全なLinux SSHアクセス

今回は、弊社のネットワーク環境にあるMeraki

MXと弊社が提供するクラウド型アイデンティティ及びアクセス管理ソリューションのOneLoginとの連携について検証を行いました。本記事は

「リモートVPNを行う際、Meraki MX

L2TP/IPSec-VPNを使用し、OneLoginのRADIUSサーバーでユーザー認証を行う」

ことをテーマとした検証レポートですので、すでにMeraki MX

L2TP/IPSec-VPNを利用している方、VPNのユーザー管理及び認証をIdPに一元化することを検討している方はぜひ最後までご覧ください。

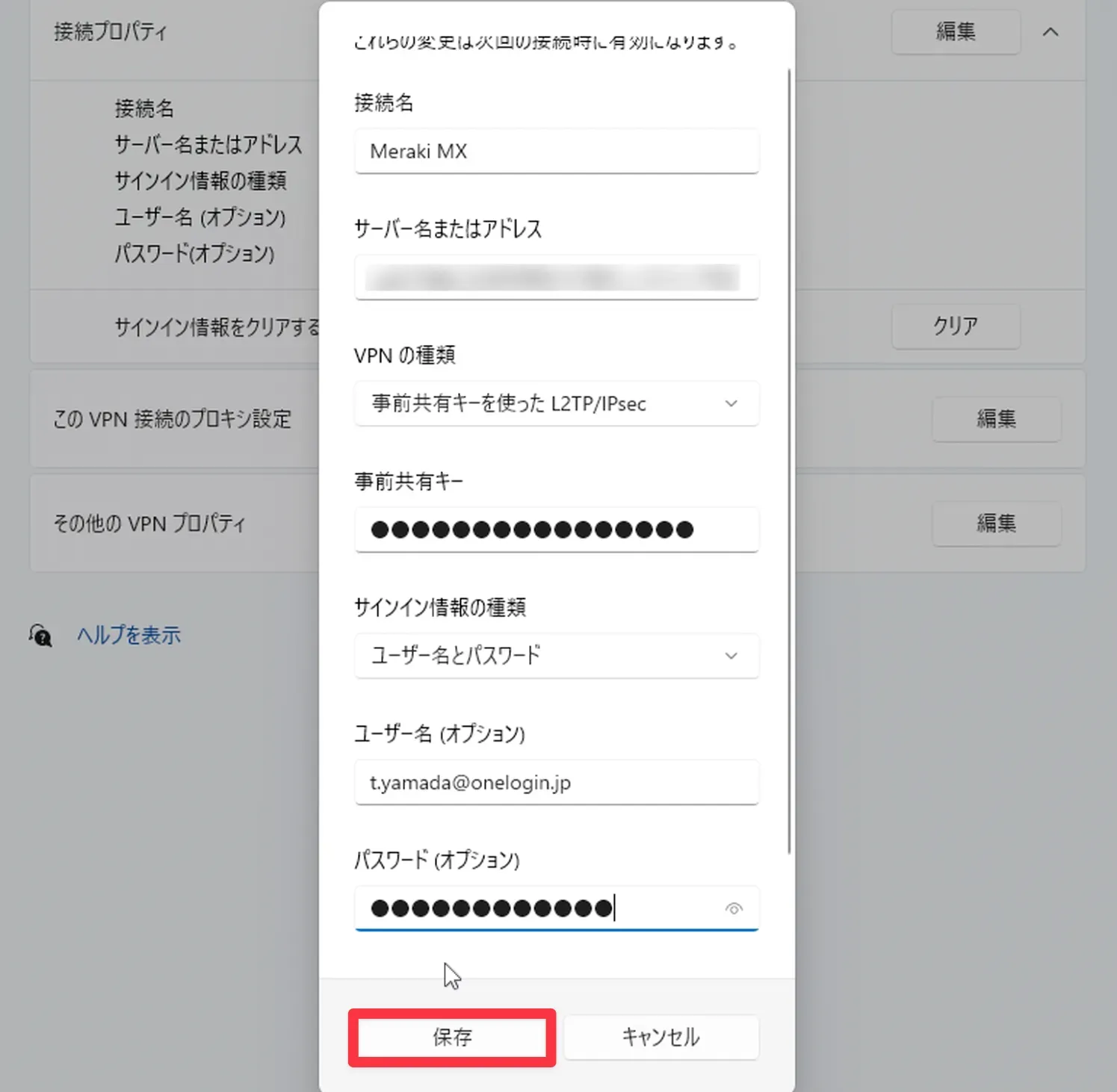

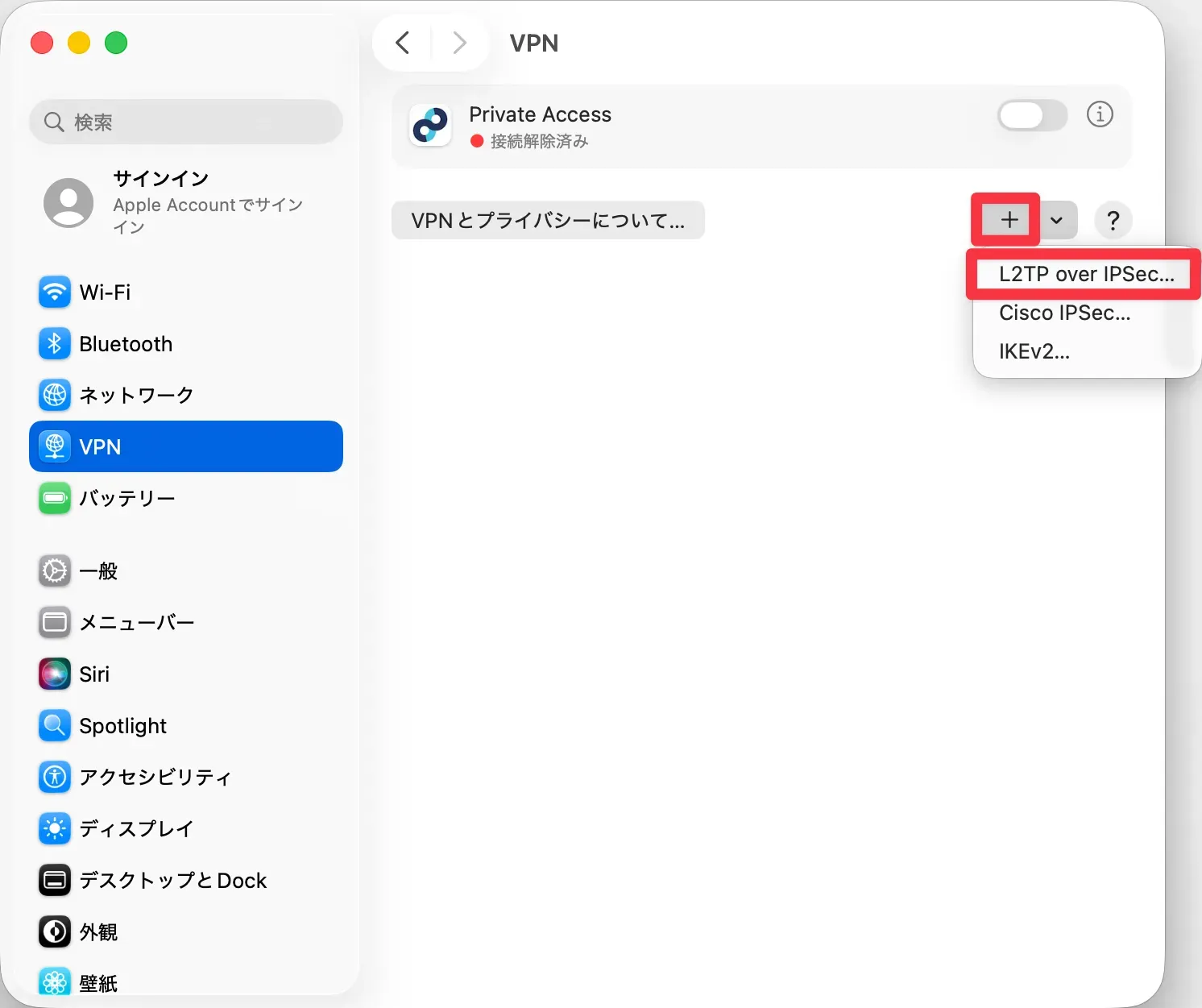

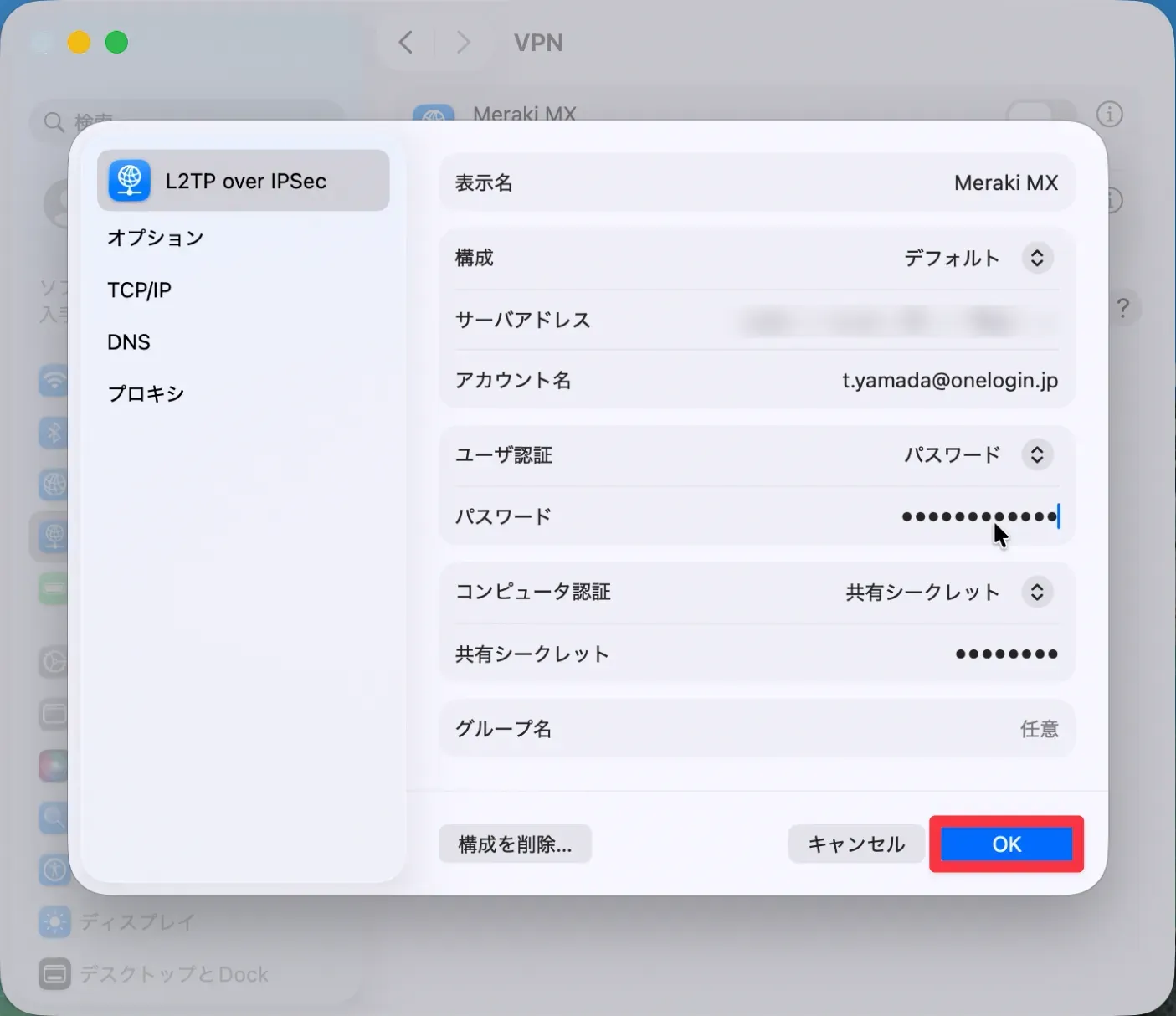

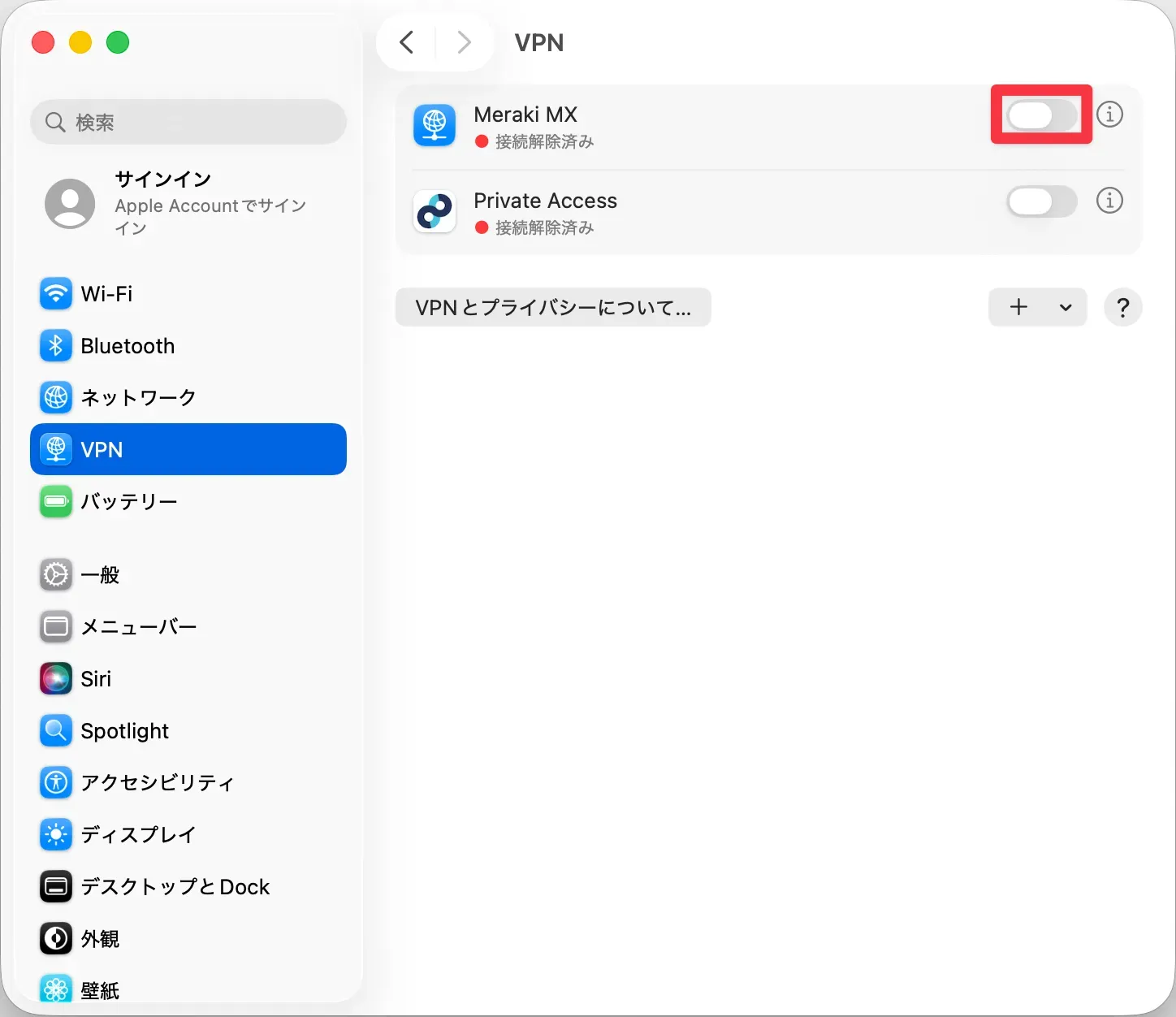

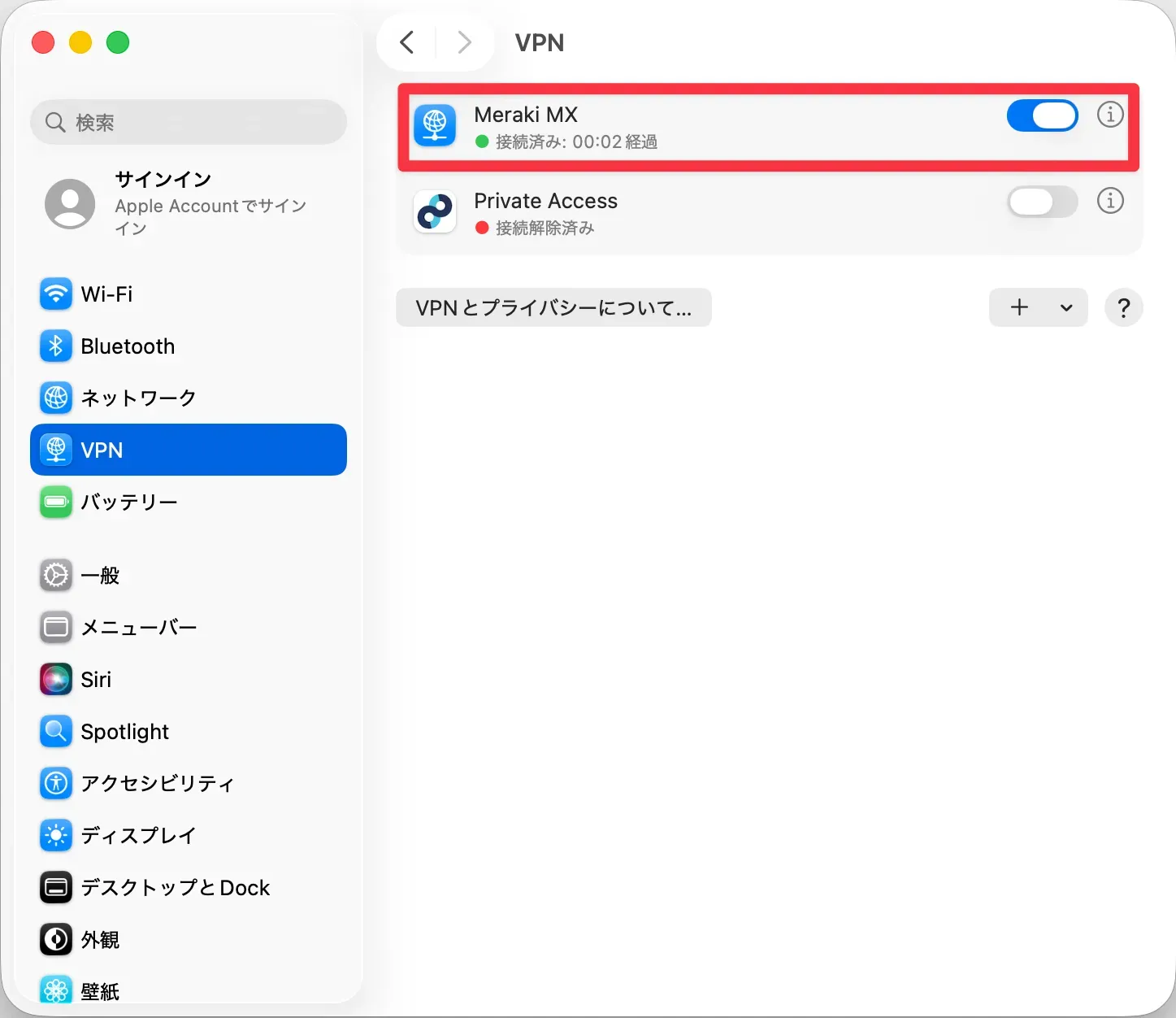

今回の検証では、L2TP/IPSec VPNを行うデバイスはWindows 11とmacOSです。

製品名 | メーカー | 役割・機能 | バージョン |

|---|---|---|---|

Meraki MX | Cisco | Firewall・VPNサーバー | MX 18.211.2 |

OneLogin | One Identity | Identity Provider・RADIUSサーバー | バージョン表記なし |

MacBook Pro (M3 Pro) | Apple | クライアントPC | macOS Tahoe 26.1 |

Think Pad E15 | Lenovo | クライアントPC | Windows 11 25H2 |

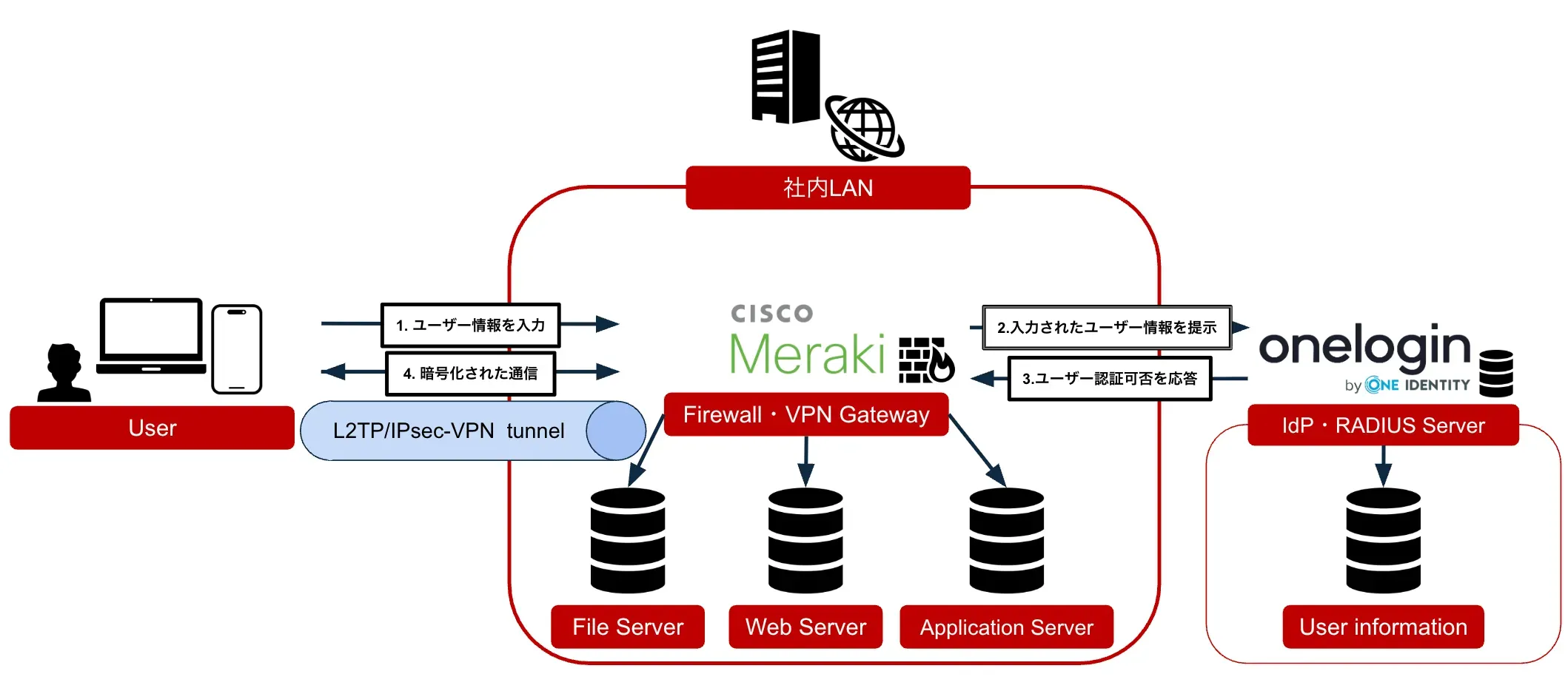

本構成においてL2TP/IPsec VPN及びユーザー認証が行われるイメージを下図に示します。

細かい認証のフローは後述する「動作概要」にてご確認ください。

今回の検証における OneLogin は、Meraki MXとの連携によってVPNユーザーの認証を行うRADIUSサーバーとして機能します。RADIUSサーバーは、OneLoginで提供される機能のひとつであり、各種サービスにおけるユーザー名・パスワード認証をOneLoginのユーザー情報と連携させることが可能です。

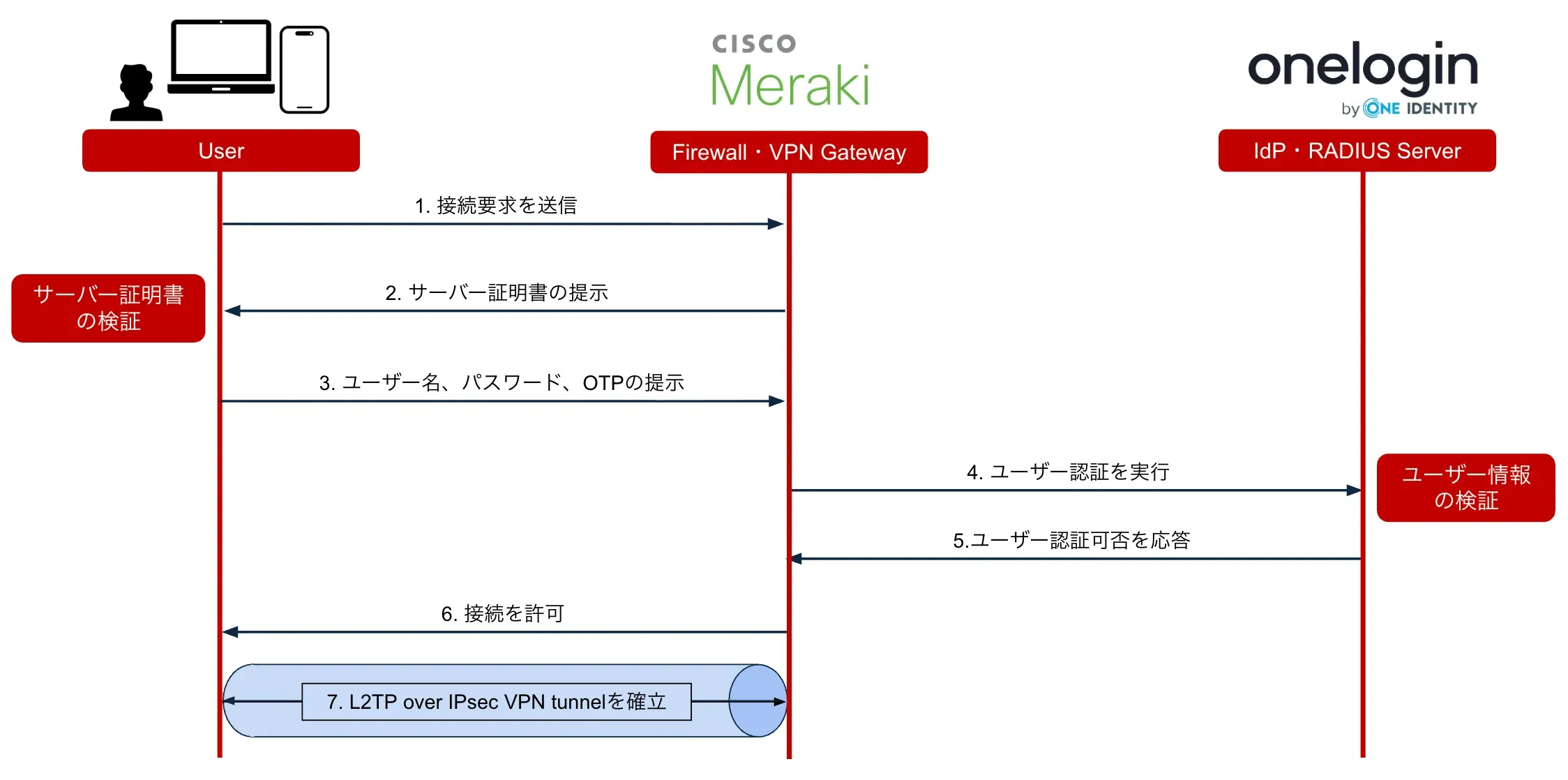

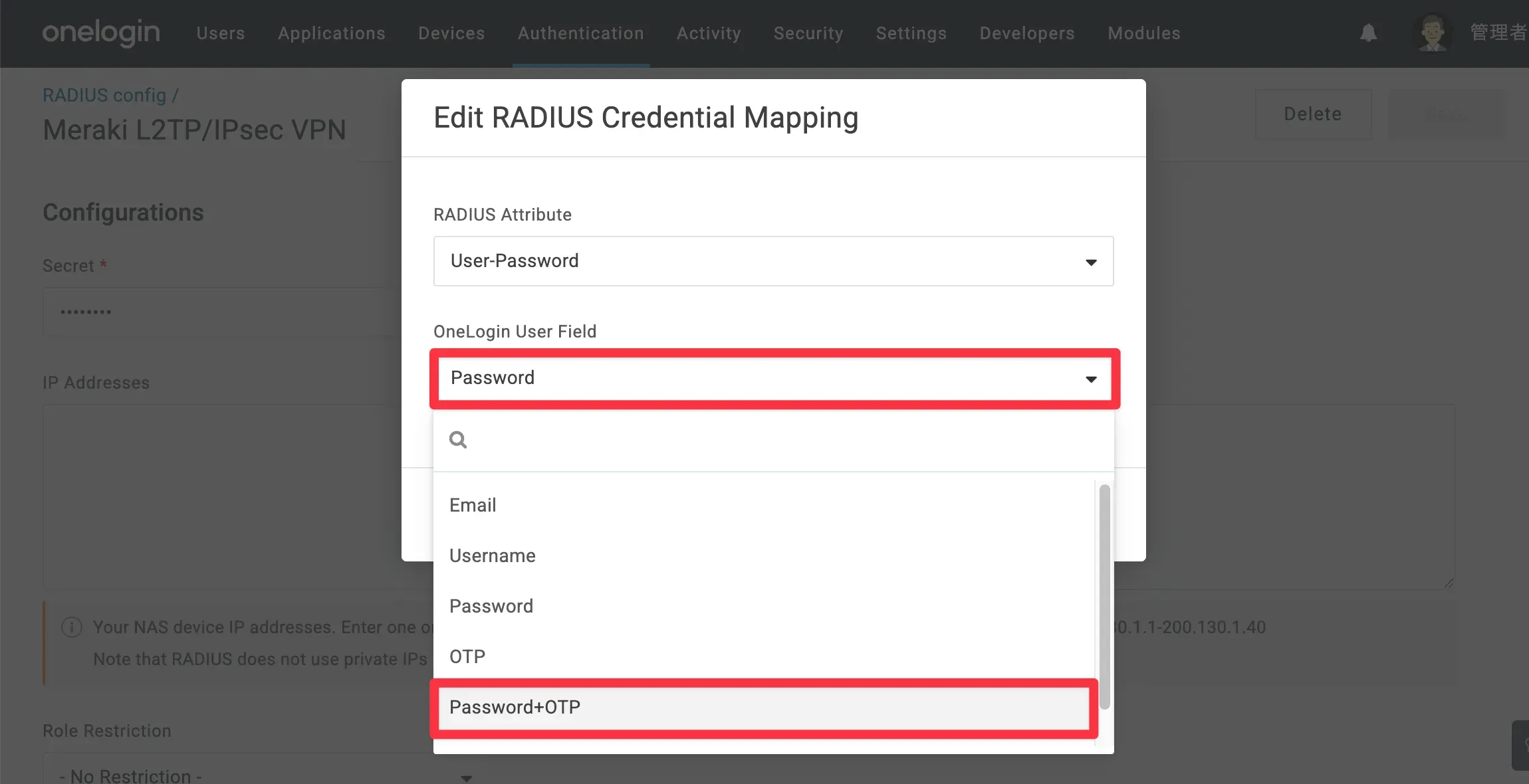

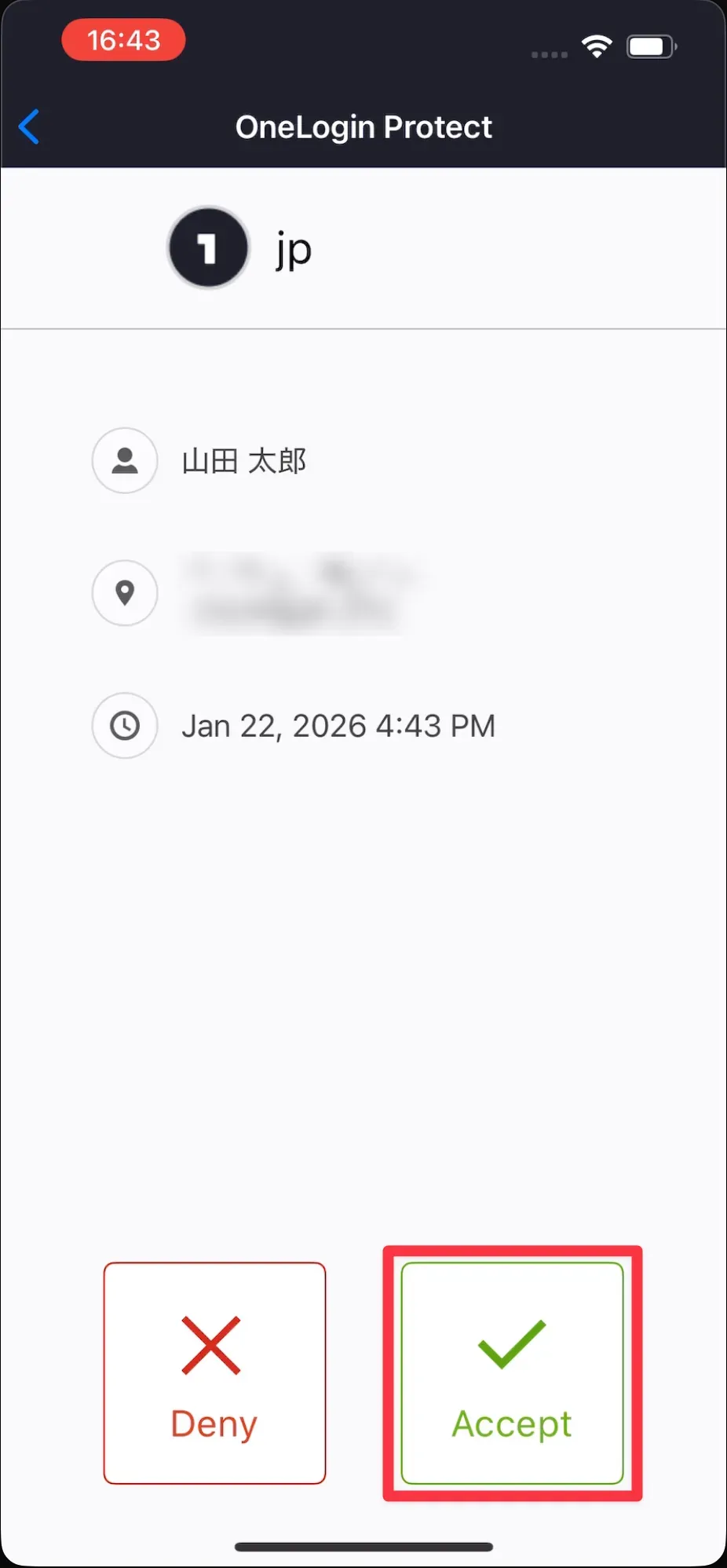

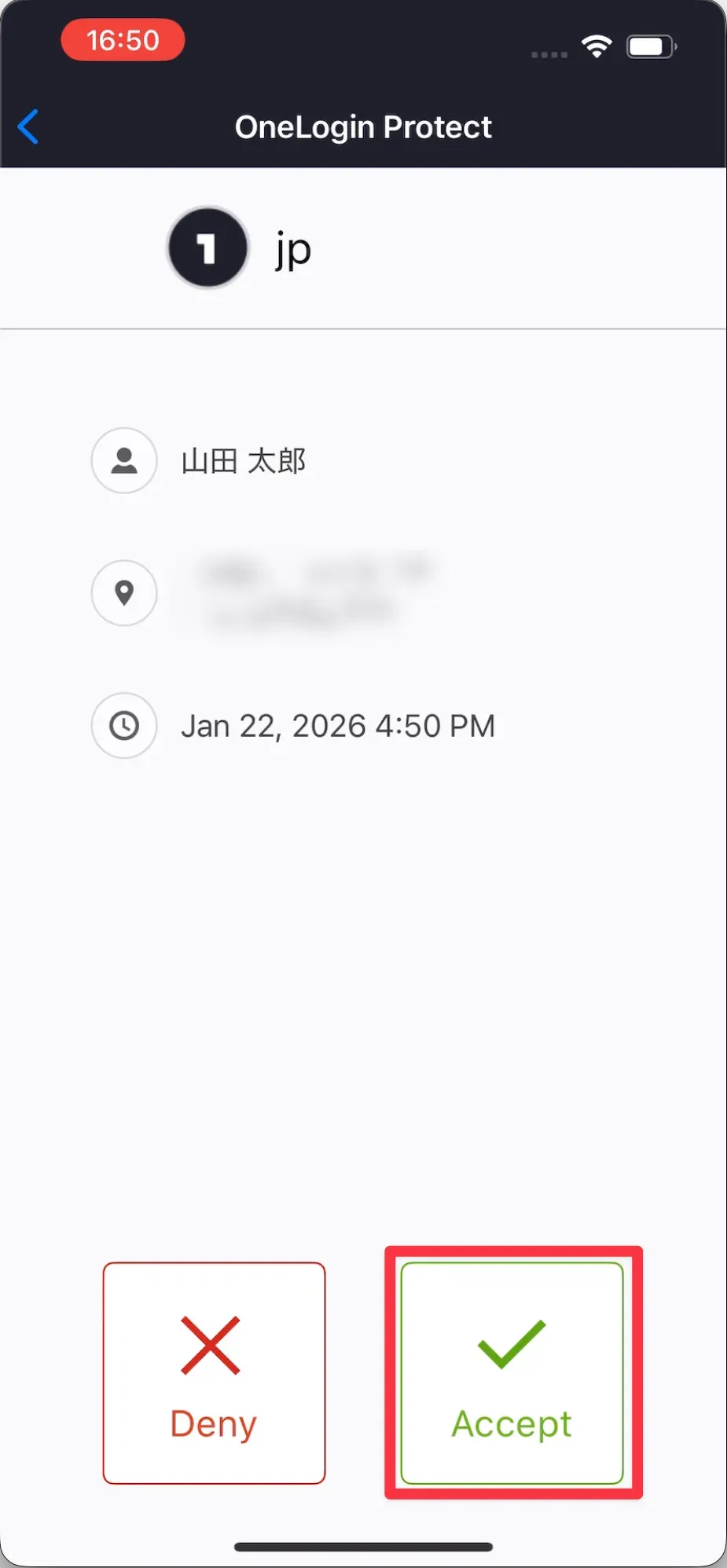

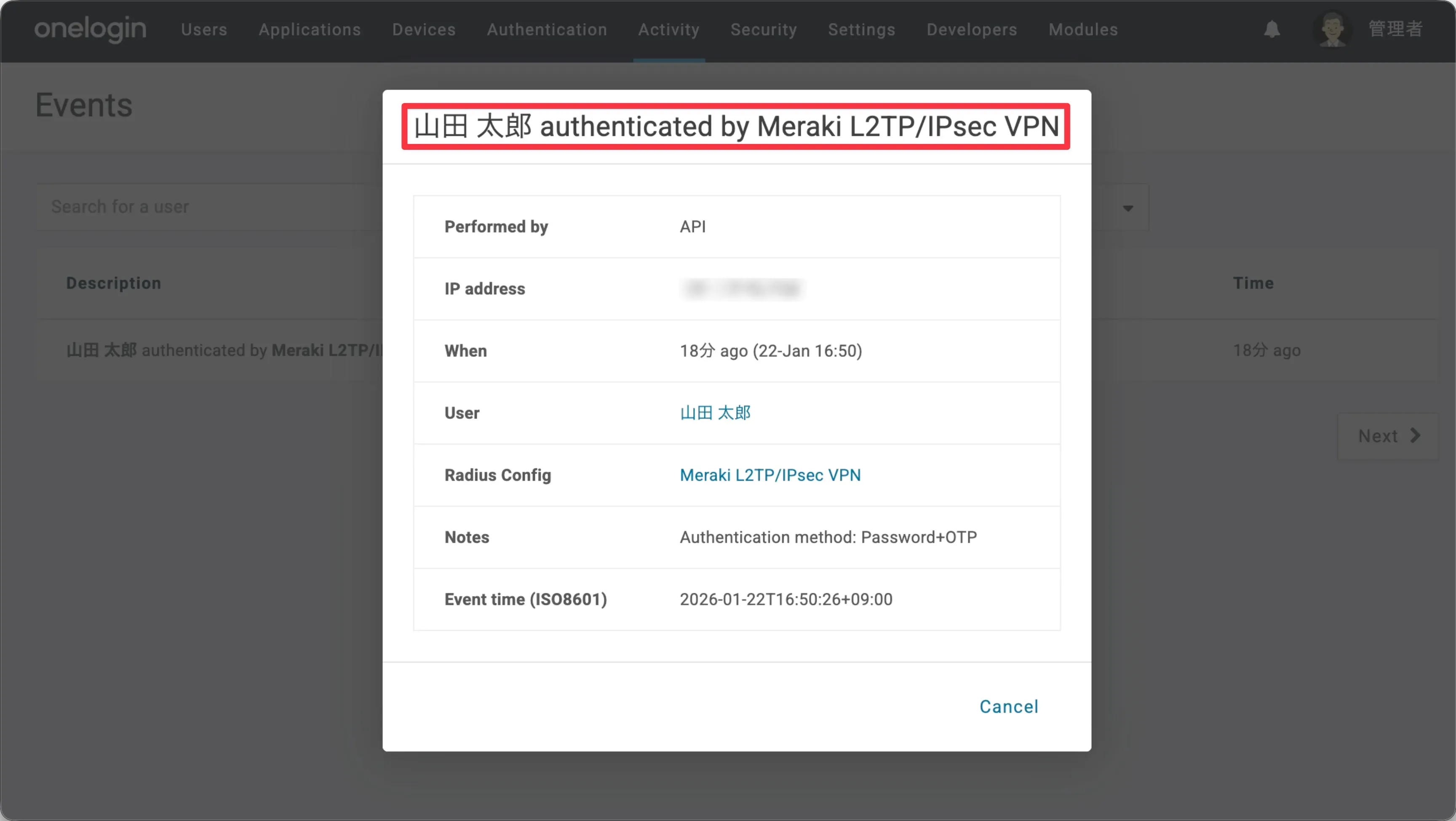

クライアント端末とMeraki MX間では、ユーザー名・パスワード・OTP(One-Time-Password) による多要素認証(MFA)が可能です。Meraki MXはこれらの認証情報をRADIUS経由でOneLoginに提示し、認証可否の応答を受け取ります。すべての認証が成功すると、L2TP/IPsec VPNトンネルが確立され、クライアント端末は暗号化された通信経路を通じて社内LANへ安全に接続できるようになります。

特にMFAの導入により、ID・パスワードが漏えいした場合でも不正アクセスを防止でき、VPN認証においても「なりすまし防止」や「常に検証するセキュリティ」に直結する強固なセキュリティを実現します。

今回の検証では、以下の項目を前提条件としています。

L2TP/IPsec VPNの流れは以下の通りです。

多種多様なサービスを利用している組織にとって、ユーザー情報をサービスごとに管理する手間はできる限り減らしたいものです。そこでOneLoginではクラウドで利用できるRADIUS・LDAPサーバー、その他ディレクトリ同期機能を提供しており、様々なサービスのアカウント管理の一元化を行うことで、サービスごとにユーザーを登録する手間を減らしてくれるので、人数あたり約5~10分、100人なら約8~16時間を短縮でき、結果として業務効率向上につながります。

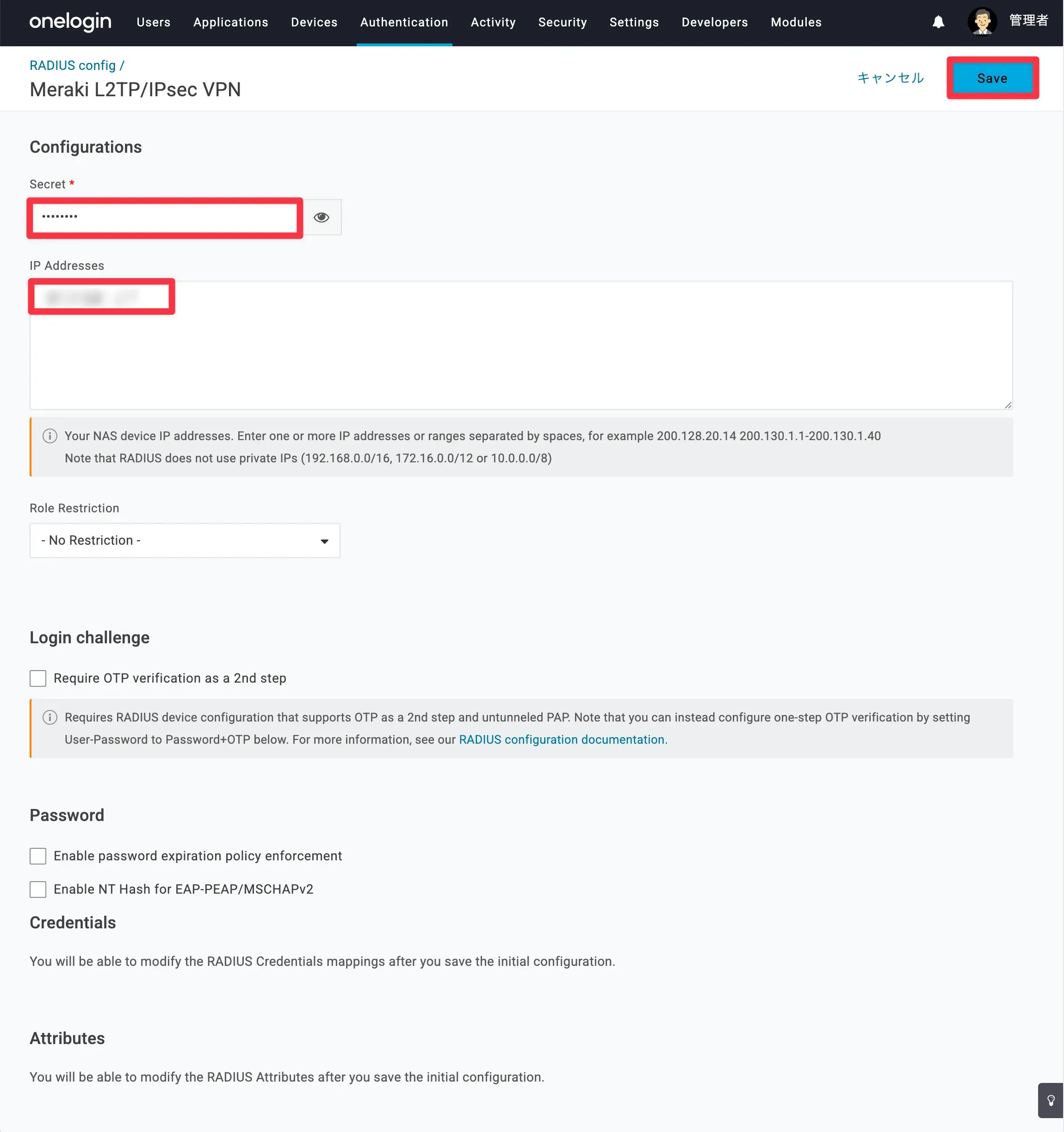

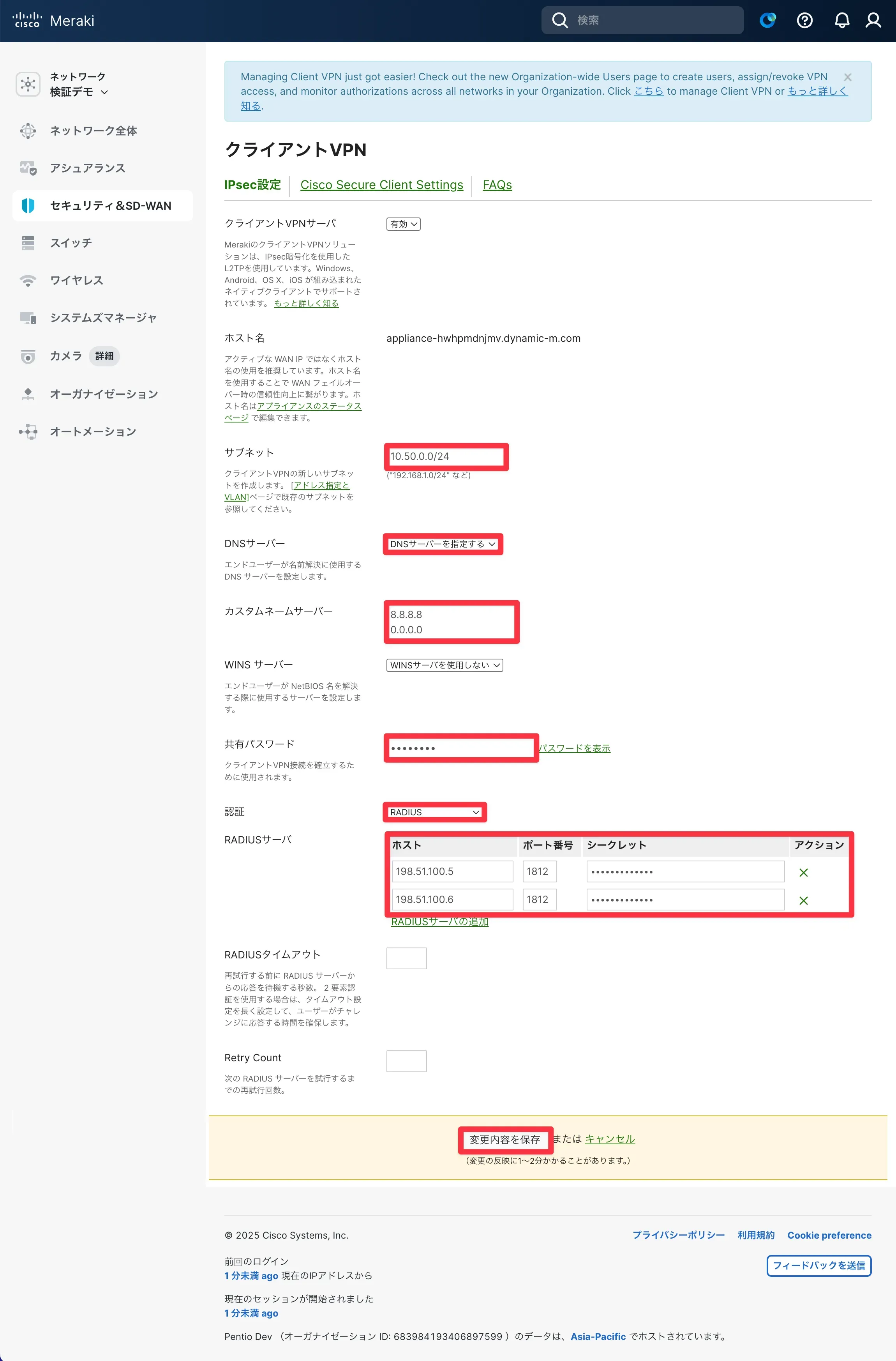

OneLoginでRADIUSサーバーの設定を行い、Meraki MXでL2TP / IPsec-VPN設定を行うだけでユーザー認証にOneLoginのRADIUSサーバーをご利用いただけます。

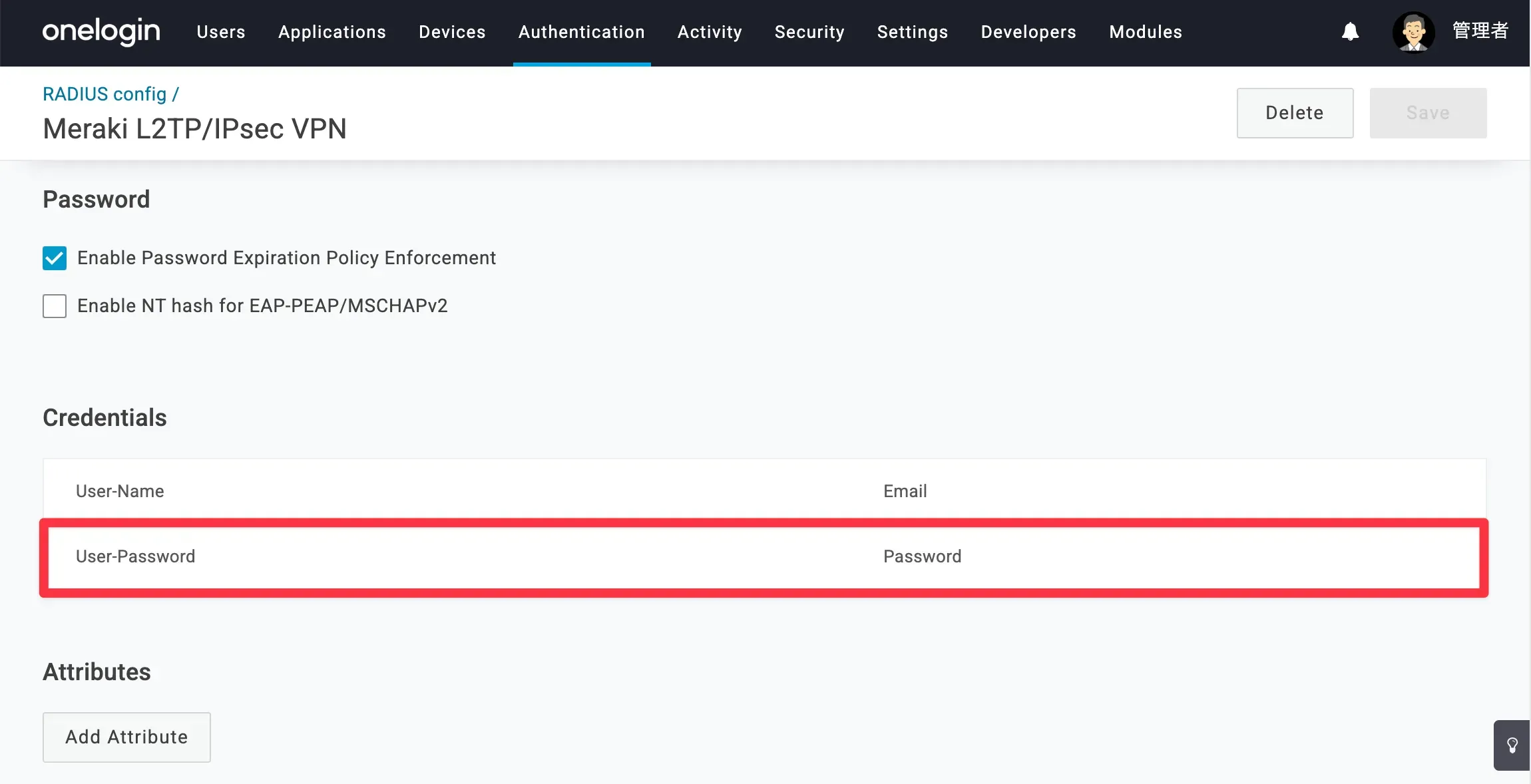

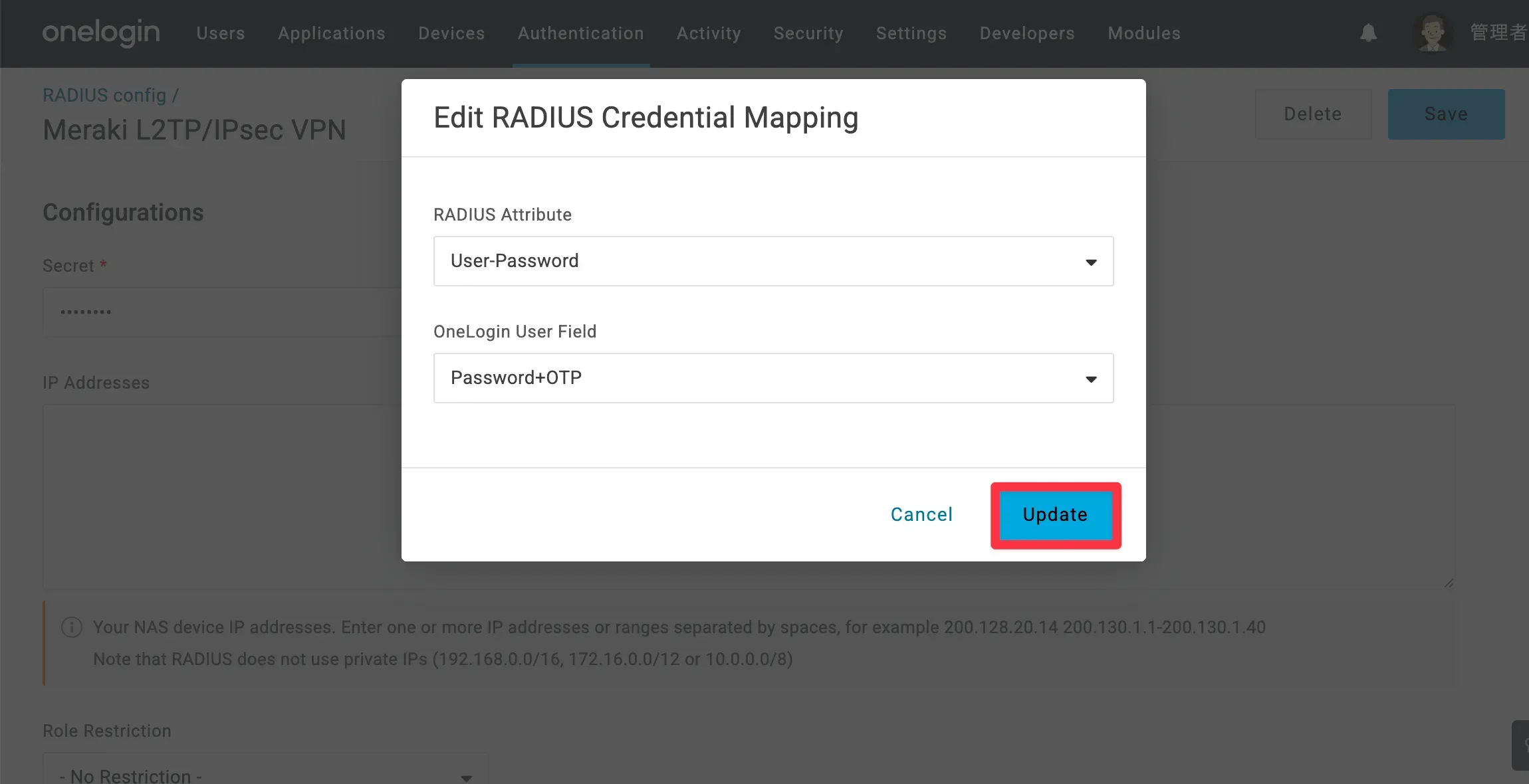

OneLoginに管理者アカウントでログインし、RADIUS設定を作成します。

以上でOneLoginの設定は完了です。

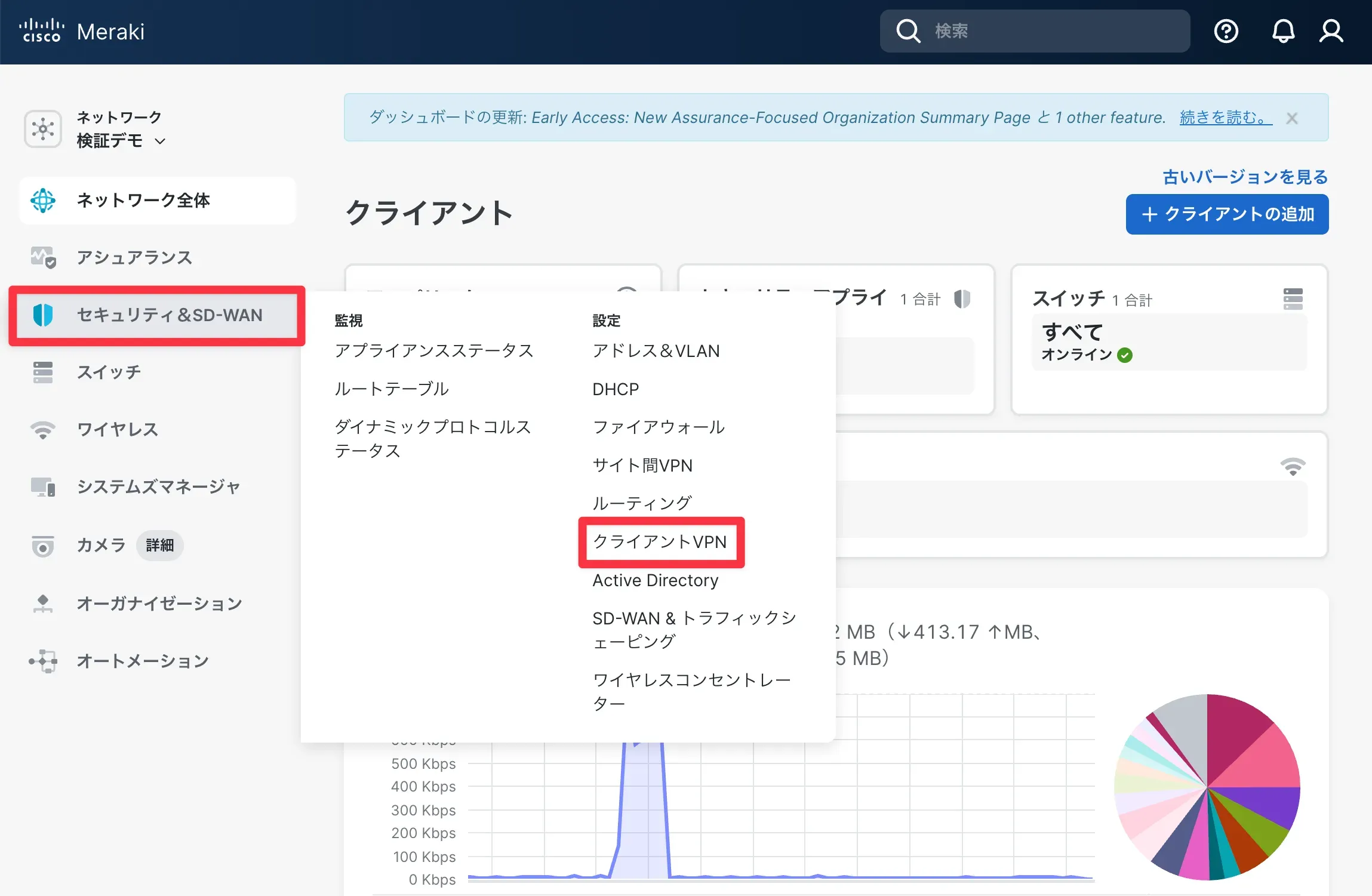

以上でMeraki MXの設定は完了です。

OneLogin RADIUSは、無線LANやVPN接続をそれぞれの機器内部のユーザー情報で判定するのではなく、それぞれの機器がOneLoginにユーザー判定を委任・認証するための機能です。 詳しい説明はOneLogin RADIUSの機能紹介ページ をご覧ください。

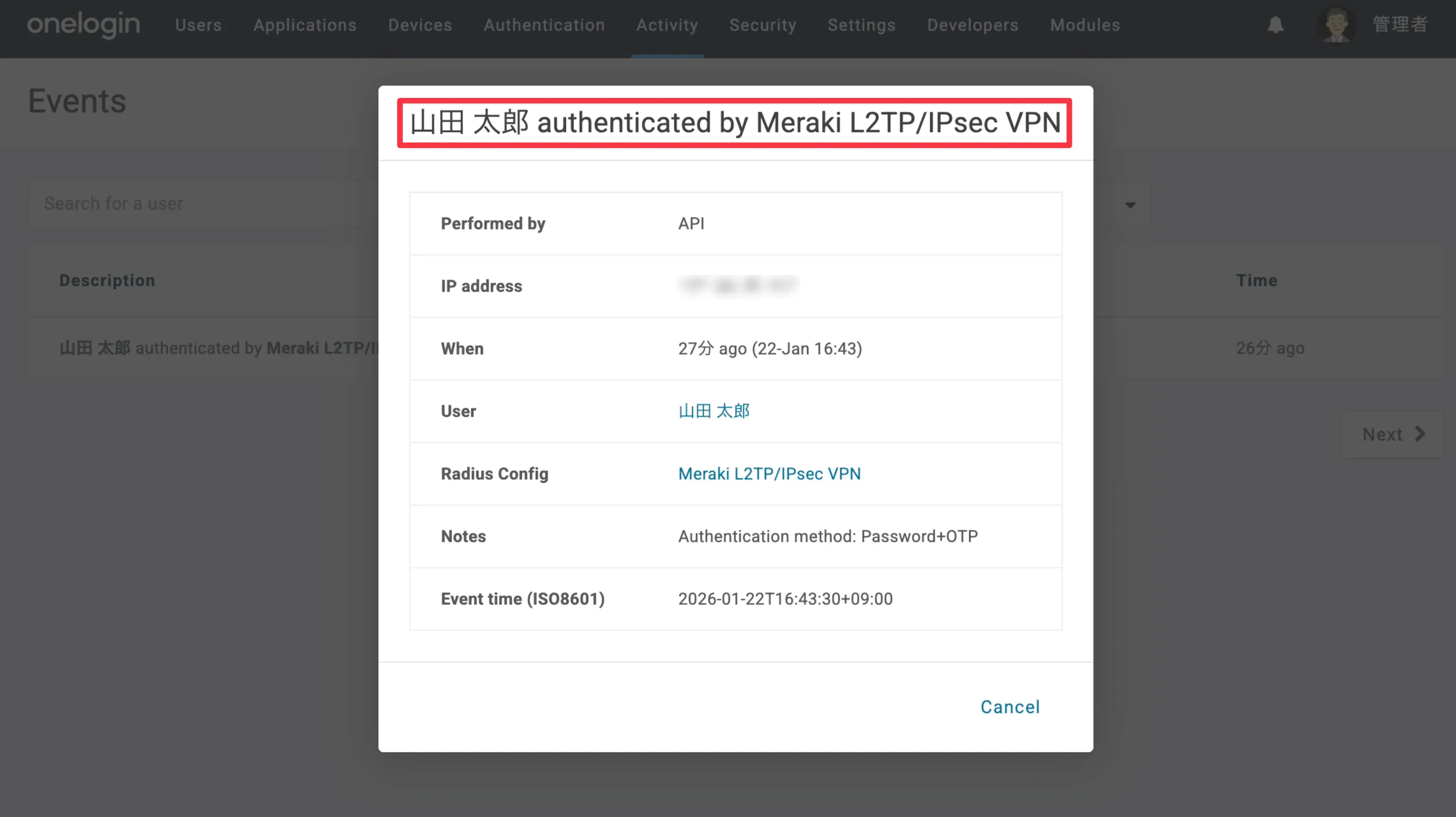

今回は Meraki MX の L2TP / IPsec-VPN のユーザー認証に OneLogin の RADIUS サーバーを使用する検証 を行いました。

通常、Meraki MX の L2TP / IPsec-VPN では、VPNユーザーをローカルで個別に作成・管理する必要があります。そこで OneLogin RADIUS を用いることで、MerakiのVPN認証を OneLoginディレクトリ(IdP) に統合でき、アカウントの作成・削除・権限変更をOneLoginのみで一元管理できます。

さらに OneLoginのRADIUS連携では多要素認証(MFA) を簡単に有効化できるため、VPN接続時にワンタイムパスワード(OTP)を要求するなど、不正アクセス防止とセキュリティ強化を同時に実現できます。また、SSO(Single Sign-On) を活用することで、VPN認証だけでなく、社内SaaS・クラウドサービスへのアクセスもすべて同じIDで統合可能です。これにより、VPN接続後の業務もスムーズに行え、ユーザーはOneLoginへのサインインだけで必要なアプリケーションへシームレスにアクセスできます。

RADIUS認証による MFAとSSOの組み合わせ によって、「強固なセキュリティ」と「快適なユーザー体験」を両立できる点が最大のメリットです。ぜひ、Meraki MXとOneLoginの導入を併せて検討してみてはいかがでしょうか。以上で「Meraki MX L2TP/IPsec-VPNのユーザー認証にOneLogin RADIUSを使用する」検証レポートを終わります。

*本サイトに掲載されている製品またはサービスなどの名称及びロゴは、各社の商標または登録商標です。