Cisco Meraki MRの802.1X 無線認証にクラウドRADIUS(SecureW2)を利用する

ペンティオオリジナル記事

Aruba CXスイッチの802.1X ポート認証にクラウドRADIUS(SecureW2)を利用する

今回は、Hewlett Packard Enterprise社のネットワーク機器であるAruba CXスイッチをAruba Centralによりクラウド上で管理し、弊社が提供するクラウド型認証ソリューション SecureW2との連携検証を行いました。次の2点をテーマとして動作検証と解説を行っています。

- Aruba CXスイッチのポート認証(802.1X認証)にSecureW2のクラウドRADIUSを利用する

- SecureW2のユーザーに応じたネットワークの動的制御(Dynamic VLAN)を実現する

Aruba CXスイッチはAruba Centralと連携することで、クラウドでの一元管理が可能となります。さらにSecureW2との組み合わせにより、多拠点展開でも高いセキュリティと低コストな運用を両立できます。

Aruba CXスイッチやAruba Centralの導入を検討中の方、またクラウドRADIUSによるEAP-TLS(クライアント証明書認証)に関心のある方は、ぜひ本記事をご覧ください。

検証テーマ

- Aruba CXスイッチシリーズのポート認証(802.1X認証)にSecureW2のクラウドRADIUSを利用する

- SecureW2のユーザーに応じたネットワークの動的制御(Dynamic VLAN)を実現する

補足

ローカルおよびクラウド(Aruba Central)管理のAruba IAPについて同様に検証した記事がございます。以下をご参照ください。

Aruba CXスイッチのご紹介

今回は弊社の検証環境にあるHPE Aruba Networking CX 6000 Switchを使用して動作検証を行いました。機器のスペックやその他製品の詳細情報はHewlett Packard Enterprise社のモデル一覧をご覧ください。

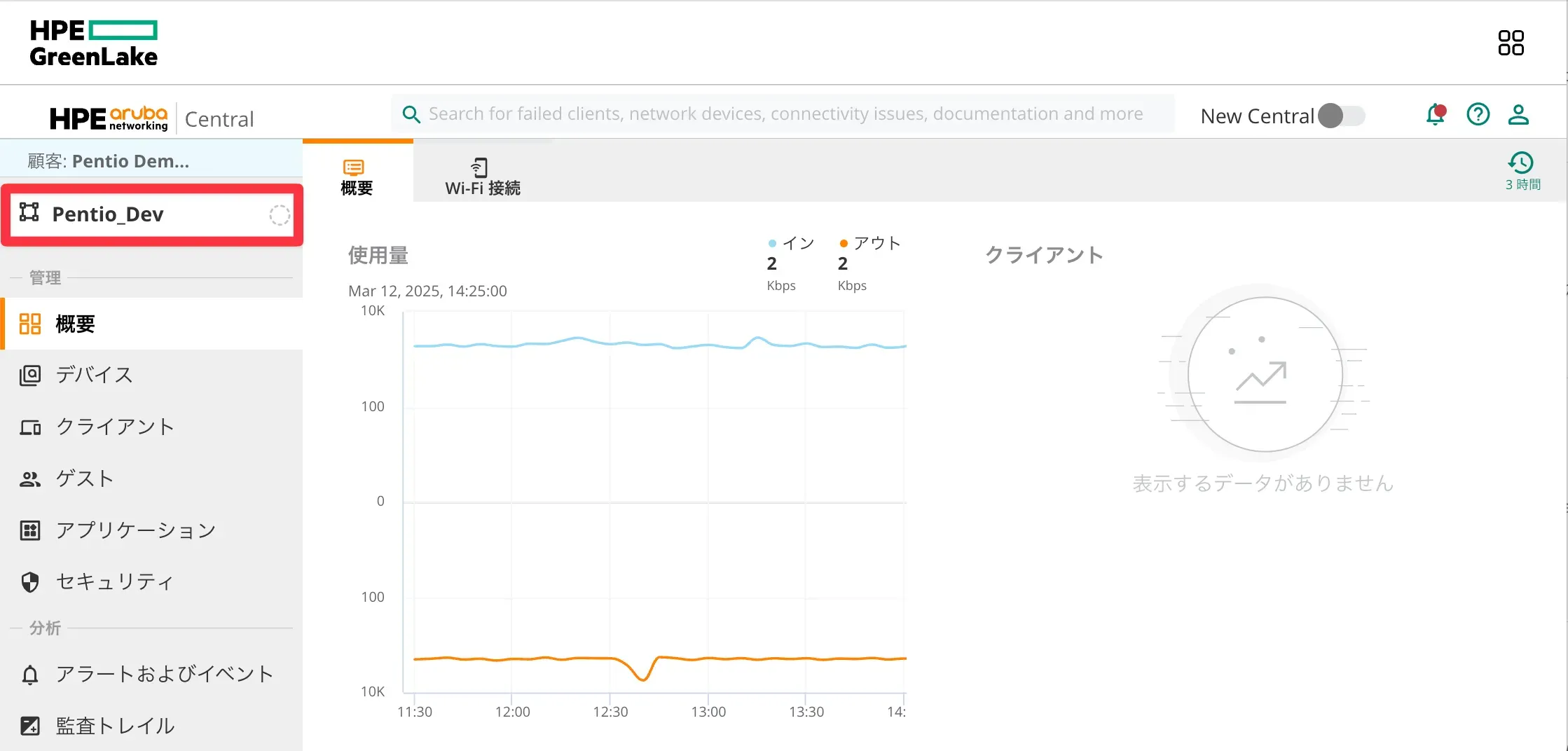

Aruba

Centralは各拠点におけるAruba製品をクラウド環境から一元管理できるソリューションです。今まではネットワークの設定をするために現地に赴き、CLIを使用してネットワーク設定を行う必要がありました。しかしAruba

Centralを利用することで、管理者が時間や場所に縛られることなく、遠隔からのGUI操作で簡単にネットワークの設定・監視・制御が可能になります。今回の検証においてもAruba

Centralを用いてクラウド上でAruba

CXスイッチの設定を行っています。

またSecureW2はクラウドRADIUSを提供していることから、これと併せてご利用いただくことでネットワーク管理をよりシンプルにすることが可能です。加えてSecureW2は2023年11月よりReal-Time Intelligenceを提供開始しており、Aruba製品もこれに対応しています。Real-Time

Intelligenceは、SecureW2がクライアント証明書を失効した際に、本来再認証がトリガーされるまで遮断されなかったデバイスのネットワーク接続を即時遮断できる機能です。これによりリアルタイムなネットワーク制御を実現できます。

前提条件

今回の検証では、以下の項目を前提条件としています。

- SecureW2の管理者アカウントをお持ちであること

- "Aruba Central Administrator"権限のあるユーザーアカウントをお持ちであること

- Aruba CXスイッチがAruba Centralで管理されており、サブスクリプションの割り当てやサイト・グループの作成が完了していること

- クライアントPCにSecureW2発行のクライアント証明書が配布・登録されていること

動作概要

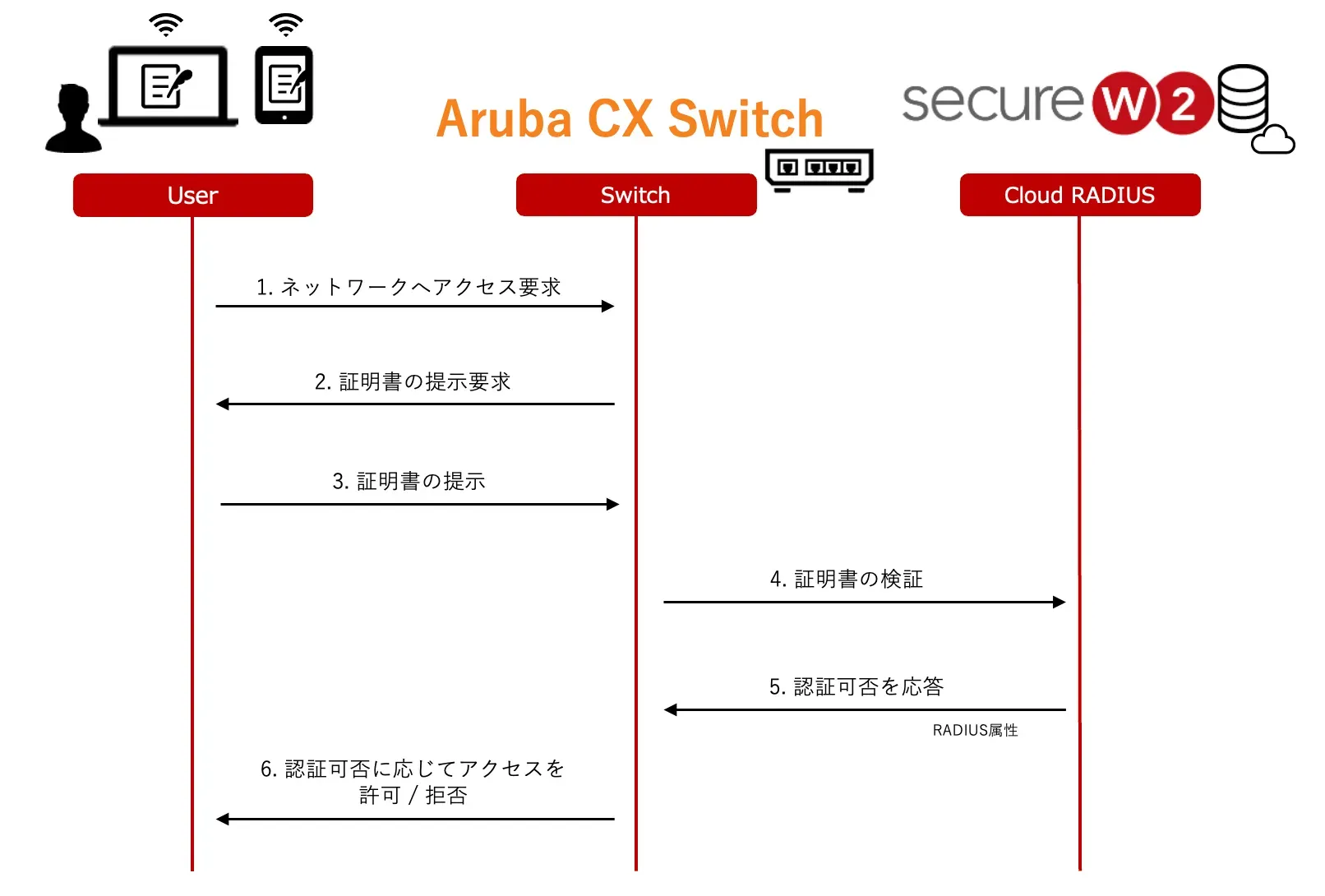

IEEE802.1Xは以下の図のようなシーケンスに従って認証を行います。

EAP-TLS認証では認証情報にID /

パスワードではなく、クライアント証明書を用いることが特徴です。

EAP-TLS認証の流れは次のとおりです。

- ユーザーがスイッチに対してネットワークのアクセスを要求

- スイッチがユーザーにクライアント証明書の提示を要求

- ユーザーはスイッチに対して適当なクライアント証明書を提示

- スイッチはSecureW2に対してクライアント証明書の検証要求を行う

- SecureW2がクライアント証明書を検証し、認証結果と認証許可した場合にはVLAN等の属性情報をスイッチに返す

- スイッチは受け取った認証可否に従い、ユーザーのネットワークアクセスを許可または拒否する

※VLAN IDなどのRADIUS属性やベンダー固有属性(VSA)は、5番目の段階で認証結果と共にスイッチに返されます。

有線によるネットワークへの接続において、従業員が私物の端末を会社に持ち込み、スイッチと接続してインターネットを利用して業務を行うケースが考えられます。会社で管理されていない端末は、会社で管理しているものよりもセキュリティレベルが低く、マルウェア等のウイルスに感染するリスクが高いことが考えられます。そのようなリスクのある端末を会社のネットワークに接続してしまうと、ネットワークを介して業務データ、機密情報等を扱う社用端末に感染を広げてしまう危険性があります。そこで、IEEE802.1XのEAP-TLS認証を行うことで、証明書を持っているユーザーのみネットワークのアクセスを許可することができます。

SecureW2ではEAP-TLS認証に利用可能な証明書を発行できるPKI機能ほかに、世界各地に配置されたRADIUSサーバーを利用することができます。RADIUSサーバーとしてActive

DirectoryやIDaaSであるOneLogin, Okta

などを利用する場合と比べて、重要なIdPにログインするためのID /

パスワードをネットワークに流さないことも組織全体のセキュリティを向上させます。

作業詳細

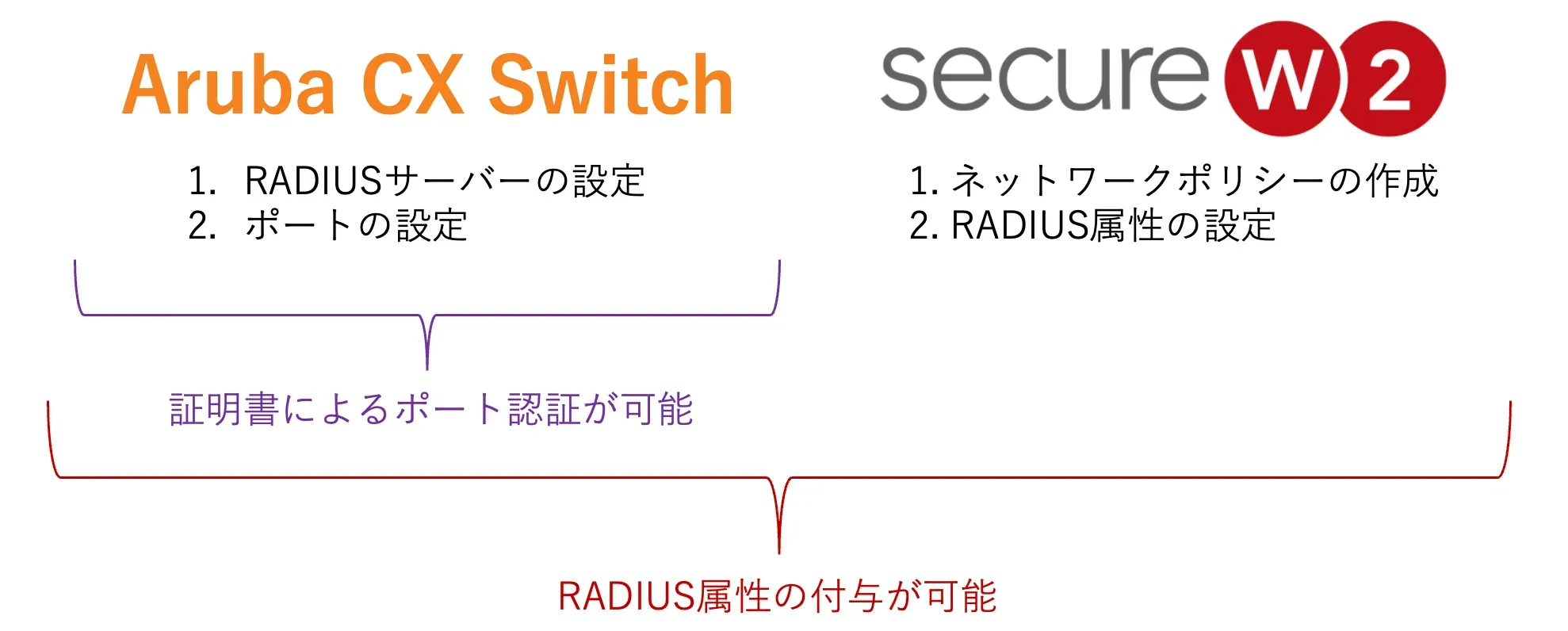

主な作業内容は、Aruba CentralとSecureW2でそれぞれ次の通りです。

基本的なAruba CXスイッチとSecureW2のポート利用設定を行うだけで簡単にSecureW2をクラウドRADIUSサーバーとしてご利用いただけます。お客様によって認証に加えて認可でもRADIUSを利用されたい場合には、SecureW2のネットワークポリシーに追加の設定を付け加えることで、VLAN IDをはじめとするRADIUS属性やベンダー固有属性(VSA)を認証結果に付与することもできます。

Aruba CXスイッチの設定

まずはAruba

CXスイッチがSecureW2のクラウドRADIUSを参照するように設定します。

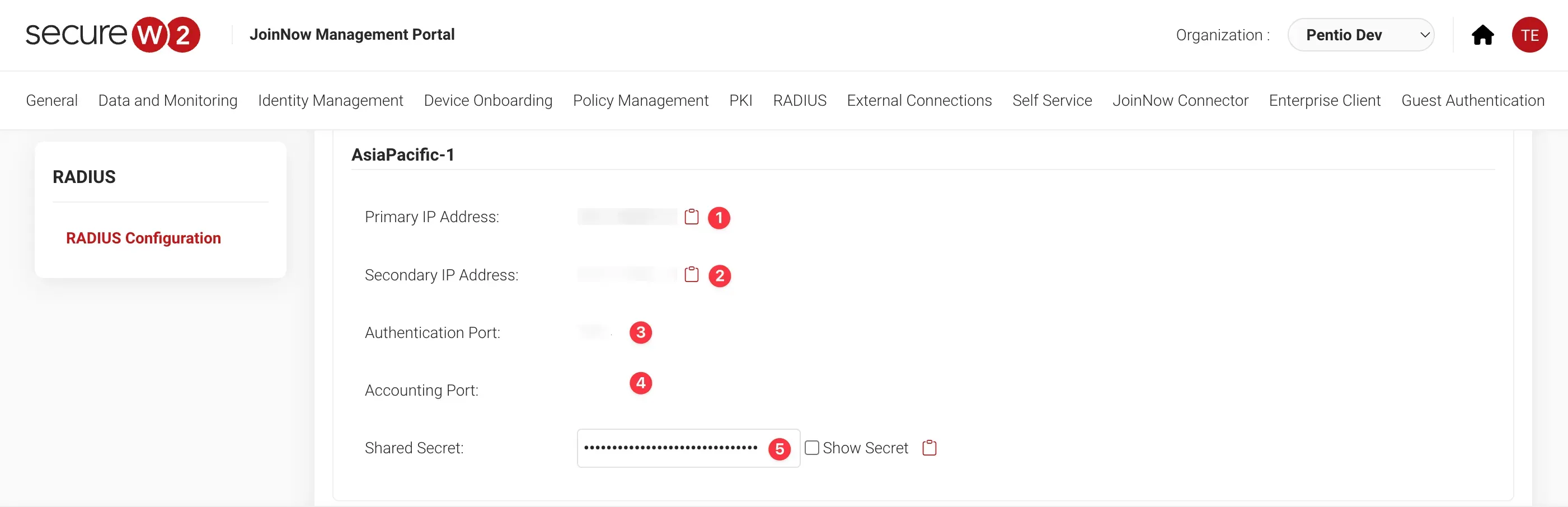

設定を始める前にSecureW2の以下の画像の情報(IPアドレス、ポート番号、シークレット)を控えておいてください。実際の値は管理コンソールのRADIUS

Configurationからご確認いただけます。

補足

2023年11月より、クラウドRADIUS AsiaPacific-1リージョンの無償提供が開始されました。これにより従来のサーバーよりも地理的距離が近くなるため、レイテンシの向上と高速な通信レスポンスを実現できます。そのため、ペンティオではAsiaPacific-1リージョンをプライマリRADIUSサーバーとして設定することを推奨しております。詳しくはこちらをご覧ください。

-

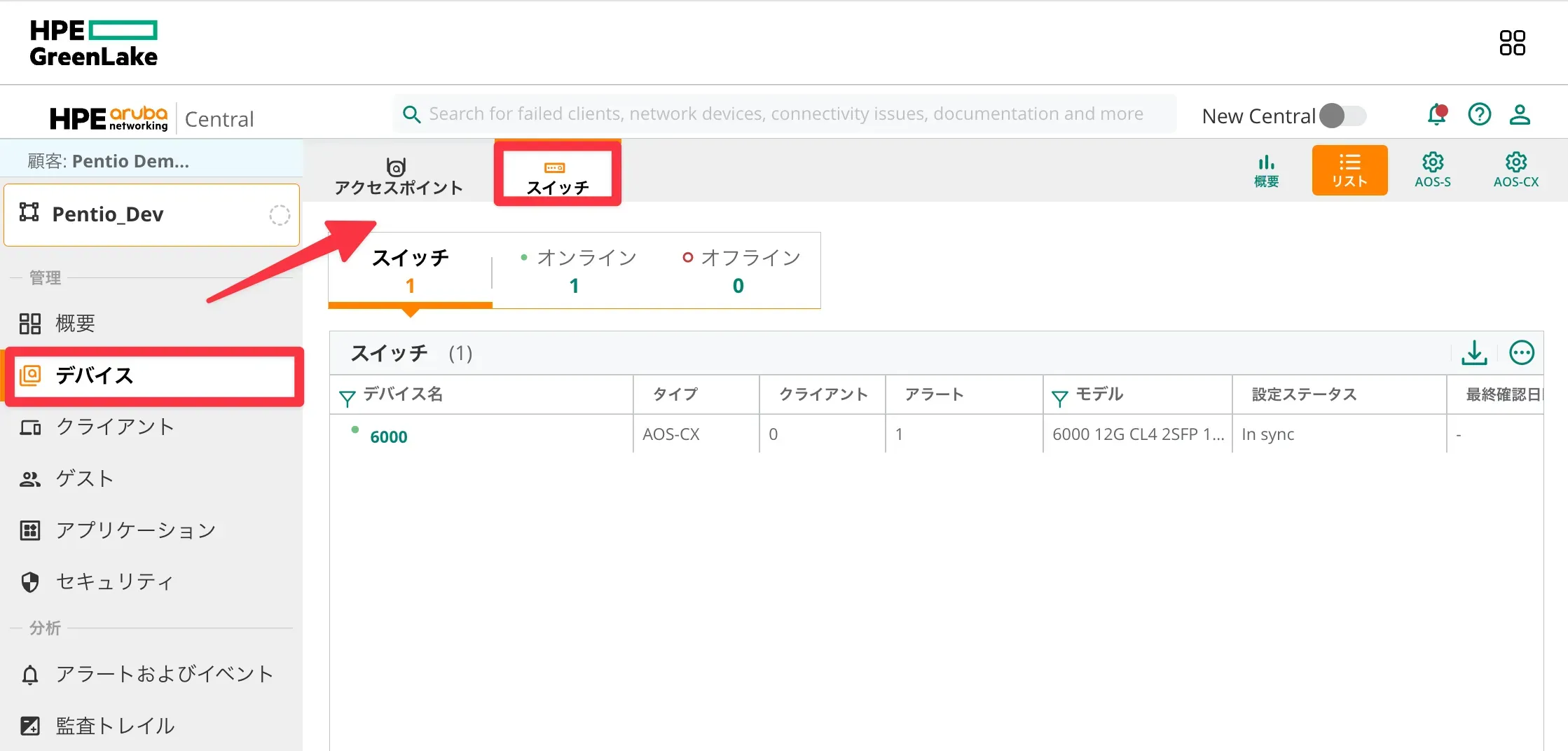

設定したいスイッチが割り当てられているグループを選択します。

-

左のデバイスタブから、スイッチをクリックします。

-

歯車マークのついたAOS-CXをクリックします。

-

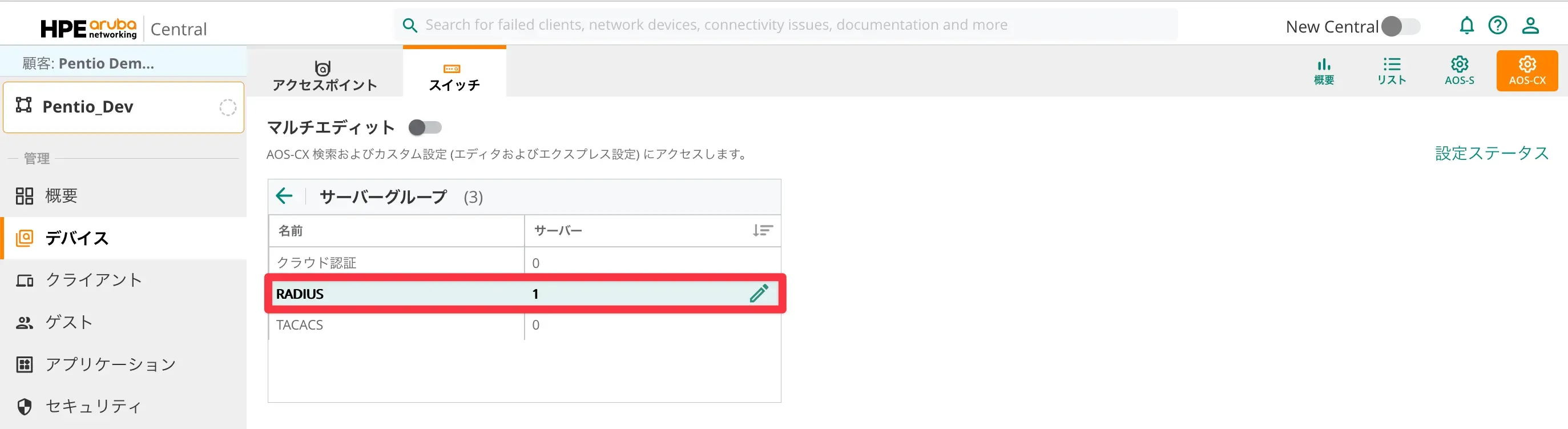

セキュリティタブから、認証サーバーをクリックします。

-

RADIUSの項目の鉛筆マークをクリックし、RADIUSサーバーを編集します。

- +をクリックし、RADIUSサーバーを新規設定します。

-

RADIUSサーバーの設定では事前準備で控えておいたSecureW2のRADIUS

Configurationの情報を使用します。以下の表を参考に、画像の通りに設定を行います。設定が完了したら適用をクリックします。

項目名

設定値

FQDNまたはIPアドレス

SecureW2のRADIUS ConfigurationのPrimary IP(①)

認証ポート

Authentication Port(③)

共有秘密キー

Secret(⑤)

-

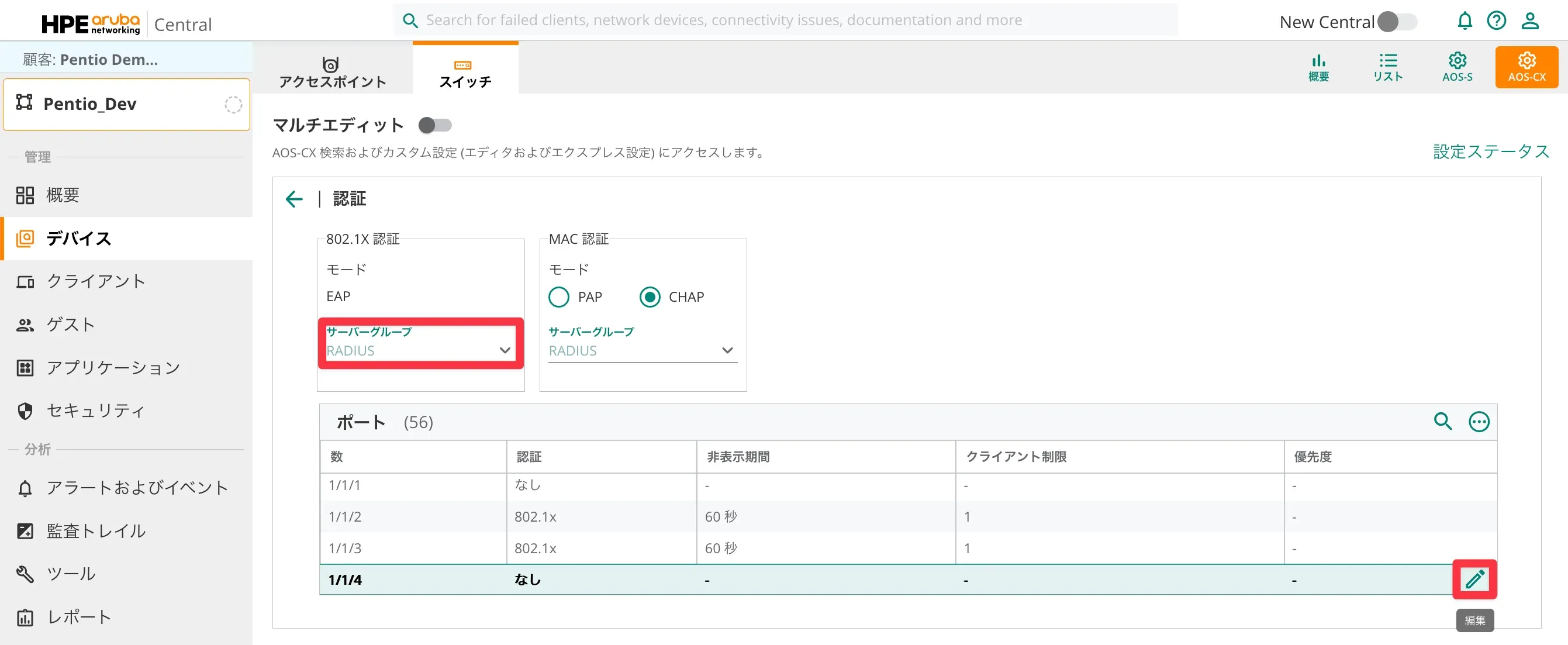

続いてスイッチの設定画面に戻り、セキュリティタブから認証をクリックします。

-

802.1X 認証のサーバーグループがRADIUSになっていることを確認します。次にポートの認証設定を行うため、接続先ポートの鉛筆マークをクリックします。

-

認証タブから802.1Xを選択し、適用をクリックします。

これでAruba Centralの設定は完了です。

VLANの設定

IEEE802.1X認証において、RADIUSサーバーが接続許可を意味するAccess-Acceptメッセージを返すとき、認証結果とあわせてVLAN IDなどのRADIUS属性やベンダー固有属性をRADIUSサーバーからRADIUSクライアントへ連携すると、接続先のネットワークを制御することなどが可能です。SecureW2ではネットワークポリシーの設定を行うだけで簡単にRADIUS属性の指定やユーザー・デバイスに応じた値の定義が可能です。

また、このレポートでは詳細は割愛いたしますが、OneLogin・Okta・Microsoft Entra IDをはじめとするIDaaSと連携するDynamic RADIUSも併用すると、Active DirectoryやLDAPなどのレガシーな認証基盤に依存しないクラウドネイティブなRADIUS基盤としてもご活用いただけます。

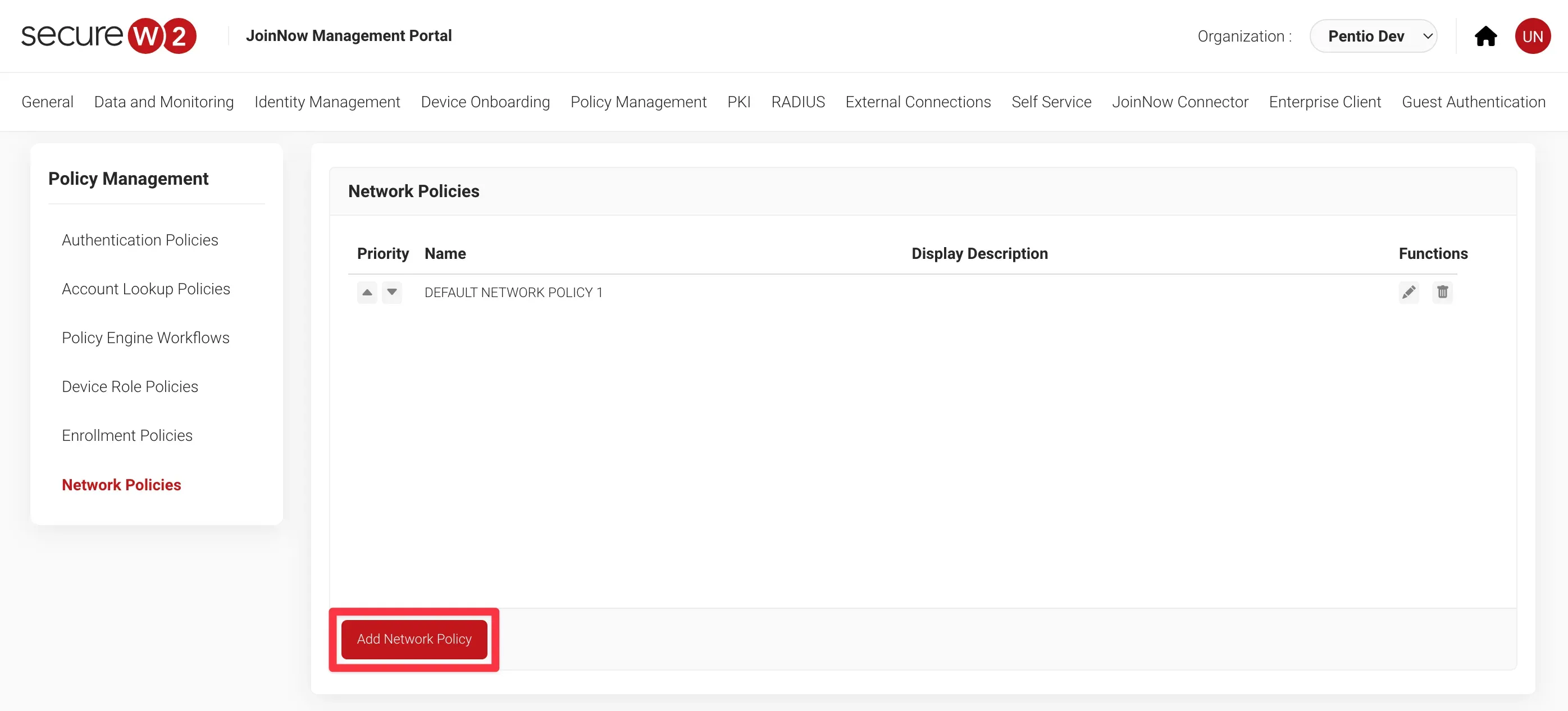

-

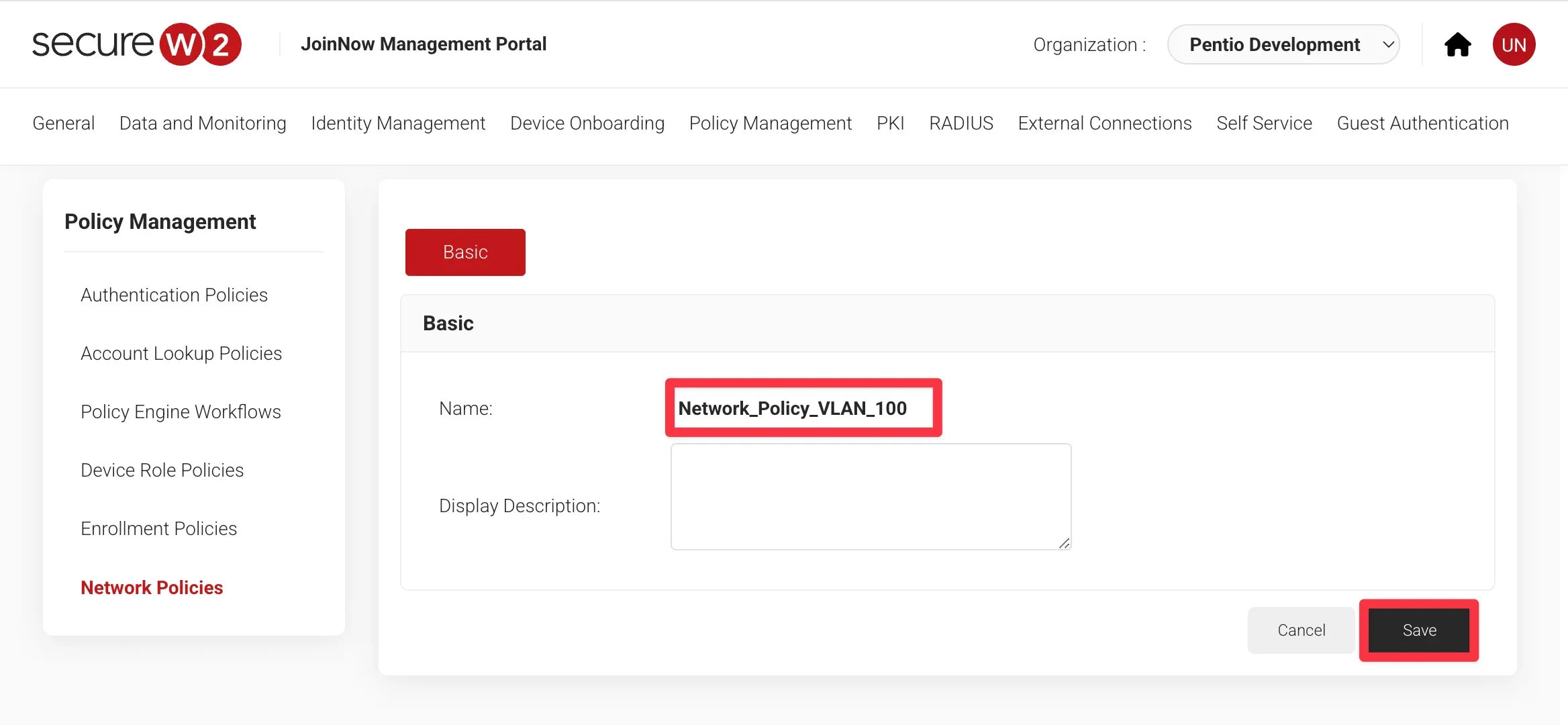

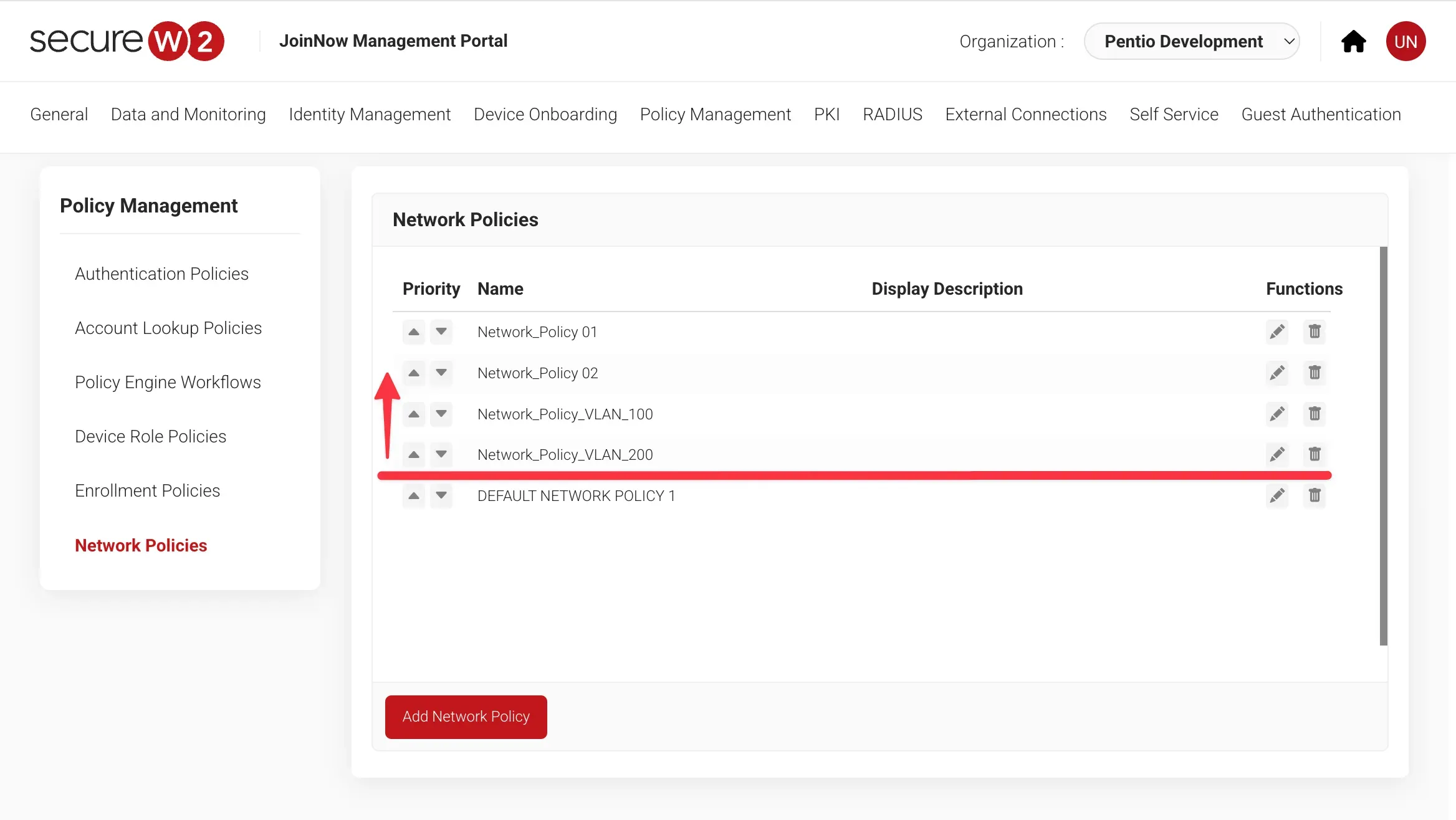

SecureW2 Management Portal(管理コンソール)のPolicy Management > Network PoliciesからNetwork Policyを追加するため、Add Network Policy をクリックします。

-

ポリシーの名前を入力し、Saveをクリックします。

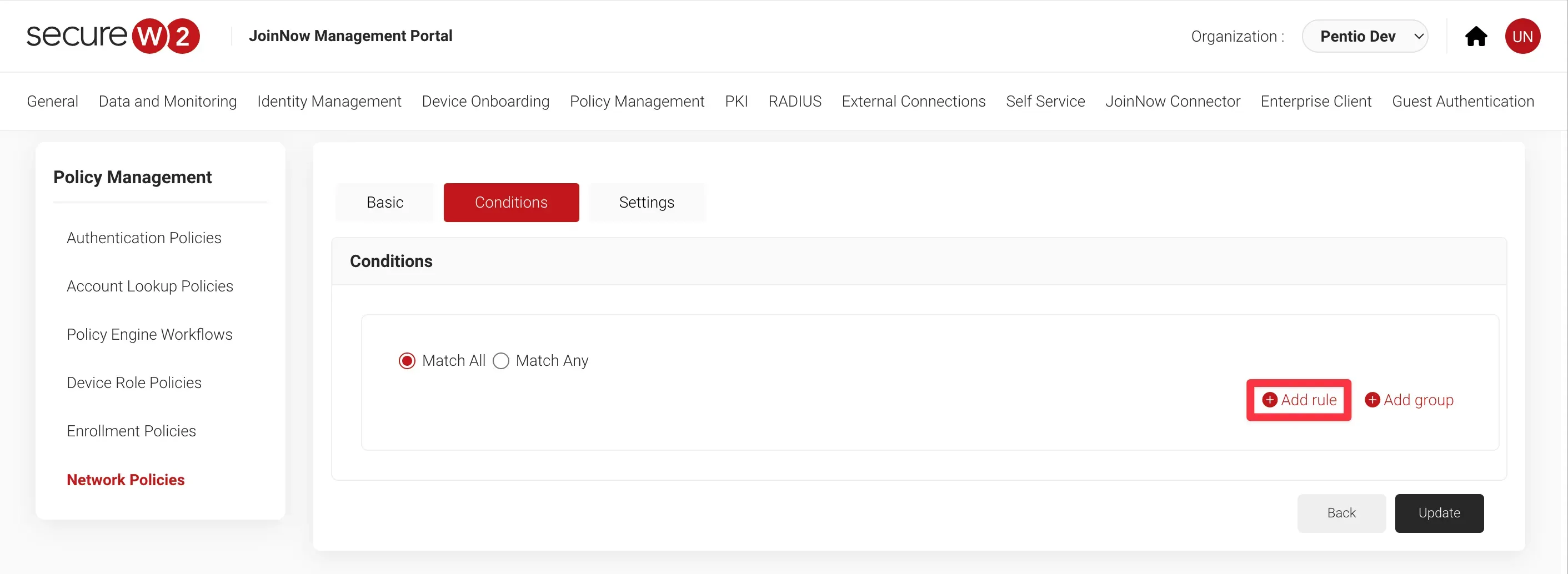

- Conditionsタブに移動し、Add Ruleをクリックします。Conditionsタブでは、このNetwork

Policyを適用させる対象の条件として利用する変数の種類を指定します。

-

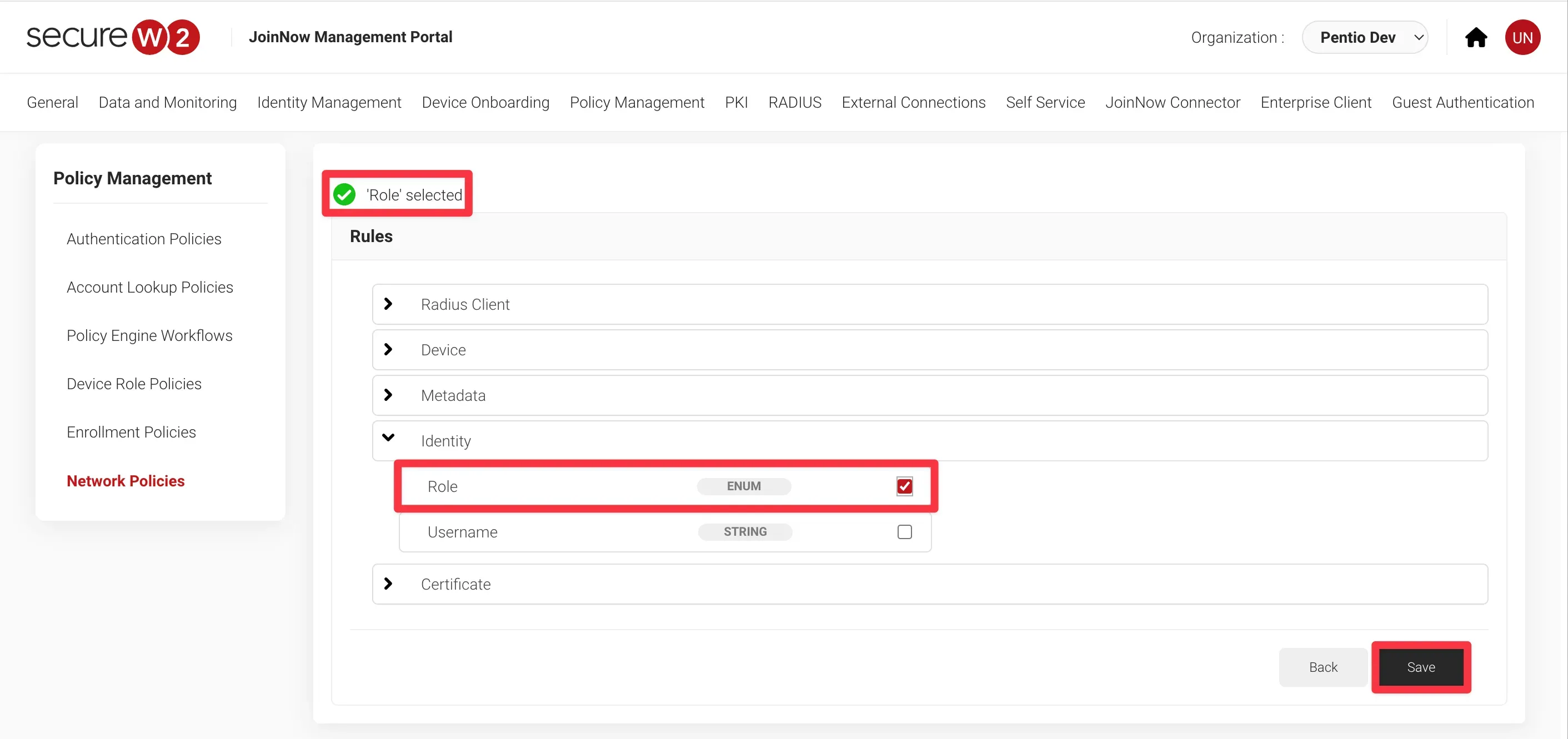

ここでは例としてSecureW2のRoleを変数として設定します。各環境に合わせて適切な変数を指定してください。

IdentityからRoleを選択してSaveをクリックします。画面上部に「'Role' selected」と表示されれば成功です。

-

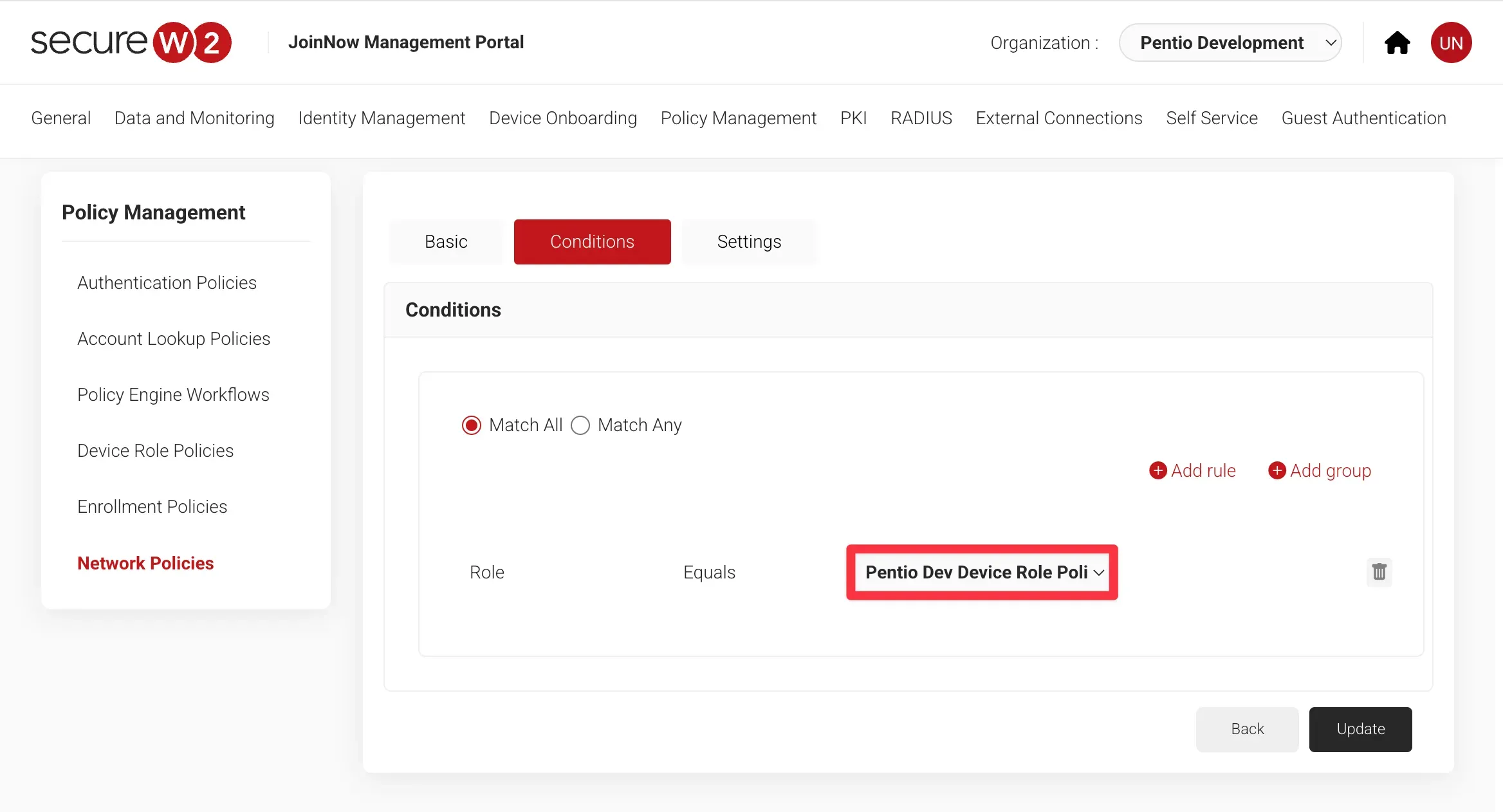

正常に設定が反映されると、以下の画像のように変数の値を指定できます。今回は例として、前もって作成しておいたPentio

Roleを値として設定します。

変数の値を設定できたら、Updateをクリックします。

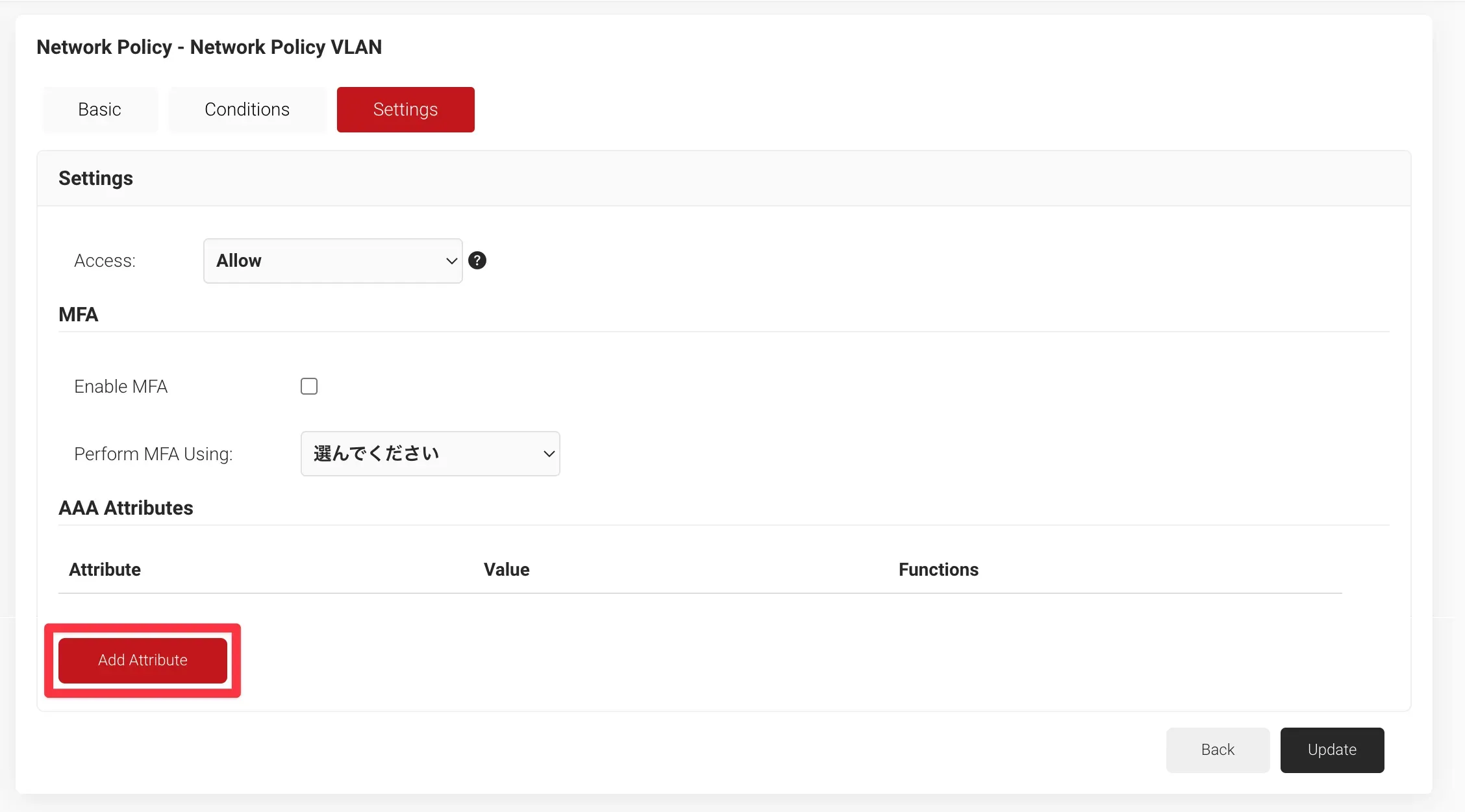

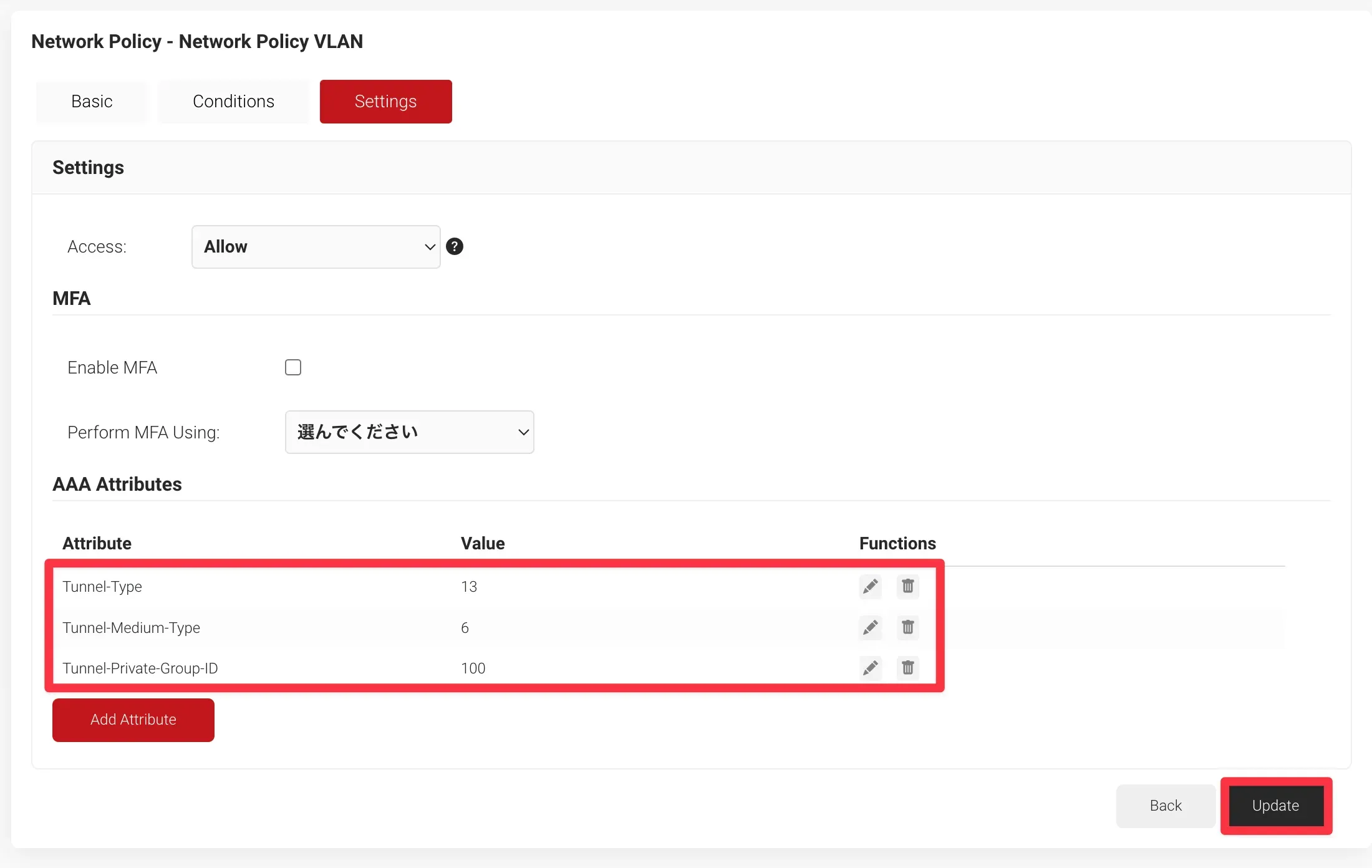

- Settingsタブに移動し、Add Attributeをクリックします。この画面で使用するRADIUS属性の設定を行います。

-

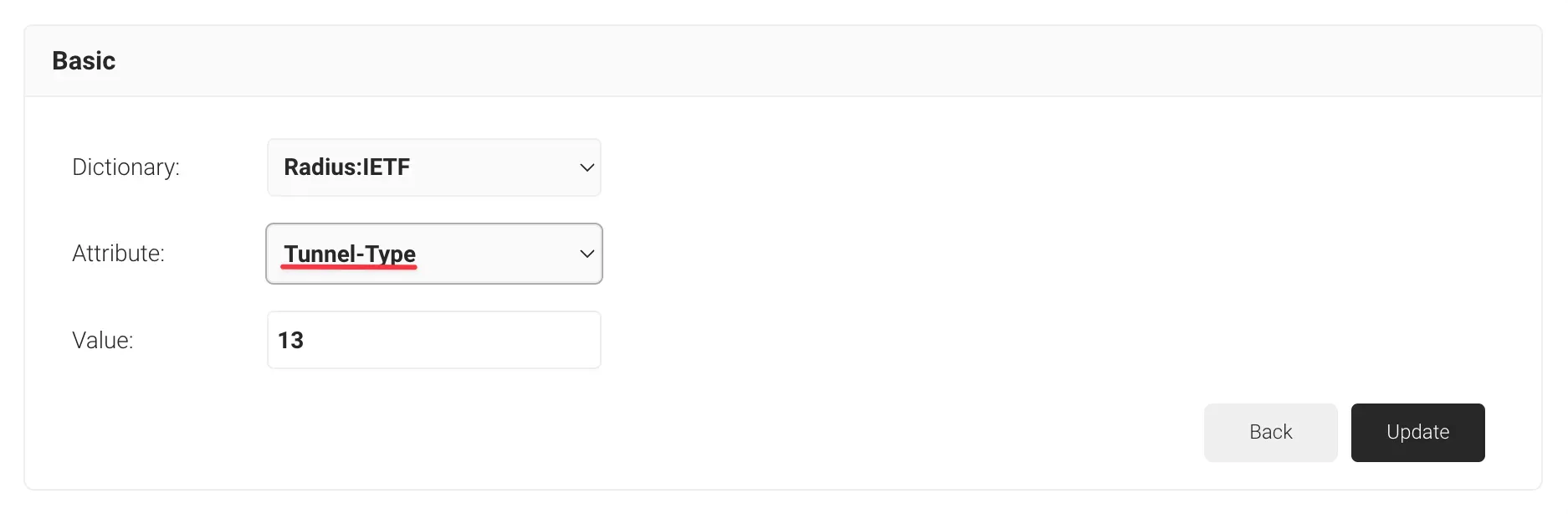

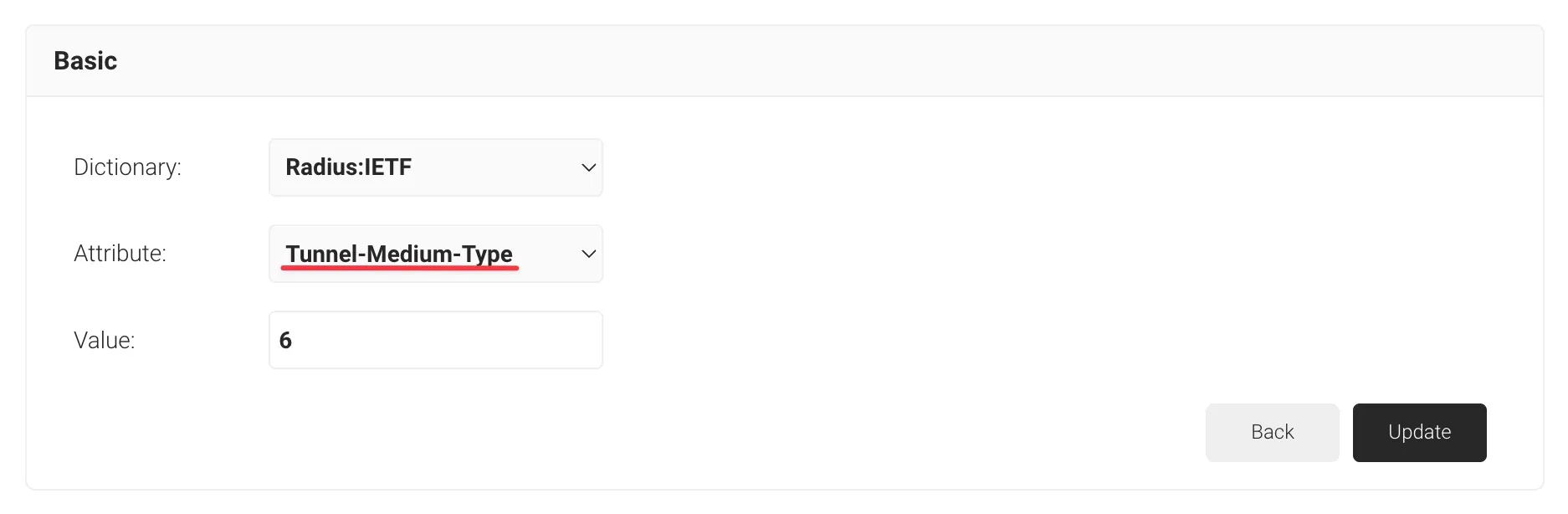

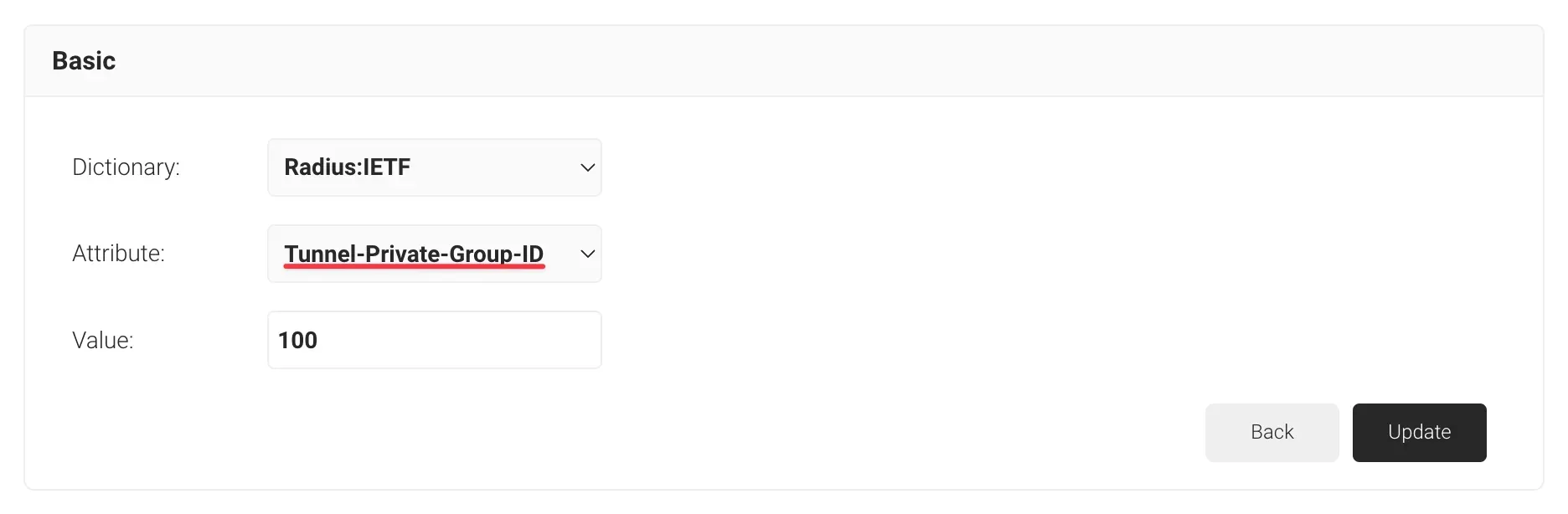

DictionaryのプルダウンからRadius:IETFを選択します。今回のシナリオではDynamic

VLANの利用を想定しているため、以下の表を参考にそれぞれ設定を行います。

Radius:IETFの属性(Attribute:)

値(Value:)

説明

Tunnel-Type

13

VLAN(固定値)

Tunnel-Medium-Type

6

IEEE-802(固定値)

Tunnel-Private-Group-ID

任意のVLAN-ID

(1-4094)認証対象のユーザーや機器が認証を

パスした後に所属させるVLAN-ID(例:100, 200)

-

画像のように設定できたら、Updateをクリックして設定を終了します。

今回はDynamic VLANが実現可能かを検証するために、同じ手順でVLAN-ID=200のネットワークポリシーも作成しておきます。他のNetwork Policyが存在している場合は、適宜ポリシーの優先度を操作してください。

動作確認

今回はmacOS SequoiaとWindows 11を使用して動作確認を行いました。

今回はWi-Fiの接続設定や証明書の配布を手作業で行なっていますが、Microsoft Intune、Jamf ProなどのMDM(モバイルデバイス管理)製品とSecureW2を連携しておくと、これらも自動化することができます。

macOS

- EAP-TLS認証を有効化したポートとクライアント端末を有線LAN接続します。

-

接続すると以下のようなダイアログが表示されるので、認証に使用する有効な証明書を選択します。

-

以下のようにEAP-TLS認証で有線LAN接続ができました。VLAN-IDが正しく付与されて、DHCPで指定した範囲内のIPからアドレスが払い出されているか確認します。

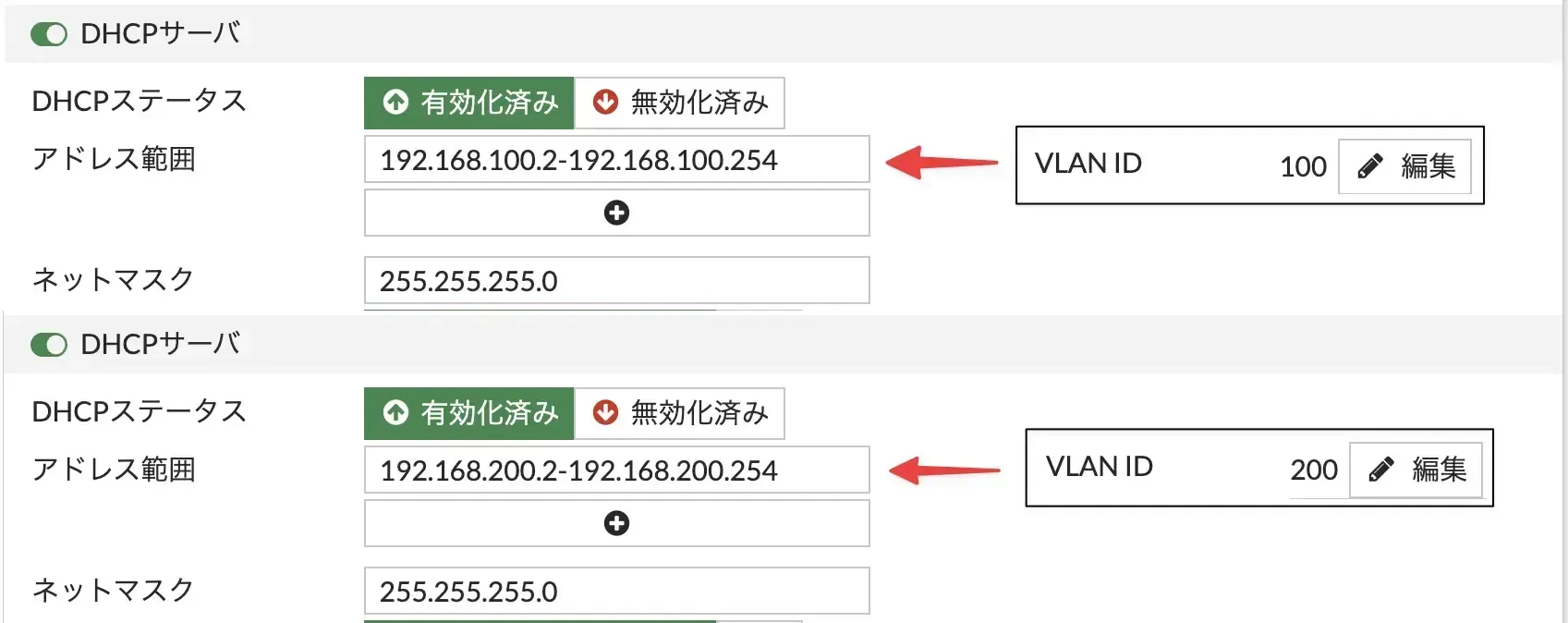

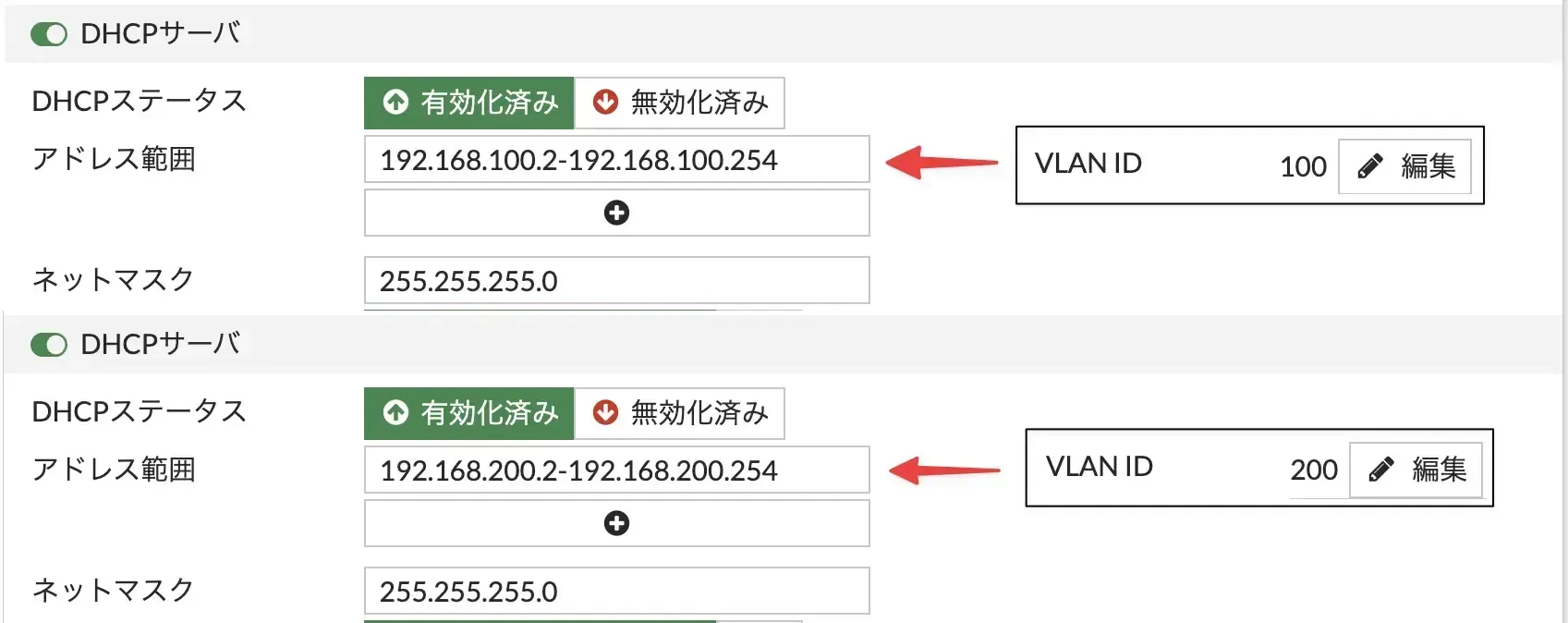

今回の例では、VLAN-IDが100の際にDHCPサーバーから192.168.100.2/24 - 192.168.100.254/24の範囲で、200の場合は192.168.200.2/24 - 192.168.200.254/24でIPアドレスを割り振る設定にしているため、設定した範囲のIPアドレスが正しく割り振られていることが確認できます。

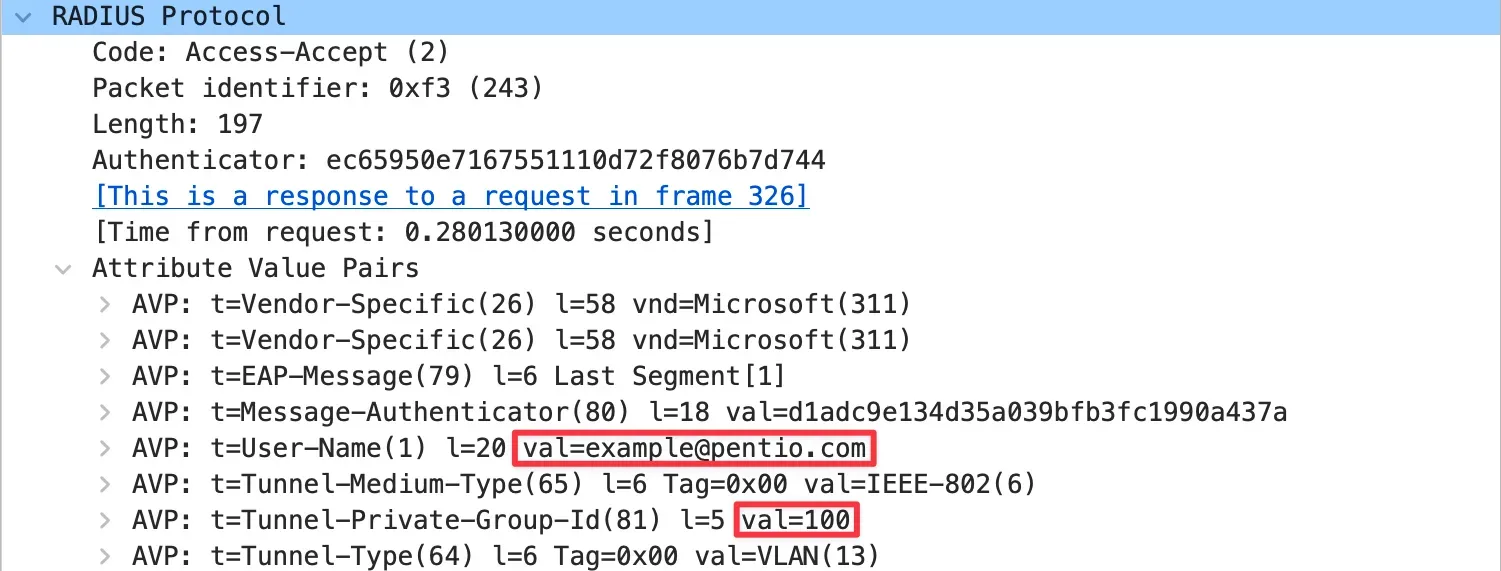

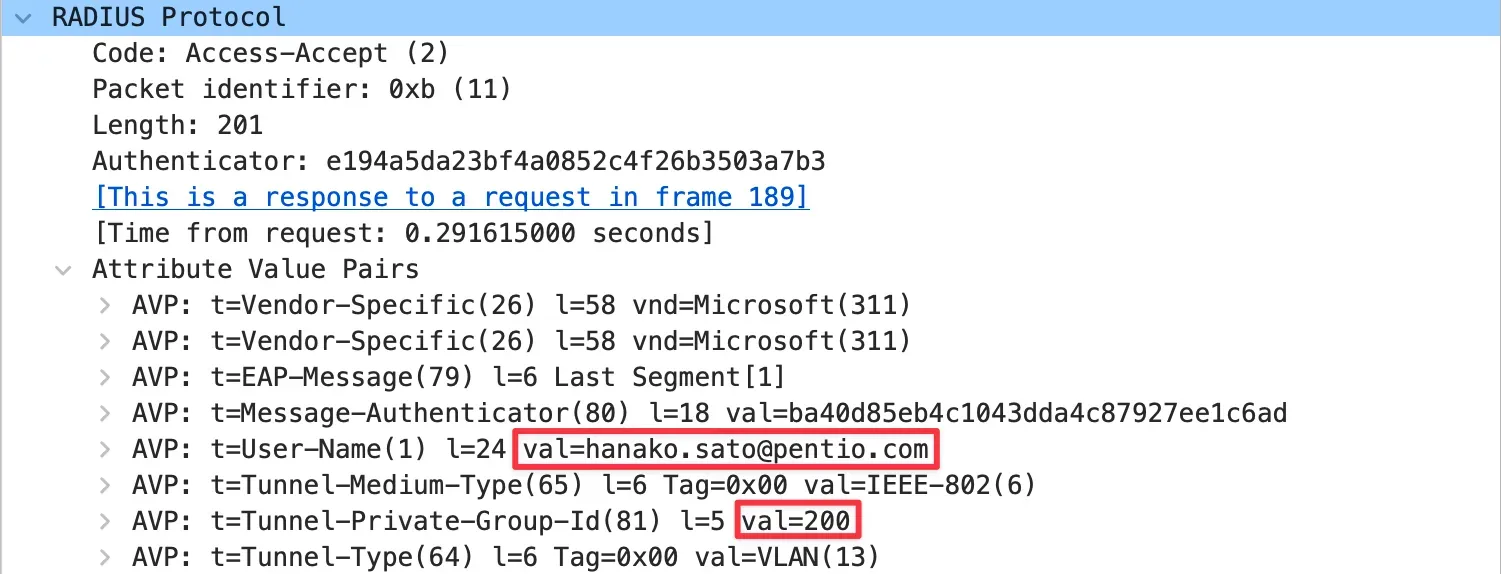

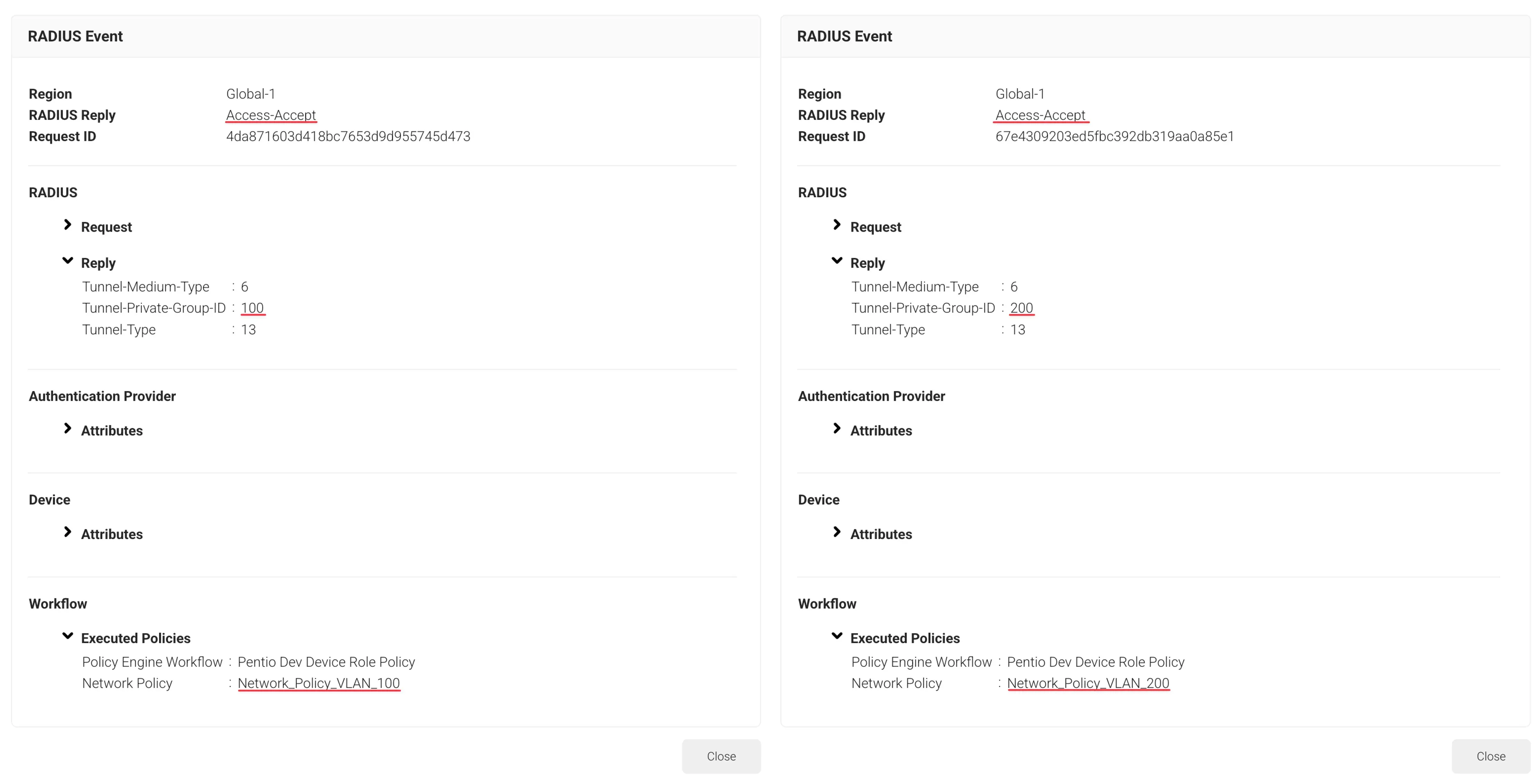

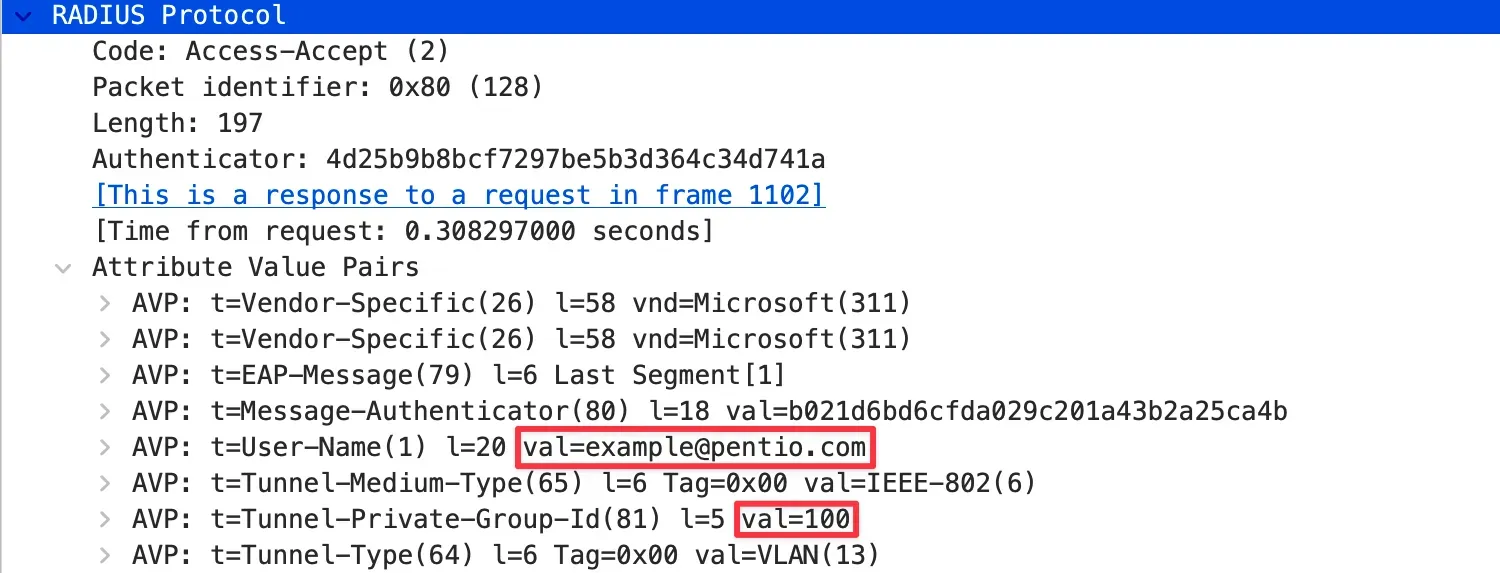

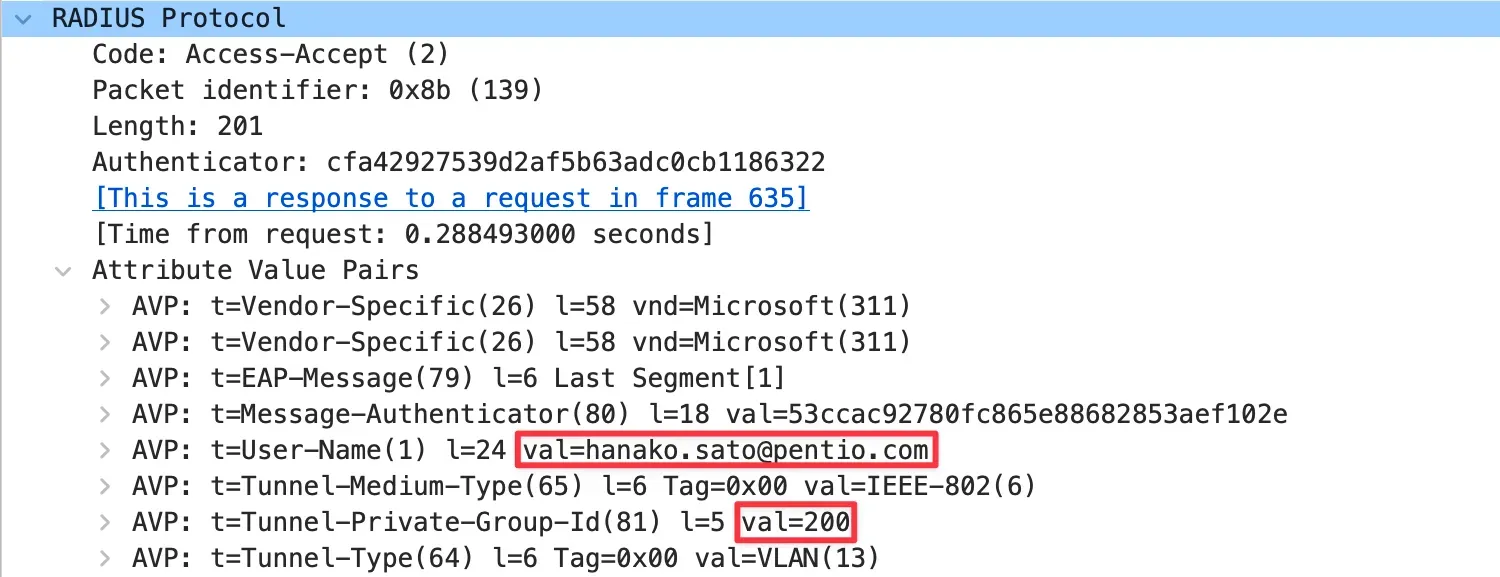

WireSharkからもVLAN-IDが正常に割り振られていることが確認できました。 "example@pentio.com"というユーザーがネットワークに参加する場合はVLAN=100、 " hanako.sato@pentio.com"というユーザーがネットワークに参加する場合はVLAN=200に所属させていることがわかります。

SecureW2からも、それぞれのVLAN用ネットワークポリシーに基づいて接続が許可されたログを確認できました。

Windows11

- EAP-TLS認証を有効化したポートとクライアント端末を有線LAN接続します。

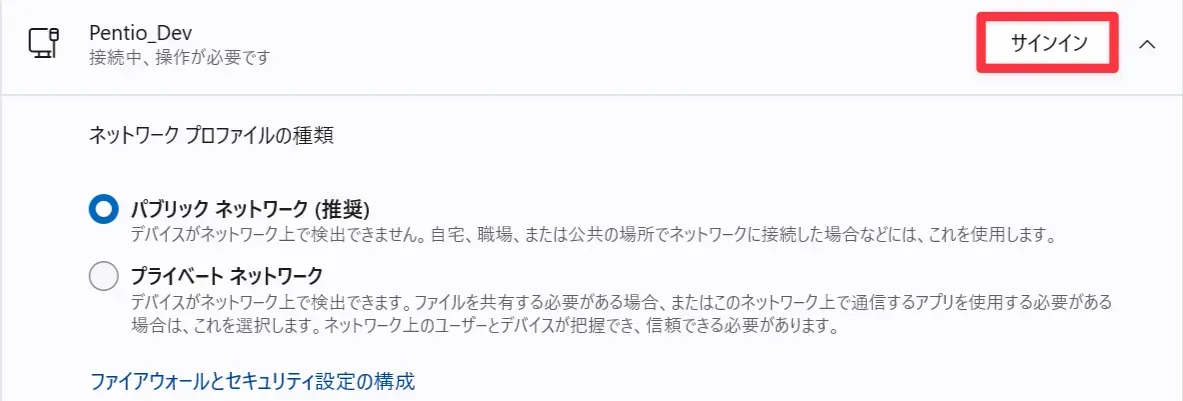

- [サインイン] をクリックします。

-

以下のようなダイアログが表示されるので、認証に使用する有効な証明書を選択します。

-

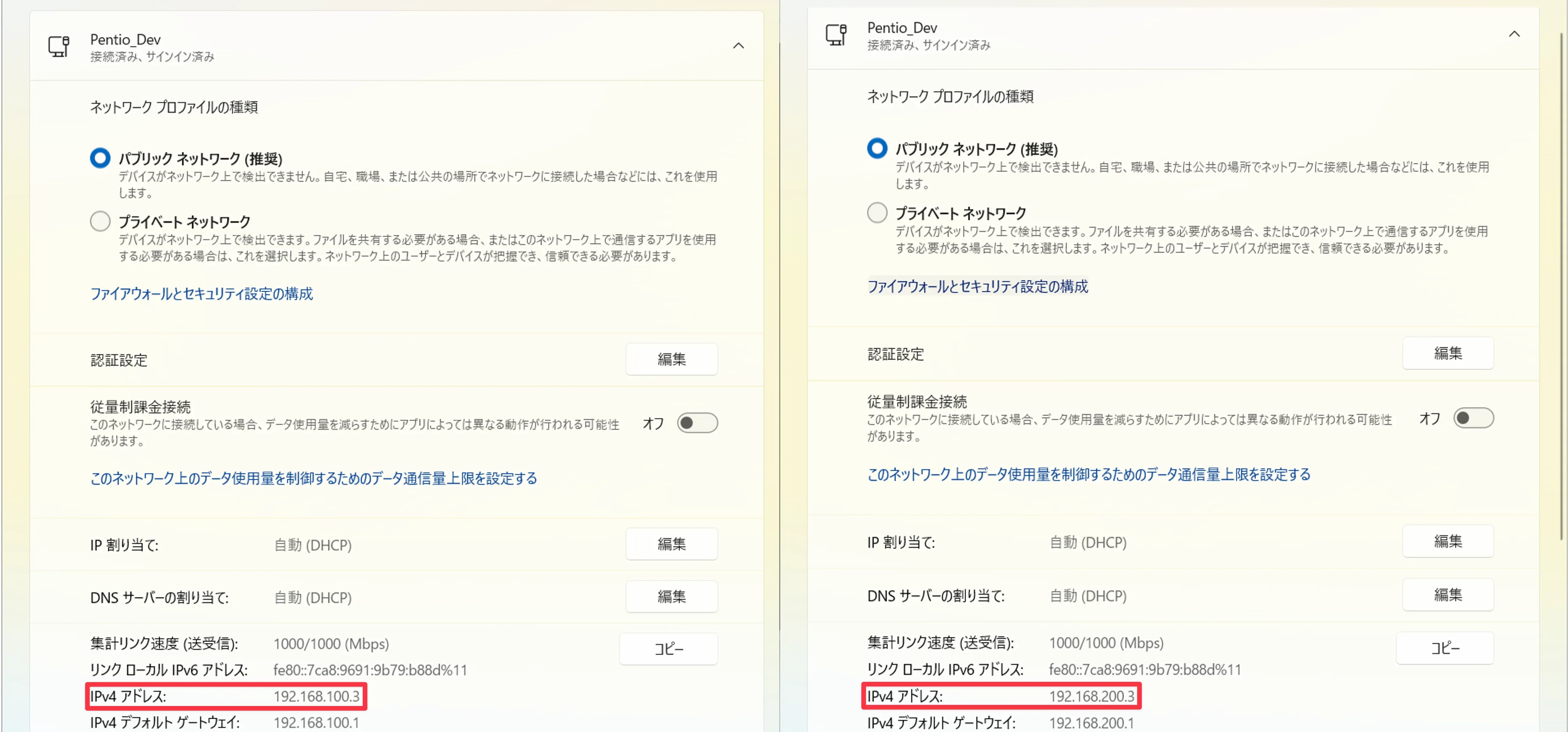

以下のようにEAP-TLS認証で有線LAN接続ができました。VLAN-IDが正しく付与されて、DHCPで指定した範囲内のIPからアドレスが払い出されているか確認します。

今回の例では、VLAN-IDが100の際にDHCPサーバーから192.168.100.2/24 - 192.168.100.254/24の範囲で、200の場合は192.168.200.2/24 - 192.168.200.254/24でIPアドレスを割り振る設定にしているため、設定した範囲のIPアドレスが正しく割り振られていることが確認できます。

WireSharkからもVLAN-IDが正常に割り振られていることが確認できました。 " example@pentio.com"というユーザーがネットワークに参加する場合はVLAN=100、 "hanako.sato@pentio.com"というユーザーがネットワークに参加する場合はVLAN=200に所属させていることがわかります。

SecureW2からも、それぞれのVLAN用ネットワークポリシーに基づいて接続が許可されたログを確認できました。

おわりに

今回の検証ではAruba CXスイッチのポート認証にSecureW2のRADIUSサーバーを利用し、SecureW2から発行されたクライアント証明書を用いてIEEE802.1XのEAP-TLS認証ができるかの検証を行いました。また、SecureW2からのRADIUS属性の割り当てを行うDynamic VLANの動作検証も行い、ユーザーごとに異なるVLANへの割当も確認することができました。

Aruba CXスイッチはAruba Centralと組み合わせることによりクラウド上で管理することができます。そこで統合認証基盤として物理アプライアンスの設置が一切不要なクラウド型RADIUSであるSecureW2と組み合わせることで、多拠点展開の際にも国内外問わずどこからでも管理可能で全拠点同水準のセキュリティを確保できます。毎拠点ごとにRADIUSアプライアンスを設置・管理・維持する必要がないため、コストを最小限に抑えられるという点で新たなメリットが生まれるでしょう。 SecureW2が2023年11月より提供を開始したReal-Time Intelligence がAruba製品をサポートしている点からも相性の良さが伺えます。

本記事で使用した機種のスペックシート

6000 24G Class4 PoE 4SFP 370Wスイッチ | 6000 48G Class4 PoE 4SFP 370Wスイッチ | 6000 12G Class4 PoE 2G/2SFP 139Wスイッチ | |

|---|---|---|---|

ポート | 10/100/1000BASE-Tポート x 24、1G SFPポート x 4 | 10/100/1000BASE-Tポート x 48、1G SFPポート x 4 | 10/100/1000BASE-Tポート x 12、1G SFPポート x 2、1GbEポート x 2 |

スイッチング容量 | 56Gbps | 104Gbps | 32Gbps |

スループット | 41.6Mpps | 77.3Mpps | 23.8Mpps |

PoE対応 | 最大455W | 最大480W | 最大170W |

レイヤー | L2 | ||

サイズ | 4.4 x 44.2 x 26.8cm | 4.4 x 44.2 x 30.5cm | 4.4 x 25.4 x 25.5cm |

重量 | 4.2kg | 5.0kg | 2.8kg |

データシート | |||

ソリューション詳細パンフレットをダウンロード

この資料でわかること

- ArubaコントローラとSecureW2の連携

- Aruba AP635(630シリーズ) 特徴

- SecureW2クラウドRADIUSの機能

*本サイトに掲載されている製品またはサービスなどの名称及びロゴは、各社の商標または登録商標です。