Cisco Meraki MRの802.1X 無線認証にクラウドRADIUS(SecureW2)を利用する

Aerohiveを通じてクラウドRADIUSでEAP-TLS認証を実現する方法

Aerohiveは2019年にExtreme Networksに統合されました。Extreme Networksを通じてクラウドRADIUSでEAP-TLS認証を実現する方法についてはこちらのページをご覧ください。

EAP-TLS認証プロトコルを使用して証明書ベースの802.1xネットワークを実装するのは敷居が高く感じられるかもしれませんが、SecureW2のクラウドベースのソリューションでは、インフラに必要な変更を最小限に抑えながら、パスワードから証明書へ簡単に移行することができます。

SecureW2のPKIサービスを利用すれば、証明書ベースのEAP-TLSネットワーク認証をシームレスに設定でき、クレデンシャルベースの認証のセキュリティをはるかに上回ることができます。証明書は、無線によるクレデンシャルの盗難や、パスワードに関連する切断を排除します。IT部門は、パスワード変更ポリシーによる切断によるサポートチケットの心配をする必要がなくなり、ハッカーは、ネットワーク認証情報を無線でファームアップすることができなくなります。

SecureW2はあらゆるWi-Fiインフラで動作するため、Aerohiveと連携して802.1x用の証明書ベースのWi-Fi認証であるEAP-TLSを設定することは、かつてないほど簡単になりました。セキュリティが大幅に強化されるだけでなく、クラス最高のデバイスオンボーディングソフトウェアを使用してリモートで接続の問題を発見できるため、認証管理がより合理化されます。以下のガイドでは、わずか数時間でAerohiveとSecureW2を連携する方法をご紹介します。

設定手順

-

SecureW2のPKIサービスを設定する

- PKIの設定と管理は簡単な作業ではないため、SecureW2はプロセスを合理化するクラウドPKIを提供します。SecureW2のターンキーPKIサービスには、802.1xネットワークユーザーに証明書を安全に配布するために必要なツールがすべて含まれています。

-

セキュアSSIDをWPA2-Enterprise EAP-TLSとして設定する

- EAP-TLSの設定と管理は、歴史的にその価値以上に手間がかかると誤解されてきました。現在では、SecureW2のPKIおよびDevice Onboardingソリューションによってプロセスが簡素化されるため、わずか数時間でネットワーク上に証明書ベースの認証を設定できます。

-

SecureW2 RADIUSサーバーをSecure SSIDに追加する

- SecureW2のPKIサービスは、すべての主要なRADIUSベンダーと連携されていますが、当社のクラウドRADIUSは、既存のインフラストラクチャがない場合に最適です。

-

オンボーディングSSIDとランディングページを設定する

- ユーザは、SecureW2オンボーディング・ソリューションに移動して、デバイスを登録し、証明書用に設定する必要があります。一般的なソリューションは、オンボーディングSSIDの使用です。接続が完了すると、ユーザはオンボーディングプロセスを案内するカスタマイズ可能なランディングページにリダイレクトされます。

このセットアップを完了するには、以下の設定が必要です:

- SecureW2 RADIUSサーバ

- SecureW2ネットワークプロファイル

- アイデンティティプロバイダ

WPA2-Enterpriseネットワークポリシーを設定する

- Aerohiveダッシュボードで、[設定] > [ ネットワークポリシー ] > [編集]をク リ ックします(SecureW2 ポリシーに関連する編集記号)。

- [ワイヤレスネットワーク] タブをクリックし、[追加] > [他のすべてのネットワーク(標準] をクリックします。

- [名前 (SSID)] および [ブロードキャスト名] フィールドに、ネットワークの名前を入力します。

-

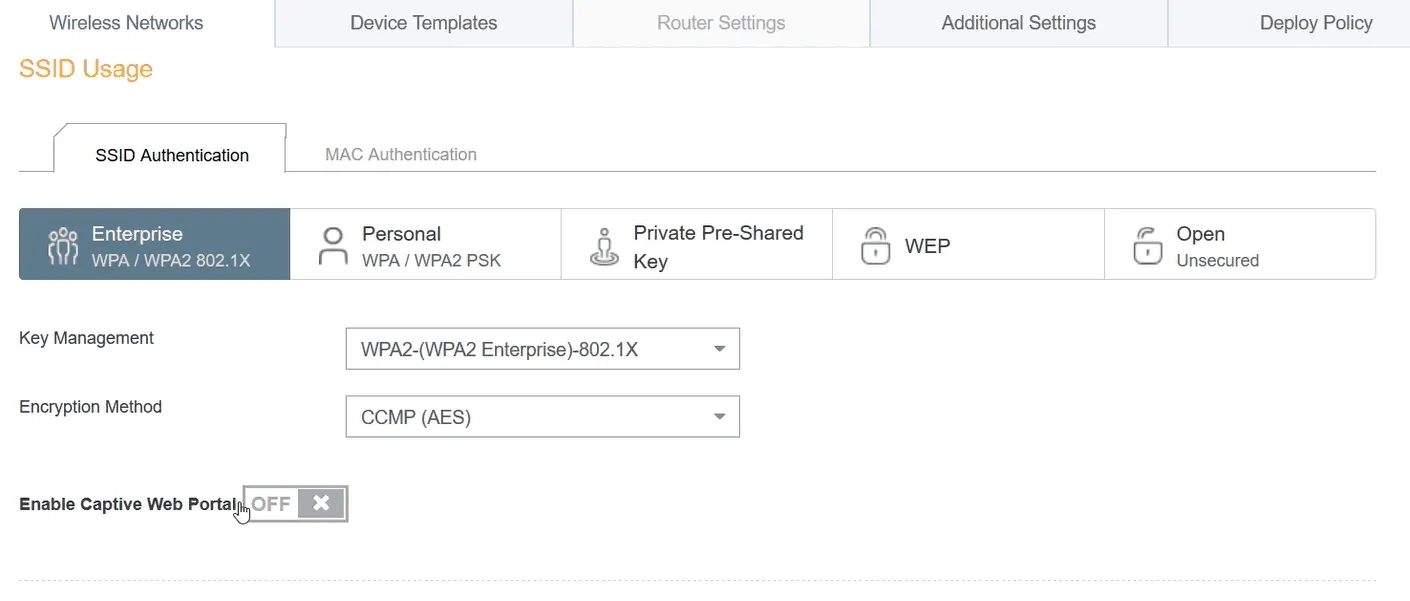

[SSID Usage]セクションで、 [Enterprise WPA/WPA2 802.1X]

が選択された SSID Authentication であることを確認します。

- [キー管理] を WPA2-(WPA2 Enterprise)-802.1X に設定します。

- 暗号化方式を CCMP (AES) に設定します。

- Enable Captive Web PortalはOFFに設定します。

SecureW2のクラウドRADIUSとAerohiveの連携

- Default RADIUS Server Groupの横にある[+]記号をクリックして、RADIUSサーバーを追加します。

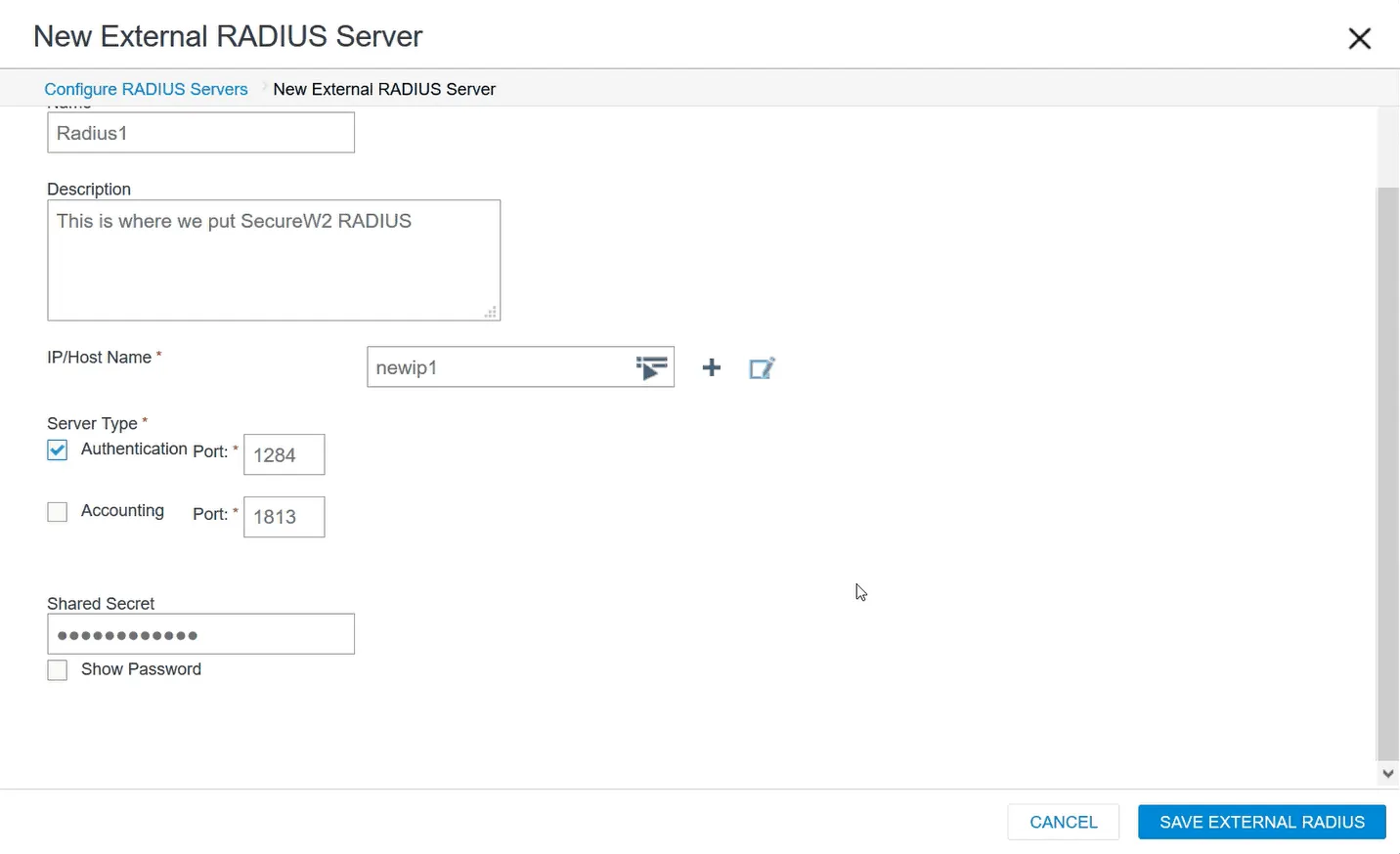

- 名前(および必要に応じて説明)を入力し、[追加]をクリックして、[外部 RADIUS サーバー]を選択します。

-

名前を入力します。

- ここでSecureW2 RADIUSを接続します。

- JoinNow Management Portalに移動し、AAA ManagementセクションのAAA Configurationをクリックします。

- プライマリIPアドレスをコピーし、RADIUSを設定したAerohiveダッシュボードに戻ります。

- [IP/ホスト名]フィールドで、[+]記号をクリックし、[IPアドレス]を選択します。

- 名前を入力し、[IPアドレス]フィールドにプライマリIPアドレスを貼り付け、[IPを保存]をクリックします。

-

JoinNow Management

Portalに移動してPortをコピーし、そのPortをAuthentication

Portフィールドに貼り付ける。

- Authentication Portがチェックされ、Accounting Portがチェックされていないことを確認します。

- JoinNow Management PortalのShared Secretも同様にします。

-

[SAVE EXTERNAL RADIUS]をクリックすると、[Configure RADIUS

Servers]ウィンドウに戻る。

- [Add]をクリックし、[External RADIUS Server]を選択する。

- [Name]フィールドに新しい名前を入力し、ステップ4~10を繰り返して、[IP Address]フィールドにプライマリIPアドレスの代わりにセカンダリIPアドレスをコピーして貼り付けます。

-

[Configure RADIUS Servers]ウィンドウで、[Save

RADIUS]をクリックします。

- [Authenticate via RADIUS Server]セクションに、設定された両方のRADIUSサーバが表示されます。

- [SAVE]をクリックします。

- [Deploy Policy]タブをクリックし、表示されているデバイスのチェックボックスを選択し、[Upload]>[Perform Update]に移動します。

EAP-TLSで802.1x Aerohiveネットワークを保護する

完了すると、ネットワーク ユーザーは WPA2-Enterprise

ネットワークに安全に接続できるようになります。証明書のセキュリティ上の利点により、組織のクレデンシャル漏洩、MITM攻撃、Evil

Twin攻撃のリスクは劇的に低下します。ネットワーク管理者は、ネットワーク内のユーザの潜在的な接続問題をリモートで診断できるようになるほか、すべてのネットワーク接続にユーザとデバイスを紐付けることで可視性が向上します。

証明書ベースの認証ネットワークのセットアップは、わずか数時間で完了します。SecureW2を試してみたい方、Aerohiveとの連携方法についてご質問がある方は、お気軽にお問い合わせください。

*本サイトに掲載されている製品またはサービスなどの名称及びロゴは、各社の商標または登録商標です。