オンボーディング 〜証明書の自動配布を実現〜

オンボーディングとは

オンボーディングとは、発行した証明書(公開鍵を含む)と秘密鍵を、デバイスを特定し配布をするサービスです。証明書配布サービスは、世界主要MDMサービス(AirWatch、Jamf

Pro、Intune、MobileIronなど)連携による証明書配布に対応します。Appleなど主要デバイスでは、SCEP(Simple

Certificate Enrollment

Protocol)を使用して証明書を認証局から自動取得する連携によりゼロタッチオンボーディングを可能とします。また、SecureW2オリジナルオンボーディングソフトウエアを活用して証明書配布も可能です。

オンボーディングにはふたつの方式があります。

- MDMサービスとの連携によるオンボーディング

- URLによるオンボーディング(JoinNow)

オンボーディングの機能

世界中のMDMサービスと連携し証明書のデバイス配布を自動化

SecureW2はスマートフォンやタブレットなどのモバイルデバイスを管理するシステムであるMDMと連携することで、エンドユーザーの手を介することなく証明書を配布することが可能です。

MDMサービスと連携することには以下のメリットがあります。

- 管理者がデバイスを回収し、証明書を落とす作業が省かれる

- MDMの設定をもとに、端末に応じて証明書をカスタムして配布できる(SecureW2がMDMの設定を元に、どの端末にどんな証明書を発行するかを自動的に判断します)

- 証明書の有効期限が近づいたら、更新用の証明書の取得を求める通知がMDMに届く

| 利用できるMDMサービス | Intune |

| Jamf Pro | |

| Meraki | |

| Ivanti | |

| VMware AirWatch | |

| Kandji | |

| ( 2025年 4月 1日 現在 ) |

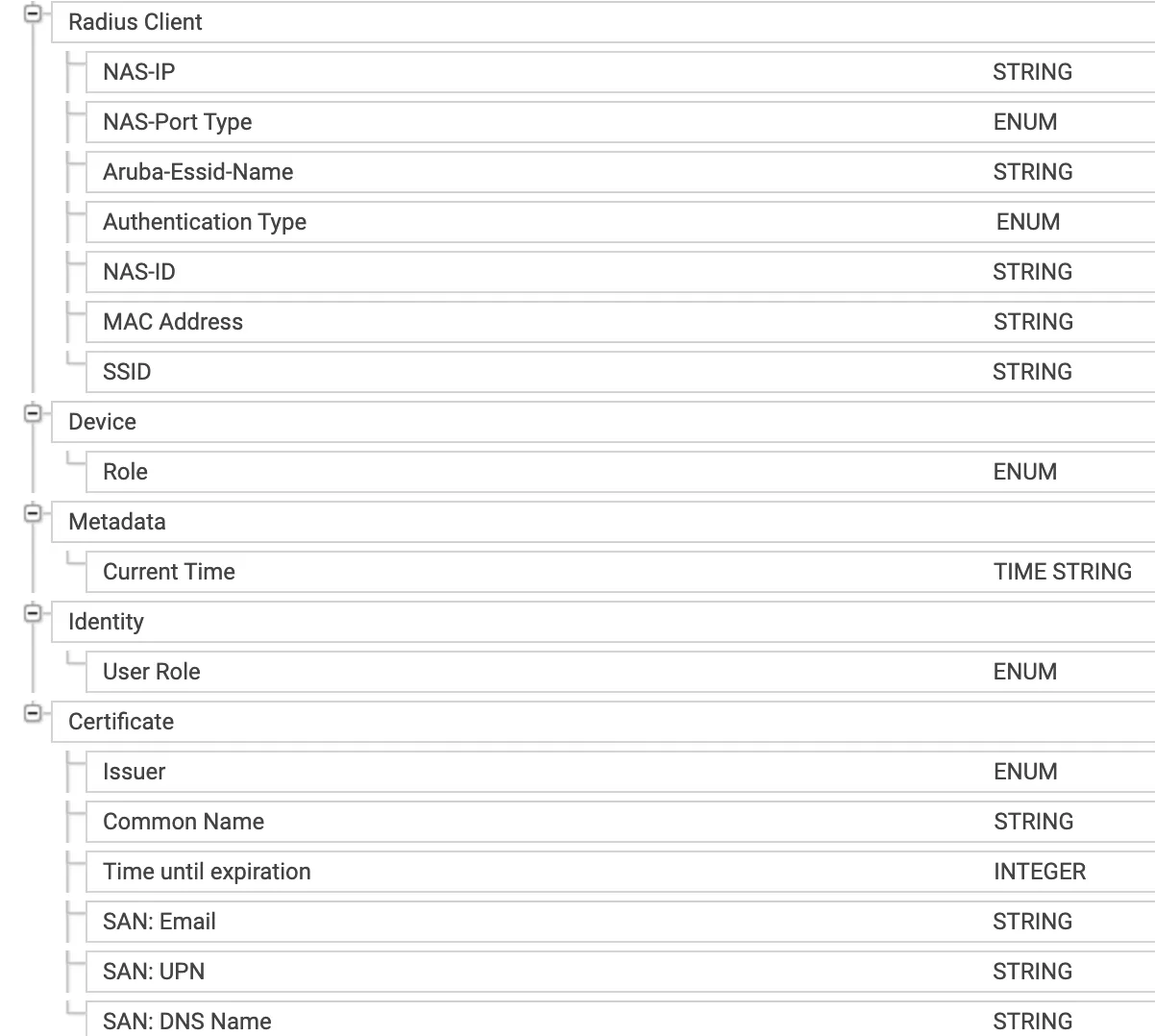

SCEP連携でMDM管理下の端末に証明書を自動配布

SecureW2とMDMを連携してエンドユーザーの手を介さずサイレントに証明書を発行する際の流れは以下の様になっております。

- MDMは構成プロファイルをデバイス端末に配布する

- デバイス端末は構成プロファイルに従い証明書を要求する(SCEP要求)

- MDMはSecureW2に証明書発行の要求を仲介伝搬する

- SecureW2は証明書発行対象ユーザー情報をIDaaSに問い合わせる

- IDaaSは証明書発行対象のユーザー情報をSecureW2に伝える

- SecureW2は受け取った証明書発行対象のユーザー情報を内部IdPに格納する

- 同時にSecureW2は認証局で署名して証明書を発行する

- SecureW2は証明書をMDMを通じてデバイス端末に配布する

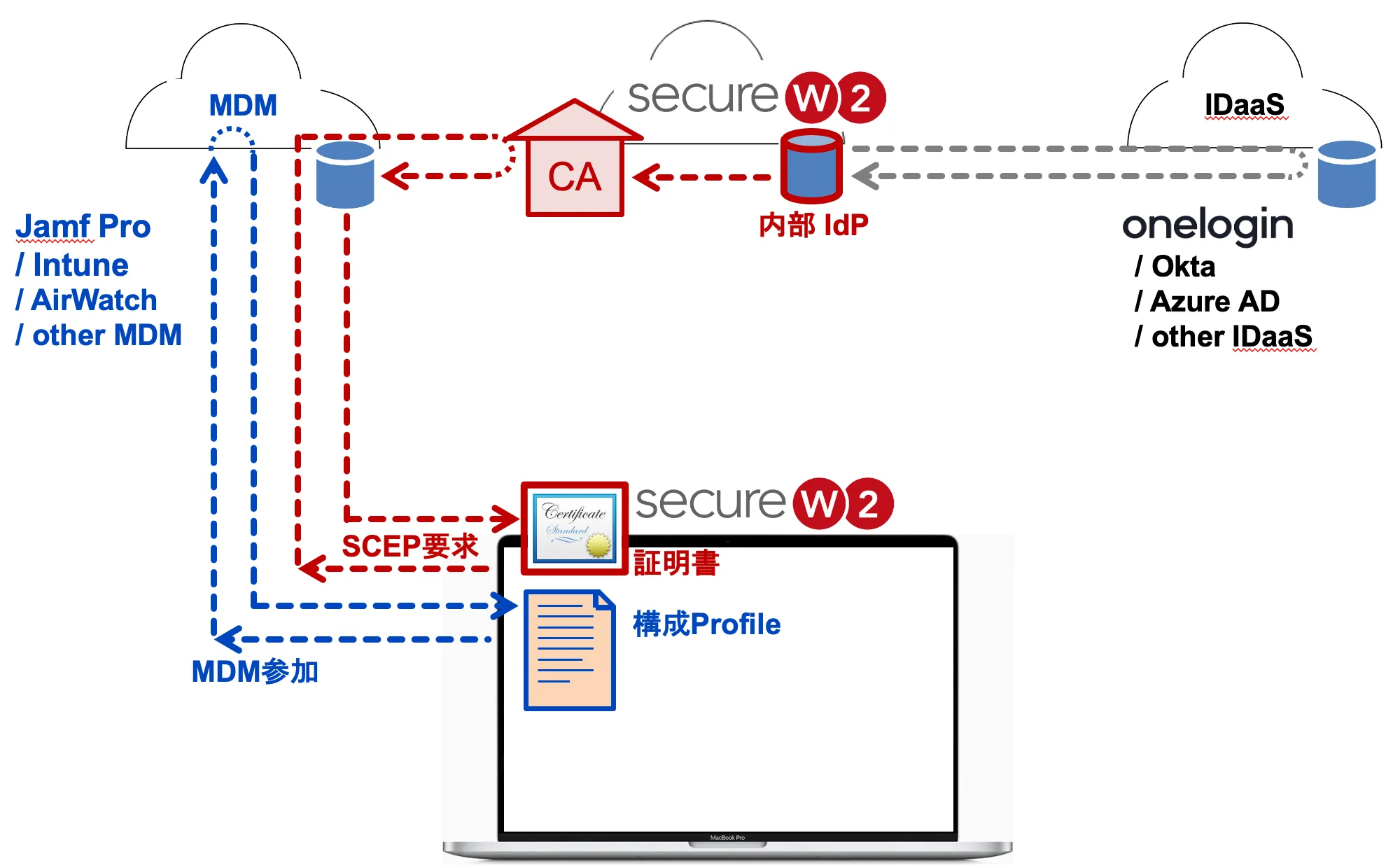

MDM管理下にないデバイスへの証明書配布を自動化

SecureW2はMDM管理下にないデバイス端末にも証明書を配付する仕組みをもっています。この機能のサービス名を「JoinNow」といい、エンドユーザーは各デバイスからJoinNow URLにアクセスするだけで証明書を取得することができます。

このJoinNowはWindows、 macOS、 iOS、 Androidなど主要なプラットフォームに対応しています。BYODで社員が私有のスマートフォンなどを持ち込んでいても、JoinNowを活用すれば証明書の配布から、Wifiへの接続なども実現できます。

| JoinNow対応デバイス | Windows |

| macOS | |

| iOS | |

| iPadOS | |

| tvOS | |

| Android | |

| Kindle | |

| ChromeOS | |

| ( 2025年 4月 1日 現在 ) |

JoinNowによるオンボーディング操作の仕方を動画でご紹介します

Windows編

Mac編

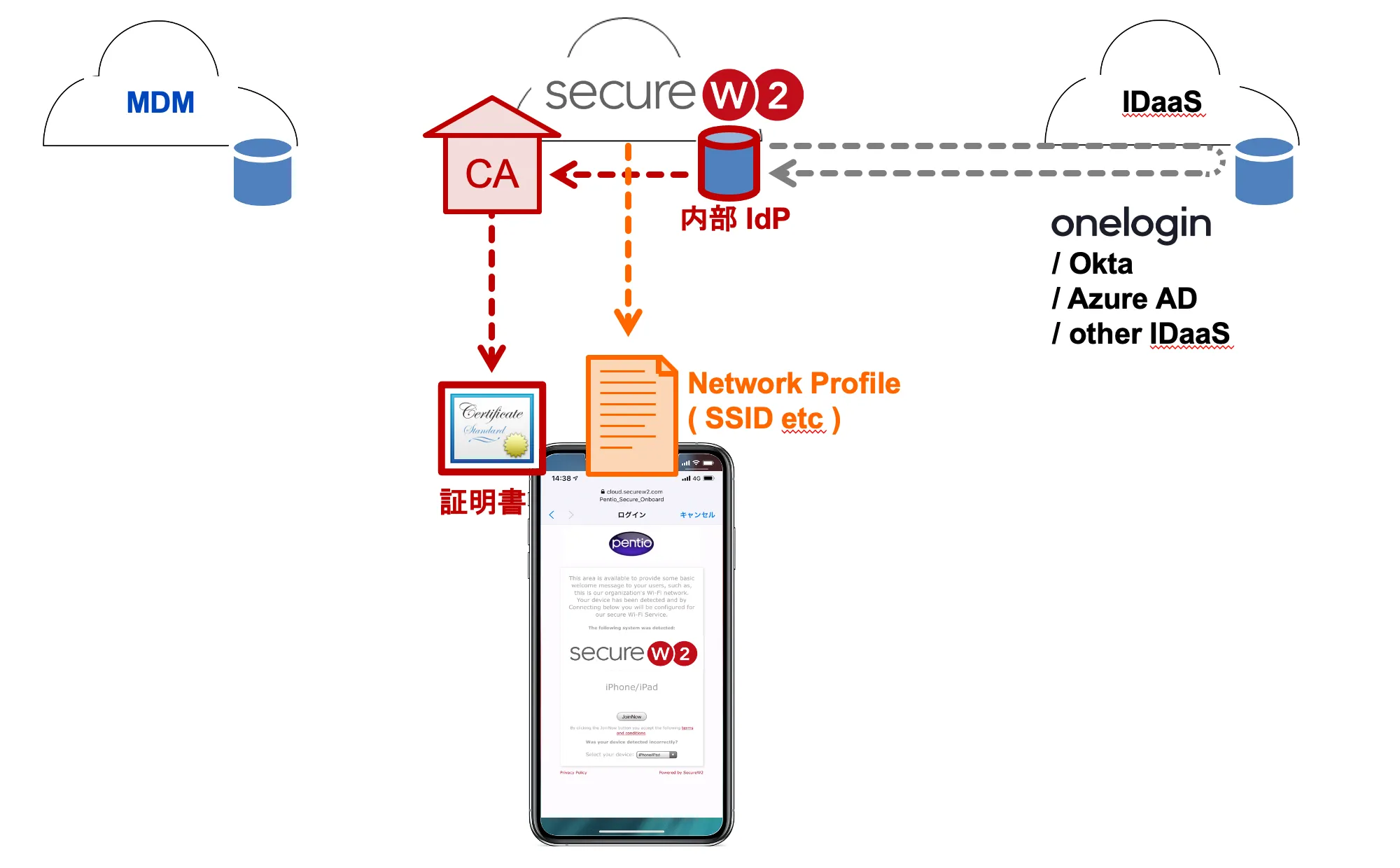

オンボーディングと同時に無線LAN認証も実現

SecureW2は、オンボーディング(証明書配布)と同時にデバイスの無線LAN認証も実現します。無線LAN認証には、EAP-TLS証明書とネットワークプロファイルが必要です。SecureW2はこれらをセットで配布することで、オンボーディング(証明書配布)と同時に無線LAN認証を行います。

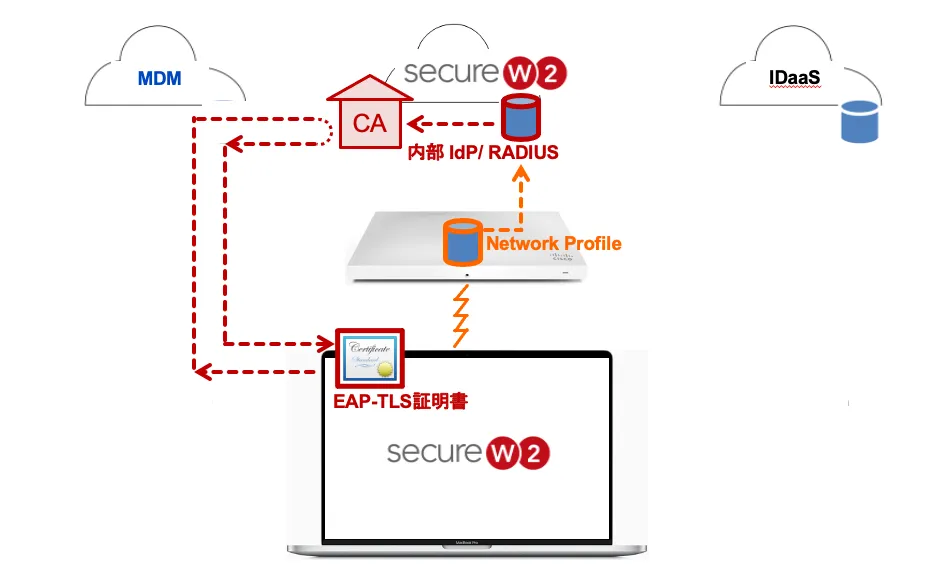

Network Policyで設定できる内容

- Radius Client

- NAS-IP…リクエスターのIPアドレス

- NAS-Port Type…RADIUSがリクエスターを認証する際に使用するポートの種類

- Aruba-Essid-Name…Aruba Networks社のEssid

- NAS-ID…RADIUSアクセスリクエストの送信元

- MAC Address…ネットワークアクセスを要求する機器のMACアドレス

- SSID…無線LANアクセスポイントの識別に用いられる文字列

- Device

- Role…証明書を持っているデバイスの適用されているDevice Role

- Metadata

- Current Time…受け入れ可能な時間帯の設定

- Identity

- User Role…証明書を持っているユーザーの適用されているUser Role

- Certificate

- Issuer…クライアント証明書を発行した認証局

- Common Name…証明書のCN

- Time until expiration…証明書の有効期限

- SAN-Email…SANで使用したEメールアドレス

- SAN-UPN…SANで使用したUPN

- SAN-DNS Name…SANで使用したDNS名