Jamf Proで無線LAN認証用のSCEP証明書を自動配布する

macOSログインのユーザー権限をOneLogin内のユーザー権限から伝播させることができます。また、macOS端末のユーザー権限レベルをOneLoginで一元管理することが可能です。本記事ではJamf Connect環境下のmacOS端末に対して実現できることをご紹介しています。

社用端末の管理において、こんな課題はありませんか?

これらの課題を、Jamf ConnectとOneLoginの連携でどう解決できるかをご紹介します。

macOSのローカルユーザーをIdP(Identity Provider)のユーザー情報と紐付け、IdPの認証情報を用いたmacOS端末への安全なログインを実現するサービスです。

6,000以上のサービスにSSO(シングルサインオン)を提供しており、Jamf Connectもその対象の一つです。クラウド上でのユーザー管理に優れており、ユーザーのサービスへのアクセス許可やブロックも数クリックで簡単に行うことができます。 OneLoginについて詳しく知りたい方は、こちらをご覧ください。

Jamf ConnectとOneLoginを連携することで、クラウド上でユーザー認証を一元管理し、macOSへのアクセスを柔軟に制御できます。その結果、退職者や業務委託先のアカウントを即座に無効化し、社用端末への不正アクセスや情報漏洩リスクを効果的に防止できます。

今回は以下の2つのテーマで検証を行いました。

これらの仕組みを導入することで、退職者や権限が変更された社員のアカウントを無効化または削除したり、OneLogin上でのロール設定を変更したりするだけで、macOS端末へのログインやローカル管理者権限の付与を即座に制御できるようになります。

本記事は、退職者や業務委託先に貸与している社用端末の管理に課題を抱えている方をはじめ、社用端末の不正利用を防ぎたい方、社内デバイス管理の一環として端末へのログインをクラウドで効率的に管理したい方に最適なソリューションをご紹介しています。ぜひ最後までご覧ください。

今回の検証で使用した端末やサービス情報を以下の表に示します。

製品名 | メーカー | 役割・機能 | バージョン |

|---|---|---|---|

Jamf Connect | Jamf | ローカルアカウント制御 | 2.45.1 |

Jamf Pro | Jamf | MDM(構成プロファイル配布) | 11.14.1 |

OneLogin |

OneLogin | Identity Provider | - |

Mac Book Pro | Apple | ログイン実行端末 | Sequoia 15.3.1 |

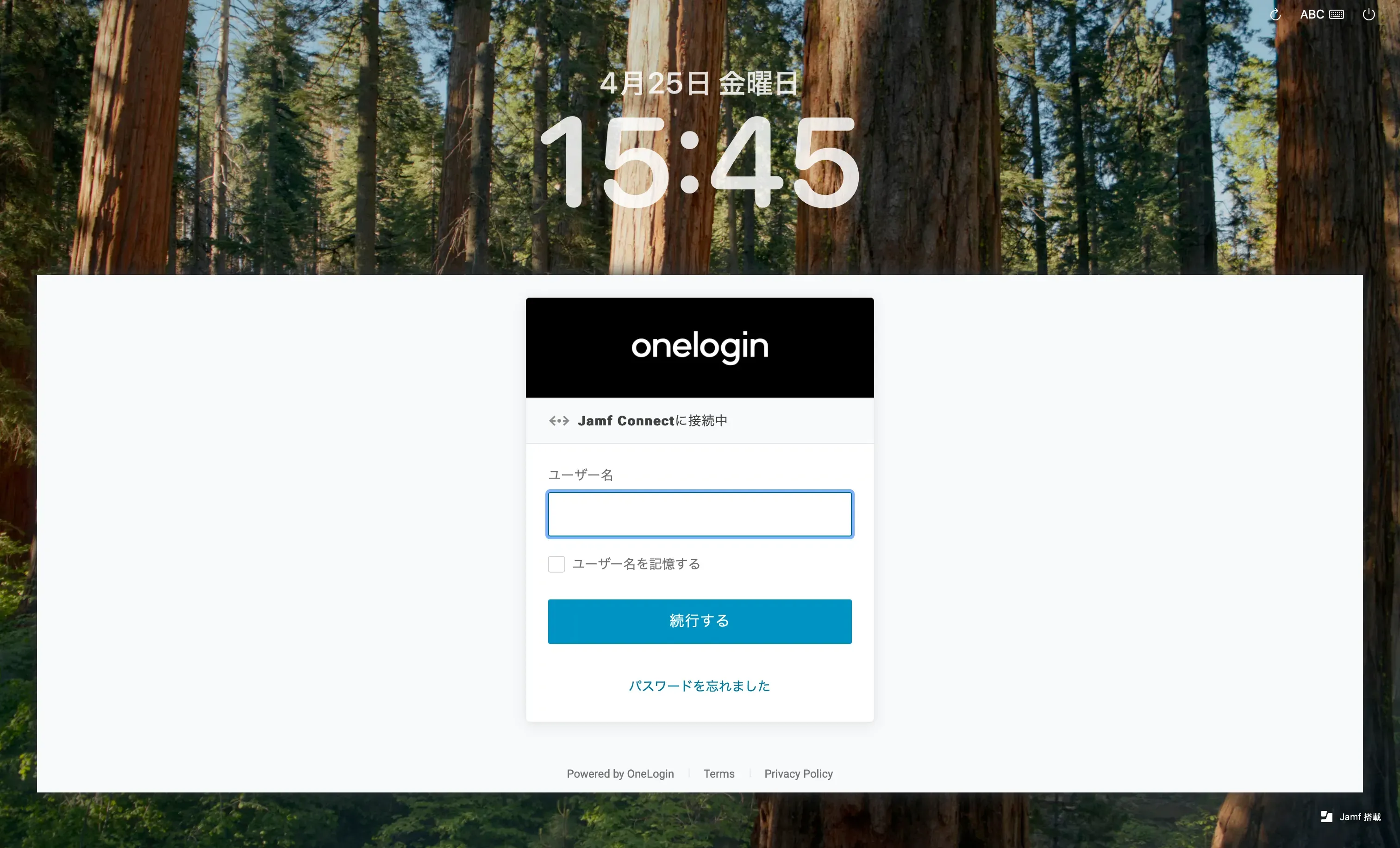

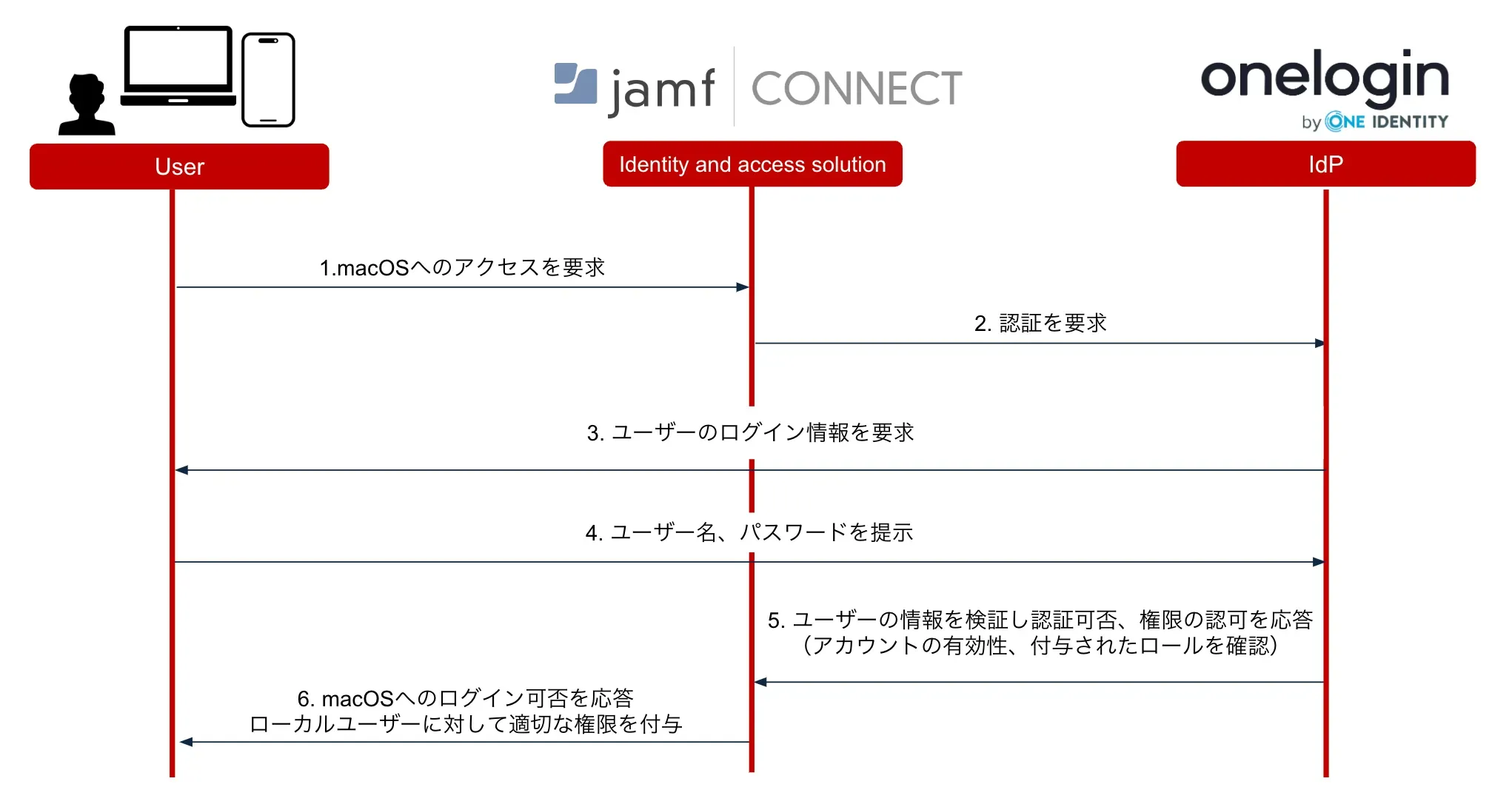

macOSへのログインの流れは以下の通りです。

本記事でご紹介する構成を導入する前後で、macOS端末管理にどのような違いが生まれるのかを、具体的なユースケースでご紹介します。

シナリオ | 従来の運用(Before) | 導入後の運用(After) |

|---|---|---|

在宅勤務の退職者対応 | ローカルアカウントが残り、端末回収までアクセス可能な状態が継続。情報漏洩リスクがある。 | OneLoginでアカウントを無効化すればログイン不可。アクセスを即時遮断可能。 |

業務委託先社員への端末貸与 | 共通アカウントや管理者アカウントで運用され、利用実態が不透明。 | ロールベースで権限付与・管理できるため、不要時は権限剥奪も即時対応可能。 |

管理者権限の付与 | 基本的には端末所有者がローカル管理者になるので、自由に端末の設定ができてしまい、誰がどこまでできるのかブラックボックス化する。 | ログイン時のロールで権限を動的に付与。必要なときだけ最小権限を設定可能。 |

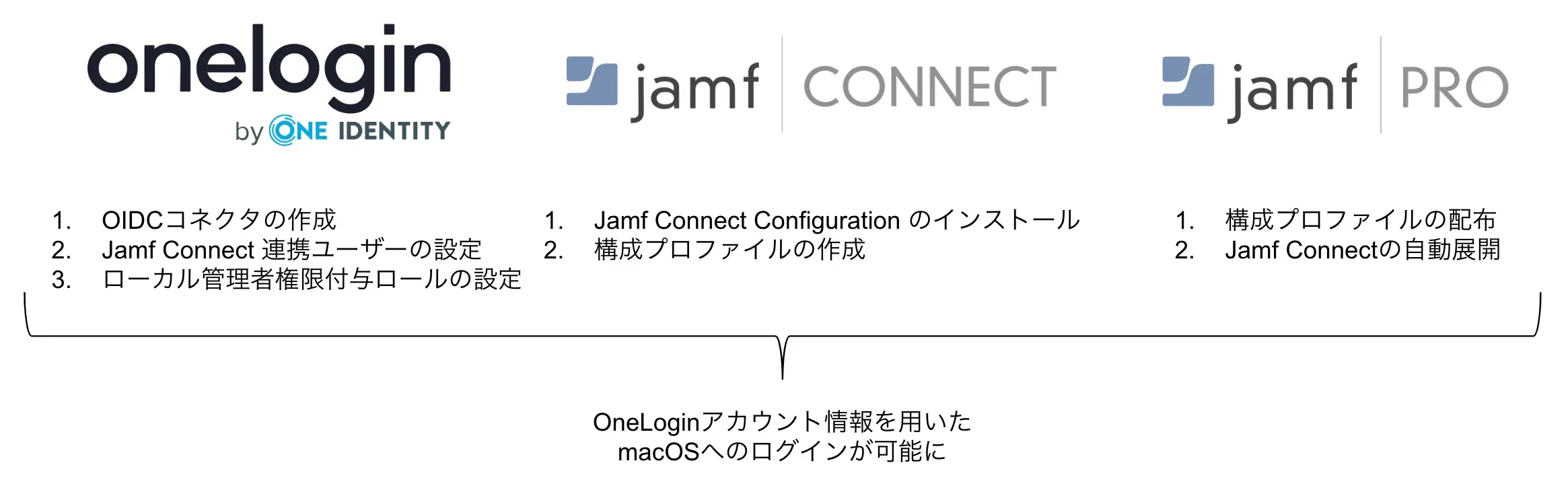

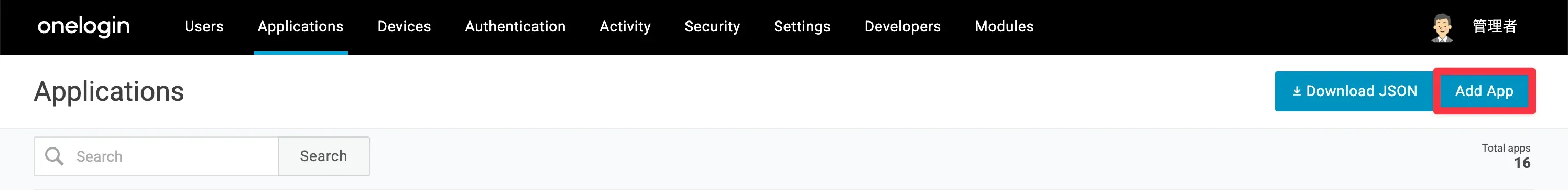

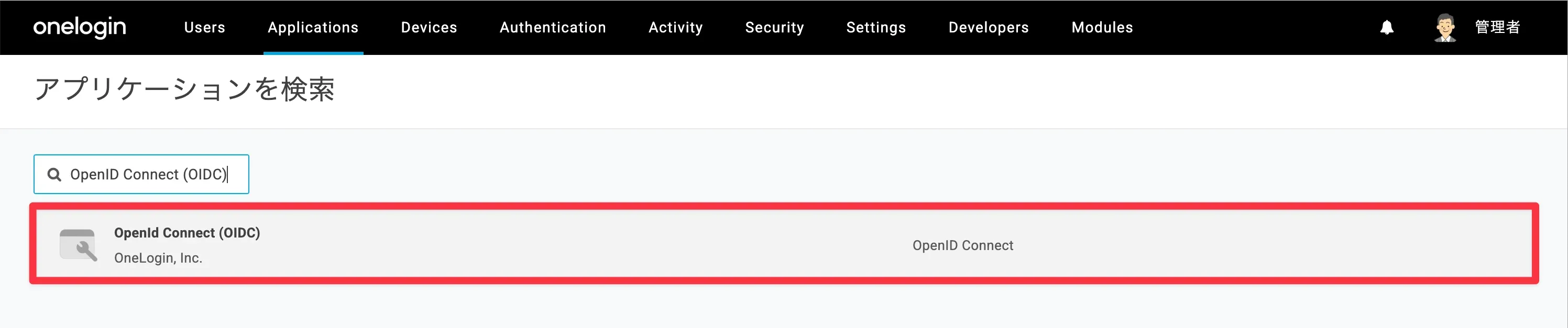

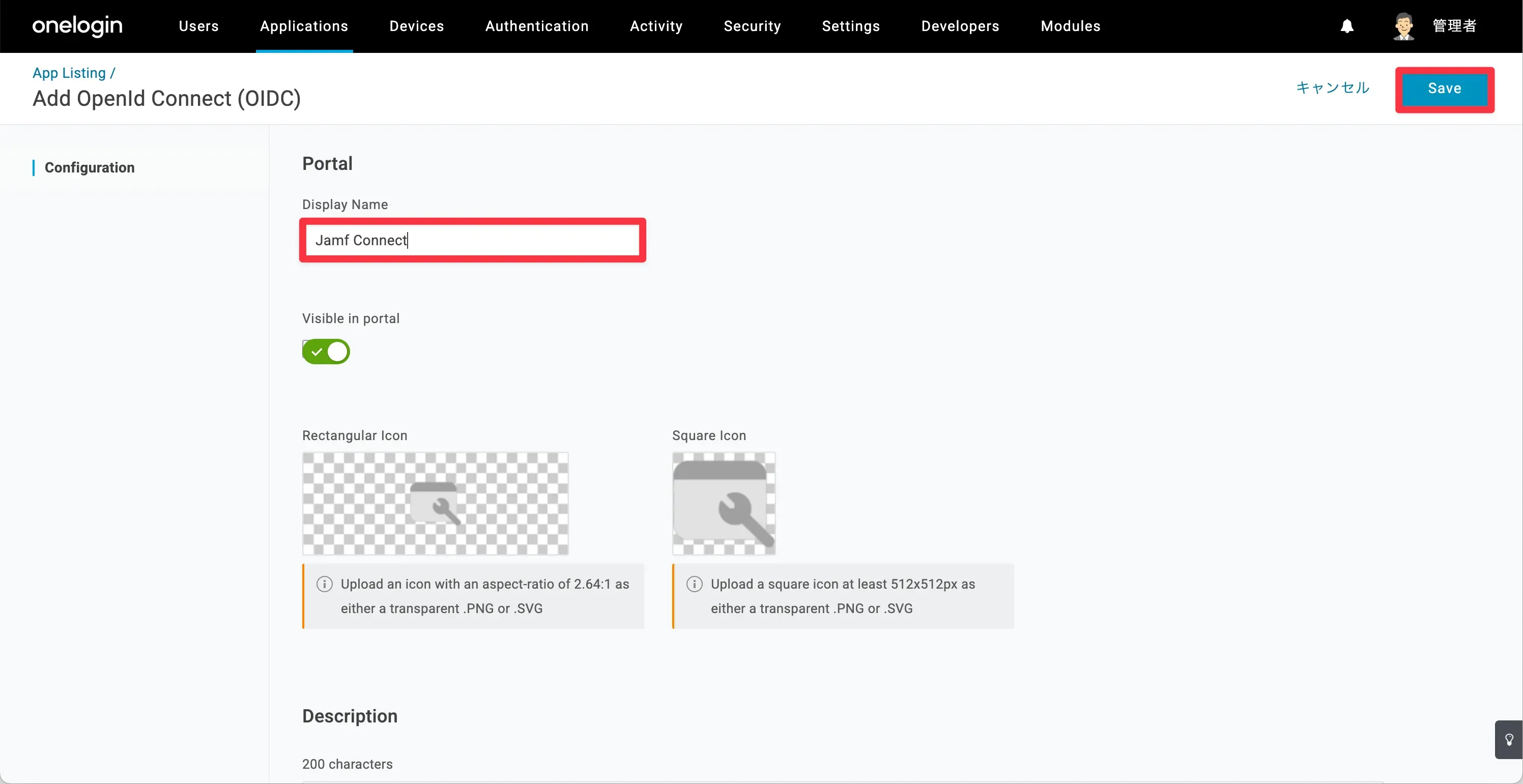

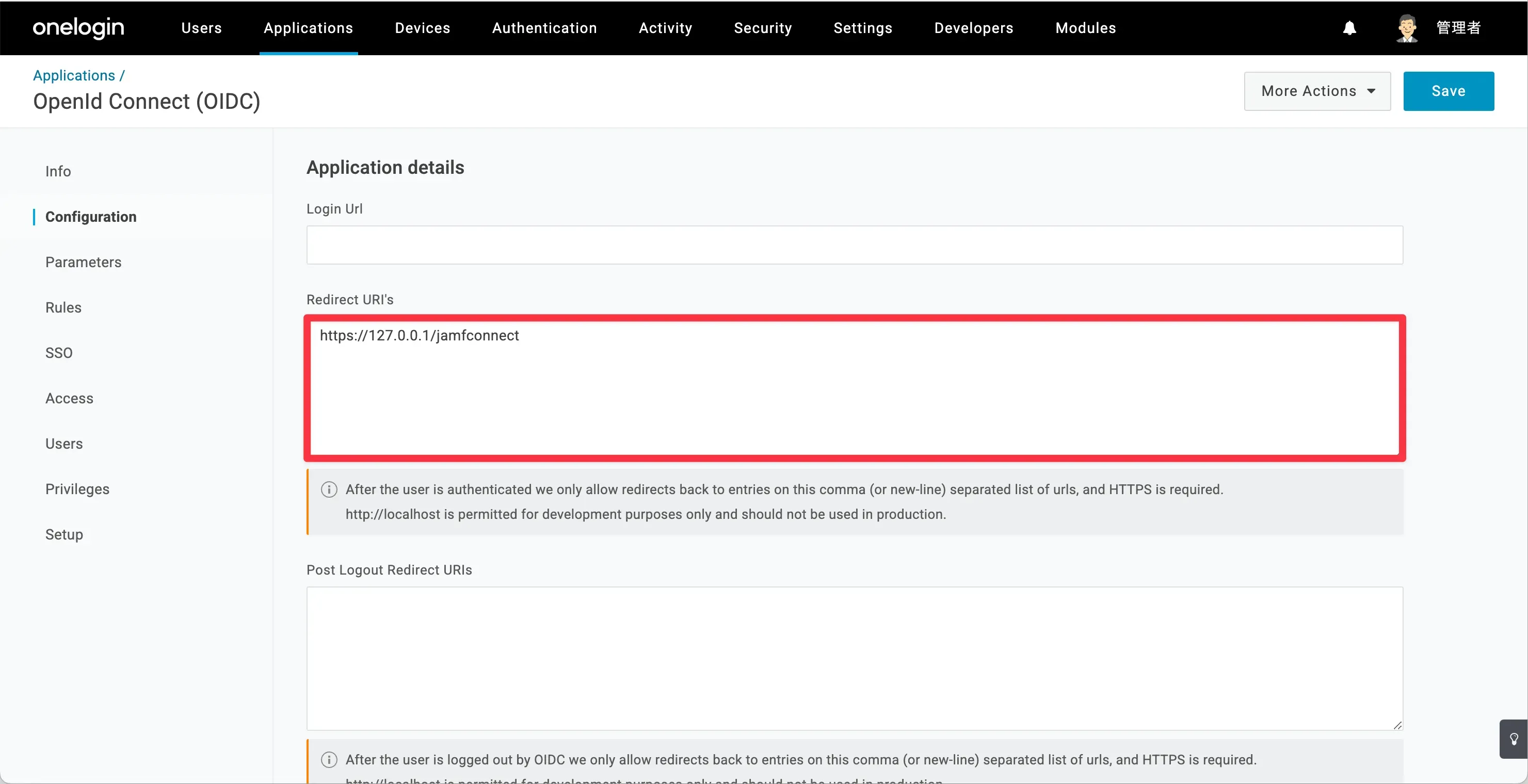

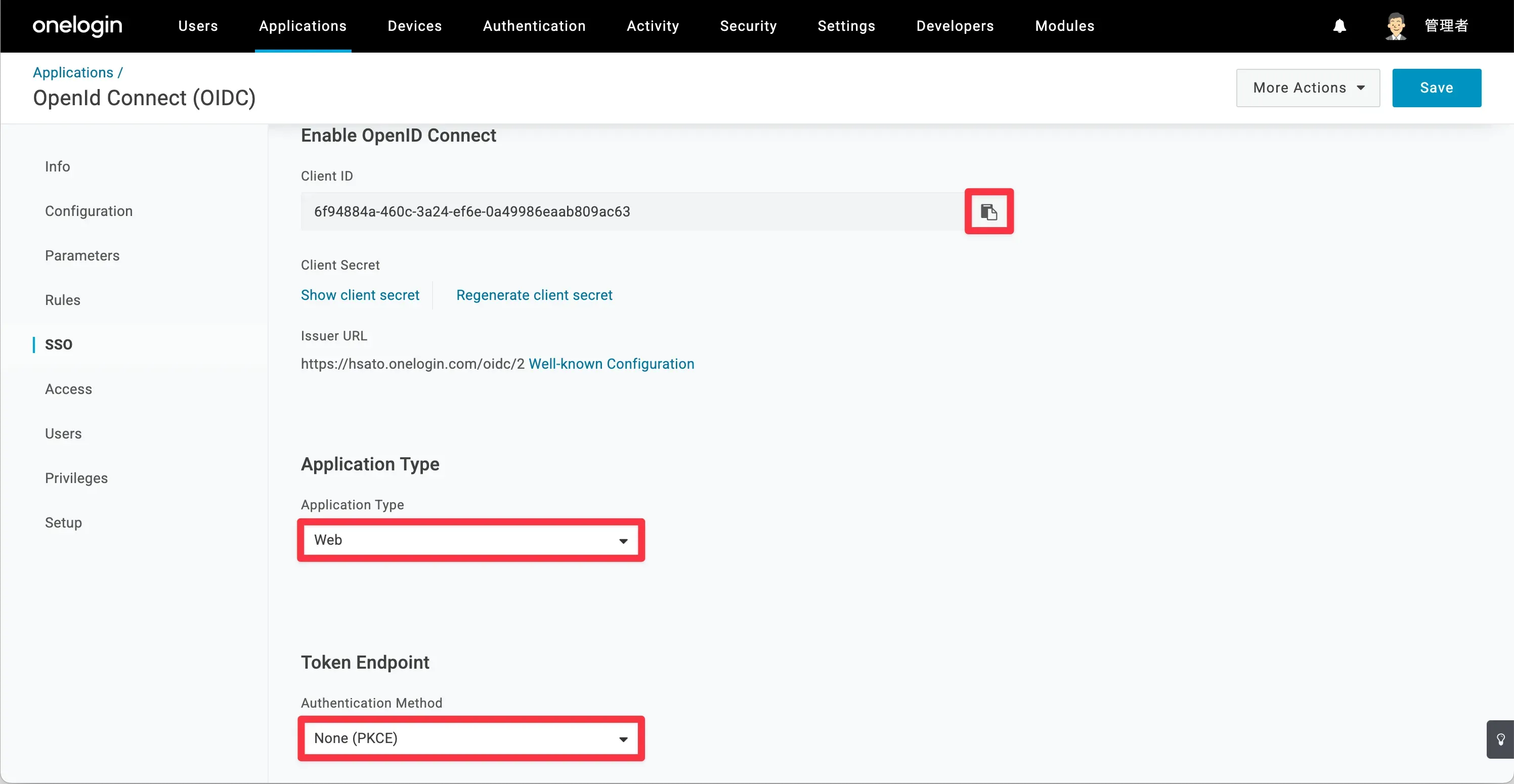

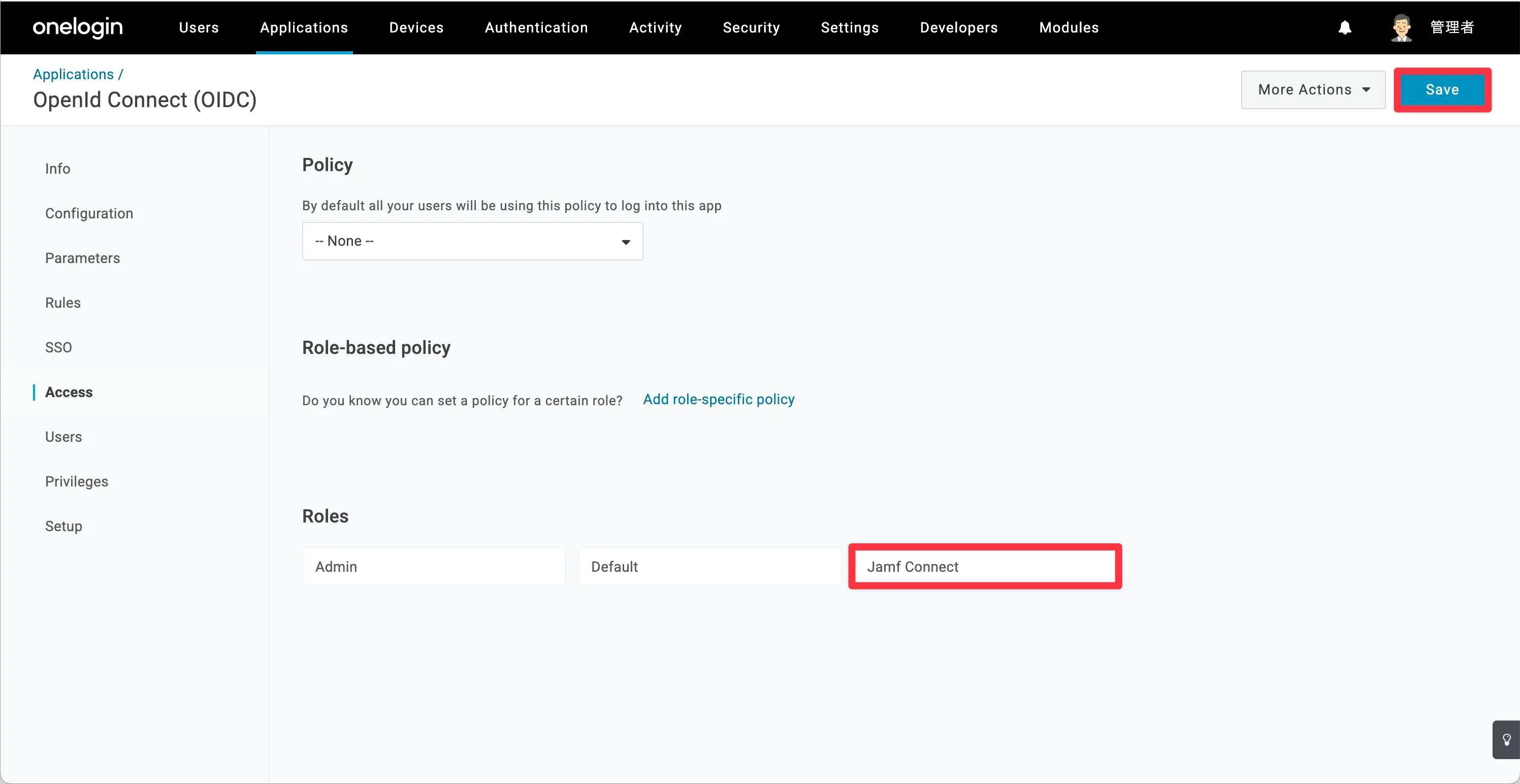

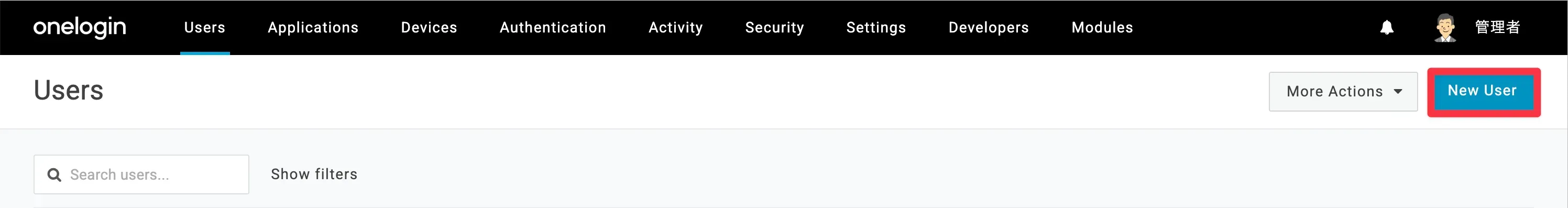

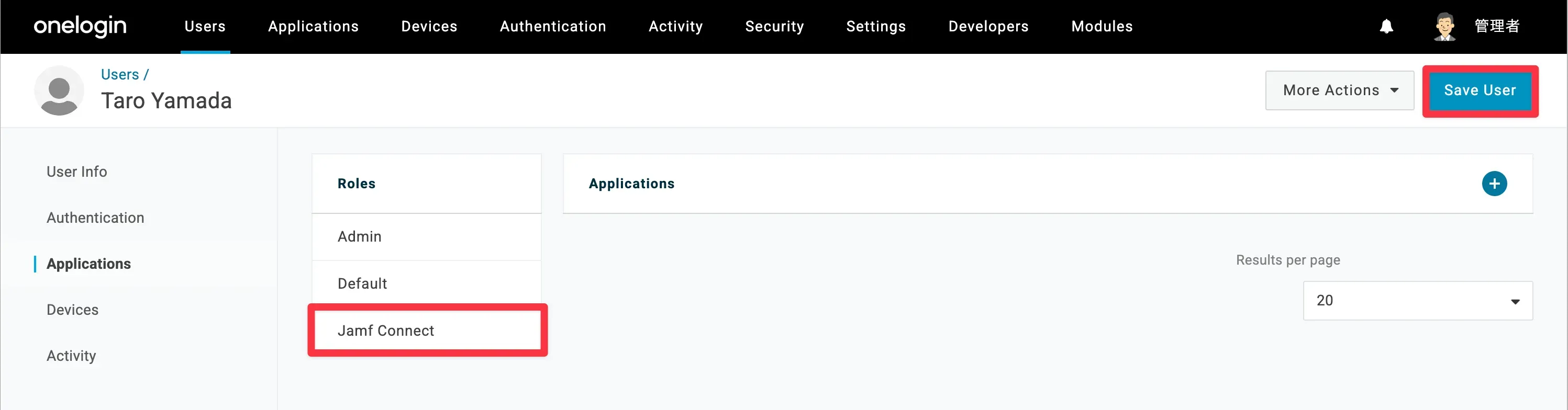

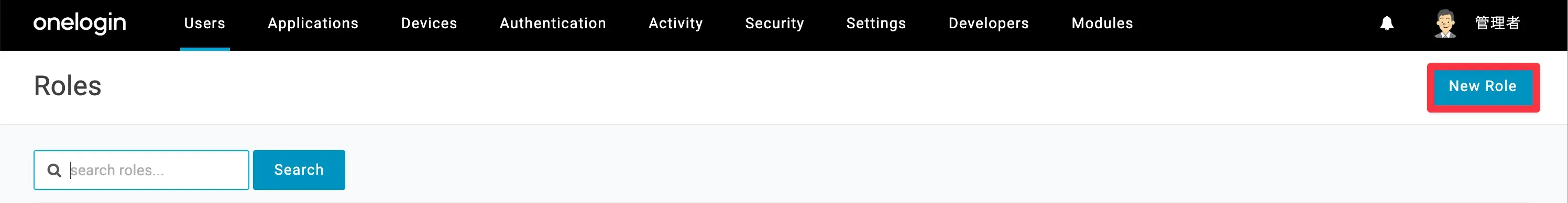

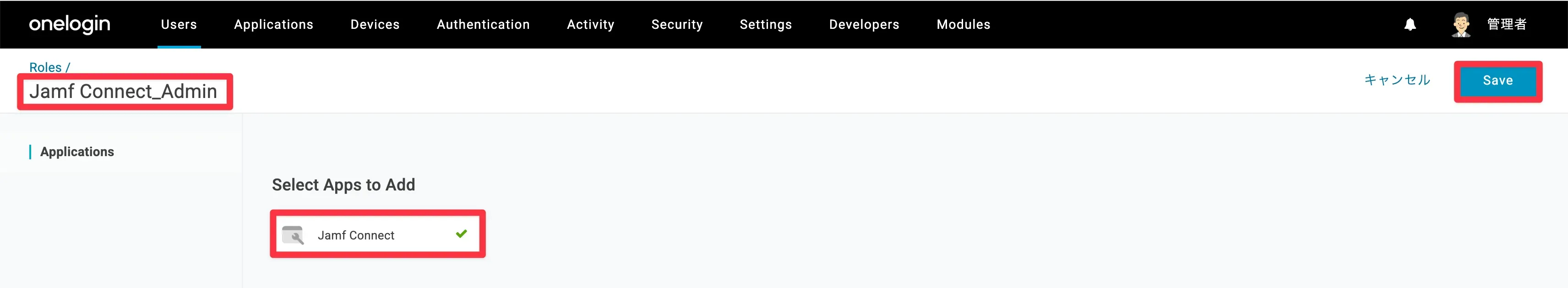

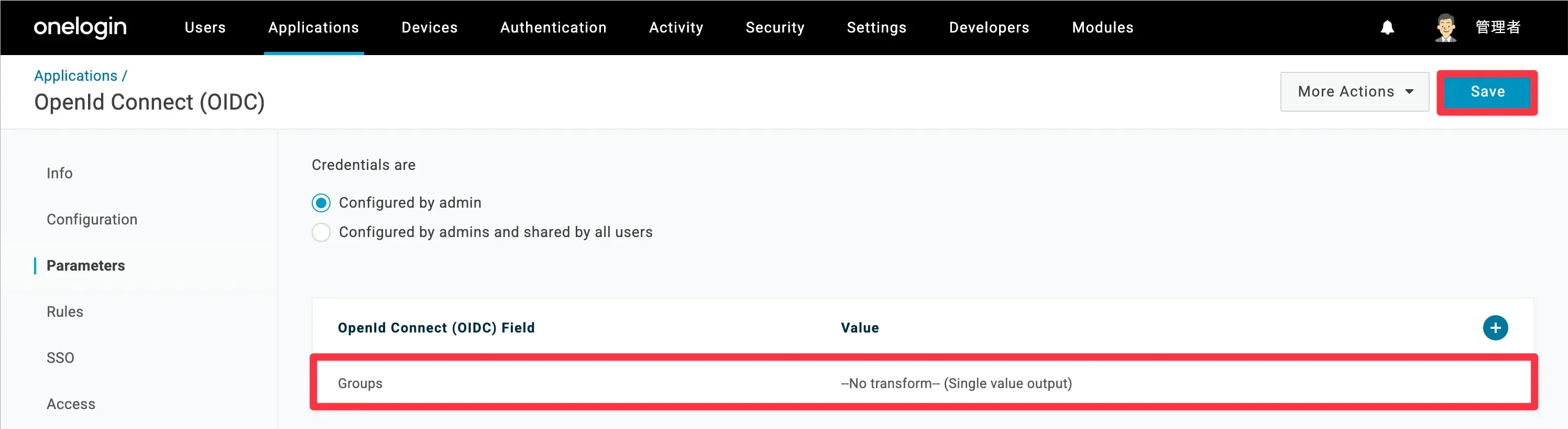

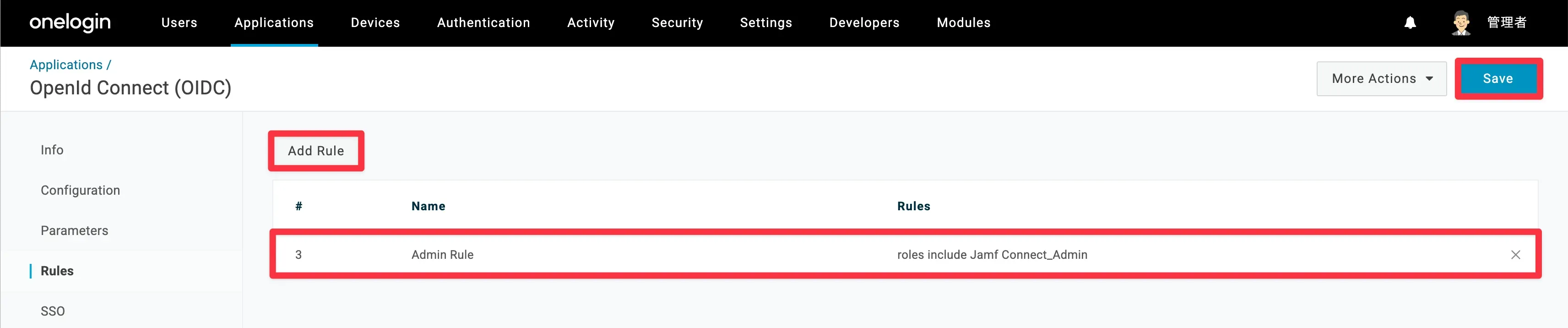

以上でOneLoginの設定は完了です。これでロールを適用したユーザーがJamf Connectを使ってmacOSにアクセスできるようになります。

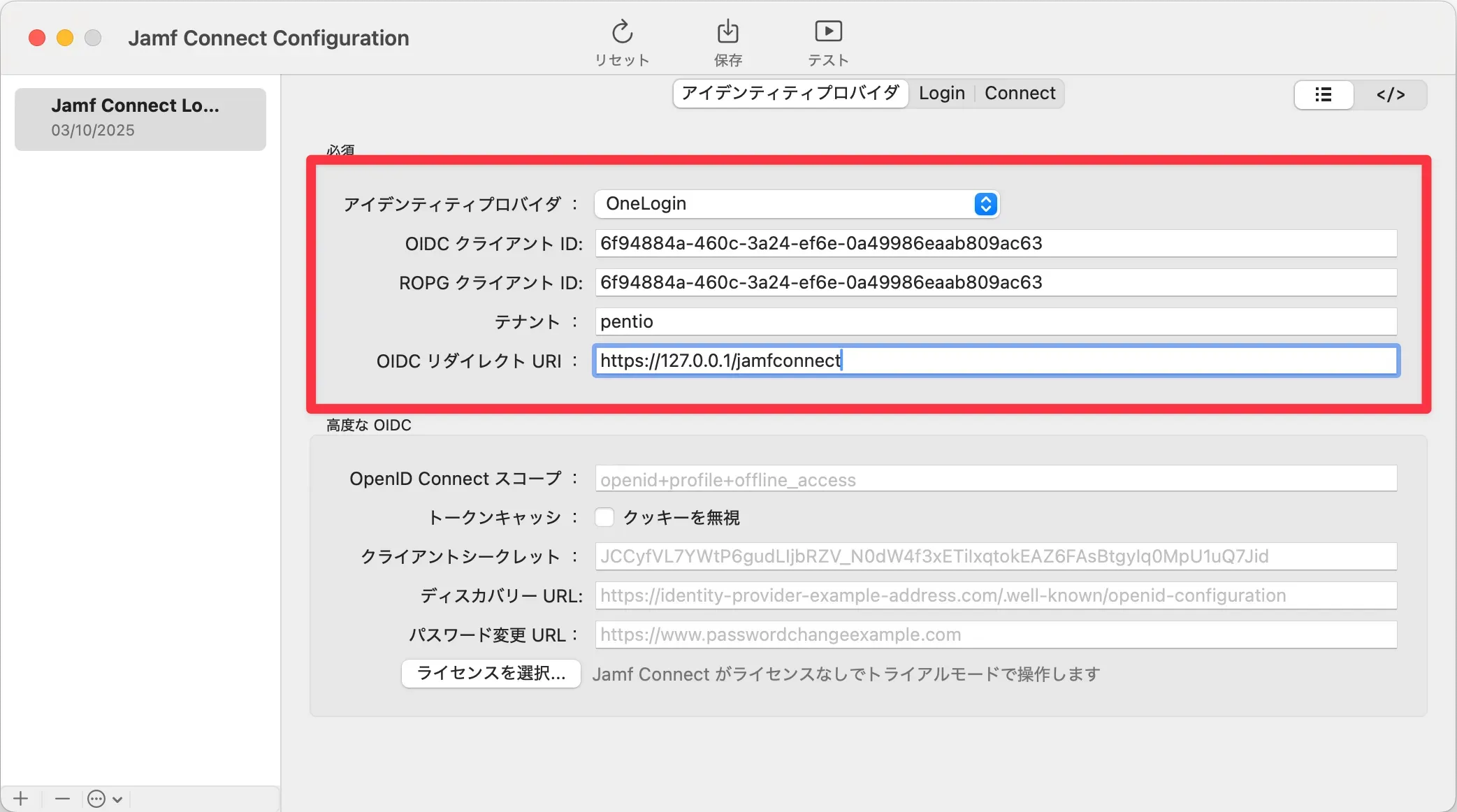

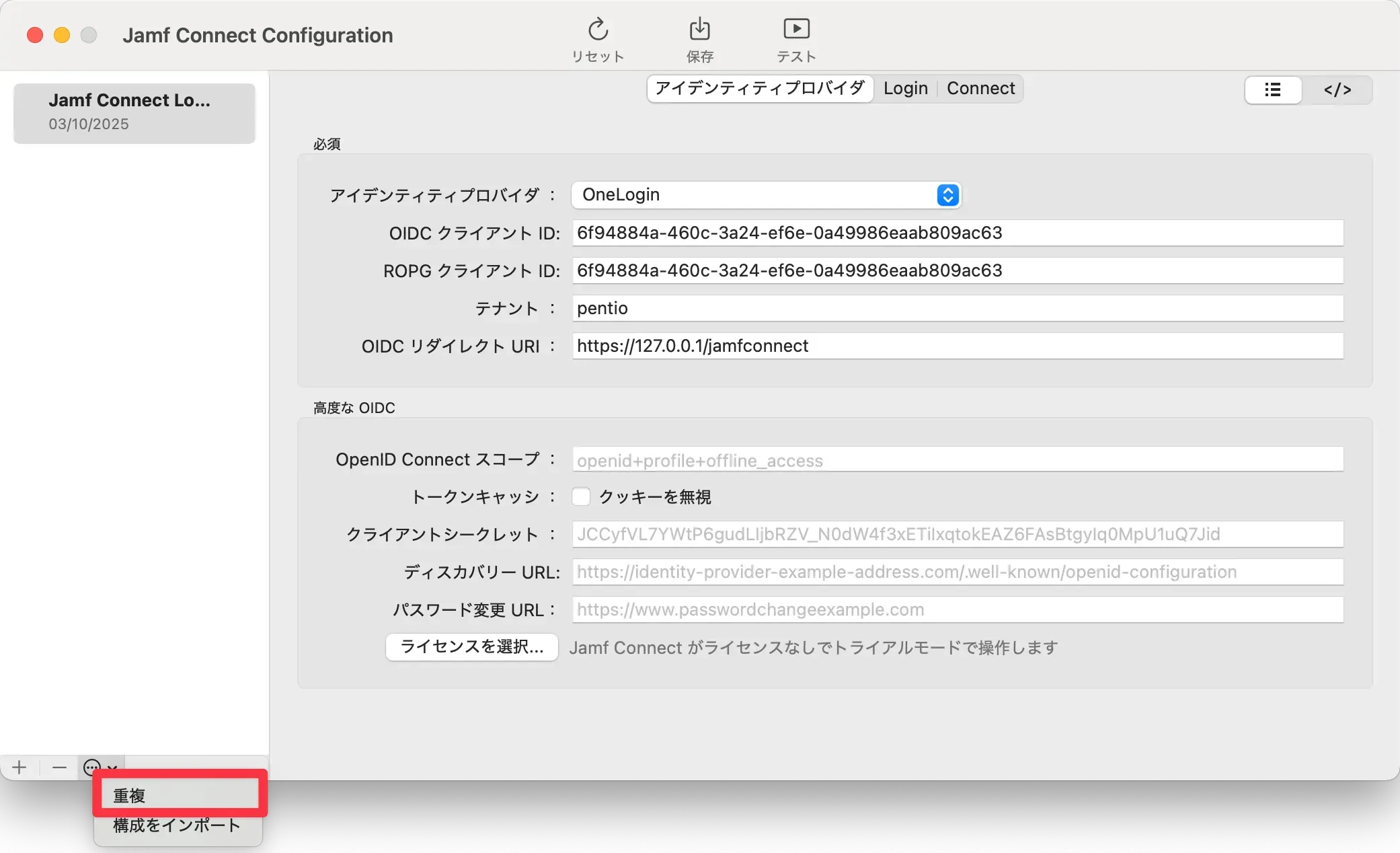

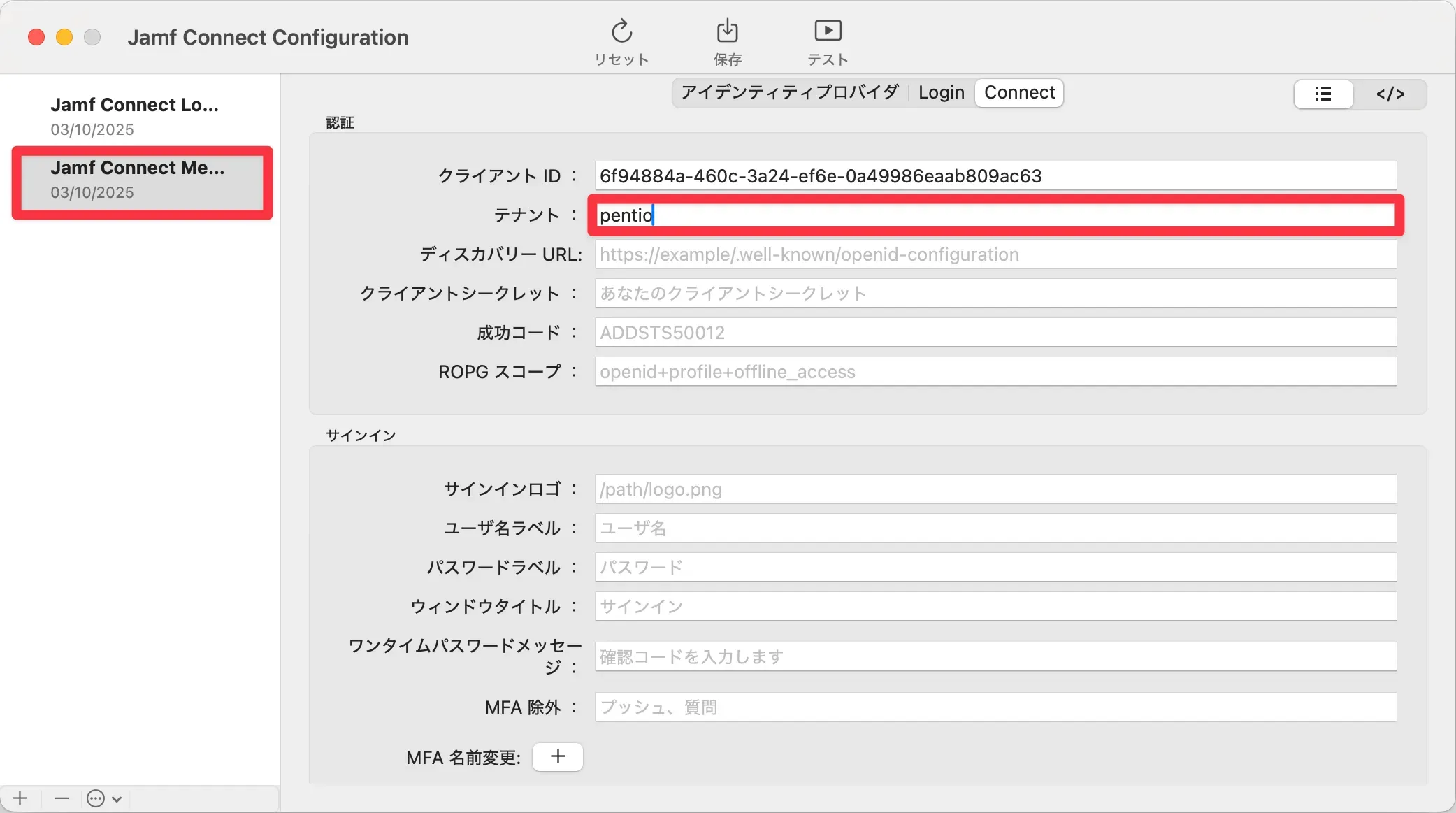

[アイデンティティ]タブの設定は赤枠にOneLoginの情報を入力して完了です。

項目名 | 説明 |

|---|---|

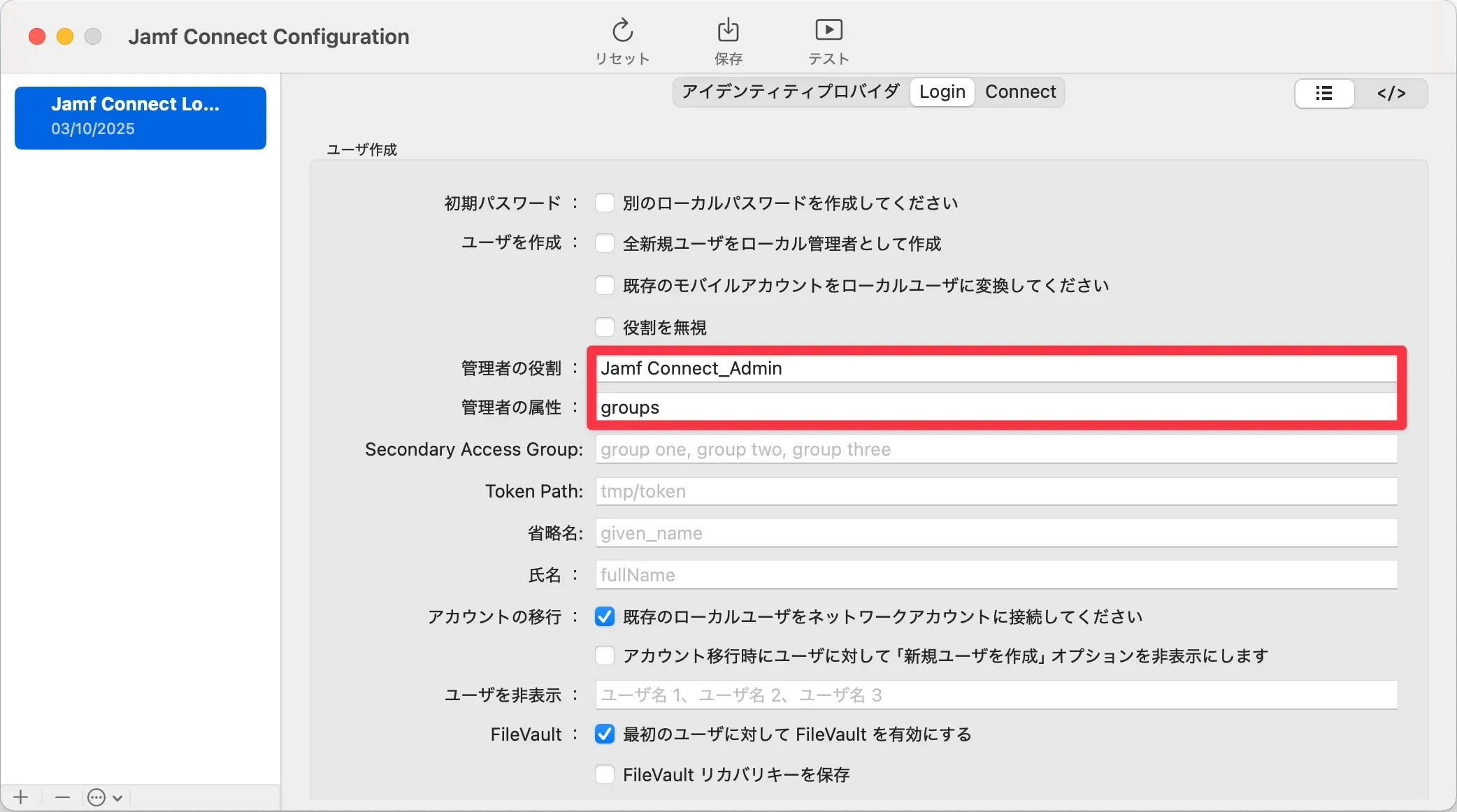

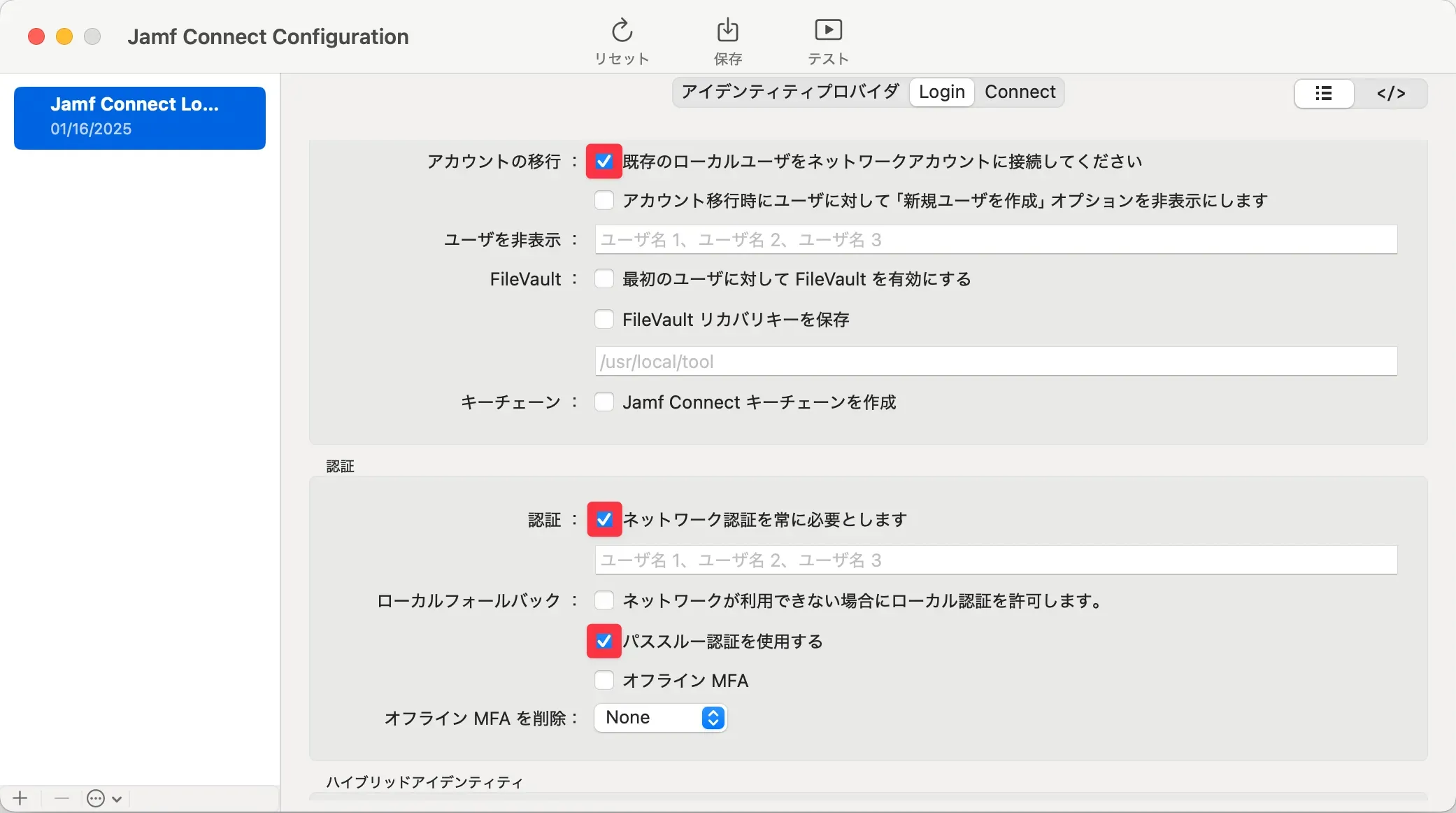

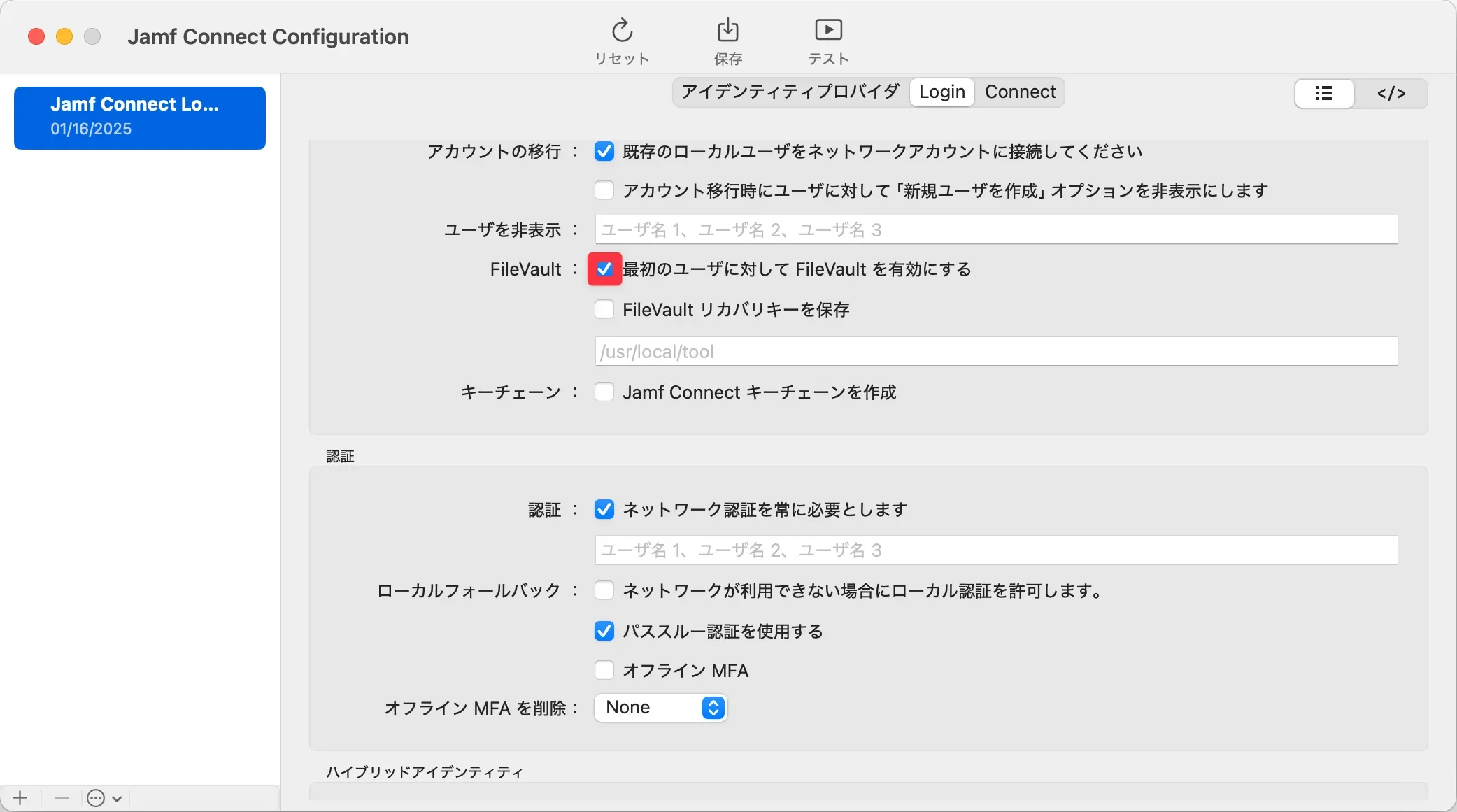

既存のローカルユーザーをネットワークアカウントに接続してください | 既にmacOS内にローカルユーザーが存在した場合、OneLoginユーザーがmacOSに初回ログインを行った際に紐付けを行うことができます。 |

ネットワーク認証を常に必要とします | インターネット接続時のみmacOSにログインができます。 |

パススルー認証を使用する |

本来、Jamf

Connectを利用したmacOSへのログインにはローカルとIdPの両方でのパスワード認証が必要ですが、パススルー認証を有効にすることで、IdPの認証のみでログインできるようになります。 |

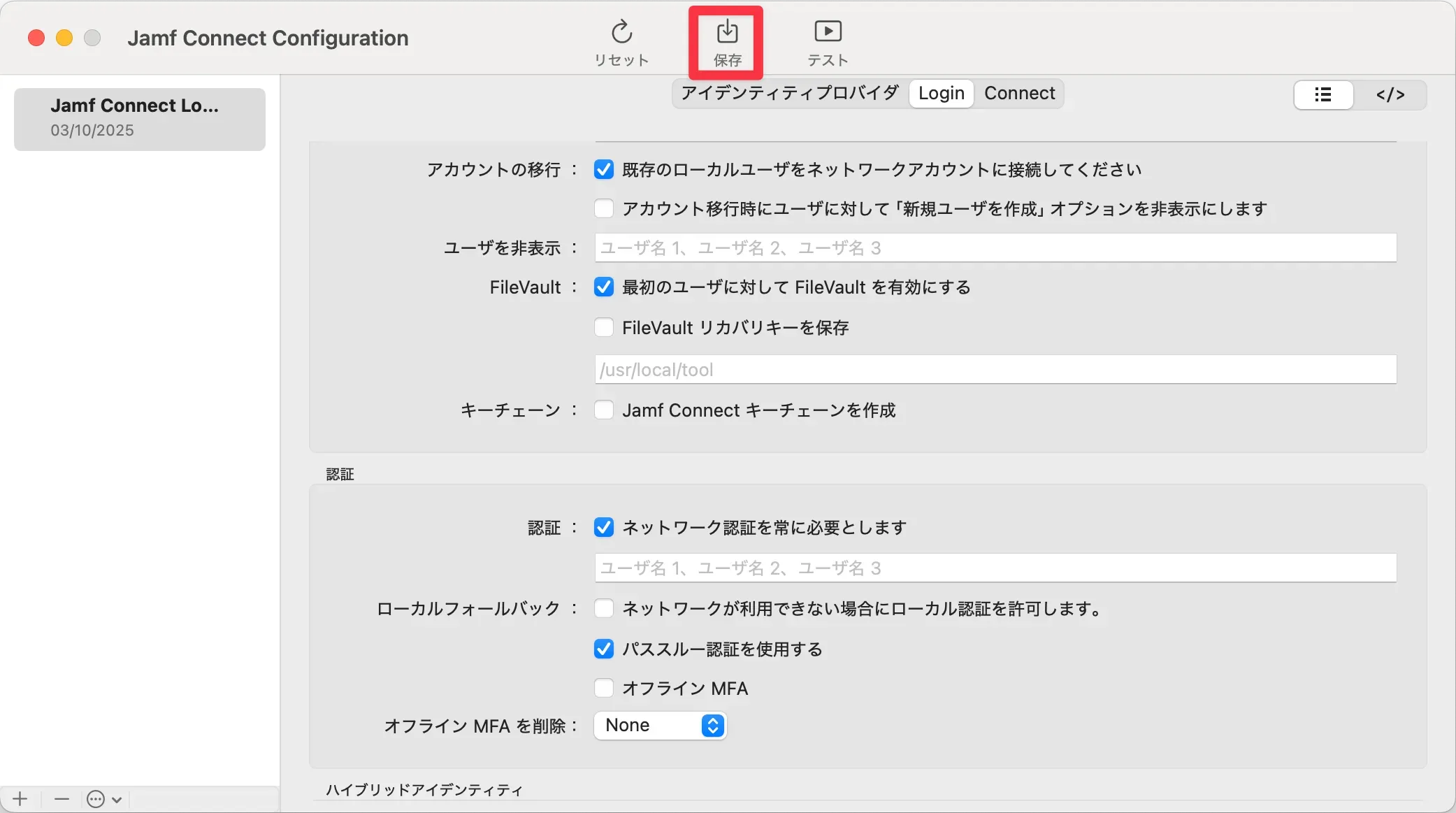

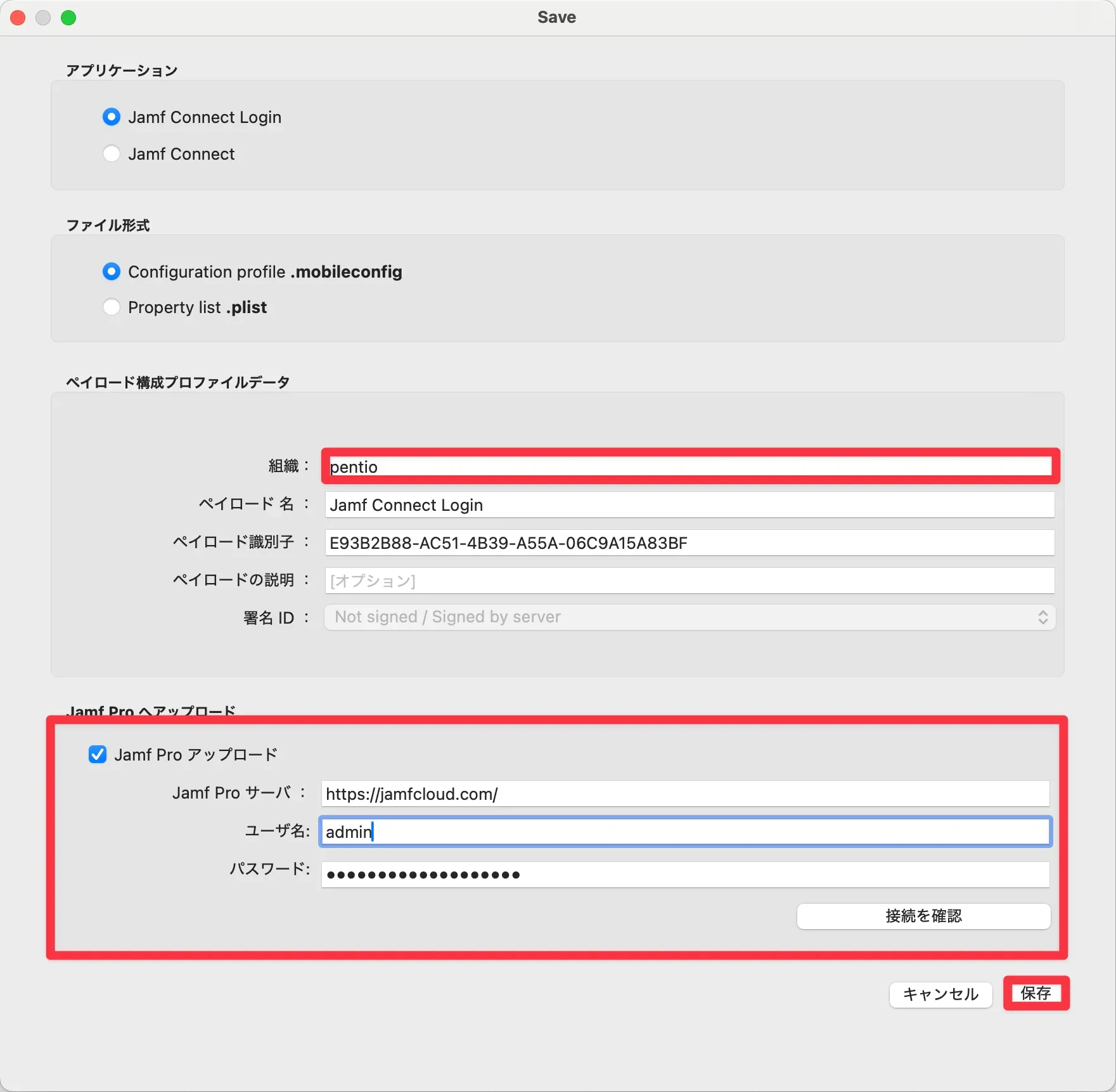

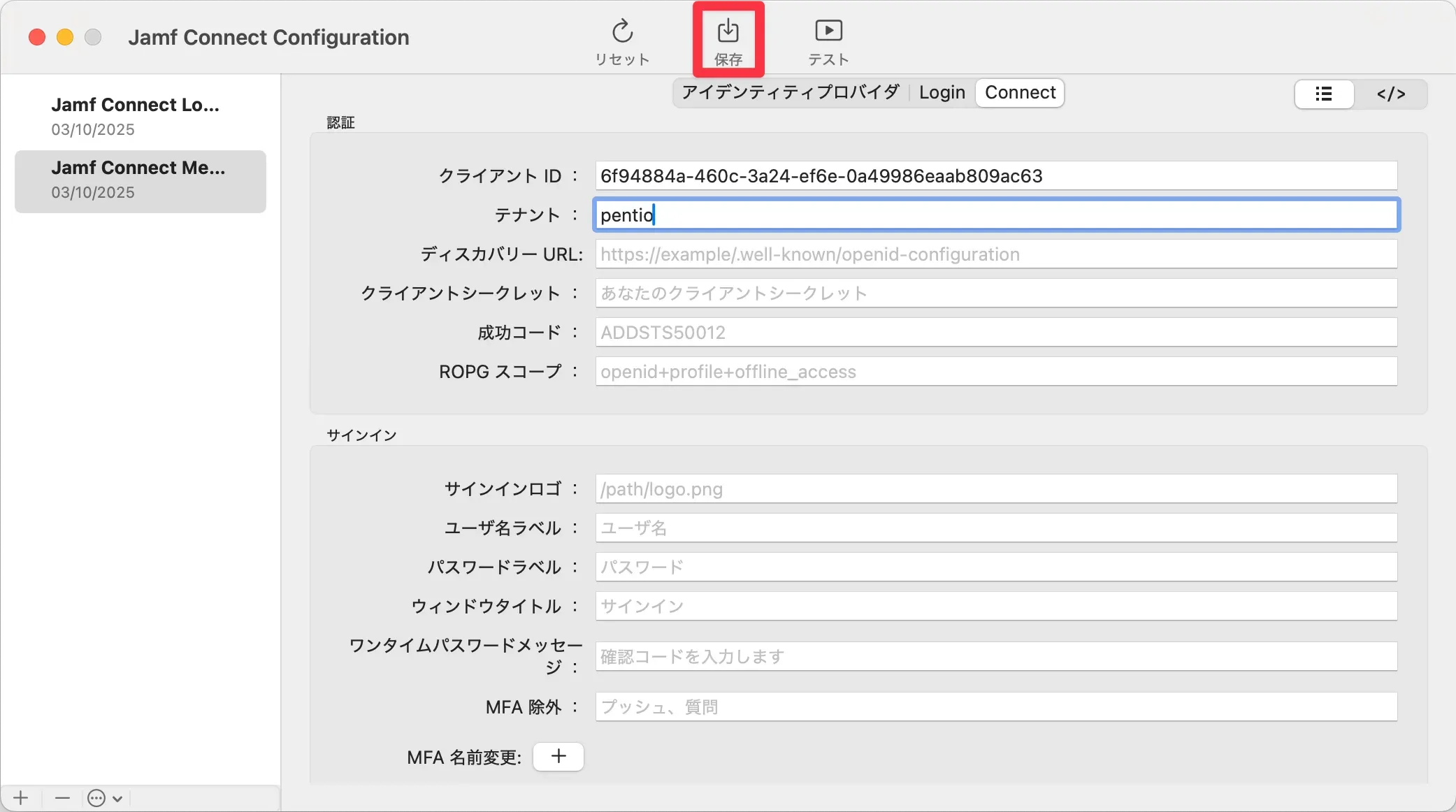

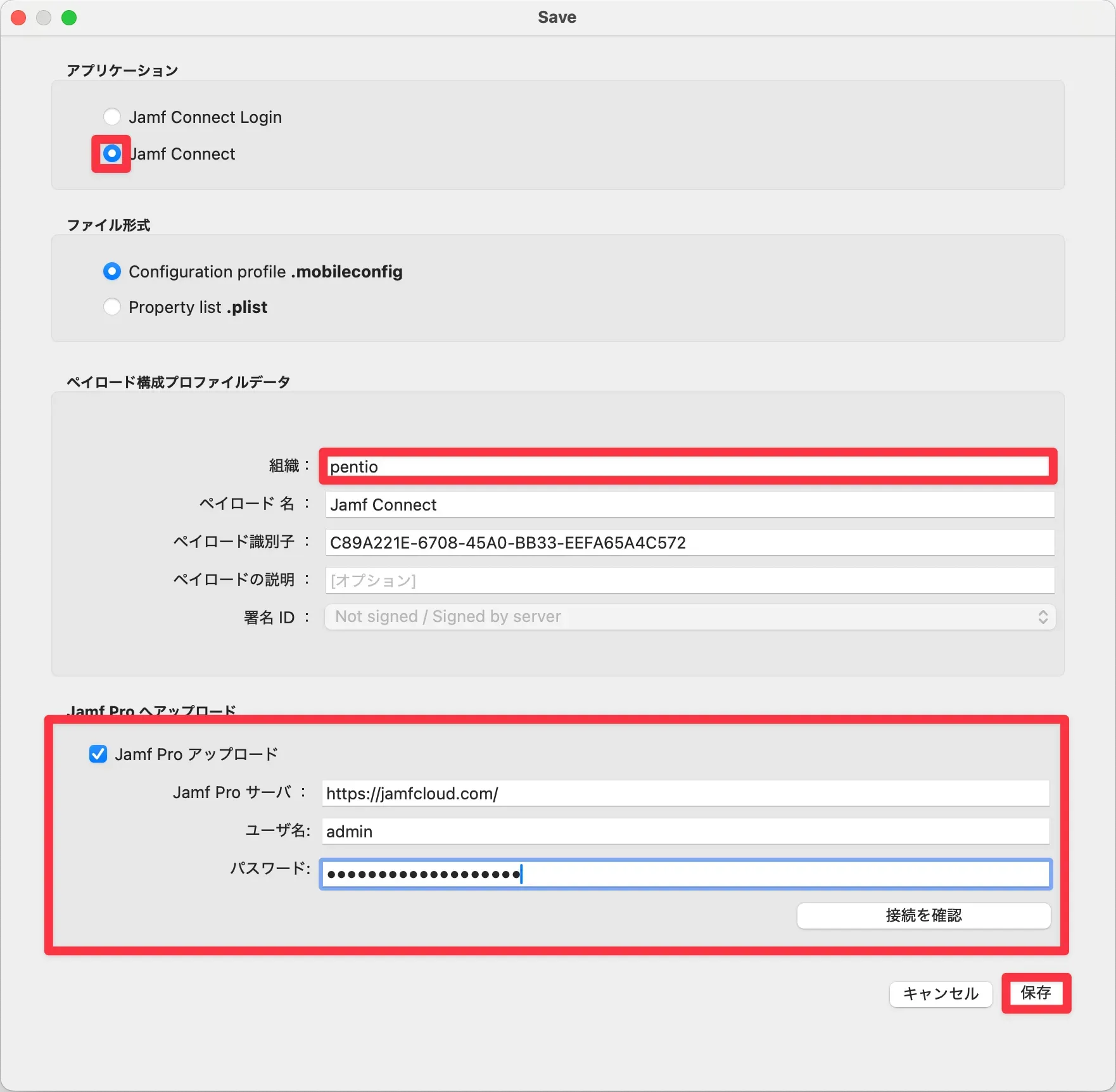

以上でJamf Connectの設定は完了です。これでJamf ConnectはmacOSログイン時にOneLoginの指定したテナントのログインウィンドウを表示してくれます。

以上でJamf Proの設定は完了です。これでデバイスの所有者はOneLoginのアカウント情報を用いてmacOSにログイン可能になります。

macOS上に既に存在しているローカルアカウントとOneLoginのアカウントを紐づける検証を行いました。

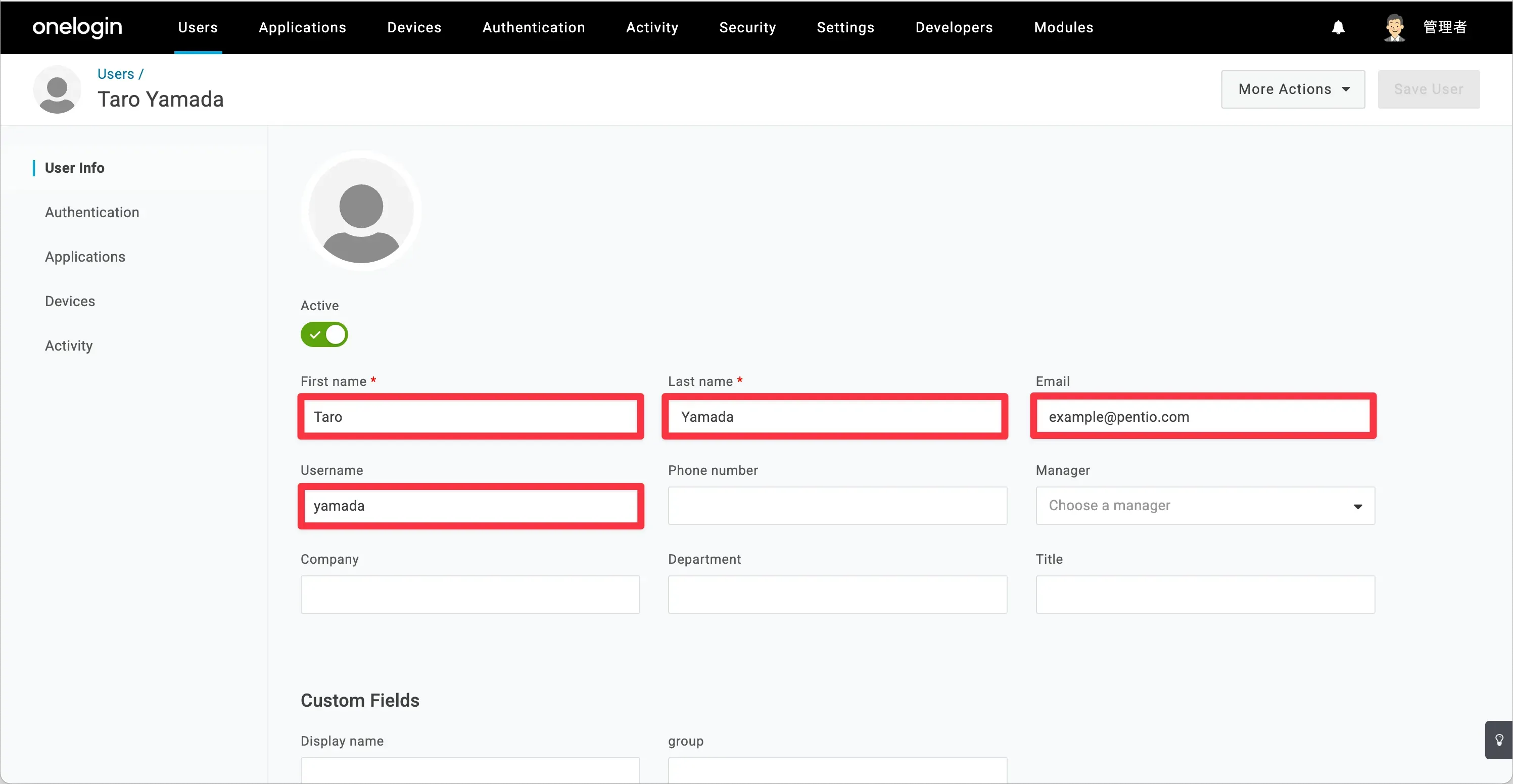

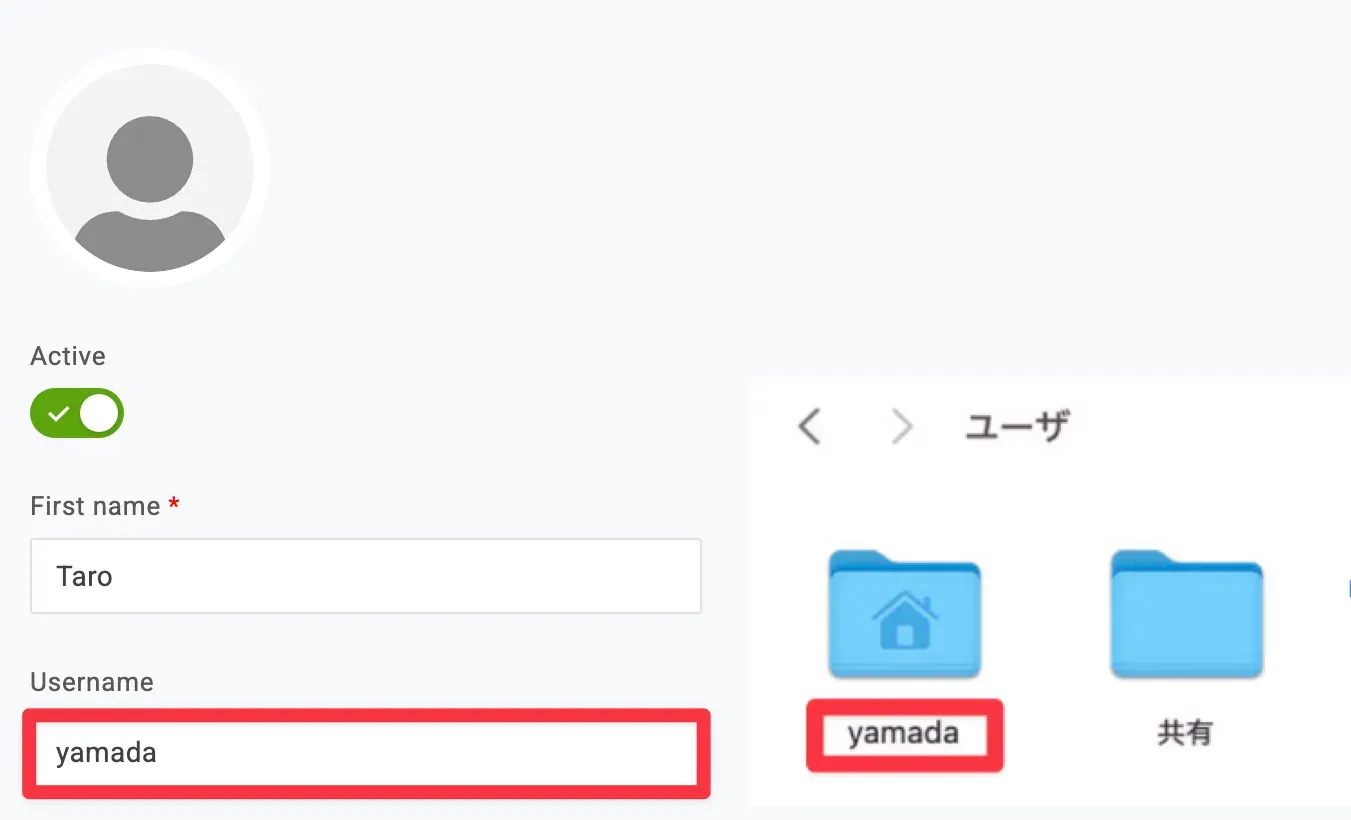

OneLoginのユーザーのUsernameとmacOSのローカルユーザーのアカウント名(ホームディレクトリの名称)、およびが一致しているとログイン後自動でアカウントの紐付けを行います。

以下はOneLoginのアカウントを無効化されたユーザーがmacOSへのアクセスを拒否される動画です。

以下はmacOSの通常ユーザーをローカル管理者に昇格する操作を行う動画になります。

今回はJamf ConnectとOneLoginを連携し、「専用のロールが割り当てられた有効なOneLoginアカウントのみmacOS端末へのログインを許可する仕組み」と「管理者専用のロールを割り当てられた有効なOneLoginアカウントだけに、macOSへのログイン時にローカル管理者権限を付与する仕組み」の2つの検証を行いました。

その結果、特定のロールを設定した有効なOneLoginアカウントのみがmacOS端末に正常にログインでき、適切な権限付与が実現できることを確認しました。

従来のmacOSのログイン方式では、誰でも容易にログインが可能でしたが、Jamf ConnectとOneLoginの連携により、許可されたユーザー以外による社用端末へのログインをクラウド上で柔軟に制御できます。さらに、管理者権限の付与を適切に制限することで、外部からの不正アクセスや権限昇格などを防止する、ゼロトラストに基づいた端末運用も実現できます。

安全かつ柔軟なユーザー管理を実現するJamf ConnectとOneLoginの導入を、ぜひ併せてご検討ください。以上で、「Jamf ConnectとOneLoginを連携し、ログイン情報を統合して社用端末へのユーザーログインを制限する」検証レポートを終わります。

*本サイトに掲載されている製品またはサービスなどの名称及びロゴは、各社の商標または登録商標です。