PAM Essentialsで実現する安全なLinux SSHアクセス

Windows Serverでの情報資産の管理にこんな課題はありませんか?

多くの企業で、Google WorkspaceやMicrosoft 365、SlackなどのクラウドサービスはIdPと連携されている一方で、オンプレミスやクラウド上のWindows Server管理は別管理で、監査やアクセス制御の運用が分断されています。

その結果、GUI操作におけるサーバーへのRDPアクセスの履歴や操作内容が記録されず、不正・ミスの追跡が困難で内部統制やセキュリティ監査においてリスクが残っていることも...。

これらの課題を、これらの課題をOneLogin PAM Essentialsの導入でどう解決できるかをご紹介します。

本記事は、クラウドサービス(SaaS)の認証・認可だけでなくサーバー資産に対するアクセスコントロールを一元化したい方をはじめ、社内ヘルプデスクやリモート作業が多くWindows ServerやWindows仮想デスクトップをRDPで運用している企業様に最適なソリューションをご紹介しています。ぜひ最後までご覧ください。

6,000以上のサービスに対応するSSO基盤として、柔軟なプロビジョニングやMFA連携、ロールベースのアクセス制御に対応しているIDaaS(Identity as a Service)です。ユーザーごとのサービス利用権限をクラウド上で一元管理でき、手間のかかる運用負荷を大幅に軽減します。

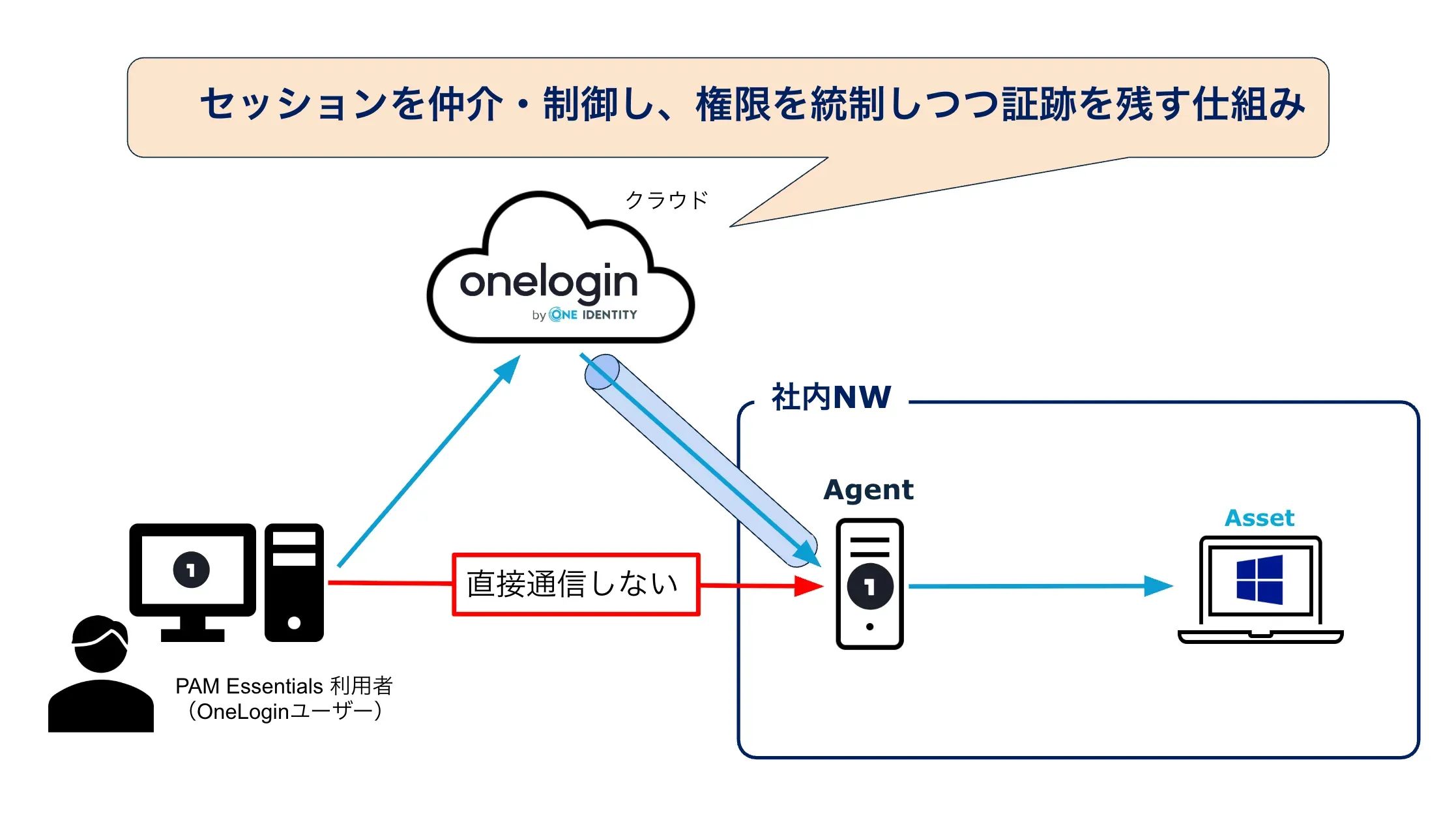

OneLoginが提供するクラウドネイティブなSaaS型特権アクセス管理(PAM)ソリューションです。特権アカウントへのアクセスを必要な時だけ許可し、セッションの録画や監査機能により不正操作を抑制します。簡単かつ短期間で導入でき、クラウド環境との親和性も高いのが特長です。

今回PAM Essentialsの検証を行うにあたっていくつか固有名詞が登場します。

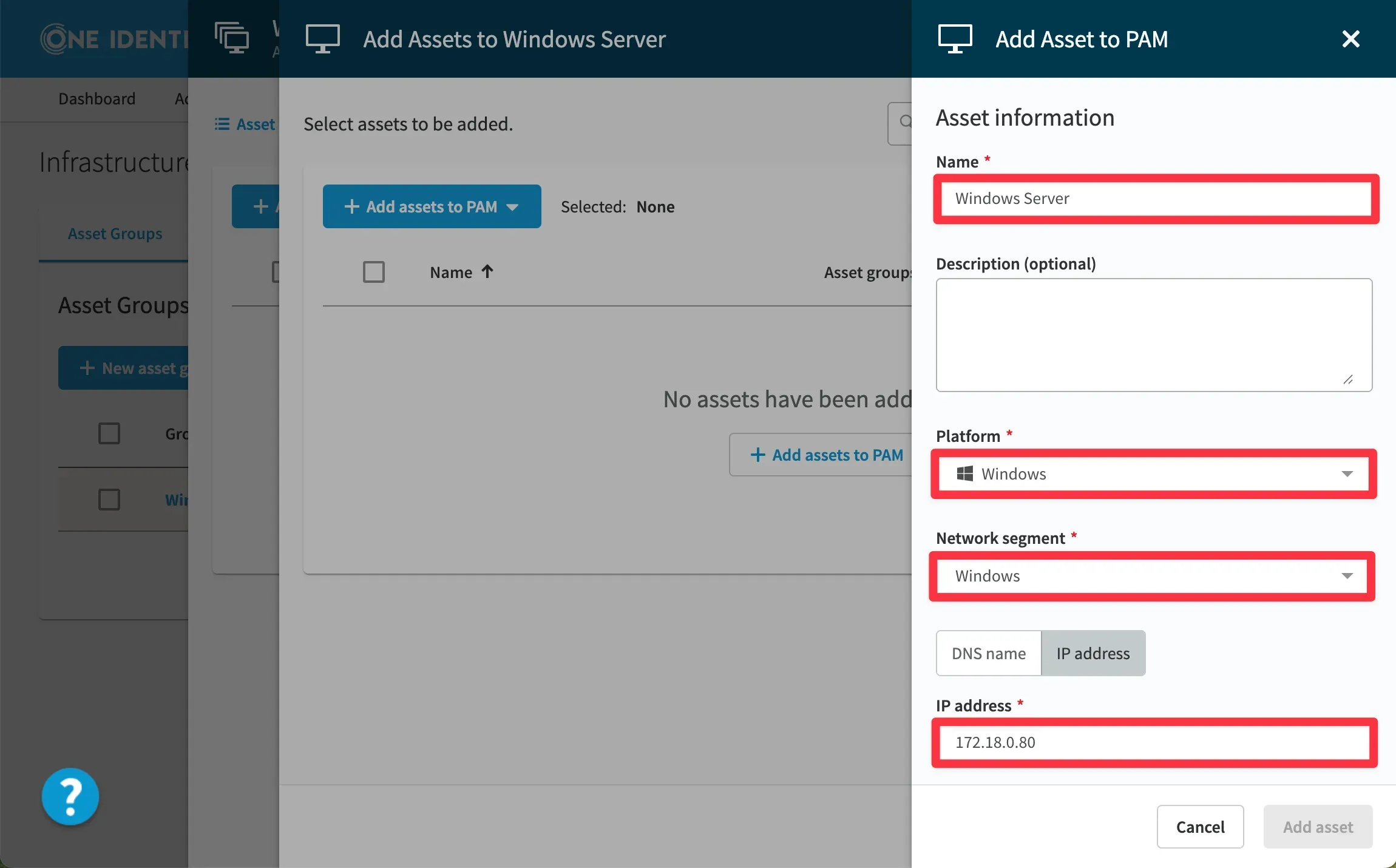

特権ID管理の対象となる資産のことです。Windows (RDP) , Linux (SSH)を搭載したPC・サーバー等を指します。

ユーザーがAssetにアクセスする際、PAM Essentialsがクラウドからオンプレミス環境(LAN)に対してリモート接続・制御を行うために配置されるネットワークエージェントです。

PAM が管理する 特権アカウントを指します。これらのアカウントはすべて PAM を経由してのみ操作可能であり、アクセス操作は自動的に記録されます。パスワードも PAM によって一元管理されており、定期的に自動で変更されるため、利用者がパスワードを知ることはありません。

今回は以下の2つのテーマで検証を行いました。

これらの仕組みを導入することで、以下の項目の実現が可能になります。

今回の検証で使用した端末やサービス情報を以下の表に示します。

製品名 | メーカー | 役割・機能 | バージョン |

|---|---|---|---|

MacBook Pro | Apple | Assetアクセス端末 | Sequoia 15.4.1 |

OneLogin PAM Essentials | OneLogin |

Identity Provider | - |

Windows Server | Microsoft | Agent・Asset | 1809 |

ThinkPad E15 | Lenovo | ログ動画閲覧 | Windows 11 Pro(24H2) |

Assetへのログインの流れは以下の通りです。

本記事でご紹介する構成を導入する前後で、Windows Server管理にどのような違いが生まれるのかを、具体的なユースケースでご紹介します。

シナリオ | 従来の運用(Before) | 導入後の運用(After) |

|---|---|---|

製造業の情報システム部門が多拠点対応に追われるケース | RDP接続はVPN必須だったが、拠点帯域が細く、接続遅延や切断が頻発していた。 | PAM EssentialsでブラウザRDPを導入し、VPNレスで安定接続を実現。動画ログで操作履歴も明確になり、リモート対応の品質が向上した。 |

医療法人の基幹システム管理を担うIT担当者 | RDPは共有IDで行われ、GUI操作の証跡が残らず監査時の説明が困難だった。 | OneLogin経由のRDP操作を動画録画し、後から操作内容を再確認可能に。責任の所在が明確になり、内部統制の信頼性が高まった。 |

金融業のActive Directory運用チームの業務負荷軽減 | 特権IDの利用状況が不透明で、業務依頼が属人化しボトルネックになっていた。 | 特権IDをOneLoginユーザーに対して付与し、操作ログを動画で保存。分散運用が可能になり、監査対応と業務継続性が両立できた。 |

社内サーバーのパスワード管理を任されている情報システム担当者 | 更新作業は月1回手動で実施され、記録ミスや共有漏れが常態化。セキュリティ監査では「管理が不透明」と指摘を受けていた。 | パスワードは自動ローテーションされ、記録や共有の手間が不要に。属人性が排除され、運用の安定性と監査対応力が向上した。 |

OneLoginの設定と、Agent用Windows ServerへのOneIdentity Network Agent(OINA)のインストールのみで、AssetへのRDP接続が可能になります。

Asset側にはエージェントやソフトウェアの導入は一切不要で、完全にエージェントレスでの運用が実現します。

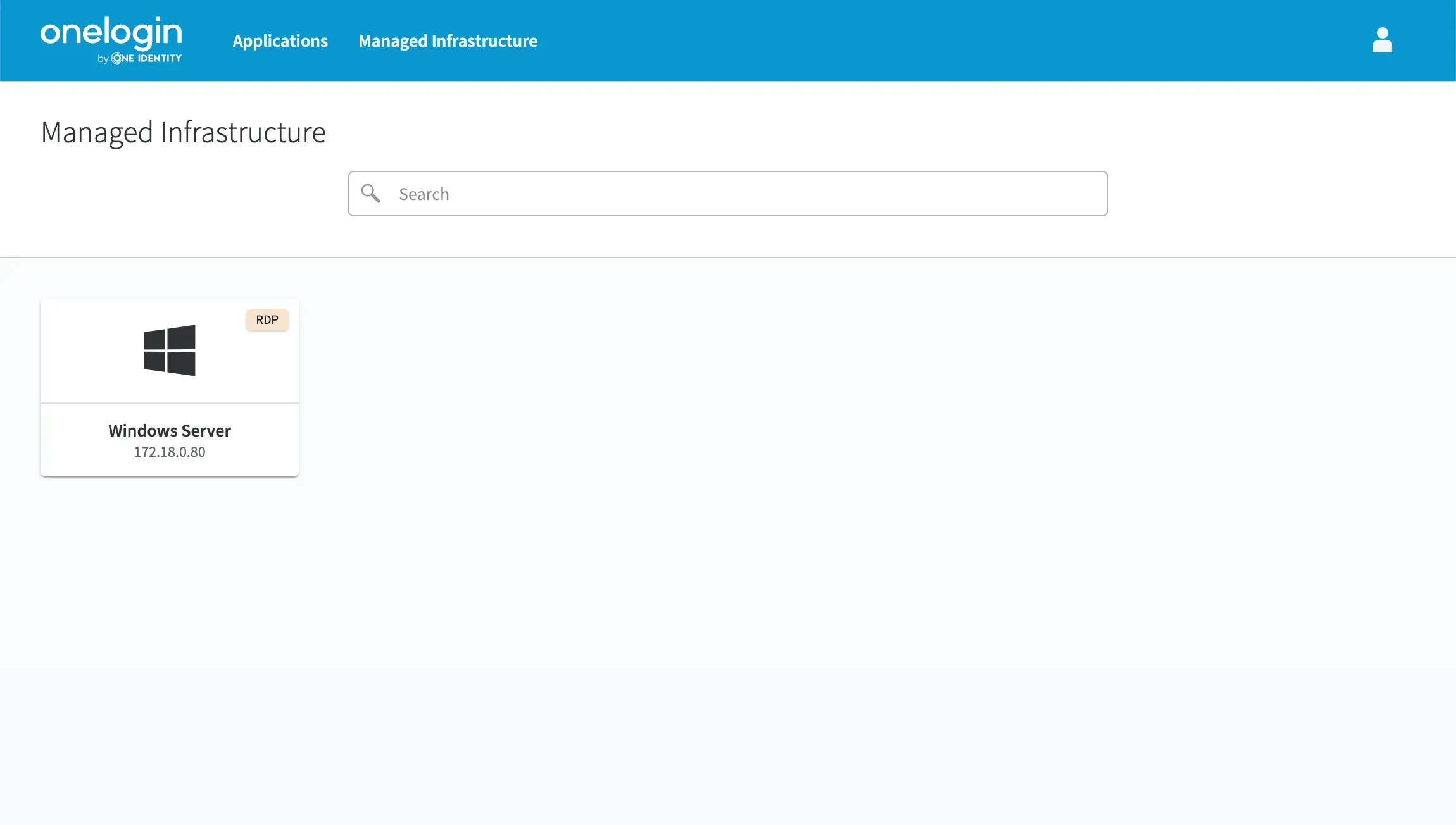

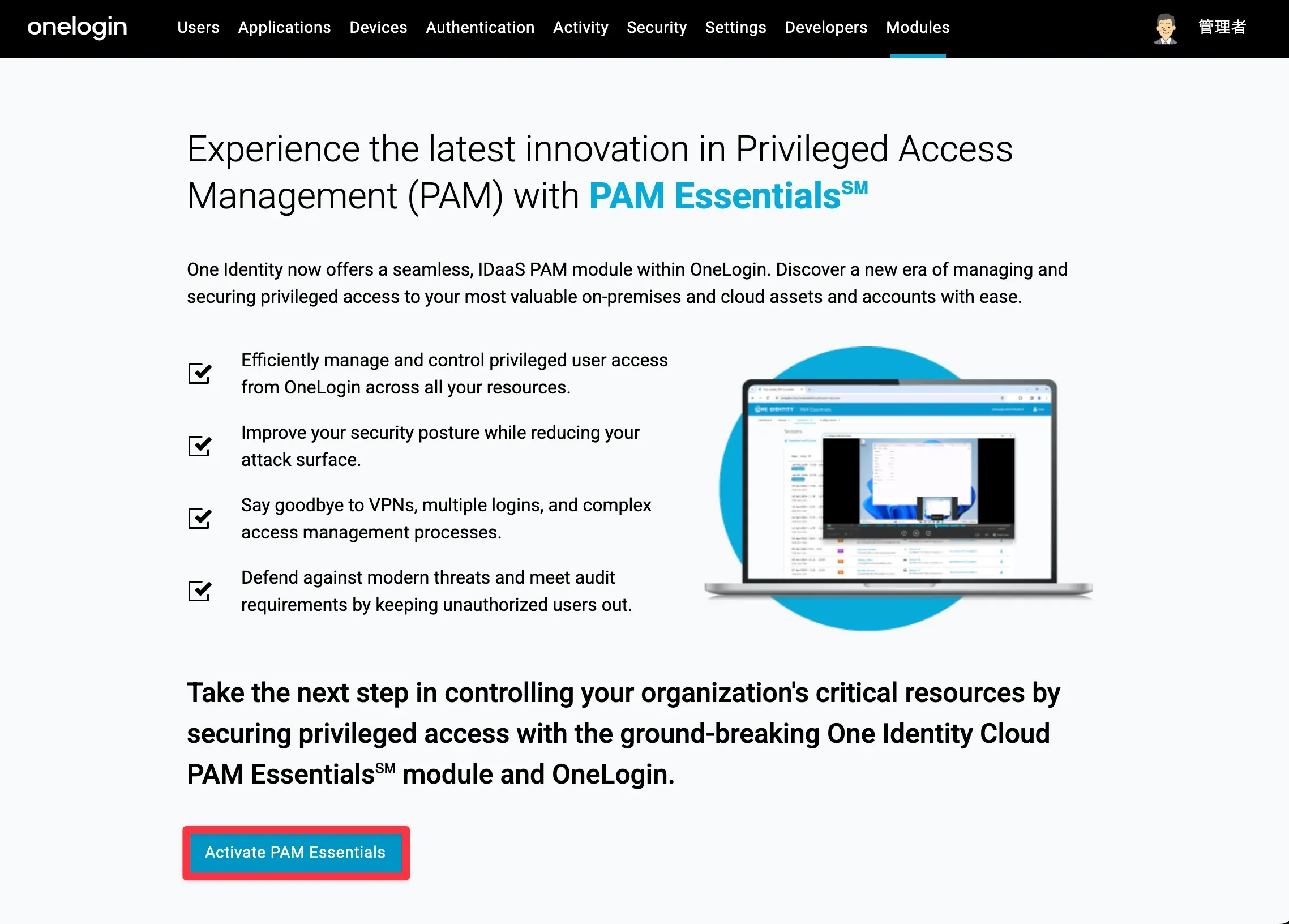

PAM EssentialsはOneLoginのオプションなので、手動で有効化する必要があります。

OneLoginに管理者としてログインした後、管理画面からPrivileged Access(PAM)メニューにアクセスし、[ Activate PAM Essentials ]をクリックします

これでPAM Essentials 無料トライアルが開始できました。

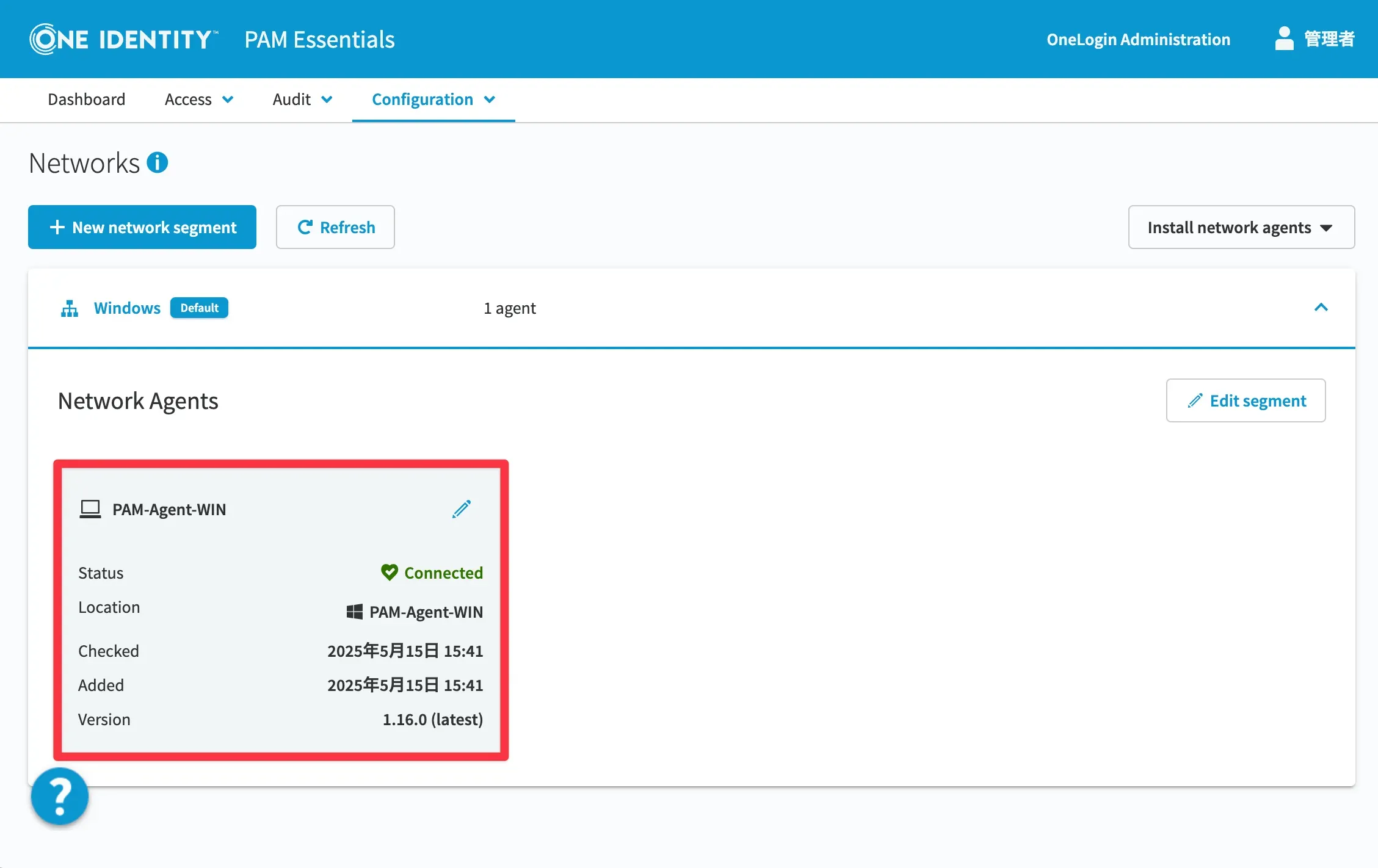

Assetへのアクセスを中継させるため、Agentを用意します。

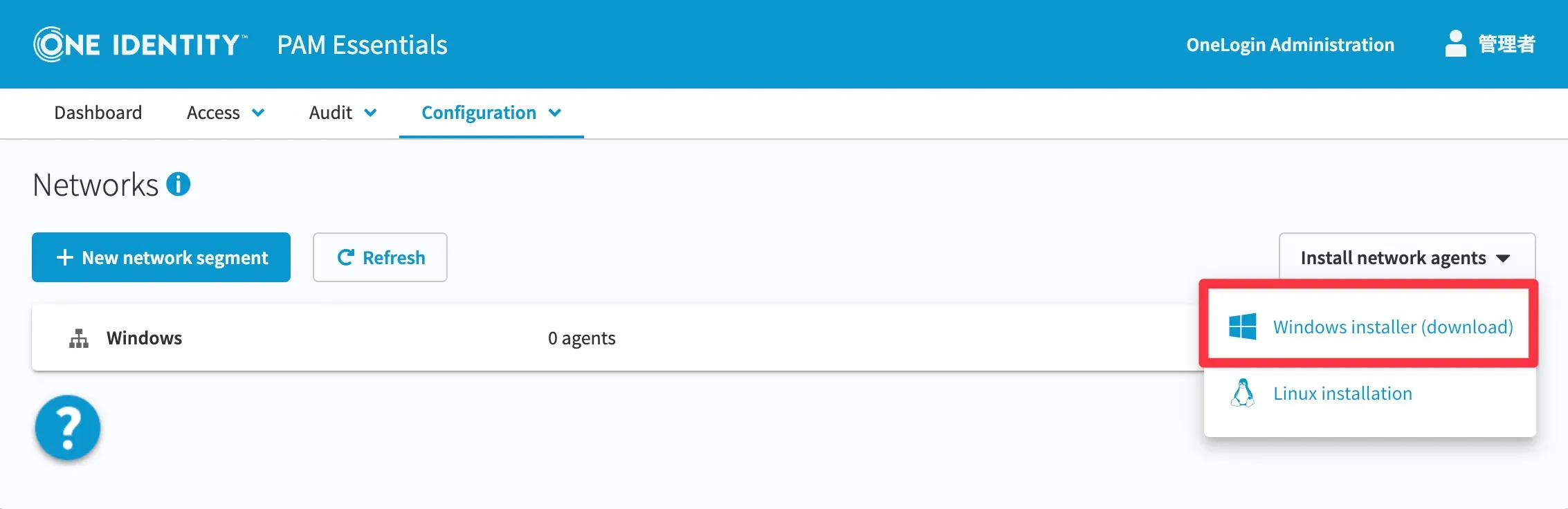

Networksの管理からNetwork segmentを追加したら、Install

network agents > [ Windows installer(download) ]をクリックします

Network

segmentとは、Agentを設置するネットワーク単位のことです。AssetとAgentは同一のNetwork

Segmentに所属し、同じセグメント内でリモートアクセスや管理用の通信を行います。

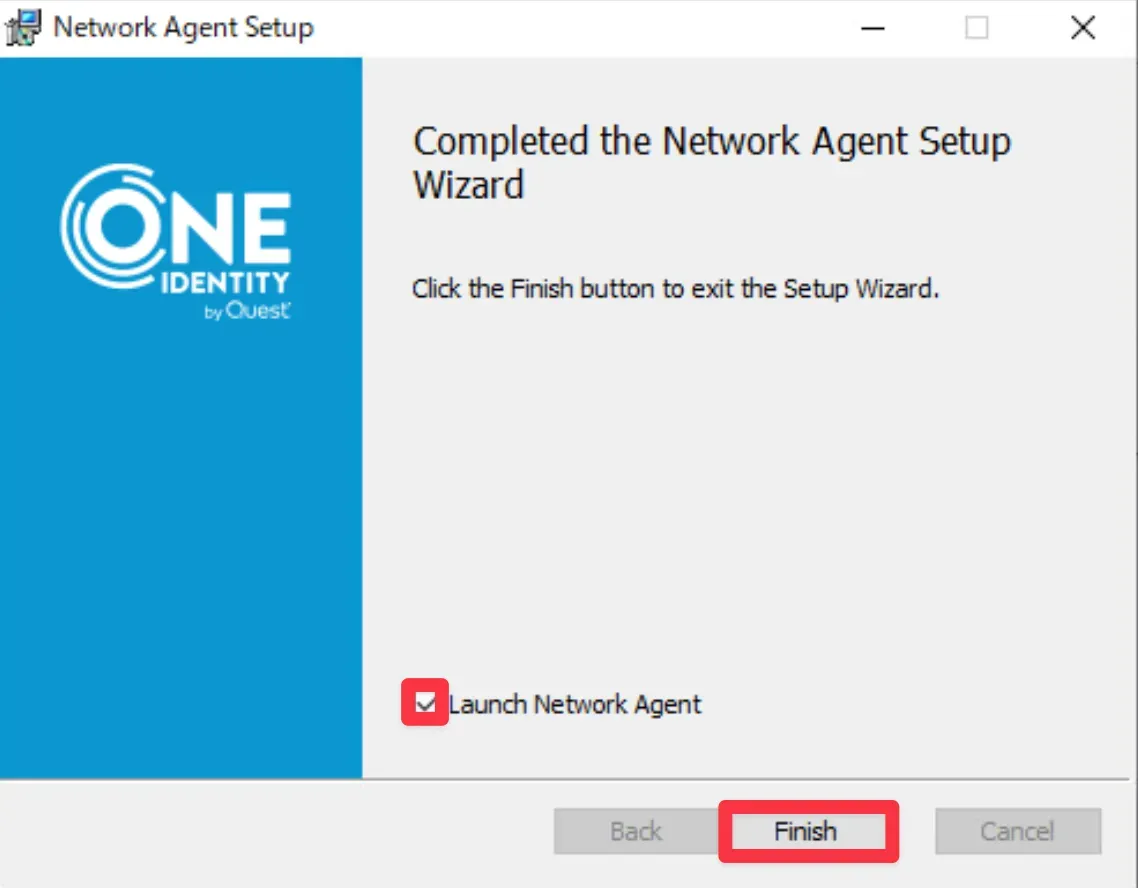

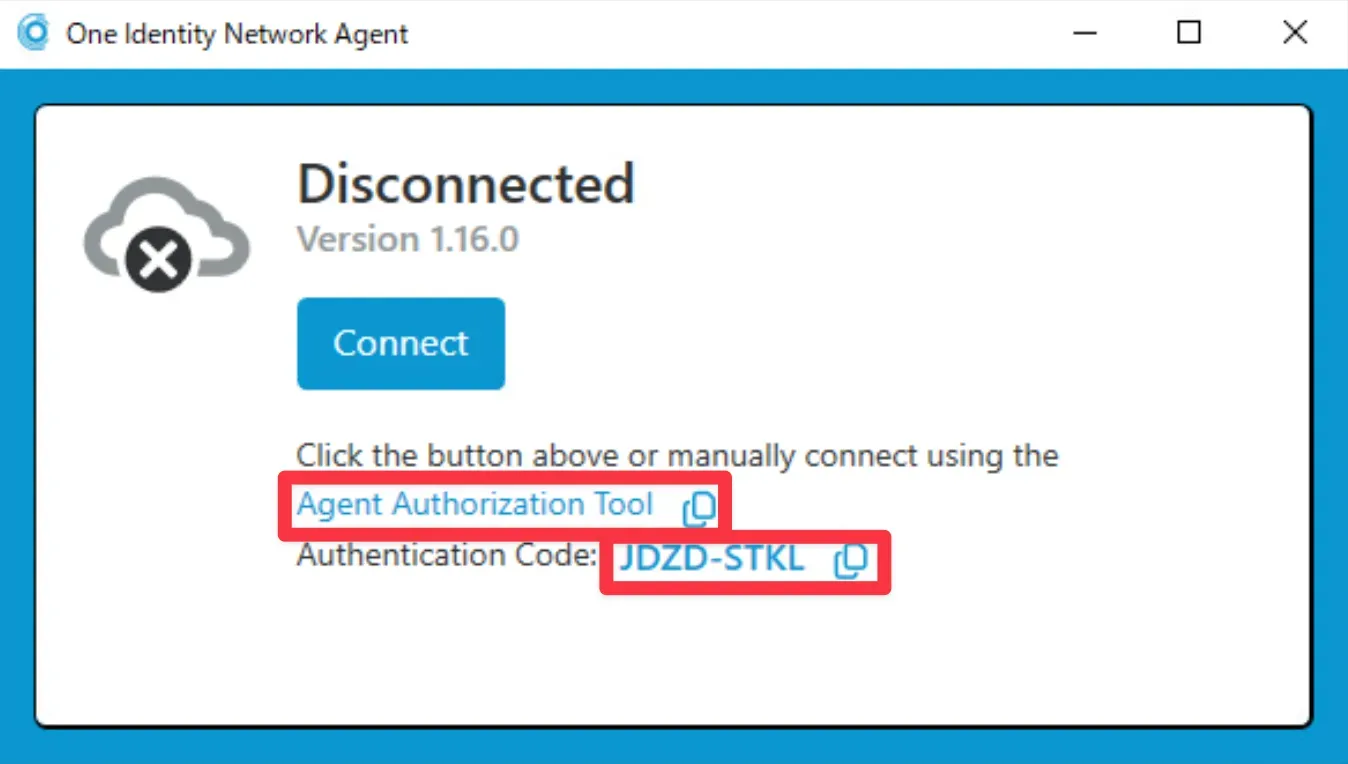

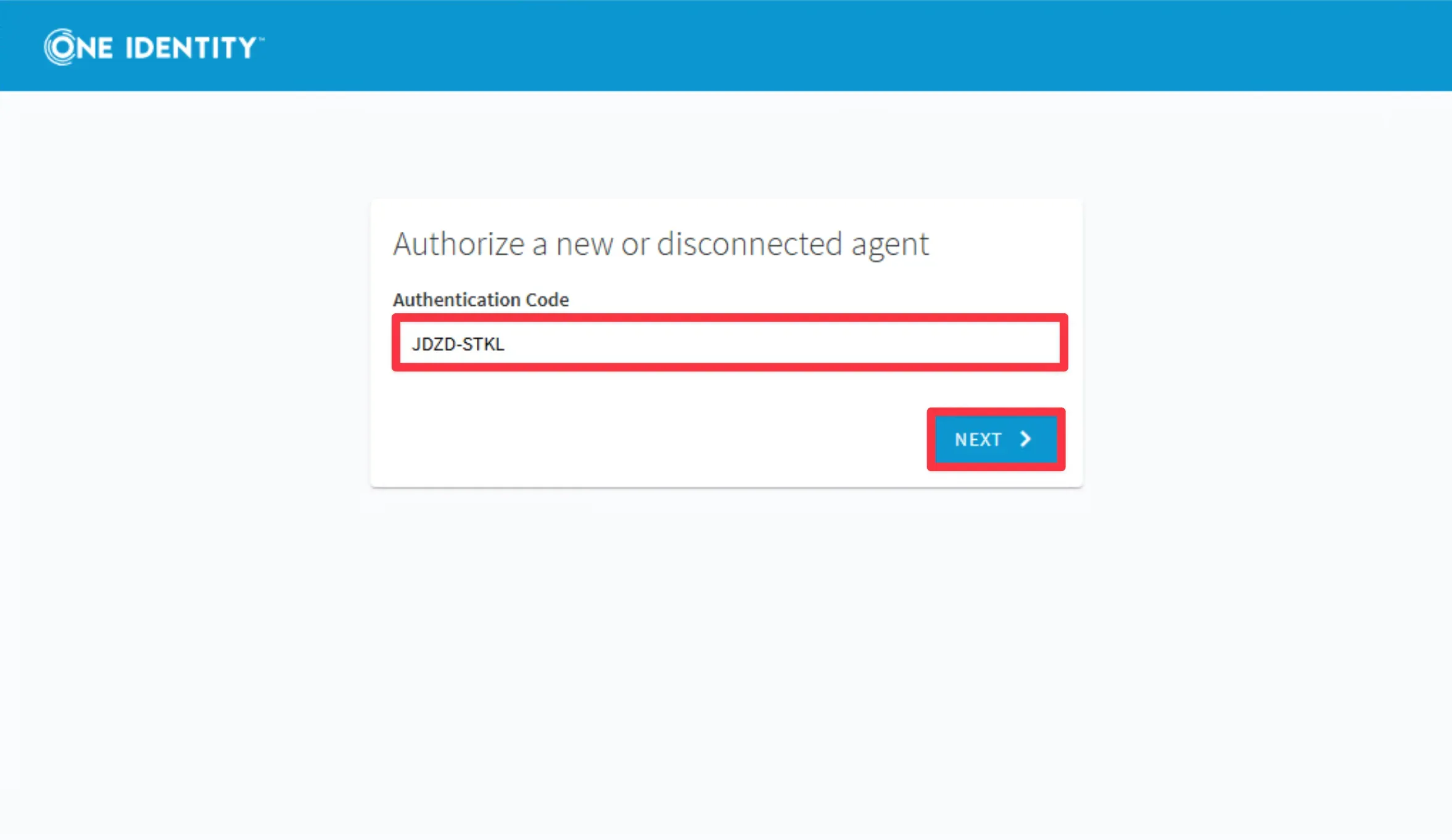

以上でAgentの登録は完了です。

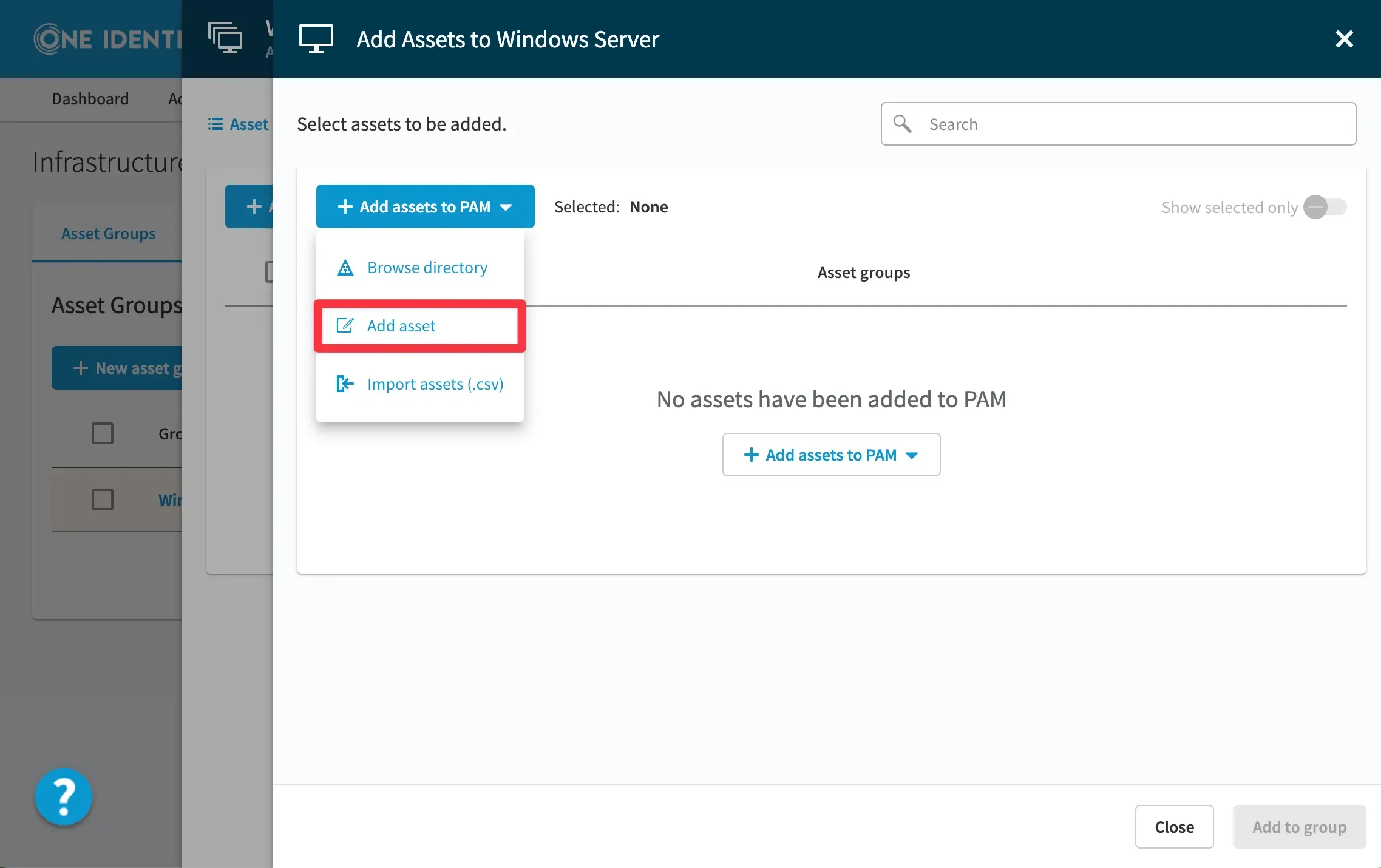

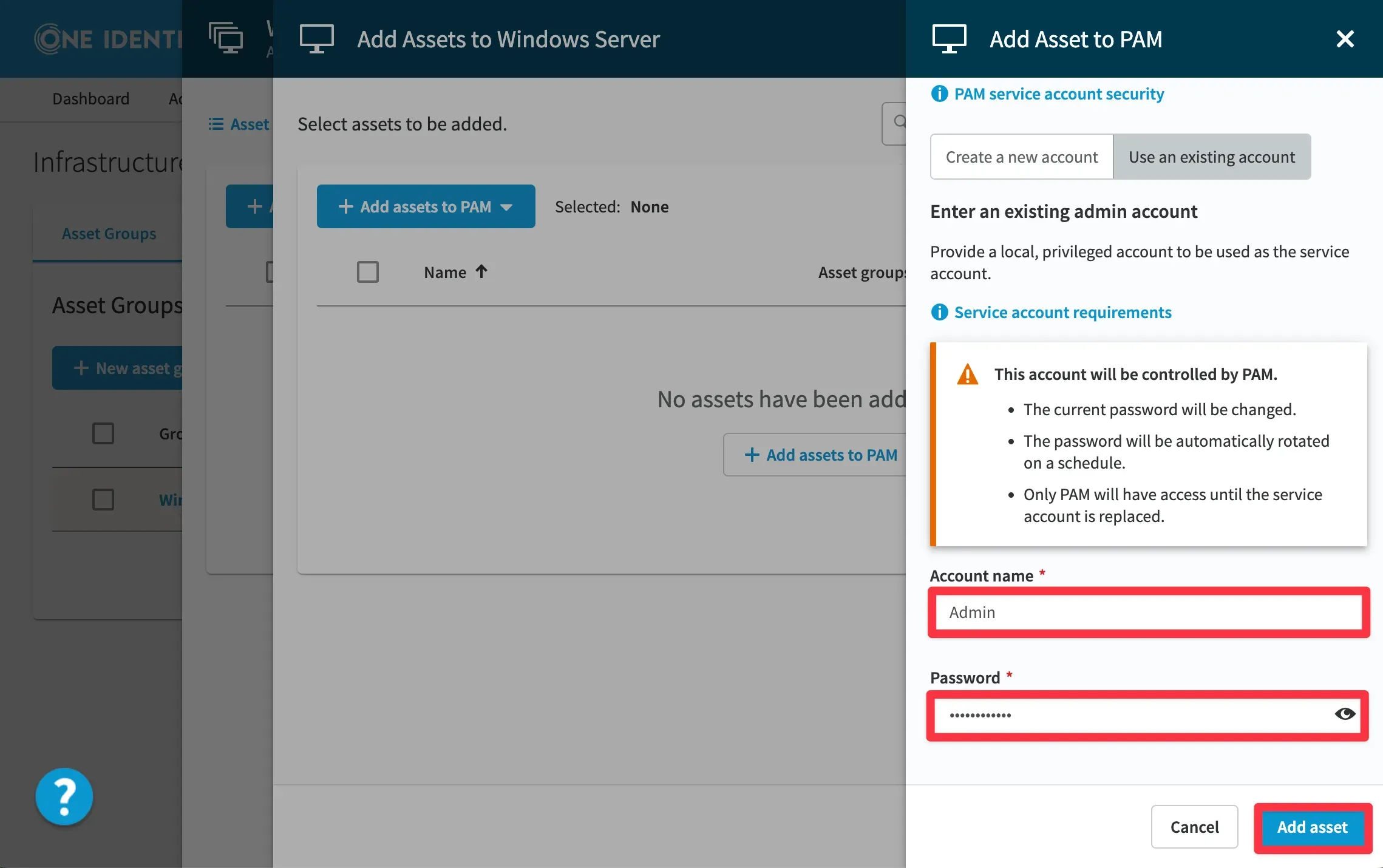

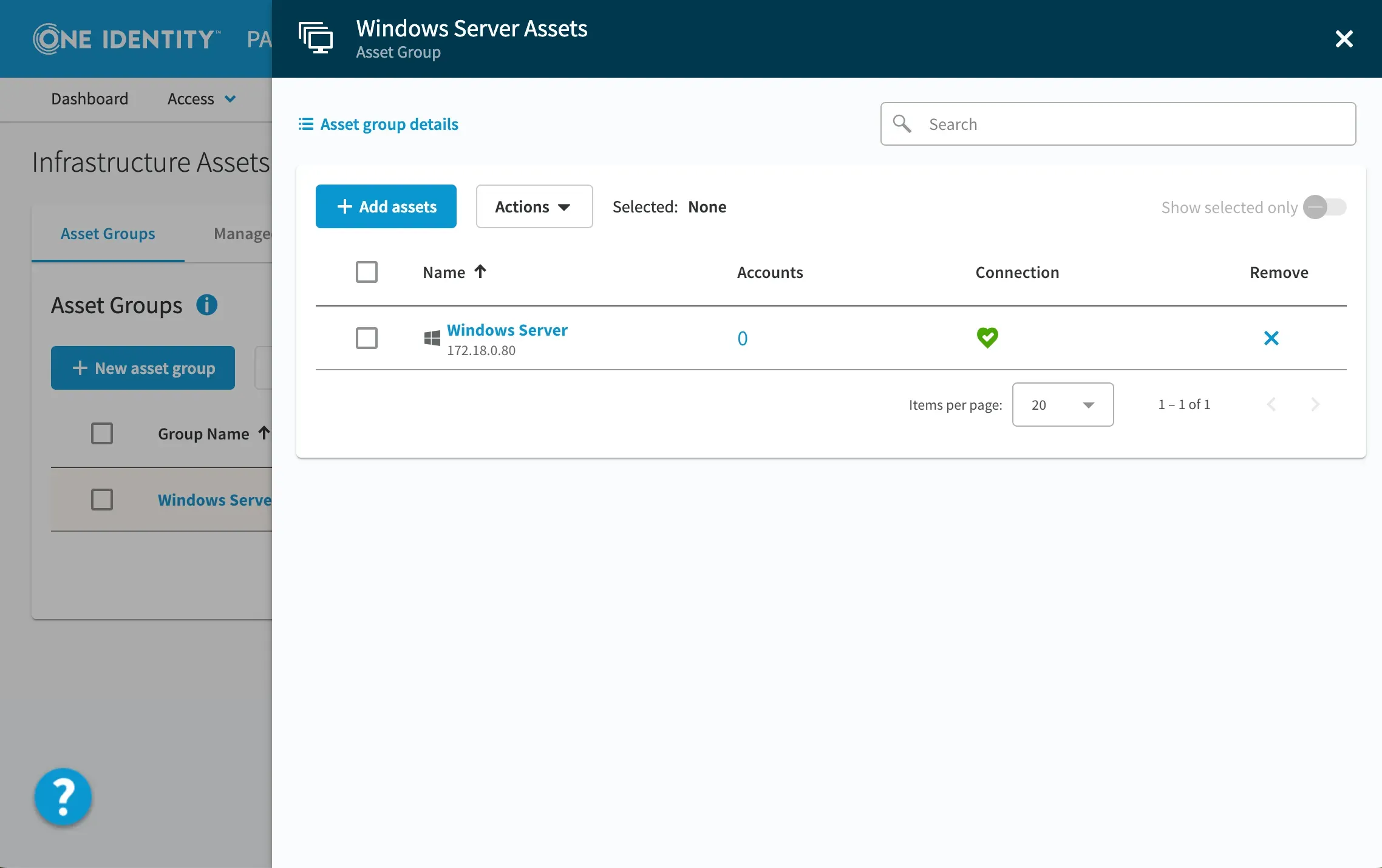

以上でAssetの登録は完了です。

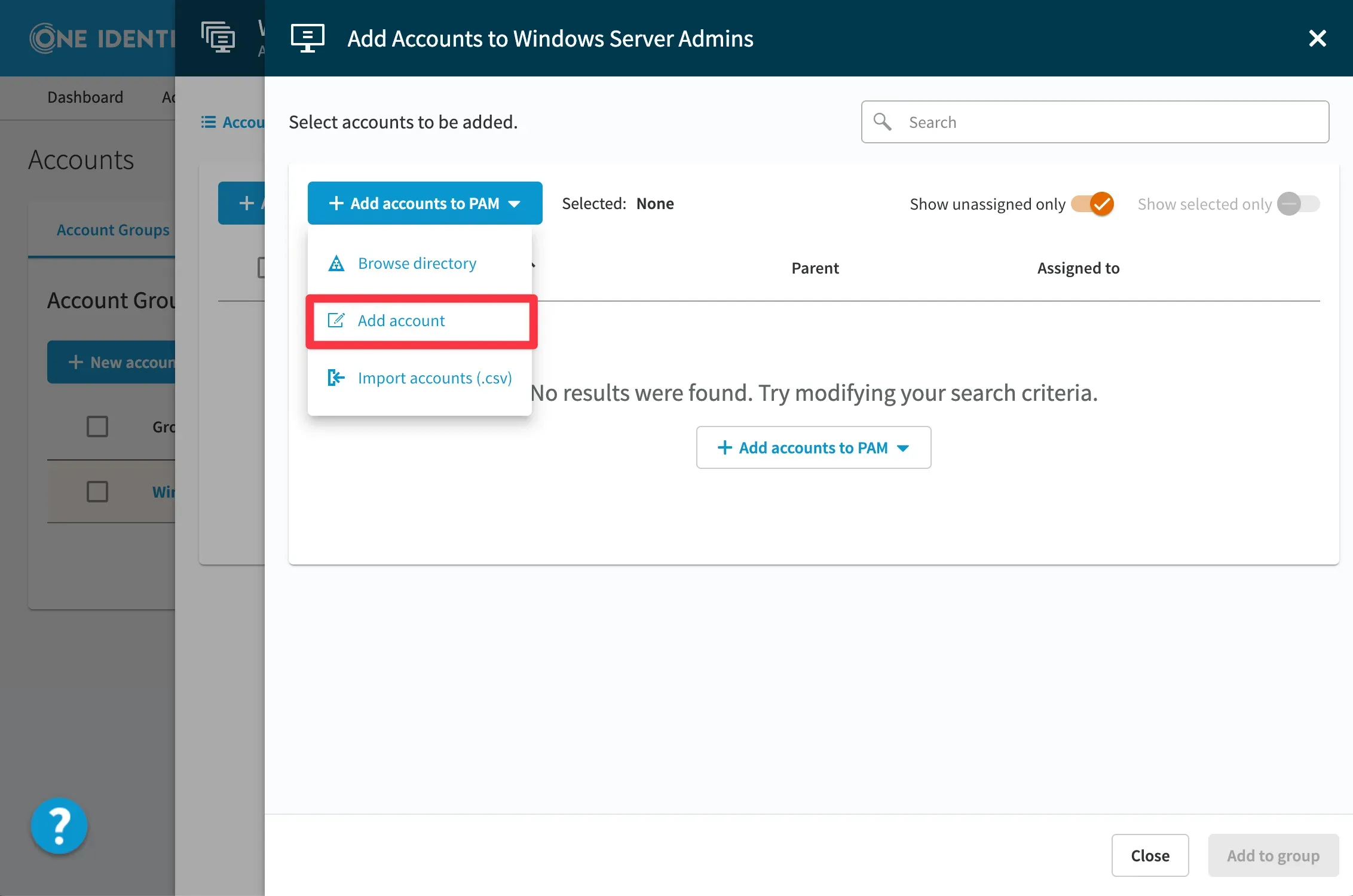

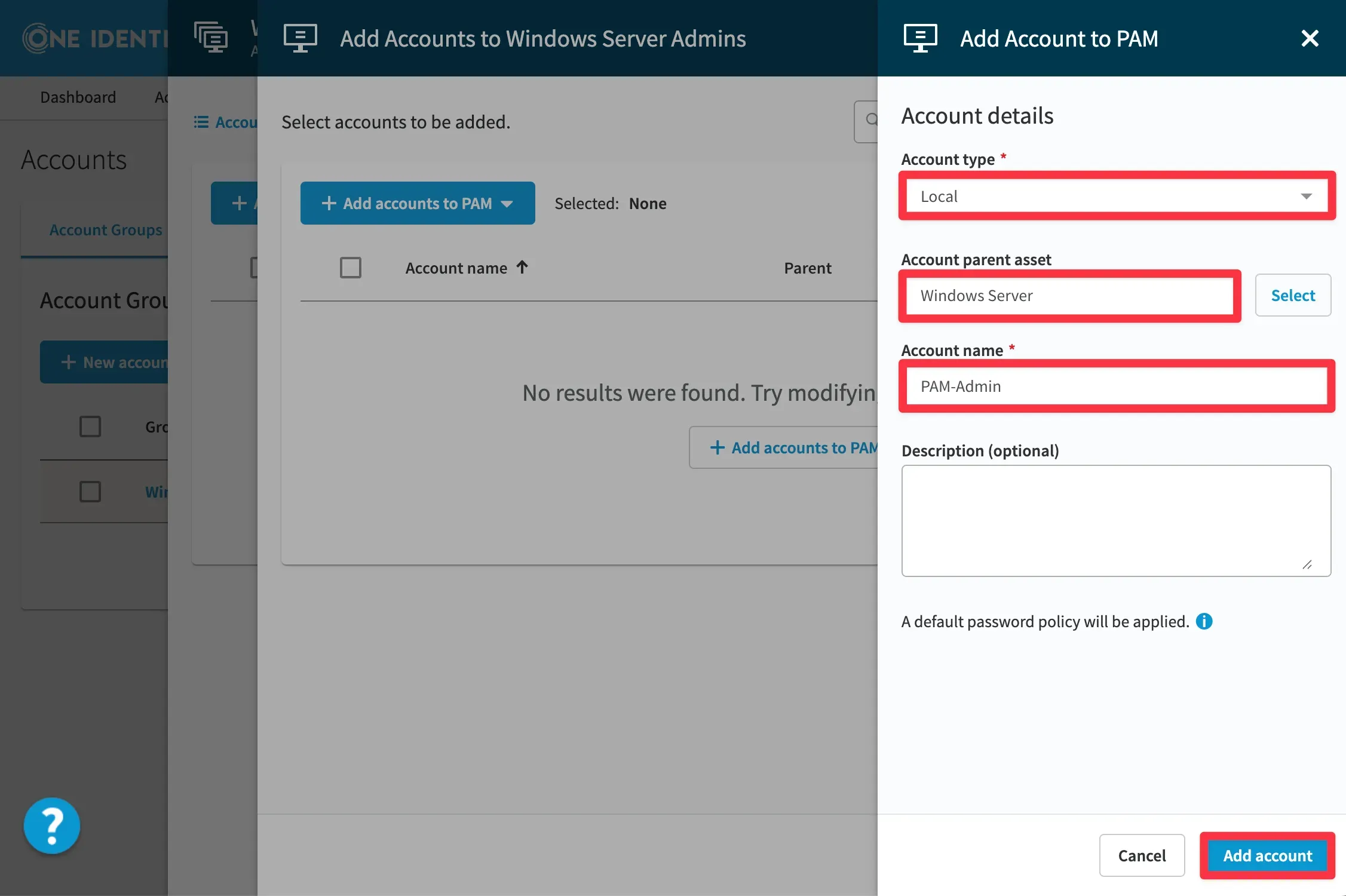

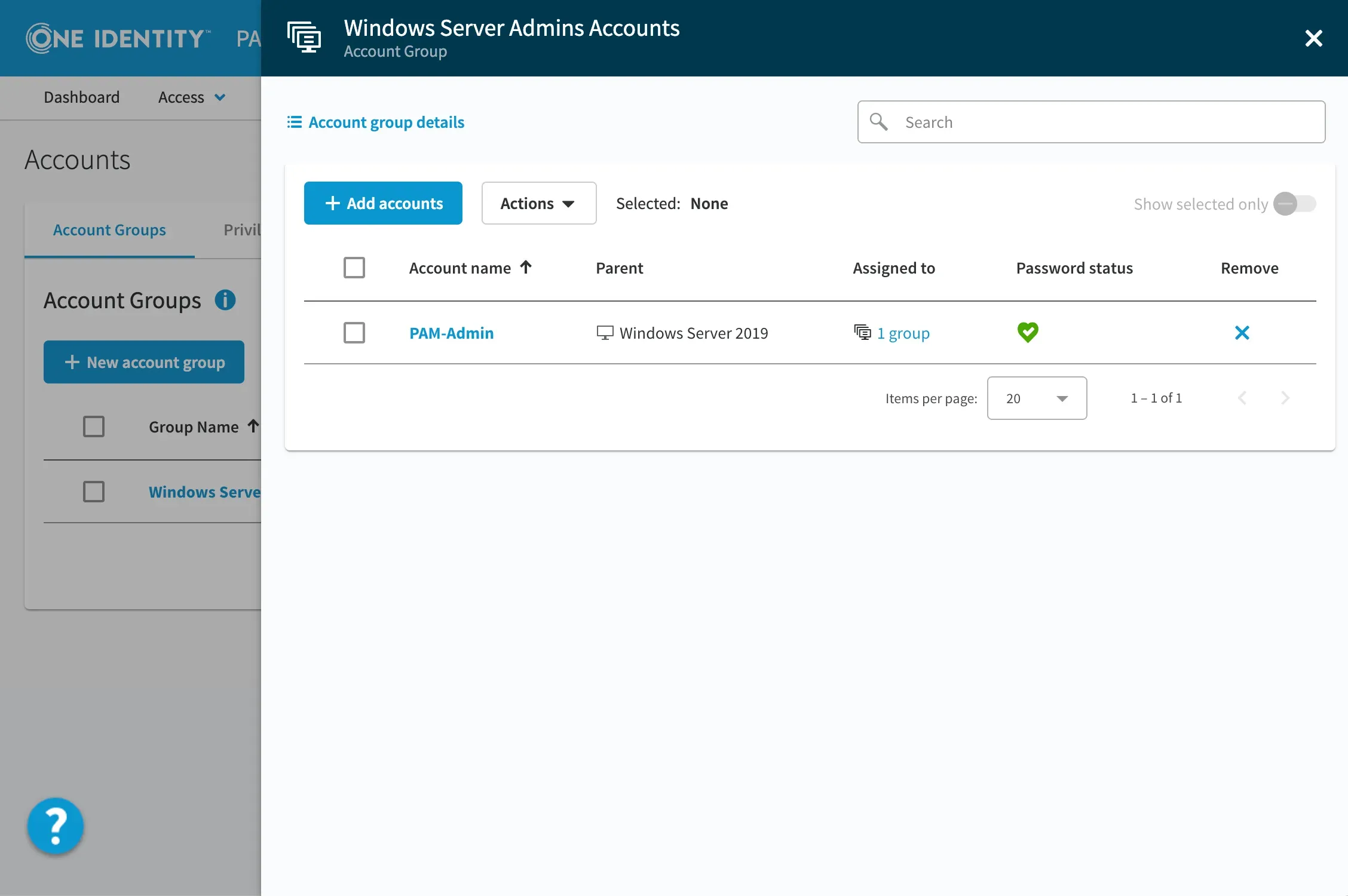

以上でAccountの追加は完了です。

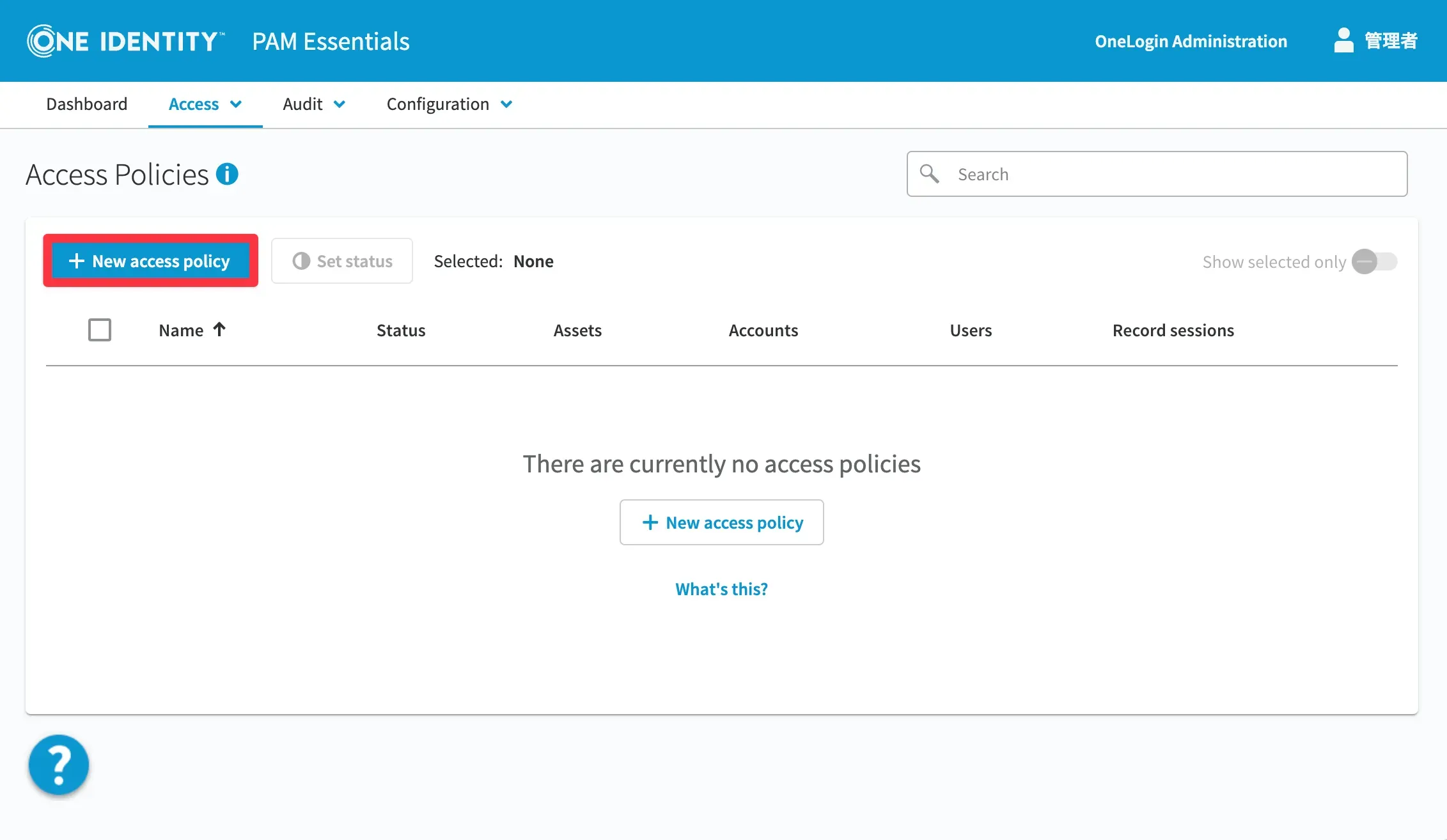

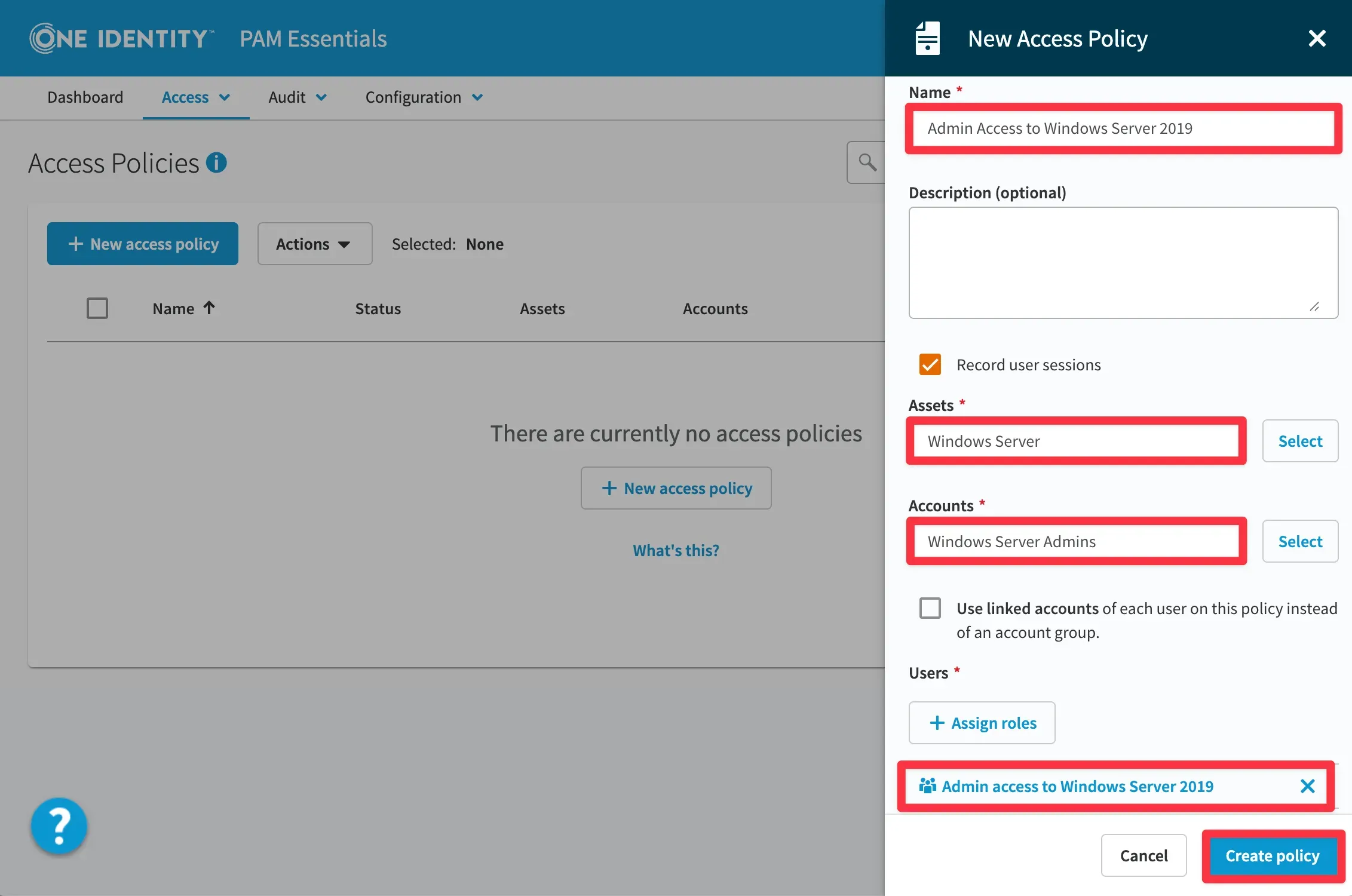

OneLoginのロールに対して、AssetやAccount、または個別のOneLoginユーザーアカウント単位でAssetへのアクセス権を付与するためのAccess Policyを作成します。

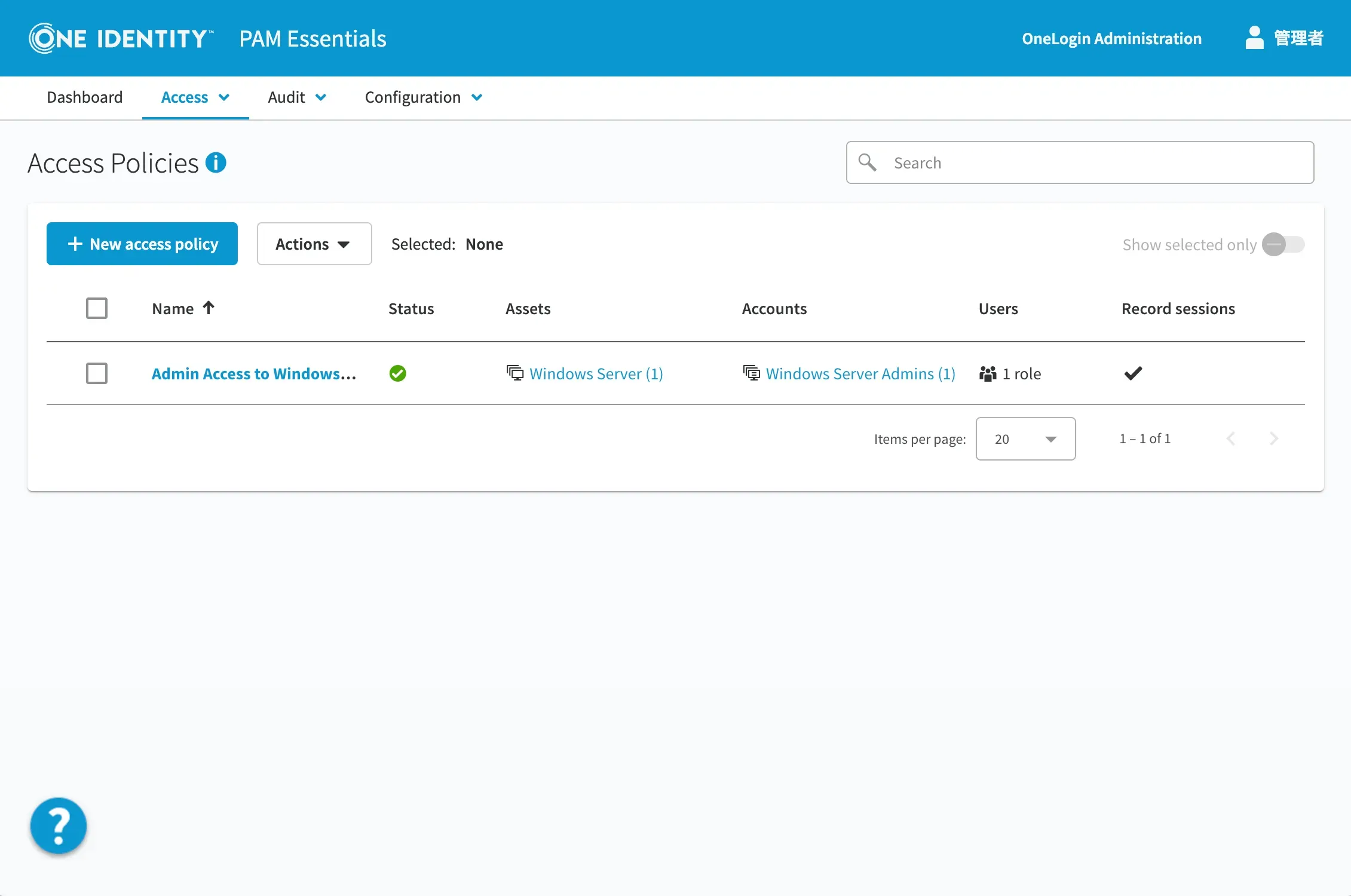

以上でAccess Policyの作成が完了です。

実際にAssetに対してアクセスを行い、PowerShellを管理者権限で起動し、いくつかのコマンドを実行しました。

上記の動画で行ったアクセスをログ動画としてWindows専用ソフトウェアで監査しました。

今回はOneLoginのPAM Essentialsを活用し「OneLoginからWindows ServerのシステムにRDP接続し、特権IDとしてWindows Serverへログイン及び操作を行う」および「アクセスログ・操作ログが監査ファイルとして動画形式で確認し、操作内容(キーボード入力操作など)を閲覧する」という2つの検証を実施しました。

その結果、Google ChromeなどのブラウザからOneLoginポータル経由でWindows ServerにRDP接続でき、VPNや専用クライアントを使わずに特権操作が可能であることを確認しました。さらに、画面上の操作がそのまま録画されることで、誰が・いつ・どのようなGUI操作を行ったかを直感的に再確認でき、証跡管理・抑止効果の両面で非常に有効であることがわかりました。さらに、SaaSとサーバー管理のアクセス権が一元的に管理可能になることでシステム管理者が複数ツールを使い分ける必要がなくなります。

セキュアで監査性の高いRDPアクセス管理の第一歩として、ぜひOneLogin PAM Essentialsの導入をご検討ください。以上、「PAM Essentialsで実現する安全なWindows RDPアクセス」検証レポートでした。

PAM Essentialsについての詳細はOneLogin PAM Essentialsをご覧ください。

*本サイトに掲載されている製品またはサービスなどの名称及びロゴは、各社の商標または登録商標です。