ペンティオさんの技術的な知見とノウハウはたいへん信頼できます

バリュエンスホールディングス株式会社

情報セキュリティ本部

情報システム部 部長 木戸 啓太 様

情報セキュリティ本部 情報システム部 ヘルプデスク課 表西 めぐみ 様

OneLogin

1. OneLogin導入企業

バリュエンスグループはどのような企業グループですか?

バリュエンスグループは、国内外に100店舗以上あるブランド買取専門店「なんぼや」等の展開をはじめ、ブランドリユース品のBtoBオークション「STAR

BUYERS

AUCTION」の運営や小売店舗「ALLU(アリュー)」の運営、資産管理アプリ「Miney(マイニー)」の開発など事業を拡げております。グループ全体の戦略策定や経営管理を担うバリュエンスホールディングスは、2018年3月には創業7年で東証マザーズへの上場を達成しました。

現在は、骨董・美術品、不動産、車など取扱いジャンルを拡げ、LTV(ライフタイムバリュー)の向上を目指した業容拡大を図るほか、世界各国への事業展開も進めています。

その他、アスリートのためのデュアルキャリア採用など、事業活動を通じたサステナブルな社会の形成を目指しています。

OneLogin導入の経緯

もともと、グループ会社であるバリュエンステクノロジーズが先行して利用を開始していたことから、今回導入はグループ全体での導入が決まりました。

OneLoginはどのようなキッカケで知りましたか?

SSOサービスとして他社サービスを利用しておりましたが、本格的なIdP基盤を構築したいと思ったことがキッカケです。

これまでSAMLでしか利用していなかったため、Provisioningができない点が課題になりました。アクセスユーザーのMFAコントロールもしたかった事や、CASBとの連携を実現したいという点でもOneLoginが有効ではないかと検討を開始しました。

他のID管理サービスと比較して、OneLoginを選定した理由は?

OneLoginと合わせて3社で比較検討しました。

1社はIdP基盤として利用するにはアカウント連携の機能が足りないと感じていました。

もう1社はエンタープライズ向けサービスで海外アプリの対応を除く、日本SaaS認証に課題があると感じました。また、この3社以外のサービスも検討しましたが、SSO対応SaaSが少なかったので結果、OneLoginを採用することとなりました。(木戸)

グループ全体でIDaaSを導入するために、どのように承認を得ましたか?

もともと、セキュリティのために会社でアカウントを管理することの重要性は社内でも理解されていたので、IDaaS導入はスムーズに進めることができました。

「会社内のアカウント棚卸しをして、会社アカウントをあぶり出すので、この点が安心につながるね。課題は会社内で利用されているかもしれない小さなシャドウIDが、現在のアカウント管理対象からもれて危険だね」という意見があり、グループ全体のアカウント管理をシステム部門がおこなう事について、前向きに承認されました。

また、我々情報システム部としては入退社に伴うクラウドアカウント作成・削除を自動化させたかった。特に退社に伴うアカウント削除を手作業でおこなって漏れてしまうと危険だと考えています。アカウント管理を台帳ベースの管理から、OneLoginのProvisioning(プロビジョニング)機能で、自動アカウント作成・自動削除を実現したかった。

2. 導入内容

木戸さんと表西さんのOneLoginの導入までの役割

木戸さんがOneLogin導入を担当していたので、表西さんはMS365(Office 365)連携とAzure ADへのProvisioningを担当しました。

導入前のSSO認証方式は、どのような形態でしたか?

以前はアプリケーションのSSOだけで利用していました。IAM連携にまで利用は広がっていませんでした。

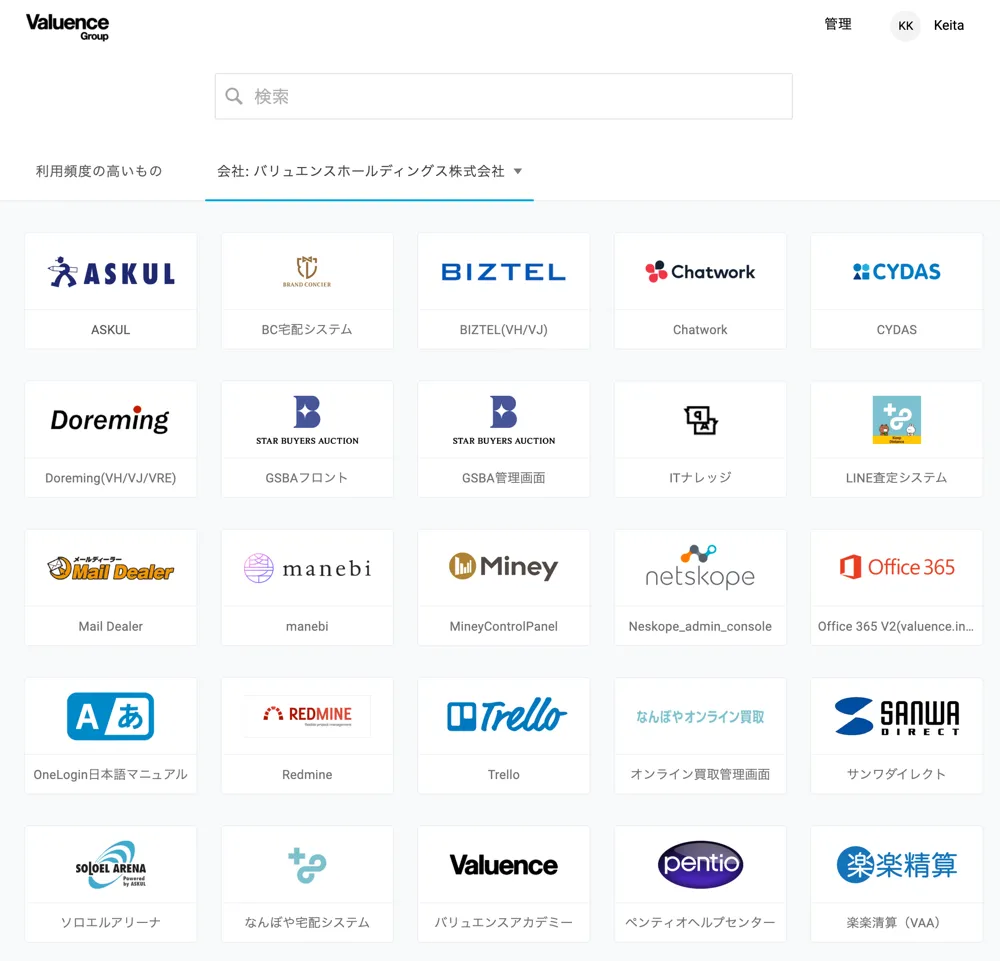

OneLogin利用ユーザー規模、アプリの登録数(SSO)

以前のSSOサービスでは、Office 365のシングルサインオンだけ実施していました。それ以外のアプリでは実施していませんでした。 OneLoginを利用開始して SSO利用が増えたアプリケーションとしては、まずはCASBのNetskopeでの利用です。NetskopeではSAML認証とProvisioning利用どちらも利用しています。 それから、Google Workspace SAML認証とProvisioning、Sansan SAML認証の利用が増えました。これらのアプリケーションへのSSO対応が増えました。

もちろん多数の社内業務システムWebシステムへのSSOも実現しました。Form-based認証コネクターを社内情報システム部で作成して、社員にアプリケーションコネクターを展開しています。タスク管理アプリや経費精算アプリなどへのSSOも実現しています。 さらには会社でもっているニュース系サイトアカウント、購買系サービスアカウントなども会社共有アカウントとして管理しています。

OneLogin利用者の雇用形態・アプリグループ(Role)

それぞれの社員がアクセスするOneLoginポータル画面には、アプリケーションコネクターが並んでいる運用をしています。

このRole(ロール)運用は社内で議論した事がありました。アプリ利用権限の有るアプリアイコンだけが並ぶ方式が良いか、それとも社内で利用が許されているアプリケーションアイコンがすべて並んでいる(アプリケーションアイコンをクリックしても権限が付与されていない場合はログインできない)方式のどちらが良いかについてです。議論の結果、当グループではアイコンがすべて並んでいる方式にして、アクセスできず権限が必要な場合は、オンラインから申請する方式にしました。申請はワークフローからあがってくるので、ここでアカウント発行希望を判定して処理しています。(木戸)

利用者のMFA認証方式(MFA)

グループ社員はOneLogin

Protect(スマートフォンOTP)を利用してMFA認証しています。

アルバイトメンバーなど一部のスマートフォンを持たないユーザーはOneLogin

Security

Question(秘密の質問)でMFA多要素認証しています。(表西)

コールセンター業務に関わるメンバーなどは、部門内のタブレットでMFA認証を利用する運用にしています。ここは携帯電話・スマートフォンを持ち込めない特別な環境なので、MFA認証するために別途デバイスを部門内に用意して運用しています。

本人アクセスである事を判定するMFA方式割り当ても自動化しています。自分が保有するスマートフォンでのMFA登録は、OneLoginで表示されたQRコードをスマートフォンのカメラで読み取るだけですので簡単に行えるため社員自身に登録をさせています。

これまでに紹介したSSOアプリケーションの自動割り当て、MFA認証方式の自動割り当ては、OneLogin

Mapping機能で運用しています。利用するSSOアプリケーションは自動的に判定されてSSO権限が付与されます。(木戸)

OneLoginの利用者グループMapping(権限付与自動化)

このアカウント発行運用をする方式にしたことで、社員であれば共通で利用するアプリ「必須アプリケーション」を自動的に割り当てます。これは自動的に割り当てる設定をおこなっているので、社員として登録がされれば自動的に主要アプリケーションへのアクセスコネクターは割り当てされます。

OneLoginから各クラウドへのProvisioning(ユーザー作成の自動化)

さらには、クラウドサービスのアカウント自動作成・変更・削除を実現するProvisioning(プロビジョニング)については以下の2つについてはすぐに作成しています。

・Netskope

・Office 365(Azure AD)

Office

365についてはアカウント作成だけでなく、365 E3 / 365 Business

Standard などのライセンス割り当ても自動化しています。

それ以外のアプリケーションProvisioning(プロビジョニング)は以下のアプリでも構築中です。

・Google Workspace

・Salesforce

・slack

などです。

OneLoginによる無線LANの認証やVPN認証

現在、無線LAN認証は、ユーザーをSAML認証で判定して利用しています。

将来は、ペンティオさんが提供している

マネージドPKI&クラウドRADIUSサービス「Secure W2」

を利用し、デバイス証明書でMerakiへの無線LAN認証を実現したいと考えています。それまではOneLoginで無線LAN認証する予定です。OneLoginにもRADIUS機能はありますが、OneLogin

RADIUSではPAP、EAP-TTLS/PAP、EAP-PEAP/MSCHAPv2の方式から選択することになります。これらのいずれかを利用するとユーザー認証方式になってしまいます。

我々は、デバイス認証で運用したいと考えております。また、デバイスを利用するユーザーに無線接続する操作を意識させたくないので、EAP-TLS証明書をMDMで配布したいと考えています。

VPNはOneLogin RADIUSを使っています。

以前はVPN機器内のローカルにユーザーを作って運用していましたが、退職者のユーザー削除漏れが発生してしまうので構成を改めました。

この時はExcelシートの台帳でユーザー管理をしていました。当時は月初と月末と月に2度台帳と登録情報を付け合わせる管理をしていました。それでも台帳とVPN機器内の登録情報とに漏れがあると、削除しなければならないアカウントが残ってしまう事態が課題になっていました。どうしても手作業では限界がありますね。(表西)

現在はFortiGateをOneLogin RADIUS認証で使っています。FortiGateを利用するユーザーはOneLoginに存在している事を前提にしています。OneLoginに不在になったユーザーはVPN利用をできなくできます。この構成に移行してからVPNユーザーの削除漏れが発生しなくなり安全な運用に改善できました。(木戸)

今は台帳アカウント管理から解放されていますので、たいへん楽になりホッとしています。(表西)

OneLoginを運営する情報システム部の体制

会社はセキュリティを特に意識しています。最近はセキュリティ事故のニュースがメディアで取りあげられる事が多いですよね。バリュエンスグループではセキュリティ事故を予防するためにも、理想的な構成に近づけていく事に惜しみなく取り組んでおります。現在は、私(木戸)がシステム構成を設計しています。私が設計した構成を、表西ともう1名を加えた2名の情報システム担当者が構築をおこなっています。それ以外に社内からのヘルプデスク対応で他に2名が対応しています。情報システム部全体では6名で対応しています。(木戸)

情報システム部内でのナレッジの蓄積はどのようにしていますか?

社内のナレッジは決まった場に蓄積するようにしています。そこに蓄積したナレッジはシステム部内で公開するようにしています。手順などは迅速に共有することを心がけています。また、ユーザー向けの手順書も社内に公開しているので、社員ユーザーがOneLogin利用に戸惑うことはなく運用サポートは充実してきているとおもいます。(表西)

3. 導入して気がついた点と次の方へのアドバイス

便利になった点や、たいへんだった点など気がついたこと

情報システム部ではID・PWのForm-based認証で利用しているアプリもたくさんあります。これらのForm-based認証アプリへのSSOを、OneLoginにCustom Connector(カスタムコネクター)を作ったのでたいへん便利になりました。

情報システム部でCustom

Connector(カスタムコネクター)の作成はたいへんでは無かったです。わたしはペンティオさんのドキュメントを参照して作っていけました。カスタムな独自SSOコネクターは、Custom

Connector機能でForm-based認証コネクターを作成しました。

全社利用のSAML認証アプリだけでなく、Form-based認証アプリもコネクター化できるので、会社業務で必要なアプリケーションはすべてOneLoginからSSOでログインすることができるようになったので、たいへん便利で安全な運用を実現することができたとおもっています。ID・PWでログインするアプリのコネクターも作成できることは重要ですね。その事に気がつきました。(表西)

これから先のOneLogin活用にはどんな計画がありますか?

バリュエンスグループとしては自社Webシステムを多数保有しています。これらのWebシステムを社員が外部からアクセスする場合や、外部スタッフや特定の業務パートナーからのアクセスもあります。これらの方からの自社Webシステムへのログインも安全にしていきたいです。

OneLoginは、WebシステムをSAML認証に対応させるSAML

ToolKitを提供していますね。これを自社Webシステムに組み込んでWebシステムをSAML認証に対応させていきたいです。

今は、社内VPN経由でのアクセスに制限していますが、将来は自社WebシステムをVPN経由接続に絞らず、外部からのアクセスをSAML認証により接続を許可したいです。その時には、CASBのNetskopeも利用して、デバイスはデバイス証明書で特定しているので、安全な構成にできると思います。安全性と利便性の両立をはかって行きたいですね。(木戸)

現在、お客様向けWebサービスをSaaS化することに取り組んでいるので、SAML Toolkit組み込みで、お客様にも安全に接続利用していただくことも実現していきたいです。(木戸)

OneLoginを導入する前と比較して、OneLogin導入後の現在はどのように感じていますか?

安全性と便利さとの両立があるとおもいます。

社内ユーザーの声として「OneLoginを入れてスマホOTPを併用すると、自分以外の人が利用することができない安心が得られた」という安全性に対する意見もありますし、「OneLoginにさえログインすれば、精算や勤怠などのクラウドサービスへのSSO(シングルサインオン)も、自社Webシステムへのログインも、どちらもPWを入力すること無く業務ができるようになった」という便利さについての声もいただいています。社内ユーザーもOneLoginポータルに入りさえすれば便利に業務利用できていますね。情報システム部としては「管理のしやすさ」がありがたいです。(表西)

社内からは「Office 365についてもワンクリックで利用できるようになったから便利になった。」「セキュリティ担保ができるのでありがたいね。早くVPN経由のIP制限を解除して欲しい。」といった声も聞かれます。(木戸)

4. OneLoginへのリクエスト

米OneLoginへのリクエスト要望

多くのお客様が利用するであろうOneLogin Report (ログレポート)を充実させて欲しいです。あらかじめ利用できるレポートフォーマットもありますが、もっと拡充してもらえると嬉しいです。

さらに、 そのレポートに表示できるログ要素をももう少し充実させて欲しいです。たとえばRADIUS認証に失敗している場合は、どこまでRADIUS認証が正しくおこなわれているか、認証が正しくおこなわれていないかを、イベントログで調べてみたいです。

5. ペンティオへの印象

OneLogin導入検討や導入作業に対する、ペンティオ支援

ペンティオさんは、どのOneLoginベンダーさんと比較しても、技術的な知見がありますね。このノウハウはたいへん信頼できます。

こうしたい時どうしたらいいですか?

と自分では解決できない課題を相談すると、ペンティオさんからは「こうしたらどうですか。」と、アドバイスがもらえて解決できるので、たいへんありがたいです。わたしからの質問が多くてペンティオさんは困っているのではないかなと、心配することもあるのですが…そこが凄いですね。ナレッジがすごく充実していますね。それが大きいですね。(木戸)

毎月のOneLoginニュース配信など、ペンティオのOneLogin情報発信

毎月のOneLoginアップデートニュースはたいへん役にたっています。わたしも落ち着いたらセミナーなどにも協力させていただきます。(木戸)

是非セミナーの登壇もご相談させていただきます。(長谷川)

バリュエンスホールディングス株式会社

| 所在地 | 〒108-0075 東京都港区港南1-2-70 品川シーズンテラス 28F |

|---|---|

| URL | https://www.valuence.inc |

| 導入ソリューション | ・OneLogin |