10年来の課題であった認証基盤とSSO基盤の統合を実現できました。ペンティオの経験豊富な導入支援のおかげでスムーズに作業が進められたと思います。

株式会社ソニー・ミュージックアクシス

情報システムグループ

プラットフォーム企画部 小野瀬 遠里 様

OneLogin

1. OneLoginの導入企業

株式会社ソニー・ミュージックアクシスはどんな会社ですか?

約20のグループ会社からなる総合エンタテインメント企業として、音楽、アニメ、ゲーム、キャラクター、マネジメント、ライブ・イベント、メディア、ソリューションなどの事業を展開するソニーミュージックグループ。

その中で、ソニー・ミュージックアクシスは、グループ全社の総務・経理・人事・システムなどの管理業務全般を統括し、グループにシェアードサービスを提供しています。

OneLoginご利用環境

グループ全体の従業員数は約3,500名で、OneLoginはそれに協力会社を含めて4,500ユーザーで利用しています。

2. OneLogin導入経緯

OneLoginを知ったきっかけと導入にあたってどのような課題があったか教えてください

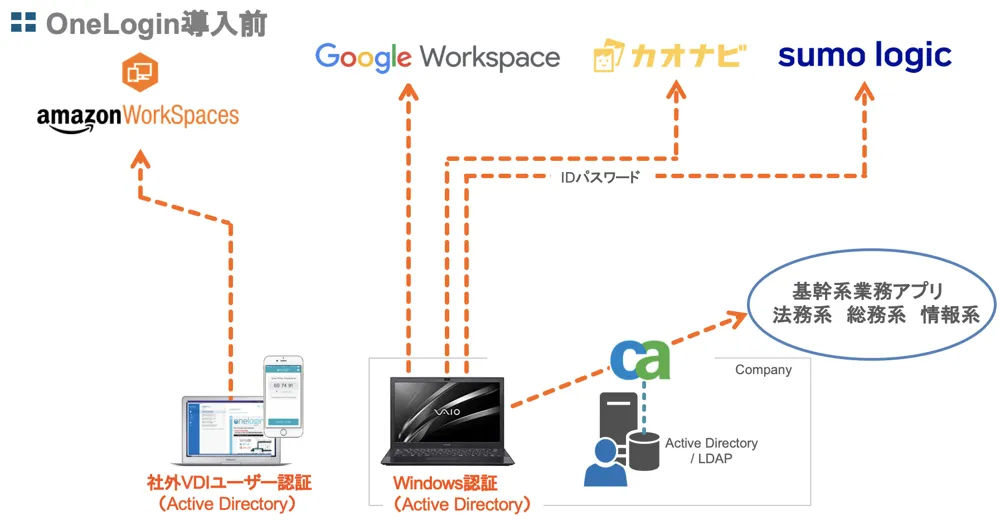

OneLogin採用以前は、オンプレミスのSSO基盤の CA SiteMinder

を使って社内業務システムへのSSOしていました。しかし、クラウドサービスの利用が増えてきたこともあり、社内で次世代のSSO基盤をどうするかという検討がありました。当初は、社内SSO基盤のライセンス更新とバージョンアップを検討していましたが高額になる。これが課題のひとつめでした。

ふたつめの課題は、業務用クラウドサービスアカウントのID・パスワードの管理がサービスごとにバラバラになっていました。ソニーミュージックグループは従業員数が多く、従業員の入退社のときに、アカウントの払い出し・失効が即時で行えていないことに課題を感じていました。

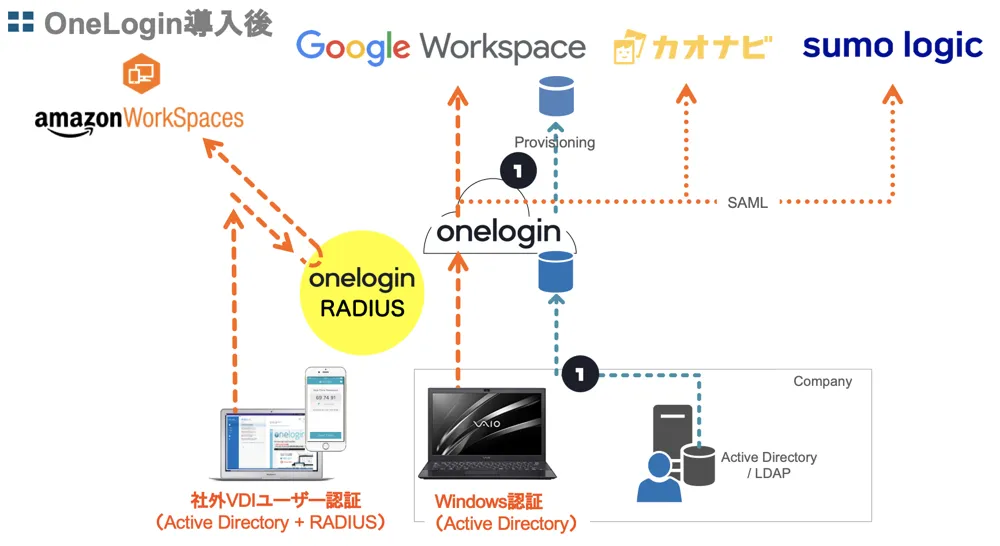

一番最初にOneLoginを使い始めたきっかけは、SaaS型のRADIUSサービスとしてでした。

VDI(仮想デスクトップ)サービスを社内ユーザーに展開するにあたり、認証強化にMFA多要素認証が必要でありました。そこで、クラウド型のRADIUSサービスを探していたところOneLoginを見つけ利用開始しました。

このようなキッカケでOneLoginはRADIUS機能として使用してOneLoginを既に知っていましたので、SSO基盤として連携できるサービスが多いことや、インターネットに繋がっていればどこからでもメンテナンスできることや、我々がサービス自体を監視しなくて良いというメリットなど、複数のメリットを感じていました。

そこで、OneLoginを次世代のSSO基盤としてID管理の課題を解決できるのではないかと思い導入に至りました。

他のID管理サービスと比較して、OneLoginを選んだのは?

社内で利用するクラウドサービスが増えていく中で、複数のIDaaSサービスを比較検討しました。

他のグローバル製品では、日本の代理店が少なく、日本のサポートが不安でした。

他にも日本製のSSOサービスも検討しましたが、今後使っていくクラウドサービスがグローバルで展開されているインターナショナルサービスが多くなるので、国産であることは必須ではないと考えていました。

また、サービスを比較するとは別の観点ですが、プロダクトのユーザーコミュニティが活発であることを重視しました。正直OneLoginも日本のコンテンツはあまり多くないので、ユーザーコミュニティを頼れないと、自分たちで何から何までやらないといけなくなってしまいます。ユーザーコミュニティの中で「こういう使い方あるよ」とか「今度こういうことやってみようと思うんだよね」というようにユーザーが主体的に色々な使い方にチャレンジしたりできる、というユーザーコミュニティは自分たちにとってすごく参考になるし、サービスの新しい使い方も見出せるきっかけにもなると思います。

ペンティオ主催のユーザー会「OneLogin User Group Meeting」に参加した時にはユーザーコミュニティの強さを感じることができました。

グループ全社で導入することをどのように承認を得ましたか?

社内でクラウド型IDaaSを導入する承認を得るために、クラウドサービスへのSAML認証や、オンプレミスサービスへのSSOコネクタを作ってデモンストレーションを行いました。カスタムコネクタを作成することで自社業務アプリへのSSOも実現できることをアピールしました。

社内業務を含む全部のIDがOneLoginを使って一箇所にまとめられるということは、全部の業務アプリ認証にOneLoginが介在するということになります。「誰が何を使っているのかはOneLoginのログを確認すればすべてわかる」というメリットも十分に理解してもらえたのかなと思います。

また、従業員のクラウドサービスアカウントの発行・失効もOneLoginで行えること※1も説明しました。いわばOneLoginという認証基盤の蛇口を開け閉めするだけで、利用するクラウドアプリケーションへのSSOやアカウント管理もできる、OneLoginでクラウドアカウントを一極集中で管理することで、従来のID管理の問題を解決できるということが導入へコンセンサスとなったように思いますね。

※1 Provisioning機能 ・・・ OneLoginにアカウントを持つユーザーに、クラウドサービスアカウント利用権限を付与すると、Provisioning機能によりクラウドサービスにアカウント作成と認可設定が自動的におこなえる自動ユーザー作成機能

3. OneLogin導入について、ユーザー数、アプリ等

導入前の認証基盤からの移行について少しお聞かせください

OneLoginを導入する以前は、実はかなり特殊なシステム構成になっていました。GPO管理とユーザーディレクトリにはActive Directoryを使っていて、アプリケーション認証には別のユーザー認証基盤を使ってたのです。このため、パソコンを使うけどアプリケーションを使わない人の情報はアプリケーション認証基盤にアカウントがなく、反対に、共有パソコンしかないがアプリケーションは使うという人もいて、その人はアプリケーションの認証基盤にアカウントがあるけどADにアカウントがない、というようにPC利用とアプリ利用とが別管理のふたつの認証基盤構成になっていました。

今回のOneLogin導入では、2つの認証基盤が一つになるので、運用を停滞させずにスムーズに導入することが一番大変だったところです。

ユーザーの規模感・アプリの登録数

ユーザー数は4,500人です。SSO基盤で以前連携していたアプリケーションが100程度、加えてクラウド型のサービスを追加して約110のアプリケーションのSSO連携を行なっています。社用端末はWindowsが多数で9割を占め、macは1割程度です。macからはOneLogin RADIUSで認証を行いAmazon WorkspacesのVDI環境からアプリケーションにアクセスしています。

もちろん様々な部門があるので、ある部門が使うアプリは別の部門では使わないということは多々あります。今回の導入では原則としてロール(アプリケーションの利用権限)は従来の内容を踏襲しました。運用における管理が煩雑になる心配はなく、どのようにロールの情報をOneLogin側に取り込むかということに不安がありました。

ところが、Active DirectoryからOneLoginが取り込んだのグループ情報を使うことで、OneLogin内でロール割り当てを自動化することで、業務停滞なくロールを割り当てることができました。

また、ある部門だけが個別に使っているようなIT部門管理では無いアプリケーションアプリもこれから管理を引き取っていきたいですね。

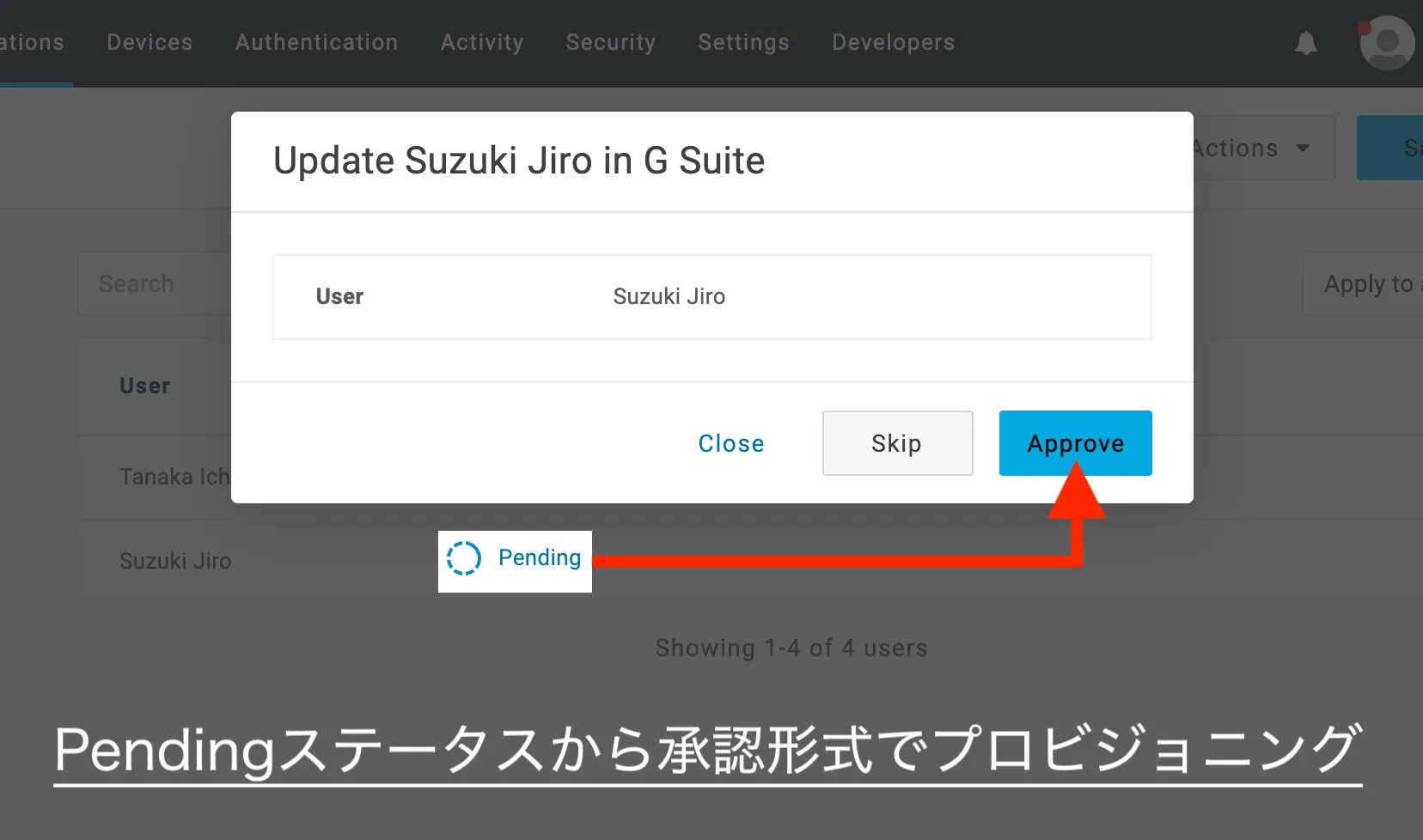

プロビジョニング機能は使っていますか?

G SuiteはOneLoginのProvisioning(プロビジョニング)機能でG

Suiteユーザー作成を自動化しています。Salesforce

はまだプロビジョニング連携していません。基本的にプロビジョニングの機能があれば積極的に採用していくつもりです。日本のSaaSサービスに関してはProvisioningをサポートしているアプリもそんなに多くないように思います。

ただ、Provisioningを利用することでクラウドサービスのライセンスが勝手に増えたら困るというのはあります。全員が使うアプリなら全然問題ないけど、ライセンス数が限られているのにグループにユーザーを追加したら、意図せずにユーザーが増えてしまうのはちょっと困りますね。そこでG

SuiteのProvsioningも完全に自動にはしていなくて、OneLoginの承認形式でProvisioning機能を使っています。

ユーザーの使い勝手というのはどのように変わりましたか?

毎日の業務開始時は、以前はパソコンにログインして、その次にSSO基盤にログインするという2つの手順を踏まないといけませんでした。OneLogin導入後はパソコンにログイン(ドメイン参加)するだけでクラウドアプリケーションにアクセスできるようになりました。

ユーザーディレクトリはActive

Directoryのままで、OneLoginはADからユーザー情報を受け取ります。OneLoginを利用するユーザー判定はOneLogin

自身がおこなうのではなく、OneLoginからActive

DirectoryにADドメイン参加問い合わせ結果を受け取りログインできます。その時点でドメイン参加が終わっているユーザーはパスワード無しでログオンできます。※2

クラウドアカウント管理はOneLoginでおこないます。

※2 OneLogin desktop SSO ・・・ OneLoginが提供する統合Windwos認証機能のこと。Active Directoryドメイン参加しているユーザー認証をOneLoginが受け取り、パスワードレスでOneLoginポータル画面まで遷移させる機能

社内の反応ですが、気がついたユーザーから好評をもらっています。正直なところ反応は薄かったほどスムーズな導入でした。(笑)

たまにしかPCを使わない利用者はタイムアウトの度に再認証しないといけなかったのですが、今回の導入で再認証が不要になったので、そういった利用者からはかなり便利になったと言ってくれますね。

反応は薄かったということは、それだけ業務を停滞させずに、ユーザーには気がつかない程の切り替えであったということだと思います。

実際に社内の告知も認証基盤を切り替えるという言い方をしていないのです。

"認証は不要になりました"

というのは言い過ぎですけど、"パソコンにログインすれば後の認証は出なくなります"、という告知をしました。

ユーザーからしたら統合Windowns認証によってパスワードの入力が減るだけなので、社内のいわゆる操作説明会とか全然やっていません。そもそも操作って行為がないので、アプリケーションを使う時に「あれ私パスワード入れたっけ?」っていう世界に気づいたら変わっている。本来であればこの規模のユーザー数の場合だと、ログイン方法が変わりますと社内に説いてまわるだけで半年くらいかけて説明会を実施するのが一般的だと思いますが、OneLoginとの即時ディレクトリ連携、多彩なロール自動割り当て設定と柔軟なProvisioning機能のおかげで、ユーザーに意識させることも無くシームレスに切り替えができたと思います。

4. 最終系のイメージを描け、というアドバイスについて

あらためてOneLogin導入にあたって、どういったことを実現したかったを教えてください

悲願の「ディレクトリ内のユーザー管理」と「アプリのSSO管理」これらを統合できました。

10年以上前から、”なぜADとアプリケーションの認証が別々なんだ”、と改善を求める声がずっとありました。もともと当時導入された経緯が違ったのです、むしろアプリケーションSSO管理導入が先で、後からActive

Directoryが入ってきた。そういう状況があってなかなか一本化できなかったのです。

この長年の悲願の認証統合がOneLogin導入で達成できました。

今回の導入は最終形のイメージでの導入だったと思うのですがいかがでしょうか?

「IDaaS製品を導入して何を実現したいのか」「どんなワークスタイルを目指しているのか」というイメージがあることが大事だと思います。従業員にはどんなスタイルで仕事をしてもらいたいか、どんなロケーションから使うことを想定しているのか、といった利用イメージがないと、うやむやのまま製品切り替えのチャンスを逃してしまうと思います。今回のチャンスを逃したらまた10年間オンプレミスのままだったと思うので、脱却できてよかったです(笑)

5. 認証基盤におけるクラウドとオンプレミスの違い、クラウドのメリット

認証基盤をクラウドに置くということに不安を感じる企業もあると思いますが、オンプレミスの認証基盤からOneLoginに移行してどのように感じましたか?

IDaaS導入とは別テーマとして、オンプレミスサーバーをなるべく利用せず、AWSによるクラウド利用推進も行なっています。その中で、今オンプレミスで動いている社内システムもクラウドへの移行作業を実施しています。

加えて、弊社では、職業柄、ラジオ局、テレビ局、あるいはスタジオやホール等、オフィスの外で働いている人が非常に多いです。

つまり「サービスを使う人たちが社外にいて、サービス自体の環境がクラウドにある」状況が、今後さらに進んできます。

社内社外という概念自体がそもそも自分たちの環境と違ってきたということですね。(長谷川)

はい。「社内」である必然性とはなんだろう、と。むしろ、社外での業務環境を安全に運用するために、認証基盤こそクラウドにあるべきでは?と考えました。

「社内社外の瓦解」その感覚を掴んだというのは、国内では早いですね。(長谷川)

6. ペンティオが提供する導入支援に関して

長期に渡った導入になったと思いますが、振り返ってみていかがでしたか?

ソニー・ミュージックアクシスが希望するサポート形式は、作業支援を受けながらOneLogin構築を一緒に勉強するという形式のサポートでした。トレーニング形式のような感じでとても良かったです。ペンティオさんの作業支援を通じて、共通の理解をしてSSO認証やIAMアカウント連携を実現できたと思います。

また、ほとんどの作業がオンスケジュールで進められたという点も今回の導入でとても良かったと感じている点です。ユーザーに認証基盤切り替えの説明が要らずに導入できたという製品の良さと、ペンティオさんの経験豊富な導入支援のおかげでスムーズに作業が進められたと思います。

社内で周りがあんまり褒めないから我々の自画自賛になっちゃいますけど、今回のOneLogin導入は大成功のパターンだと思いますよ。

たくさんのリクエストをいただきましたが、実作業を通してOneLoginの柔軟性をお伝えしていくことで、ソニーミュージック様にノウハウの提供がスムーズにできたと思います。(長谷川)

社内へOneLogin利用開始の告知前には、多数の業務アプリケーションを急ぎSSO連携したいというリクエストにも、スケジュール通りに実現していただきました。SSOをSAML認証で実装するとなるとそれなりに時間がかかりますが、ペンティオさんならすぐにアプリのSAML認証連携を実現できるのは大きなメリットだと理解もできました。

情報システム部様が意欲をもって取り組んでいただける場合にはスムースな導入ができます。これほどの規模をスケジュール通りに実現できた点を評価いただき、本当に嬉しくおもっています。(長谷川)

株式会社ソニー・ミュージックアクシス

| 所在地 | 〒102-8353 東京都千代田区六番町4番地5 |

|---|---|

| URL | https://www.sme.co.jp/ |

| 導入ソリューション | ・OneLogin |