IDaaS導入において、金融業界では「とにかく証跡が残ること」が大切。強力な権限を持ったロールが付与された証跡を確認できるのはとても大きいですね。

株式会社 Kyash

Information & Security, Corporate Engineering

渡辺 淳 様

OneLogin

1. OneLoginの導入企業

株式会社 Kyashはどんな会社ですか?

Kyashは、「価値移動」のサービス・インフラを開発・提供するテクノロジー・カンパニーで、デジタルバンキングアプリ「Kyash」と同期して進化した次世代のカード「Kyash

Card」を提供しています。

当社が目指すのは、人々のライフスタイルに寄り添いながら、人々の価値観や想いが自由に届けられる「新しいお金の文化」を創造することです。Kyashは、新しい価値移動のインフラづくりを通じて、想いを自由に届けられる仕組みを構築しています。

2. OneLogin導入経緯

OneLoginを採用する前にはIDaaSを利用していましたか?

KyashではOneLogin導入以前はIDaaSを使用しておらず、G

Suiteを認証基盤として使用していました。Kyash社内ではPC端末管理を行いたいという希望があり、当初はOneLogin

Desktopの利用を検討しました。

OneLoginを採用してOneLogin

Desktopを利用するのであれば、当然アカウント管理もOneLoginで行うべきなのではないかと提案して、OneLoginの導入検討を始めました。

他社ディレクトリサービスやIDaaSと比較して、OneLoginを選んだのは?

IDaaS導入時には他社製品も比較検討しました。Microsoft Azure

ADとオンプレミスのActive

Directoryを連携する方法や、IDaaS競合でOktaやJumpCloudなども比較検討しました。そんな中でOneLoginは、私自身が以前からOneLoginを利用していた為使い慣れている点と、OneLoginライセンスコストで魅力がありました。

更には、今後ユーザーディレクトリとして会社の中心に捉える事を考慮すると「IDaaSの拡張性が高いこと」が重要であると判断しました。このような結果OneLoginを選びました。

OneLoginの魅力的な機能をひとつ選ぶとしたら何でしょうか?

OneLoginがもつ強力な機能はユーザープロビジョニングですね。

OneLoginのユーザーディレクトリ情報を追加変更すると、クラウドサービスのアカウント新規発行や変更削除を自動的に反映する、クラウドサービスアカウントとのユーザー同期機能があることが魅力です。新入社員にアカウント追加導入の際にはIT管理業務を大幅に省力化できる点をアピールしたところ、この点が高く評価されました。

3. OneLoginのご利用状況

OneLoginからどのようなクラウドサービスにSSOしていますか?

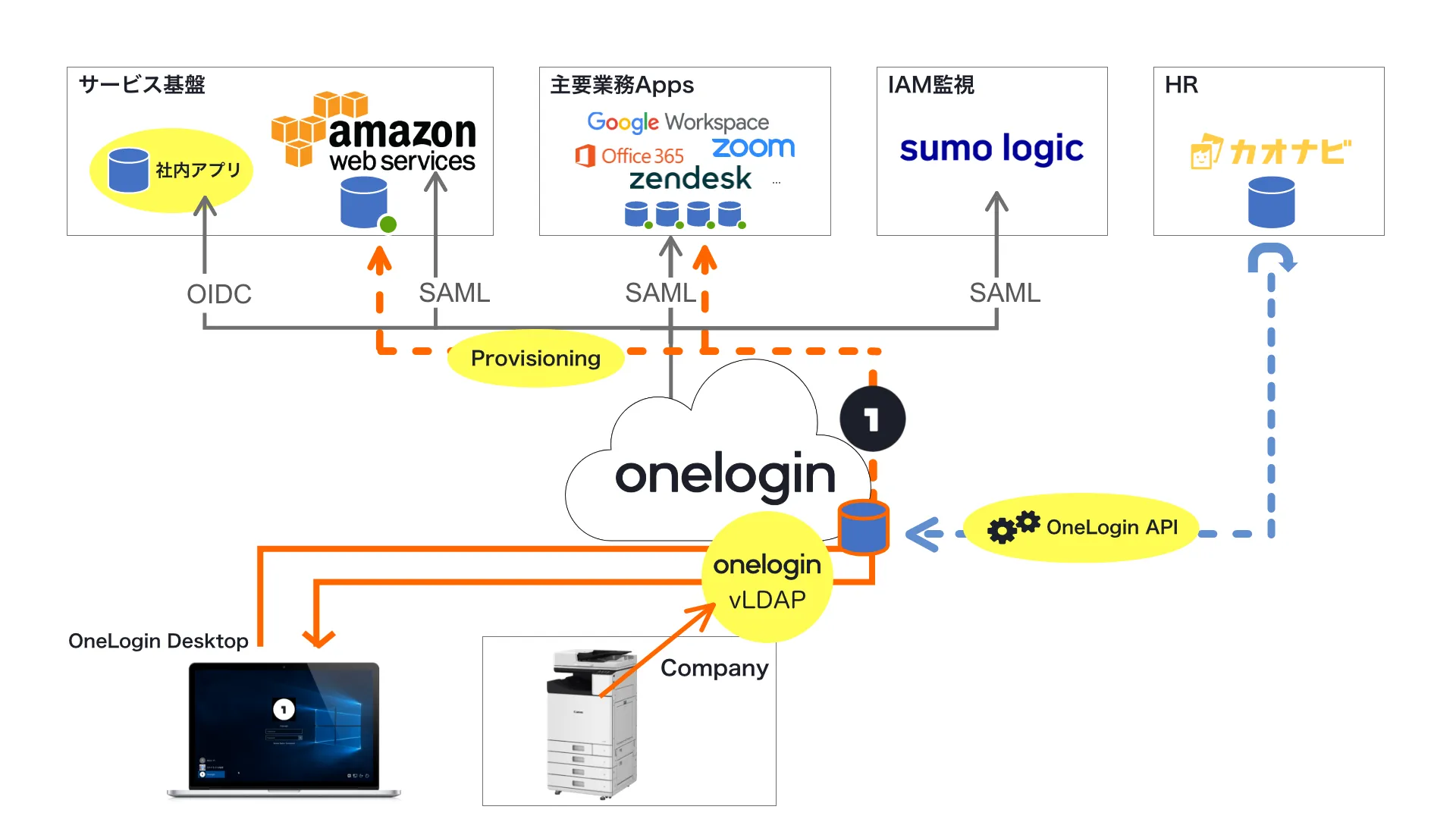

OneLoginには100個以上のアプリを登録してSSO(シングルサインオン)利用しています。その中でも一番使っているアプリはAWSですね。その次には、G Suite、Office 365、Zendesk、Zoomを主に使っています。チャットツールはSlackを使っていますが SlackへのSSOはGoogle認証で行っています。

IDaaSとHRサービスの連携

OneLoginを利用するユーザーマスターはどのようにメンテナンスされていますか?

OneLogin APIを使ってカオナビとOneLogin ディレクトリを連携しています。OneLogin UserGroup Meeting(OneLoginユーザー会)でTBWA Hakuhodoさんが紹介されていた構成を参考にしています。カオナビをKyash従業員のマスタデータとしてメンテナンスし、そのカオナビデータをAPIで取得してOneLoginのディレクトリユーザーとして登録しています。OneLoginもカオナビさんもAPIが公開されているのでIDaaSとHRサービスを密接に連携することができています。

Kyash様はAPIを積極的に活用されている印象があります。Google Classroomは教育現場向けのサービスかと思いますが、どのような利用をされているのでしょうか?

GoogleのClassroomはセキュリティ研修といった企業研修や全員の回答が必要な時に使っています。Classroomのクラスに参加したユーザーにはOneLoginのロールを付与し、まだ参加していないユーザーを一括で参加させるという運用をしています。このように、OneLoginのロールはサービスに追加したかどうかのフラグとしても活用しています。

OneLogin APIを活用した社内アプリ認証

社内アプリの認証にもOneLoginを活用されていますね

Kyash社内には顧客情報を管理する社内アプリがあります。

機密情報を扱うので厳格な証跡を残す必要があります。アプリの認証にはOneLoginを認証サーバー(OP)としてOpenID

Connectで認証することで、顧客情報管理アプリの証跡を残しています。OpenID

Connectに使うIDトークンをOneLoginから発行して、その際にユーザーのロール情報をアプリに渡すことでロールベースのアクセス管理を行っています。

これらの構築は社内で実施しています。社内アプリを構築する際にOneLoginのAPIリファレンスを参照して構築しました。このAPIリファレンスはきちんと書かれているので助かりました。またOneLoginはAPIが充実しているので、ある程度の自分たちの力技で設計した構成を実現できるのもいいですよね。

MFA(多要素認証)の利用

顧客情報を扱う社内アプリをはじめ、重要なアプリをOneLoginに登録されているかと思いますが、MFAはどのように運用されていますか?

まずOneLoginにログインする際にMFAを要求しています。

また、セキュリティの面で特に重要なアプリケーションはOneLoginのアプリポリシー機能を使って、OneLoginから重要なアプリにSSOするタイミングで再度MFAを要求する運用にしています。OneLoginのMFAは、ポリシー設定画面からすぐにMFA追加・変更などの設定ができるのは良いと思います。

4. 端末管理

OneLoginのご利用ライセンス数とご利用端末について教えてください

OneLoginは112ライセンスで運用しています。会社で社員に提供しているPC端末は、Macが83台、Windowsが25台です。Kyashでは主にMacを主な端末として使用して、MacのMDMはJamf Proを使っています。

LDAP認証でゼロタッチデプロイメントを実現

Mac端末のキッティング作業はどのような手順で行われますか?

Kyashでは、ユーザーに配布するMac端末はABM※を介してゼロタッチデプロイメントを実現しています。第三者が社員に配布する端末に触れていないことを担保する意味で、Mac端末を未開封のまま社員に渡すようにしています。金融業界に限らず情報システム関係者には安全で運用負荷の少ない「ゼロタッチデプロイメント」が流行っていますよね。

2020年の特殊なコロナ禍においては、Mac端末を社員の自宅に送付しています。コロナが終息して勤務状況が変わって出社回数が増えるようになってからでも、社員はMac箱のシュリンクシールを社内で開封してもらう事になるかもしれませんね。

自宅でMac端末の封を切って、電源を入れて、Jamf機能がはたらいて、必要な自分の初期設定が配布される際は、Jamfのユーザー認証でOneLoginをお使いになられていますか?

開封して最初にMacを起動した際、Macセットアップ画面のユーザー認証はLDAPのみ対応しています。そのため、OneLoginのvLDAP機能を使ってユーザー認証を行っています。

次に、OneLoginで認証されたユーザーのMac端末はJamfに接続します。Jamfに接続した時点でMacにローカルにユーザーが作成されます。同時にユーザーごとにポリシーに基づいた端末ポリシー・無線LAN認証に必要な証明書・アプリケーションが自動的にインストールされます。このような流れのデプロイ作業の最初にJamfのSelf-ServiceキッティングをOneLoginで認証しています。

※ Apple Business Manager:DEPとVPPが統合された新名称

複合機の宛先リストにもLDAPを利用

複合機(Xerox)にもvLDAPを使われていますね

キッティングの他にもvLDAP機能を活用しています。複合機でドキュメントスキャンしたデータを本人宛にメール送信する際に、OneLogin vLDAPのディレクトリに格納されているメールアドレスにしか送信できないように制限しています。一時的な送信先は設定できないので情報漏洩の防止につながっています。

OneLogin RADIUSの利用

RADIUSはどのように利用されていますか?

OneLogin RADIUSは、持ち込み端末の無線認証とフォワードプロキシの認証の二つの用途で使っています。

検証端末や許可している持ち込みの端末のネットワーク認証にRADIUSを使用しています。

それらの端末をネットワークに接続するときに、WPA-PSKのようなパスワードだけでの認証ではだれがネットワークに繋いだのかが分かりません。本人を確認するためにOneLoginのRADIUSを使い、OneLoginのIDとパスワードを使って認証することで誰がアクセスしたかOneLoginログに保管して把握できるようにしています。

この他には、企業間通信において固定IPアドレスを希望する企業もいらっしゃるので、フォワードプロキシの認証にRADIUSを使っていますね。

5. 金融業界におけるIDaaSの導入

金融業界でのIDaaS導入において特に気をつけるべきことは何でしょうか?

我々の金融業界では「とにかく証跡が残ること」が大切ですね。

もちろんサービスがセキュリティ認定を持っていることも大切ではあります。証跡が残る重要性として、例えば「強い権限を持ったロールがいつ・誰に割り当てられたか」を万が一セキュリティ事故が発生した際には、OneLoginにログを保管することですぐ確認することができます。

AWS SSMセッションを利用し、OneLoginのロールで認証管理

Kyashでは、ほぼ全てのサーバーをAWS上に構築しています。カード発行事業を行っている会社の中では珍しいことなのではないかと思います。クラウドにサービスを構築するとコストが優れていること、顧客ユーザーが急激に増えても柔軟に対応できることができることが良いですね。

とはいえ、クラウドで運用するからにはセキュリティが担保できているかどうかを厳しく注意する必要があります。もともとサーバーにはSSH経由でログインして運用していたのですが、当時の本人確認の認証方法では脆弱だと感じていた為、ここ1年でAWS

SSMを使ったSSMセッションのログイン方式に切り替えました。

SSM認証についてもう少し詳しく教えてください

SSMセッションではまず最初にAWS側で認証を行い、このタイミングでユーザーがサーバにアクセスする権限を持っているかどうかのチェックが行われます。SSHとは異なりロールベースで個人の認証ができることがポイントです。

AWSはOneLoginとSAML連携をしていて、OneLoginでつけ外ししたロールがAWSのIAMに対応しています。そのため、従業員が退職したらOneLoginのユーザーを削除すればその従業員はAWSの全サーバーにアクセスできなくなりますし、業務内容が変わって重要なサーバーにアクセスする必要になったときに初めて必要なロールを付与することで適切なアクセスコントロールを行っています。このようにOneLogin側を操作するだけでAWSのIAMロールを管理できます。

OneLoginを中心としたアクセスコントロールを実現できていますね。

また、OneLoginの証跡情報は契約中全てのログが残るので、どのロールがいつ・誰に割り当たったかを後から追うことができます。強力な権限を持ったロールが付与された事実を確認できるのはとても大きいですね。

また、事後に権限割り当てログを確認するだけの利用ではなく、外部のSIEMサービス

Sumo

Logicを使って、ロールのつけ外しが実行されたそのタイミングでSlackを使って管理者に通知するようにして運用しています。

ペンティオについて

ペンティオの導入サポートについて

ペンティオのサポートには大変満足しています。全然困ったことがないですね。

OneLoginのユーザーデータをCSVで一括ダウンロードできるツールや、全ユーザー証明書を一括ダウンロードできるツールなど、OneLogin標準機能で足りない部位を独自ツールで拡張して提供いただけるのは、利用側としてたいへん嬉しいですね。

また、OneLoginに新機能リクエスト(IDEAS Portal)を積極的に行われていて、OneLoginの良いところ悪いところを理解されていると感じています。自分で新規のリクエストを起票しようかなと思ったらすでにペンティオがリクエストされていたということも何回かありましたね。

ペンティオのプロフェッショナルサービスを積極的に活用していただき嬉しいです。

Kyash様の先進的なOneLogin連携は、弊社にとってもやり甲斐のあるテーマです。投げかけていただく課題やサポート要求に、ご満足いく対応ができるよう精一杯取り組んでまいります。

本日はOneLogin導入活用の貴重な話題ありがとうございました。

株式会社 Kyash

| 所在地 | 〒107-0062 東京都港区南青山5-2-1 NBF ALLIANCE 201 |

|---|---|

| URL | https://kyash.co/ |

| 導入ソリューション | ・OneLogin |