ビジネス・金融・ITでコラボできるいい時代になったと思っています。ペンティオの対応はいつもスピーディーです。専門知識もあると思います。

カブドットコム証券株式会社

システム管理室長 石川 陽一 様

OneLogin

1. OneLoginの導入企業

カブドットコム証券株式会社はどんな会社ですか?

「お客様の投資成績を重視」することを経営理念とし、株式、投資信託、先物・オプション取引、FX等の商品・サービス提供する大手ネット証券のひとつです。

最近では、2012年から提供をはじめている株式等の受発注に関わるAPIを、AWS上のスケーラブルな基盤に刷新するインフラ強化の他、貸株業務や売買審査に関する人工知能(AI)の活用等FinTech関連の活用にも注力しています。

OneLoginご利用環境

現在社員は約150名で、OneLoginは180ユーザーで利用しています。社員以外にも一部スタッフの利用があり、180という数になっています。これからさらにはビジネスパートナーでも使っていこうということで利用を拡大中です。先週ちょうど60ユーザーライセンス追加を依頼したところです。

2. OneLogin導入経緯

導入にあたりどのような課題がありましたか?

カブドットコム証券では業務にあたり社内でもタイムカードや経費精算など様々なWEBツールを利用します。最近では日本国内でもクラウドサービスが増えてきたため、各クラウドサービスのID・パスワードを管理する必要がありますが、それぞれのサービスごとにIDもバラバラ、パスワードは複雑なものを設定しなくてはならないため、とても覚えきることは難しく、運用に無理がある状態でした。

これからクラウドサービスはさらに増えることが見込まれますし、便利なものはどんどん導入していきたいという思いもあり、ユーザー負担を減らすためにID管理システムの必要性を感じたというのが1つのテーマです。

また、弊社では2017年からデジタルトランスフォーメーションへの取り組みを開始し、その中でIDaaSも積極的に利用して行くということも含め同年6月22日にプレスリリースを発表しました。この頃から、会社のシステム管理としてもアカウント管理基盤の整備を本格的に開始しました。これが2つ目のテーマです。

アカウント管理の見直しでは、一般的にはID棚卸し母体システムをどうするのか、認証の基盤はどうなるのかといった議論が発生します。例えばWindowsプラットフォームではActive

Directoryが軸として挙げられます。ところが、Windows以外の機器までを考慮した上で管理していくといった議論があがり「それではOneLoginを軸としてやっていこう」ということになりました。

これが導入の経緯です。

OneLoginを利用する前にほかのSSO(シングルサインオン)を利用していた、あるいは比較サービスなどはありますか?

以前はSSOの利用はありませんでした。アカウント管理のシステムを導入するとなると、デファクトスタンダードに近いものがいいと思い、まず富士キメラ総研の総覧をチェックしました。国内SSOではH社のシェアがやや高いようでしたが、価格を聞いたところとても高くて驚きました。調べてみると、クラウドというよりはオンプレに近い感じがしました。日本のSSO状況は分かったもののデファクトスタンダードな製品はないんだなと理解して、それでは海外製品はどうかと考えました。調べていくとOneLoginかO社の評価が高いということがわかりました。

弊社にコンサルティングで入っていただいている担当の方との縁もあり、OneLoginを選択しました。

金融系という業種において、外部の認証関連サービスを使うというのは社内的ポリシーとして承認を得ることは難しくありませんでしたか?

実は私自身が承認を出す側の人間でもあるのですが、OneLoginのようなサービスを導入できたのはやはり管理者・推進者が自ら考えていった方向性であるという部分が大きいかと思います。逆にそのくらい踏み込んで考えていかないと、セキュリティ製品も高度化されていますので、パスワードを含むアカウント管理システムの導入は難しいのではないでしょうか。

例えばネットワーク機器などはIT部門に任せてしまう、という方法もありますが、今回のようにユーザー視点に立つ必要がある場合など、製品を総合的な観点から見るときには、管理者のような人間がパスワード管理の課題解決に踏み込んで行くのはありなのではないかと思っています。

また、パスワード管理システムの導入ハードルを少しずつ下げて行くことができると考えています。まず、ある意味当たり前のことですが、最低限OneLoginでのパスワード管理は暗号化されているため安心です。これでひとつハードルは下がりますよね。

導入後に一度インシデント憶測報道があり、「もしアカウント管理システムのセキュリティ問題が発生したらどのような騒がれ方をするのか」というのを目の当たりにしました。しかし、ペンティオの状況報告と対処説明が明確であったのもあるかもしれませんが、状況をきちんと整理把握し、冷静に対処することができました。問題の発生はもちろんありませんでした。

つい先日にはMicorosft

Azureの二要素認証が一時的に使えなくなった障害もありましたし、私はこういった問題はどこにでもありうると思っています。

3. OneLoginご利用状況

どんなアプリに対してOneLoginをどのように利用していますか?

全社的に使っているアプリは20アプリくらいで、個人的に試しているアプリは30くらいあります。全体では50アプリになります。

アプリをSAML認証方式で利用するには、現在のIDパスワード方式のForm-base認証からの移行に少し手間がかかりますので、まずはリスクの高いと考えられるアプリからOneLogin利用を全社展開しています。

現状SAML認証のアプリケーションはSlack、Concur、Salesforce、カオナビ等一部のものです。SAML認証に移行を検討中なのはOffice

365、AWSなどです。これら以外のアプリケーションはIDパスワードのForm-base認証で利用しています。

Role(ロール)やマッピングなど高度な権限設定の自動化機能について導入はいかがですか?

Roleの使い方については試行中ですね。使いこなしているかと言われればまあまあです。

今のRole機能の活用はコールセンターで使うアプリをまとめたり、セキュリティチームで使うツールをまとめたり、共通で使うアプリは標準のRoleを作ってある程度一括してアプリ利用権限の設定ができるようにしてあります。アプリ群を切り分けながらRoleを作ってみています。似ているアプリをまとめるか、Roleとアプリ1:1でやるか、どちらにするかも悩みどころです。

Mappingについてはペンティオ主催のOneLoginセミナーにも参加して話を聞いたりもしているのですけど、弊社の場合はどうすれば一番スムーズにいくのかというところがいまいち浮かんでいません。

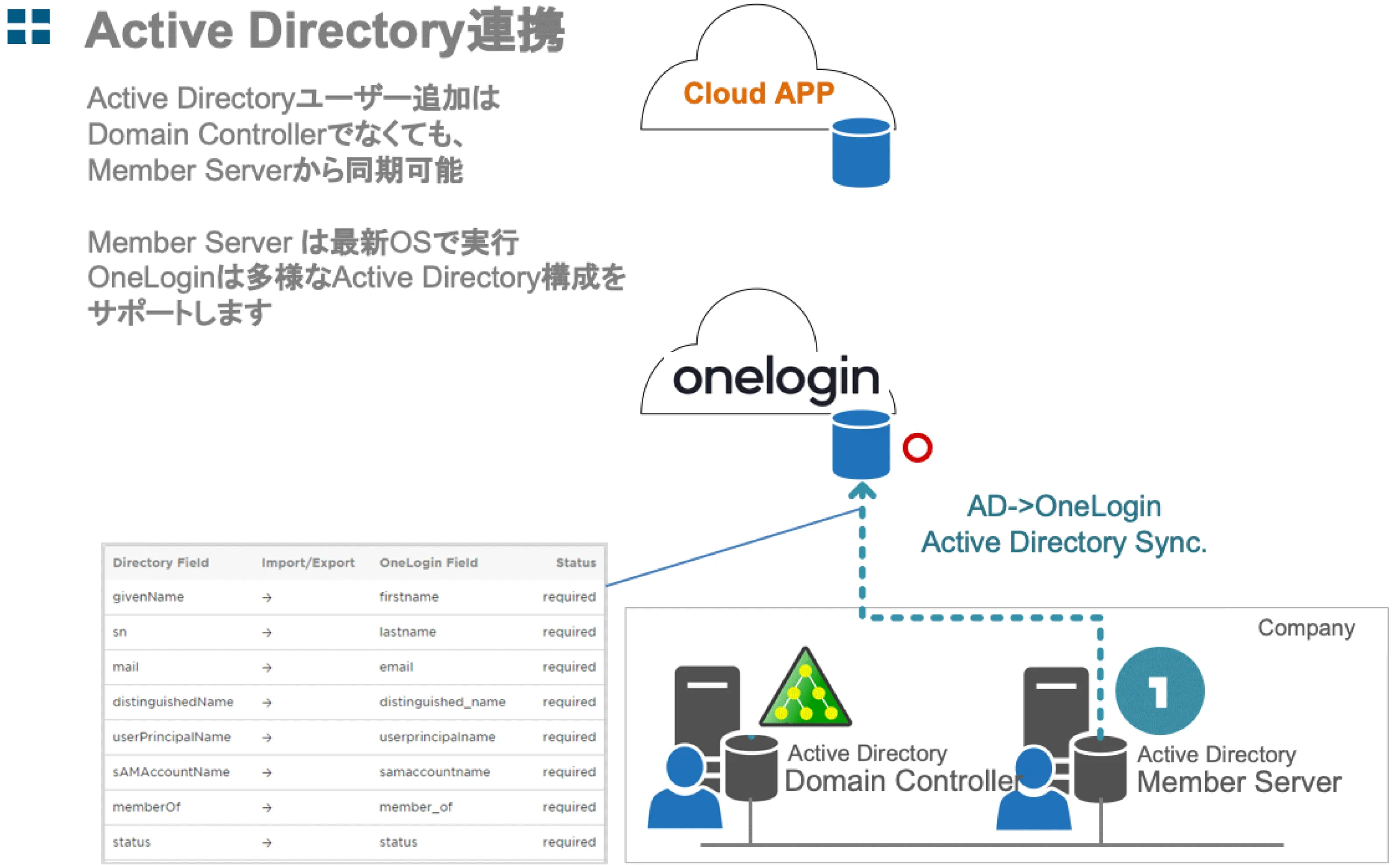

Active

DirectoryからOneLoginにどの情報項目を伝搬同期するのか、同期したどの項目を使ったMappingによる自動権限設定をどのように構築していくか、アプリケーション利用権限をどこまで設定委譲するかなど、試行錯誤している段階です。権限設定自動化の実績を積んでいかないとわからない部分もありますので、最初から複雑なことにトライして運用が雑になってしまうのを敬遠し様子を見ながらやっているところです。

OneLoginを理想的な設定着地に持っていく最後のチューニングを行なっているのですね。(長谷川)

まさにこの段階がOneLogin導入によって管理者の利便性も向上するという核心部分になると思います。ぜひここは権限設定の自動化を実現していければと思います。

Active Directory連携にも特徴がありますね。構成はどうなっていますか?

OneLoginのActive

Directory連携コネクターは古いバージョンのOSに対応していなかったので、新しいOSバージョンのActive

Directory連携中継サーバーを置いています。OneLoginと直接対話するサーバーは新しいOSバージョンのサーバーにするという構成にしました。

Windows Server

OSのバージョンをアップデートしないとOneLoginと連携できないとなると、社内的には色々と大変な作業が発生するところでしたが、ペンティオに中継サーバー利用の提案していただいたのでうまく連携することができ助かりました。

今はActive Directoryにユーザー情報を登録するだけでOneLoginにユーザーが同期され自動作成できるようになっています。

※カブドットコム証券様のActiveDirectory連携については、こちらのプレスリリースをご覧ください(編集部注)

OneLogin導入後はいかがですか?

これまではIDパスワードによるForm-base認証アプリについては定期的なパスワード変更などが必要でユーザー負担も大きかったのです。OneLoginを導入した今では、Form-base認証のパスワードは管理サイドで長くて複雑なものを設定し、ユーザーには複雑なパスワードがわからないようにしています。ユーザーがパスワードを覚える必要も無くなりました。

最近巷では「パスワードの定期変更に本当に効果があるのか」といった議論も発生していますよね。弊社内でも、ただパスワードの定期変更をやめるのではなくOneLoginの二要素認証を併用にして、パスワードの定期変更スパンを長くするか、期限管理だけに追われるだけのパスワードの定期変更を本当にやめるか、という検討をしています。今はOneLoginのアクセスに IPアドレス制限を設定し、OTPとしてOneLogin Protectを利用することで安全性を高めています。

全くなくすのは理想かもしれませんが、なかなかそうもいかないかなという気もしますし、パスワードの定期変更のスパンをのばしていくという考え方はありなんじゃないかなと思います。もちろん、二要素認証などが充実していくというのもいいことですよね。

4. ペンティオについて

OneLogin導入のお手伝い、その後のサポートといったところでペンティオに対してなにかご意見はありますか?

いつもスピーディーに対応してくださいますよね。あとは専門知識もあると思います。

日本のSaaSサービスだと時には作りの古いものやマニアックなものがありますが、いつもなるべくOneLogin連携を実現しようとしてくださる姿勢も素晴らしいです。

また、アメリカOneLoginの担当者様とも引き合わせていただいたり、OneLoginを導入している他の企業とのユーザーグループミーティングに呼んでいただいたり、巻き込み力もすごいなと思います。

5. 最後に

これまで一般的にセキュリティ業界のサービス提供者はマニアックな認証強度の話しかしないような印象があって、セキュリティシステムの利用者とはアプリケーションのスムーズな活用という面で現実的な会話ができていなかったのではないかと感じていました。それが、最近ではビジネス・金融・ITでコラボレーションできる時代になり、みんなで現実的なセキュリティのあり方を考えようという風潮もあって、いい時代なんじゃないかなと思っています。

本日は有意義なお話をありがとうございました。(長谷川)

カブドットコム証券株式会社

| 所在地 | 〒100-0004 東京都千代田区大手町1-3-2 経団連会館6F |

|---|---|

| URL | https://www.kabu.com/ |

| 導入ソリューション | ・OneLogin |