ペンティオさんは米国OneLogin, Inc. とのつながりも強いので、何かあった時に米国本社と連携しやすいというのもOneLoginを選んだ理由として大きかったです。

株式会社アカツキ

経営企画部 情報システムグループ マネージャー 徳山 文晟 様

OneLogin

1. OneLoginの導入企業

株式会社アカツキはどんな会社ですか?

モバイルゲームを中心に事業を展開してきた会社ですが、ここ数年ではアウトドアレジャーなどのリアルな体験を提供するライブエクスペリエンス事業も展開しています。デジタルとリアルと領域は違うのですが、「エンターテインメント」をキーワードに様々な取り組みを行なっています。

OneLoginご利用環境

本社以外にも国内、海外に子会社があります。それぞれ別の拠点があるので、本社側の導入をメインに進めていますが、子会社含めて全社共通で利用しているサービスについては同時展開しています(G Suite、Slack など)。 利用人数的には1,000人弱ですが、対応範囲を広げることで今後もう少し増える想定があります。

2. OneLogin導入経緯

IDaaSサービス比較と選定ポイント

アカツキではSSOだけではなくIAM機能を持つサービスを探していました。この機会に改めて様々なサービスと比較検討しました。

私達が当初比較したサービスはokta、HDE

One、AmazonのSSOサービス、GoogleのSSOサービスなどです。選定するサービスにディレクトリ連携やProvisioning(プロビジョニング

※1)といったIAM機能を必須と考えると必然的にサービスは絞られました。

SAMLとForm認証の両方に対応しているもののみ比較対象に入れ、ディレクトリ連携やProvisioningも機能として重要だろうなと考えていました。この段階でAWS

SSOや Google、HDE Oneは除外しました。

※1 プロビジョニング:OneLoginでアプリケーション利用設定をした際に、アプリケーションにアカウントがない場合に自動でアカウント作成できる機能

最後まで比較検討したのはoktaでした。検証中にActive Directoryとの連携で大きな不具合が発生したんですが、自力では解決不可能なものでした(サポートが内部で対応しないと修正できないもの)。ここでの解決までのフローを経験する中で、本番で問題が発生したときの不安が高くなりました。

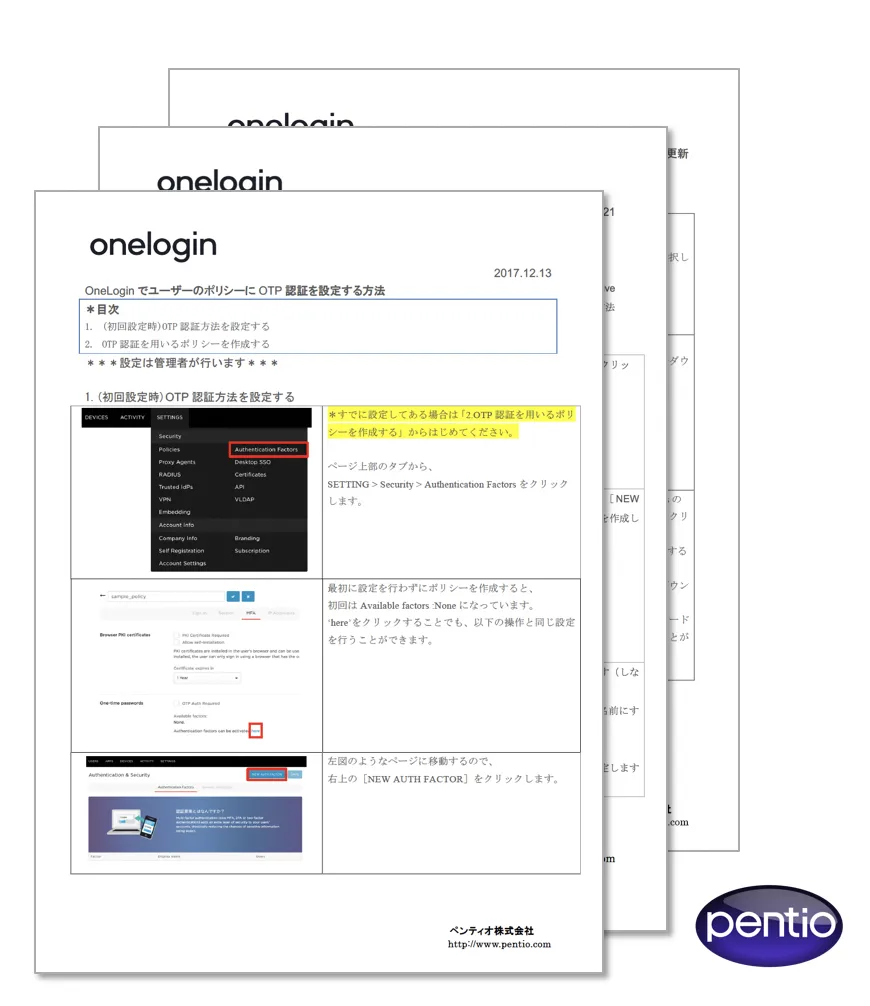

あと一番の違いは日本語のサポートがあるかないかでした。日本で採用するとなると重要なポイントになりますよね。自分達でマニュアルを見ながら進める必要があるので、ペンティオさんの日本語でのマニュアルが整備されているのはよかったです。

選定するサービスに日本語のマニュアルなどがなく英語のマニュアルだけだと、導入時はよくても運用の引き継ぎなどでハードルが上がる部分がでてきてしまいます。それでも進めていけるスタッフを雇うというのもひとつの解決策ではありますが、やはり日本語技術サポートと日本語マニュアルの充実といった点でOneLoginがいいだろうということになりました。

それからペンティオさんは米国OneLogin, Inc.

とのつながりも強いので、何かあったときに米国本社と連携しやすいというのも大きかったです。

OneLoginの導入

弊社での導入はエンジニアから展開するのがやりやすいと思ったので、AWSをはじめとしてDatadogやDropbox Business などの開発者向けアプリ導入にまず手をつけました。テスト導入はこのあたりの小規模ユーザー数のアプリからはじめました。そのあとで全社展開するSlack、G Suiteといったアプリ導入に進んでいきました。 エンジニアがSSOのメリットを理解してくれると、その後の展開がやりやすいです。彼らは環境をよくするものに対して敏感なので全社展開する上で味方になってもらえます。

Slackアプリ導入については最初少し手間取りました。もともとGoogle認証で利用していたのですが、Google認証を外してOneLoginに切り替えようとすると、Slackの仕様でユーザーに勝手にリセットメールが飛んでしまうということがありました。そのため、サイレントに切り替えができないという問題がありました。 一旦Google認証を停止してパスワード認証だけにして、それからもう一度パスワード認証からSAML認証に切り替え作業を行うことにしました。

G SuiteのSAML切り替えは問題なくスムーズにできましたが利用者側には少し混乱が発生しました。ProvisioningでOneLogin のパスワードを G Suite へ同期させるようにしていました。G Suiteは仕様上パスワードを変更すると勝手にログアウトされてしまうので、スマホなどの再設定も発生し、ユーザー側に作業の手間が発生してしまったという事象はありました。

SAML認証の切り替えだけの場合と、認証切り替えと同時にProvisioning設定する場合とでは、エンドユーザーに発生する挙動が異なる場合があるのですね。(長谷川)

OneLogin導入以前にディレクトリはありませんでした。OneLoginを導入するということになってから、将来的にもいずれ必要になるだろうということでActive

Directoryを準備しました。

OneLoginとActive

Directoryとの連携構築は特に問題はありませんでしたね。今はAWS上に冗長構成で2台あり、OneLoginと連携しています。

将来的には他のサービスとの連携の都合で

AzureADへ環境を移行することを考えています。

3. OneLogin利用状況

SAML認証アプリケーション

弊社がSAML認証で利用している主なアプリケーションはG Suite、Slack、Salesforce、TeamSpirit、AWSです。Office 365もいずれ導入する予定で、直近ではZoomも対応させました。

社内へのIDaaS導入説明や操作手順案内については基本的に自分がひとりでやりました。導入のマニュアルや手順書を作成して既存の社員に配布案内しました。新規で入社した人に関しては総務にマニュアルを渡して操作や説明をお願いしています。社内マニュアルをかなり頑張って充実させたので、自分はOneLoginアカウントの新規作成だけ作業しています。新しく入社した人のアプリケーションアカウント作成や必要な説明は、入社の案内をする総務や人事のメンバーがやっています。スムーズに問題なく運用できています。

Form-base認証アプリケーション

私が思うにどの会社でもコーポレート部門ではForm-base認証(ID・パスワードでの認証方式)アプリの利用は多いですよね。アスクル、Amazon、楽天などコーポレート部門が使用する購入や管理系のサービスは20~30種あります。総務では航空チケット予約、名刺の発注、人事では採用系クラウドサービスも利用します。今はどんな業務でもクラウドサービスになっているのでかなりのアプリ数があります。

OneLoginへのアプリ登録希望はわざわざ募ったのではなく、もともと共有アカウントの共有シートがあったのでそれを見て情報システム部が登録しました。そしてアプリへのアクセス制御はRole(ロール ※2)の設定でやっています。

※2 ロール:複数アプリケーションの利用権限を一括設定するための複数アプリのまとまり

例えば総務で使うアプリは総務ロールに割り当てておき、総務のメンバーにこのロールを設定する、という様な手法です。このやり方だと会社共有アカウントを利用するユーザーにいちいちパスワードを伝える必要もないし、変更時の通知も不要なのでとても便利です。

新しいメンバーが増えてもロールに割り当てるだけで即数10個のサービスを利用可能になります。

これらを総合的に見て、会社保有アプリのForm-base認証は業務担当者個人ごとのアカウント管理よりOneLoginで共有アカウント管理する方が運用が楽になるのでやったほうがいいと思います。

ユーザーに対するアプリケーション利用権限設定は、Mapping(マッピング ※3)で一部自動化しています。ただ、弊社は例外対応が多いので所属だけでは利用するアプリを決めて分けきれないという部分があります。このため、Active Directoryにあるのは氏名や雇用形態などのベースの情報くらいで、配属先やアプリなどの情報まで含まれていないので、Active Directoryから伝わってくる情報だけでは決められず、アプリ利用を個別に判断をする必要があります。この判断や実際の割り当て作業はOneLoginで操作するようにしています。

※3 マッピング:あらかじめ設定したルールに従って利用アプリなどを自動設定できる機能

共有アカウントのアプリをチーム内の誰が使うかといったところに関しては情報システム部では管理していません。これはロールベースで権限を移譲しているので会社の規模が大きくなるほど利便性を実感しています。

このように弊社はロールとアプリは、ロール管理者とアプリ管理者を特権管理者以外に別に立てる管理設計にしています。こうすることで共有アカウントを誰が利用するかという細かな部分に関して部門の責任者に任せられるようになります。

必要な権限を現場に適切に移譲し、特権だけ情報システム部が持っているという形がこれからのアカウント管理かもしれませんね。(長谷川)

そうですね。アカツキの文化というのもありますけどね。アカツキは中央集権というよりは、共通化しないといけない部分だけ共通化し、それぞれの業務が最適化できるよう一定の自由度を持つというスタンスです。取り組む業種が多岐にわたるので、それぞれの業種によって使うサービスや運用の文化も異なります。自由度を持たすことがスピード感を生み出しているのだと思います。 このため、それぞれのチームのリーダーの権限が強いんです。 情報システム部としては「管理はこうしてね」というベースとしてOneLoginは準備しますが、部門やチーム内の管理はチームに権限を移譲するということにしています。いちいち面倒見きれないですし、そのほうがお互いの工数削減にもなりますしね。

OneLoginのオプション機能

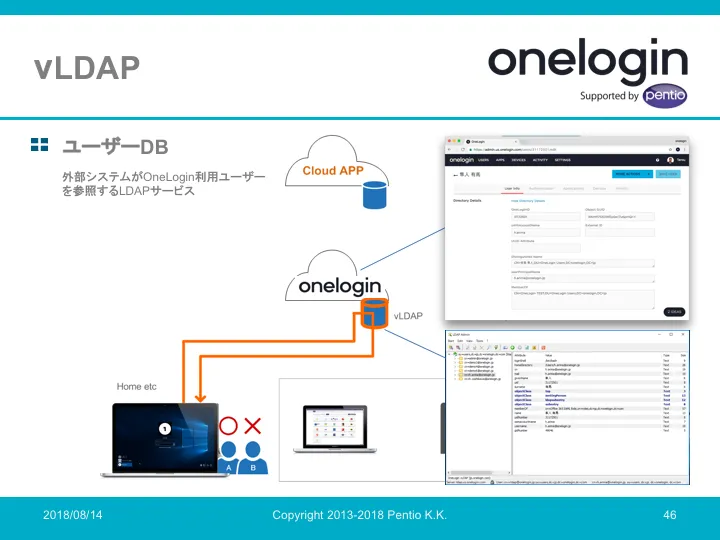

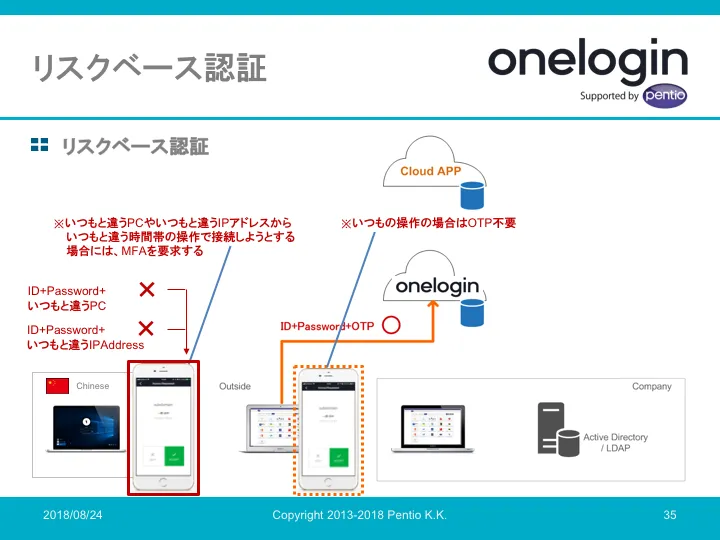

アカツキではOneLogin vLDAPとOneLogin Adaptive Authentication(リスクベース認証)を利用しています。

OneLogin

vLDAPはSSHのユーザー判定に使っています。開発・検証メンバーのデータベースへの接続や、踏み台サーバーへの接続におけるSSHのセッションを張るときのユーザー認証に使っています。これは社内の開発・検証のメンバーが使用しています。

また、一部メンバーのVPN認証でも使っています。外部から社内を経由してリモートアクセスすることが必要な場合に、WatchGuardのSSL

VPN機能で実現しています。VPN機器がvLDAPに問い合わせをして認証判定するという使い方はたいへんうまく動作しています。ネットワーク機器へのログインでもLDAP認証で管理画面に入る使い方をしています。

OneLogin vLDAPは複数の目的で活用いただいているということですね。(長谷川)

はい。もう一つのオプションであるOneLogin Adaptive

Authentication(リスクベース認証)は全員が使っています。本人を判定する方式は「秘密の質問

※4」かOTPかどちらかを選択できるようにして利用しています。

通常はOneLogin標準OTPのOneLogin

Protectを推奨しているのですが、社員のスマートフォンは会社支給端末ではないため、私物に会社用のアプリを入れたくないとか、スマホとなんでも結びつけたくないという人もいるので、秘密の質問という選択肢も残しています。どちらも戸惑うことなく利用はできています。

※4 秘密の質問:質問に対しあらかじめ自分で設定した回答を入力する方式の多要素認証

リスクベース認証の閾値は「Low Risk」に設定しています。当初は「No Risk」に設定して使っていたのですが、同じ場所からのログインでも何回もOTPリクエストが出てくるなという感じでした。そこまで厳しくしたいわけではなくて、なるべく普段会社で利用しているときは聞かれず、家からのアクセスの時は出てくる、くらいの運用でやりたいと思っていましたので、イベントログのリスクスコアを見て「Low Risk」に途中で変更しました。ただ、特権管理者など強い管理者権限を持つユーザーは「No Risk」にするなどの調整は行っています。今後も運用状況を見ながら調整していくことになると思います。

アカツキ様ではOneLoginの様々な機能を有効に活用されていますね。(長谷川)

他にもOneLoginのSAML Toolkitを利用して、自社開発システムのユーザー認証が必要なものはSAML認証で判定するようにしています。システムへのユーザー認証組み込み開発の際はOneLogin Developer Documentを見ながらやっています。今はまだ1つのサービスだけですが「ユーザー認証が必要なものがあればSAML化しようね」というのがエンジニアとの共通認識になっているので、これからも進めていくつもりです。

4. OneLogin利用について

OneLoginへのリクエスト

OneLoginを使いながらいつも気づいたことはメモしています。メモを見ると管理画面に関するリクエストが多いですね。管理画面が直感的でないと感じているので、見直して欲しいです。管理画面を見ればなんとなく操作が想像できるという画面になると尚良いですね。 管理画面の作りが操作に直結するものでないと、運用を引き継ぐときに非常にハードルが高くなります。ここは是非改善してほしいと米国にも強く要望をだしています。

それから細かい事ですが、自社で使用するロールがたくさんあるので検索できるようになってほしいです。プロフィール画像の設定はGravatarなどと連携設定できるようになるといいなと思います。あとはLDAPのOTP設定がONかOFFかしか選べないので利用サービス単位で細かく設定できるといいですね。これらの細かい使い勝手を上げてもらえると嬉しいです。

OneLogin検討企業様へのアドバイス

これから導入を考えている企業へのアドバイスをお願いします。(長谷川)

いくら細かく設計しても使ってみないとOneLoginの良さはわからないので、とにかくスモールスタートしてみるのがいいと思います。一部で導入して実際に使ってみてから全体に拡大する、といった流れが良いのではないかと思います。

アカツキの考え方からはそれるものですが、社内のシステムを統制する必要がある企業でこそ活用できるのではないかと思っています。弊社のように部門の自由度をなるべく高くもたせるような企業の方が設計や運用は難しくなると思います。

5. ペンティオについて

ペンティオさんには、OneLoginで分からないことがあればサポートで調べていただいたり、米国に問い合わせてもらえるという安心感もありますし、日本語で対応していただけるのが良いですね。場合によっては手順を図も使って詳細に回答いただいたり、マニュアルを作成いただいたり、手厚くやっていただいて助かっています

本日は非常に中身の濃いお話をありがとうございました。今後も先輩導入企業としてのアドバイス発信をお願いします。(長谷川)

株式会社アカツキ

| 所在地 | 〒141-0021 東京都品川区上大崎2-13-30 oak meguro 8階 |

|---|---|

| URL | https://aktsk.jp/ |

| 導入ソリューション | ・OneLogin |