Ubiquiti UniFiを通じてクラウドRADIUSでEAP-TLS認証を実現する方法

Ubiquiti(ユビキティ)のUniFi AP(アクセスポイント)は、優れた互換性とカスタマイズ性を誇る業界標準です。CISAが推奨するように、認証用にX.509デジタル証明書を送受信するように設定すると、ネットワークの保護に最も効果的です。幸いなことに、Ubiquiti製品でも証明書認証を可能にする簡単なRADIUSソリューションがあります。以下のガイドでは、Ubiquiti AP(アクセスポイント)でEAP-TLS認証をサポートする設定の方法をご説明します。EAP-TLS認証とは、WPA2-Enterpriseで証明書認証を実現するために使用される認証プロトコルです。

プロセスの概要

-

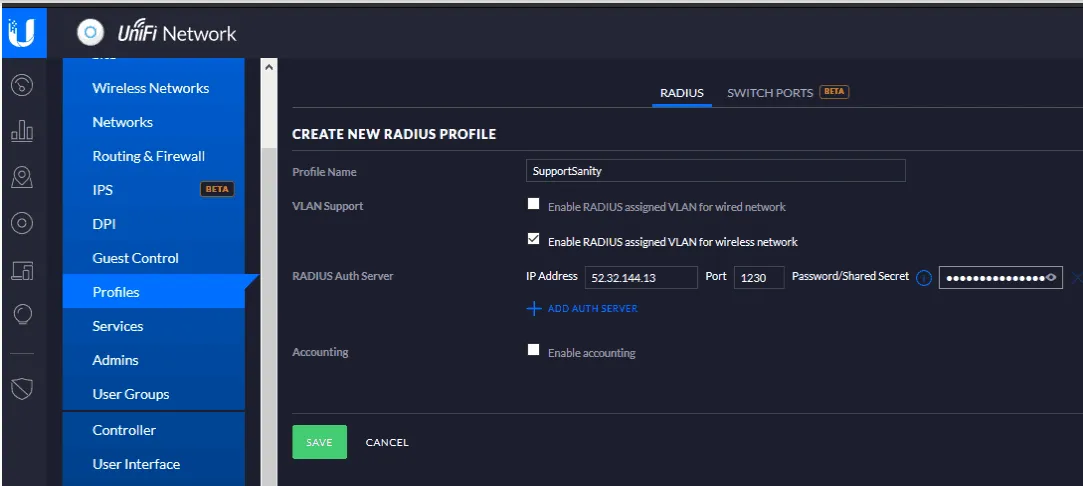

SecureW2のクラウドRADIUSを使用したRADIUSプロファイルの作成

- SecureW2のクラウドRADIUSを使用して新しいRADIUSプロファイルを作成することにより、既存のUbiquitiインフラストラクチャでEAP-TLS認証プロトコルを有効にすることができます。

-

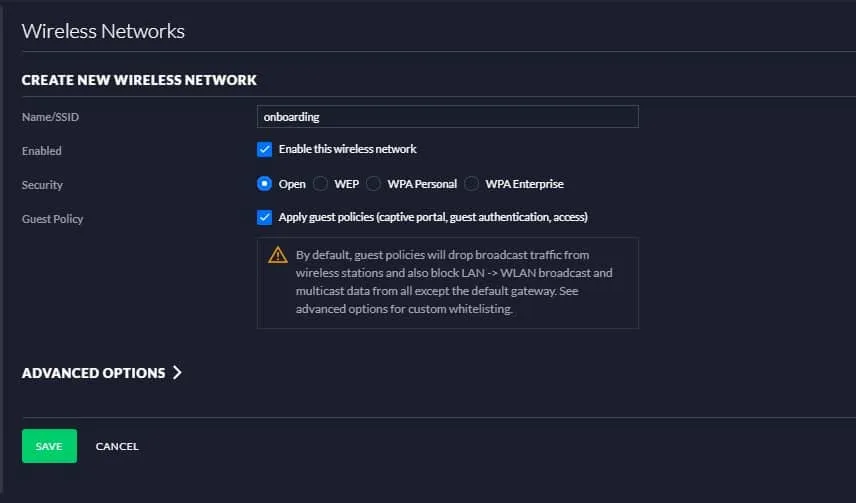

オンボーディング用のオープンSSIDの作成

- 接続されたデバイスに証明書を自動的に発行するために、ユーザをBYOD自己登録ポータルに自動的にリダイレクトするOpen/Onboarding SSIDを設定します。当社のマネージド・デバイス・ゲートウェイ API を使用して、管理対象デバイスを自動的に登録することもできます。

-

セキュアなSSIDの作成

- UniFiネットワークコンソールで新しいワイヤレスネットワークを作成し、セキュリティタイプをWPA2-Enterpriseに設定します。新しいRADIUSプロファイルがネットワークにアタッチされると、セキュリティの強化とユーザーエクスペリエンスの向上を楽しむためのセットアップが完了します。

証明書ベースのRADIUS認証用にUniFi APを設定する

- UniFi Networkコンソールから、[設定] > [プロファイル] に進みます。

- [Create New Radius Profile]をクリックします。

- [Profile Name]にプロファイル名を入力します。

- [VLANサポート]で、[ワイヤレスネットワークのRADIUS割り当てVLANを有効にする]チェックボックスを選択します。

- 新しいブラウザのタブ/ウィンドウで、JoinNow MultiOS Management Portalにログインする。

- RADIUS > RADIUS Configurationに移動する。

- プライマリIPアドレス、ポート、および共有シークレットの情報を(クリップボードまたは手近な場所に)コピーし、IPアドレス、ポート、およびパスワード/共有シークレットに対してCREATE NEW RADIUS PROFILEフォームにそれぞれ貼り付けます。

- 保存をクリックします。

UniFiでオープンSSIDを設定する

- [設定] > [ワイヤレスネットワーク] > [新しいワイヤレスネットワークを作成]を開きます。

- [名前/SSID]にSSID名を入力します。

- [有効]で、[このワイヤレスネットワークを有効にする]チェックボックスを選択します。

- [セキュリティ] で、[開く] ラジオボタンを選択します。

- [ゲストポリシー]で、[ゲストポリシー(キャプティブポータル、ゲスト認証、アクセス)を適用する]チェックボックスを選択します。

-

[Save]をクリックします。

UbiquitiはURLのサブドメインをサポートしていないため、ユーザーをSecureW2ランディングページに誘導する書き換えURLを持つローカルWebサーバーをセットアップすることをお勧めします。

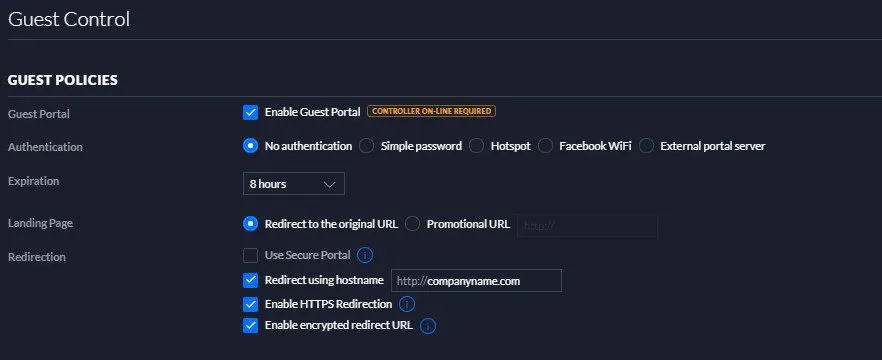

リダイレクトURLの設定とACLの設定

Ubuntu Apacheを使用したリライトルールの例は

sudo vi /etc/apache2/sites-available/000-default.confVirtualHostセクションに以下の行を追加します:

RewriteEngine on

RewriteCond %{HTTP_HOST} ^companyname.com [NC]RewriteRule^(.*)$https://cloud.securew2.com/public/82373/local上記の例では、Ubiquitiコントローラのurlが "companyname.com"であることを示しています。クライアントがこのURLにアクセスしようとすると、リライトルールに遭遇し、 https://cloud.securew2.com/public/82373/localにリダイレクトされます。

ウェブサーバのURLを[Redirect using hostname]に追加

- [設定]>[ゲストコントロール]>[ゲストポリシー]に移動します。

- 「ゲストポータルを有効にする」チェックボックスを選択します。

- [認証]で、[認証なし]ラジオボタンを選択します。

- [ホスト名を使用してリダイレクト]チェックボックスを選択します。

- [Save]をクリックします。

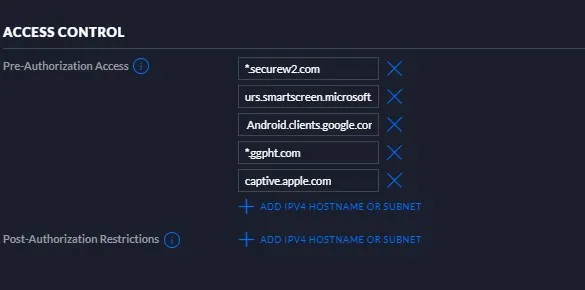

ACLを追加する

このSSIDを制限して、セルフサービス証明書登録とデバイスのネットワークアクセス設定にのみ使用できるようにする必要があります。

- 設定 > ゲストコントロール > ゲストポリシーに移動します。

- [ゲストポータルを有効にする]チェックボックスを選択します。

- [ACCESS CONTROL]ページの[Pre-Authorization Access]セクションで、ACL(ホスト名またはIPV4)を入力します。

- [Apply]をクリックします。

安全なSSIDを作成する

- UniFi Networkコンソールから、[設定]>[ワイヤレスネットワーク]に進みます。

- 新しいワイヤレスネットワークの作成をクリックします。

- 名前/SSIDに、SSID の名前を入力します。

- [有効]で、[このワイヤレスネットワークを有効にする]チェックボックスを選択します。

- [セキュリティ]で、[WPA エンタープライズ]ラジオボタンを選択します。

- [RADIUS Profile]ドロップダウンリストから、先ほど作成したRADIUSプロファイルを選択します。

- [Save]をクリックします。

パスワードレスRADIUS認証でUbiquitiネットワークを強化する

これで、ユーザーがセキュアSSIDを使用して証明書を登録すると、SecureW2のランディングページにリダイレクトされます。認証情報を入力すると、デバイス上にクライアントが展開され、Wi-Fi証明書と適切なネットワーク設定がインストールされ、EAP-TLSによる認証が行われます。その後、デバイスはセキュアなSSIDに移行されます。

SecureW2は、既存のネットワークに統合できるターンキーPKIソリューションを提供し、ネットワークのダウンタイムやコストのかかるフォークリフトによるアップグレードを不要にします。SecureW2のクラウドRADIUSは、証明書ベースの認証のために構築された業界唯一のRADIUSソリューションであり、オンプレミス環境とクラウド環境の橋渡しをします。

証明書ベースの認証用にUbiquiti UniFi APを設定することは、ネットワークのセキュリティとユーザーエクスペリエンスを大幅に向上させる、比較的手間のかからない調整です。

問い合わせはこちら

ペンティオでは、SecureW2の無料トライアルを承っております。社内環境をヒヤリングさせていただいた後にトライアル環境を準備いたします。

※トライアル環境の準備には数日要することになります。